Microsoft Entra-verificatie gebruiken

Van toepassing op: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Dit artikel bevat een overzicht van het gebruik van Microsoft Entra ID (voorheen Azure Active Directory) voor verificatie bij Azure SQL Database, Azure SQL Managed Instance, SQL Server op Windows Azure-VM's, Synapse SQL in Azure Synapse Analytics en SQL Server voor Windows en Linux.

Als u wilt weten hoe u Microsoft Entra-id maakt en vult en vervolgens Microsoft Entra-id configureert met Azure SQL Database, Azure SQL Managed Instance en Synapse SQL in Azure Synapse Analytics, raadpleegt u Microsoft Entra-id en Microsoft Entra-id configureren met SQL Server op Azure-VM's.

Notitie

Microsoft Entra-id is de nieuwe naam voor Azure Active Directory (Azure AD). Op dit moment wordt de documentatie bijgewerkt.

Overzicht

Met Microsoft Entra-verificatie kunt u de identiteit van databasegebruikers en andere Microsoft-services op één centrale locatie beheren. Centraal identiteitsbeheer biedt één plek voor het beheren van databasegebruikers en vereenvoudigt het machtigingenbeheer. Dit biedt verschillende voordelen, zoals:

Het biedt een alternatief voor SQL Server-verificatie.

Het helpt de verspreiding van gebruikersidentiteiten tussen servers te stoppen.

Hiermee kan wachtwoordrotatie op één plaats worden toegestaan.

Klanten kunnen databasemachtigingen beheren met Behulp van Microsoft Entra-groepen.

Het kan voorkomen dat wachtwoorden worden opgeslagen door geïntegreerde Windows-verificatie en andere vormen van verificatie in te schakelen die worden ondersteund door Microsoft Entra ID.

Microsoft Entra-verificatie maakt gebruik van ingesloten databasegebruikers om identiteiten op databaseniveau te verifiëren.

Microsoft Entra ID ondersteunt verificatie op basis van tokens voor toepassingen die verbinding maken met SQL Database en SQL Managed Instance.

Microsoft Entra-verificatie ondersteunt:

- Microsoft Entra cloudidentiteiten.

- Hybride Identiteiten van Microsoft Entra die ondersteuning bieden voor:

- Cloudverificatie met twee opties in combinatie met naadloze passthrough-verificatie (SSO) voor eenmalige aanmelding en wachtwoord-hashverificatie.

- Federatieve aanmelding.

- Zie het volgende artikel voor meer informatie over Microsoft Entra-verificatiemethoden en welke methode u moet kiezen:

SQL Server Management Studio ondersteunt verbindingen die Gebruikmaken van Microsoft Entra met meervoudige verificatie. Meervoudige verificatie biedt krachtige verificatie met een scala aan eenvoudige verificatieopties: telefoongesprek, sms-bericht, smartcards met pincode of mobiele app-melding. Zie SSMS-ondersteuning voor Meervoudige Verificatie van Microsoft Entra met Azure SQL Database, SQL Managed Instance en Azure Synapse voor meer informatie

SQL Server Data Tools (SSDT) ondersteunt ook een breed scala aan verificatieopties met Microsoft Entra ID. Zie Microsoft Entra ID-ondersteuning in SQL Server Data Tools (SSDT) voor meer informatie.

De configuratiestappen omvatten de volgende procedures voor het configureren en gebruiken van Microsoft Entra-verificatie.

- Een Microsoft Entra-tenant maken en vullen.

- Optioneel: koppel of wijzig de huidige map die is gekoppeld aan uw Azure-abonnement.

- Maak een Microsoft Entra-beheerder.

- Configureer uw clientcomputers.

- Maak ingesloten databasegebruikers in uw database die zijn toegewezen aan Microsoft Entra-identiteiten.

- Verbinding maken naar uw database met Microsoft Entra-identiteiten.

Notitie

Voor Azure SQL-, Azure-VM's en SQL Server 2022 ondersteunt Microsoft Entra-verificatie alleen toegangstokens die afkomstig zijn van Microsoft Entra-id en geen toegangstokens van derden ondersteunen. Microsoft Entra ID biedt ook geen ondersteuning voor het omleiden van Microsoft Entra ID-query's naar eindpunten van derden. Dit geldt voor alle SQL-platformen en alle besturingssystemen die ondersteuning bieden voor Microsoft Entra-verificatie.

Architectuur van vertrouwensrelatie

- Alleen het cloudgedeelte van Microsoft Entra ID, SQL Database, SQL Managed Instance, SQL Server op Windows Azure-VM's en Azure Synapse wordt beschouwd als ondersteuning voor systeemeigen gebruikerswachtwoorden van Microsoft Entra.

- Gebruik Microsoft Entra-referenties van een federatief of beheerd domein dat is geconfigureerd voor naadloze eenmalige aanmelding voor passthrough- en wachtwoord-hashverificatie voor Windows om referenties voor eenmalige aanmelding van Windows te ondersteunen. Zie voor meer informatie Naadloze eenmalige aanmelding van Microsoft Entra.

- Voor de ondersteuning van federatieve aanmelding (of gebruiker/wachtwoord voor Windows-referenties), is de communicatie met het ADFS-blok vereist.

Zie de volgende artikelen voor meer informatie over hybride Identiteiten van Microsoft Entra, de installatie en synchronisatie:

- Wachtwoord-hashverificatie - Wachtwoord-hashsynchronisatie implementeren met Microsoft Entra Verbinding maken Sync

- PassThrough-verificatie - PassThrough-verificatie van Microsoft Entra

- Federatieve verificatie - Active Directory Federation Services implementeren in Azure en Microsoft Entra Verbinding maken en federatie

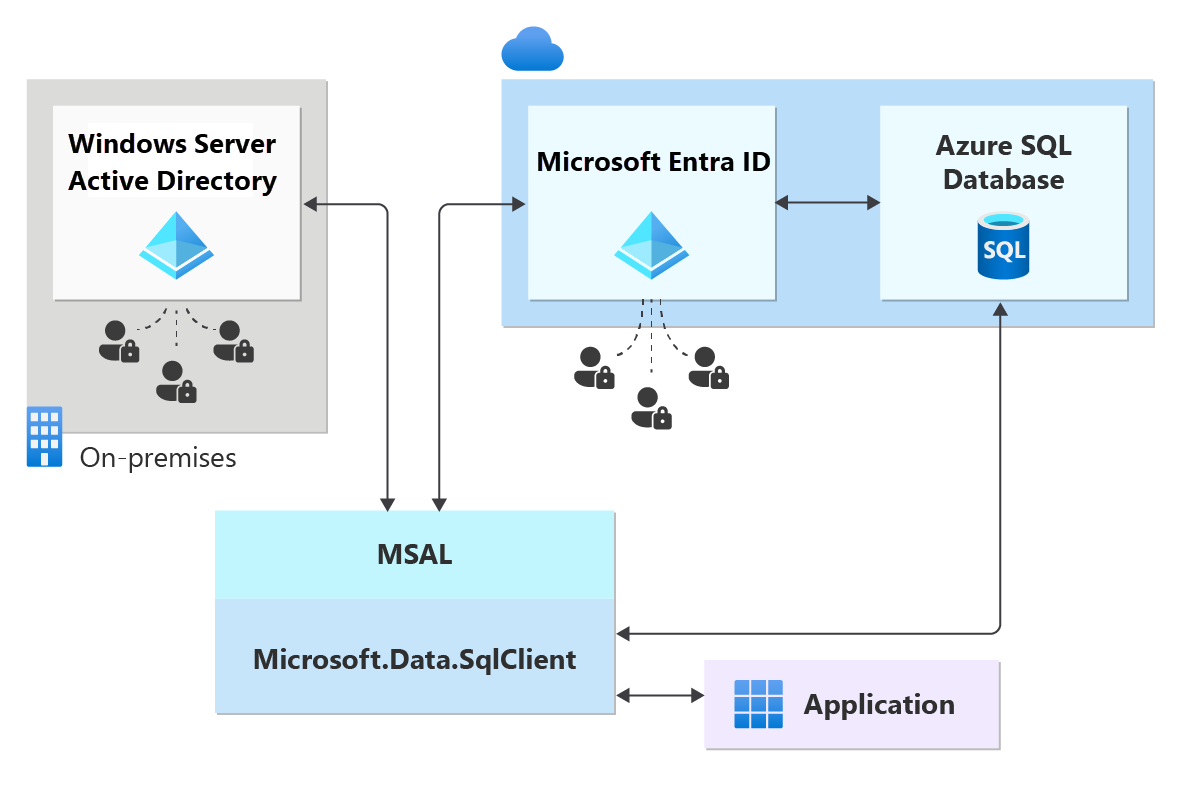

Zie het onderstaande diagram voor een voorbeeld van federatieve verificatie met de ADFS-infrastructuur (of het gebruikers-/wachtwoord voor Windows-referenties). De pijlen geven communicatiepaden aan.

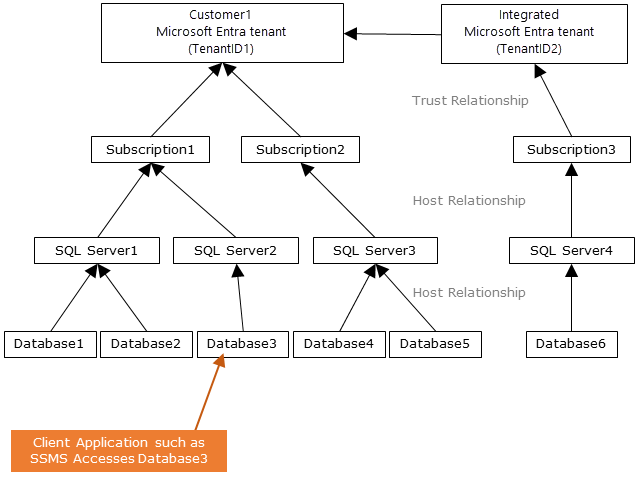

In het volgende diagram worden de federatie-, vertrouwens en hostingrelaties aangegeven waarmee een client verbinding kan maken met een database door een token in te dienen. Het token wordt geverifieerd door Microsoft Entra ID en wordt vertrouwd door de database. Klant 1 kan Microsoft Entra-id vertegenwoordigen met systeemeigen gebruikers of Microsoft Entra-id met federatieve gebruikers. Klant 2 vertegenwoordigt een mogelijke oplossing, waaronder geïmporteerde gebruikers, in dit voorbeeld afkomstig van een federatieve Microsoft Entra-id met ADFS die wordt gesynchroniseerd met Microsoft Entra-id. Het is belangrijk om te weten dat toegang tot een database met behulp van Microsoft Entra-verificatie vereist dat het hostingabonnement is gekoppeld aan de Microsoft Entra-id. Hetzelfde abonnement moet worden gebruikt om de Azure SQL Database-, SQL Managed Instance- of Azure Synapse-resources te maken.

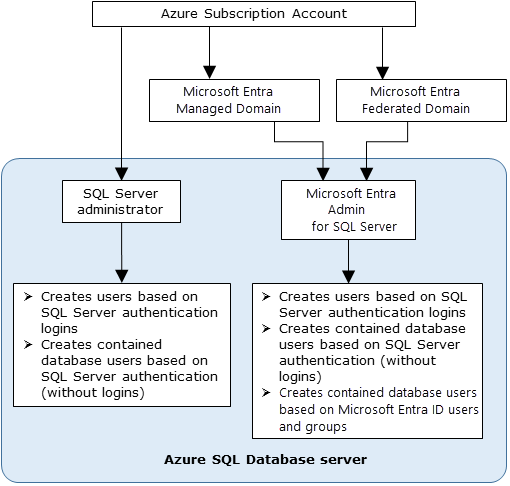

Beheerdersstructuur

Wanneer u Microsoft Entra-verificatie gebruikt, zijn er twee Beheer istrator-accounts: de oorspronkelijke Azure SQL Database-beheerder en de Microsoft Entra-beheerder. Dezelfde concepten zijn van toepassing op Azure Synapse. Alleen de beheerder op basis van een Microsoft Entra-account kan de eerste Microsoft Entra-id in een gebruikersdatabase maken. De aanmelding van de Microsoft Entra-beheerder kan een Microsoft Entra-gebruiker of een Microsoft Entra-groep zijn. Wanneer de beheerder een groepsaccount is, kan het worden gebruikt door elk groepslid, waardoor meerdere Microsoft Entra-beheerders voor de server worden ingeschakeld. Het gebruik van een groepsaccount als beheerder verbetert de beheerbaarheid doordat u groepsleden centraal kunt toevoegen en verwijderen in Microsoft Entra ID zonder de gebruikers of machtigingen in SQL Database of Azure Synapse te wijzigen. Er kan slechts één Microsoft Entra-beheerder (een gebruiker of groep) op elk gewenst moment worden geconfigureerd.

Notitie

Microsoft Entra-verificatie met Azure SQL ondersteunt alleen de enkele Microsoft Entra-tenant waarin de Azure SQL-resource zich momenteel bevindt. Alle Microsoft Entra-objecten van deze tenant kunnen worden ingesteld als gebruikers die toegang tot Azure SQL in deze tenant toestaan. De Microsoft Entra-beheerder moet ook afkomstig zijn van de tenant van de Azure SQL-resource. Verificatie met meerdere tenants van Microsoft Entra voor toegang tot Azure SQL vanuit verschillende tenants wordt niet ondersteund.

Bevoegdheden

Als u nieuwe gebruikers wilt maken, moet u de machtiging ALTER ANY USER in de database hebben. De machtiging ALTER ANY USER kan aan elke databasegebruiker worden verleend. De machtiging ALTER ANY USER is ook verleend aan de beheerdersaccounts van de server, databasegebruikers met de machtiging CONTROL ON DATABASEof ALTER ON DATABASE voor die database en leden van de databaserol db_owner.

Als u een ingesloten databasegebruiker wilt maken in Azure SQL Database, Azure SQL Managed Instance of Azure Synapse, moet u verbinding maken met de database of het exemplaar met behulp van een Microsoft Entra-identiteit. Als u de eerste ingesloten databasegebruiker wilt maken, moet u verbinding maken met de database met behulp van een Microsoft Entra-beheerder (die de eigenaar van de database is). Dit wordt gedemonstreerd in Microsoft Entra-verificatie configureren en beheren met SQL Database of Azure Synapse. Microsoft Entra-verificatie is alleen mogelijk als de Microsoft Entra-beheerder is gemaakt voor Azure SQL Database, Azure SQL Managed Instance of Azure Synapse. Als de Microsoft Entra-beheerder is verwijderd van de server, kunnen bestaande Microsoft Entra-gebruikers die eerder op de server zijn gemaakt, geen verbinding meer maken met de database met behulp van hun Microsoft Entra-referenties.

Functies en beperkingen van Microsoft Entra

De volgende leden van Microsoft Entra-id kunnen worden ingericht voor Azure SQL Database:

- Systeemeigen leden: een lid dat is gemaakt in Microsoft Entra ID in het beheerde domein of in een klantdomein. Zie Uw eigen domeinnaam toevoegen aan Microsoft Entra-id voor meer informatie.

- Leden van een Active Directory-domein dat is gefedereerd met Microsoft Entra ID in een beheerd domein dat is geconfigureerd voor naadloze eenmalige aanmelding met passthrough- of wachtwoord-hashverificatie. Zie Federatie met Microsoft Entra ID en Naadloze eenmalige aanmelding van Microsoft Entra voor meer informatie.

- Gastgebruikers, een functie van Microsoft Entra Externe ID waarmee u gebruikers kunt uitnodigen voor uw Microsoft Entra-tenant vanuit accounts buiten uw Microsoft Entra-tenant.

- Active Directory-groepen die zijn gemaakt als beveiligingsgroepen.

Microsoft Entra-gebruikers die deel uitmaken van een groep die lid is van de

db_ownerdatabaserol, kunnen de syntaxis CREATE DATABASE SCOPED CREDENTIAL niet gebruiken voor Azure SQL Database en Azure Synapse. U ziet de volgende fout:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either doesn't exist or you do not have permission to use it.Als u het probleem MET CREATE DATABASE SCOPED CREDENTIAL wilt beperken, voegt u de afzonderlijke Microsoft Entra-gebruiker de

db_ownerrol rechtstreeks toe.Deze systeemfuncties worden niet ondersteund en retourneren NULL-waarden wanneer ze worden uitgevoerd onder Microsoft Entra-principals:

SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

Azure SQL Database maakt geen impliciete gebruikers voor gebruikers die zijn aangemeld als onderdeel van een Microsoft Entra-groepslidmaatschap. Daarom mislukken verschillende bewerkingen waarvoor het toewijzen van eigendom is vereist, zelfs als de Microsoft Entra-groep als lid wordt toegevoegd aan een rol met deze machtigingen.

Een gebruiker die zich heeft aangemeld bij een database via een Microsoft Entra-groep met de db_ddladmin-rol , kan bijvoorbeeld geen CREATE SCHEMA-, ALTER SCHEMA- en andere instructies voor het maken van objecten uitvoeren zonder een schema dat expliciet is gedefinieerd (zoals tabel, weergave of type). Om dit op te lossen, moet er een Microsoft Entra-gebruiker worden gemaakt voor die gebruiker of moet de Microsoft Entra-groep worden gewijzigd om de DEFAULT_SCHEMA toe te wijzen aan dbo.

SQL Managed Instance

Microsoft Entra-server-principals (aanmeldingen) en gebruikers worden ondersteund voor SQL Managed Instance.

Het instellen van Microsoft Entra-aanmeldingen die zijn toegewezen aan een Microsoft Entra-groep als database-eigenaar wordt niet ondersteund in SQL Managed Instance.

- Een uitbreiding hiervan is dat wanneer een groep wordt toegevoegd als onderdeel van de

dbcreatorserverfunctie, gebruikers uit deze groep verbinding kunnen maken met het beheerde SQL-exemplaar en nieuwe databases kunnen maken, maar geen toegang hebben tot de database. Dit komt doordat de nieuwe database-eigenaar SA is en niet de Microsoft Entra-gebruiker. Dit probleem wordt niet manifest als de afzonderlijke gebruiker wordt toegevoegd aan dedbcreatorserverfunctie.

- Een uitbreiding hiervan is dat wanneer een groep wordt toegevoegd als onderdeel van de

Sql Agent-beheer en -taken worden ondersteund voor Microsoft Entra-aanmeldingen.

Back-up- en herstelbewerkingen voor databases kunnen worden uitgevoerd door Microsoft Entra-server-principals (aanmeldingen).

Controle van alle instructies met betrekking tot Microsoft Entra-server-principals (aanmeldingen) en verificatie-gebeurtenissen wordt ondersteund.

Toegewezen beheerdersverbinding voor Microsoft Entra-server-principals (aanmeldingen) die lid zijn van de sysadmin-serverfunctie wordt ondersteund.

- Ondersteund via SQLCMD Utility en SQL Server Management Studio.

Aanmeldingstriggers worden ondersteund voor aanmeldingsevenementen die afkomstig zijn van Microsoft Entra-server-principals (aanmeldingen).

Service Broker en DB-e-mail kunnen worden ingesteld met behulp van een Microsoft Entra-server-principal (aanmelding).

Verbinding maken met behulp van Microsoft Entra-identiteiten

Microsoft Entra-verificatie ondersteunt de volgende methoden om verbinding te maken met een database met behulp van Microsoft Entra-identiteiten:

- Wachtwoord voor Microsoft Entra

- Microsoft Entra geïntegreerd

- Microsoft Entra Universal met meervoudige verificatie

- Verificatie van toepassingstoken gebruiken

De volgende verificatiemethoden worden ondersteund voor Microsoft Entra-server-principals (aanmeldingen):

- Wachtwoord voor Microsoft Entra

- Microsoft Entra geïntegreerd

- Microsoft Entra Universal met meervoudige verificatie

Aanvullende overwegingen

- Om de beheerbaarheid te verbeteren, raden we u aan een speciale Microsoft Entra-groep in te richten als beheerder.

- Er kan op elk gewenst moment slechts één Microsoft Entra-beheerder (een gebruiker of groep) worden geconfigureerd voor een server in SQL Database of Azure Synapse.

- Met de toevoeging van Microsoft Entra-server-principals (aanmeldingen) voor SQL Managed Instance kunt u meerdere Microsoft Entra-server-principals (aanmeldingen) maken die aan de

sysadminrol kunnen worden toegevoegd.

- Met de toevoeging van Microsoft Entra-server-principals (aanmeldingen) voor SQL Managed Instance kunt u meerdere Microsoft Entra-server-principals (aanmeldingen) maken die aan de

- Alleen een Microsoft Entra-beheerder voor de server kan in eerste instantie verbinding maken met de server of het beheerde exemplaar met behulp van een Microsoft Entra-account. De Microsoft Entra-beheerder kan volgende Microsoft Entra-databasegebruikers configureren.

- Microsoft Entra-gebruikers en service-principals (Microsoft Entra-toepassingen) die lid zijn van meer dan 2048 Microsoft Entra-beveiligingsgroepen, worden niet ondersteund om u aan te melden bij de database in SQL Database, SQL Managed Instance of Azure Synapse.

- Het is raadzaam om de time-out voor de verbinding in te stellen op 30 seconden.

- SQL Server 2016 Management Studio en SQL Server Data Tools voor Visual Studio 2015 (versie 14.0.60311.1April 2016 of hoger) ondersteunen Microsoft Entra-verificatie. (Microsoft Entra-verificatie wordt ondersteund door de .NET Framework-gegevensprovider voor SqlServer; ten minste versie .NET Framework 4.6). Daarom kunnen de nieuwste versies van deze hulpprogramma's en gegevenslaagtoepassingen (DAC en BACPAC) gebruikmaken van Microsoft Entra-verificatie.

- Vanaf versie 15.0.1 ondersteunen het sqlcmd-hulpprogramma en het bcp-hulpprogramma Active Directory Interactive-verificatie met meervoudige verificatie.

- SQL Server Data Tools voor Visual Studio 2015 vereist minimaal de versie van april 2016 van de hulpmiddelen voor gegevens (versie 14.0.60311.1). Momenteel worden Microsoft Entra-gebruikers niet weergegeven in SSDT Objectverkenner. Als tijdelijke oplossing kunt u de gebruikers weergeven in sys.database_principals.

- Microsoft JDBC-stuurprogramma 6.0 voor SQL Server ondersteunt Microsoft Entra-verificatie. Zie ook De verbindingseigenschappen instellen.

- PolyBase kan niet worden geverifieerd met behulp van Microsoft Entra-verificatie.

- Microsoft Entra-verificatie wordt ondersteund voor Azure SQL Database en Azure Synapse met behulp van de blades Import Database and Export Database in Azure Portal. Importeren en exporteren met behulp van Microsoft Entra-verificatie wordt ook ondersteund vanuit een PowerShell-opdracht.

- Microsoft Entra-verificatie wordt ondersteund voor SQL Database, SQL Managed Instance en Azure Synapse met behulp van de CLI. Zie Microsoft Entra-verificatie configureren en beheren met SQL Database of Azure Synapse en SQL Server - az sql server voor meer informatie.

Volgende stappen

- Zie Microsoft Entra-verificatie configureren en beheren met SQL Database, SQL Managed Instance of Azure Synapse voor meer informatie over het maken en vullen van een Microsoft Entra-tenant en deze vervolgens configureren met Azure SQL Database, Sql Managed Instance of Azure Synapse.

- Zie Microsoft Entra-server-principals (aanmeldingen) met SQL Managed Instance voor een zelfstudie over het gebruik van Microsoft Entra-server-principals (aanmeldingen) met SQL Managed Instance

- Zie Aanmeldingen, gebruikers, databaserollen en machtigingen in SQL Database voor een overzicht van aanmeldingen, gebruikers, databaserollen en machtigingen.

- Zie Principals voor meer informatie over database-principals.

- Zie Databaserollen voor meer informatie over databaserollen.

- Zie CREATE LOGIN voor syntaxis voor het maken van Microsoft Entra-server-principals (aanmeldingen) voor SQL Managed Instance.

- Zie SQL Database-firewallregels voor meer informatie over de firewallregels in SQL Database.