Openbare eindpunten configureren in Azure SQL Managed Instance

Van toepassing op: Azure SQL Managed Instance

Openbare eindpunten voor Azure SQL Managed Instance maken gegevenstoegang tot uw beheerde exemplaar mogelijk van buiten het virtuele netwerk. U hebt toegang tot uw beheerde exemplaar vanuit Azure-services met meerdere tenants, zoals Power BI, Azure App Service of een on-premises netwerk. Door het openbare eindpunt op een beheerd exemplaar te gebruiken, hoeft u geen VPN te gebruiken, wat kan helpen bij het voorkomen van problemen met VPN-doorvoer.

In dit artikel leert u het volgende:

- Een openbaar eindpunt voor uw beheerde exemplaar in- of uitschakelen

- De netwerkbeveiligingsgroep (NSG) van uw beheerde exemplaar configureren om verkeer naar het openbare eindpunt van het beheerde exemplaar toe te staan

- De verbindingsreeks voor het openbare eindpunt van het beheerde exemplaar verkrijgen

Machtigingen

Vanwege de gevoeligheid van gegevens die zich in een beheerd exemplaar voordoet, is voor de configuratie voor het inschakelen van het openbare eindpunt van het beheerde exemplaar een proces in twee stappen vereist. Deze beveiligingsmaatregel voldoet aan de scheiding van taken (SoD):

- De beheerder van het beheerde exemplaar moet het openbare eindpunt op het beheerde exemplaar inschakelen. De beheerder van het beheerde exemplaar vindt u op de overzichtspagina voor de resource van uw beheerde exemplaar.

- Een netwerkbeheerder moet verkeer naar het beheerde exemplaar toestaan met behulp van een netwerkbeveiligingsgroep (NSG). Raadpleeg de machtigingen voor netwerkbeveiligingsgroepen voor meer informatie.

Openbaar eindpunt inschakelen

U kunt het openbare eindpunt voor uw met SQL beheerde exemplaar inschakelen met behulp van Azure Portal, Azure PowerShell of De Azure CLI.

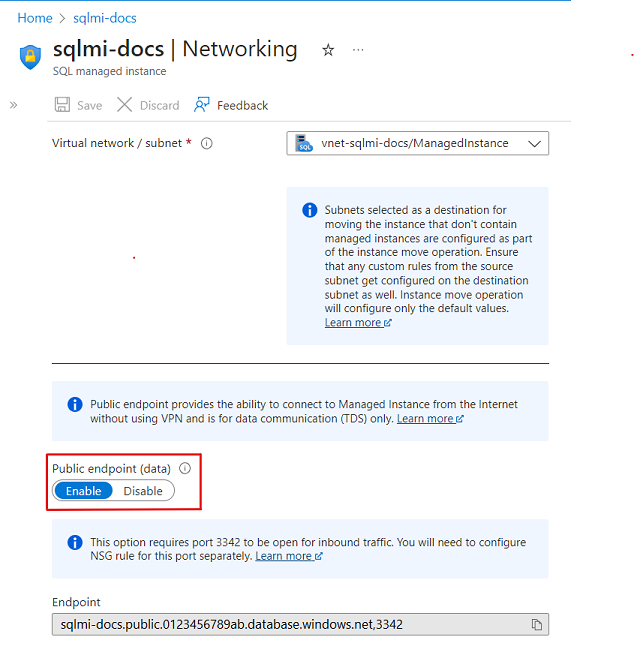

Voer de volgende stappen uit om het openbare eindpunt voor uw met SQL beheerde exemplaar in te schakelen in Azure Portal:

- Ga naar de Azure-portal.

- Open de resourcegroep met het beheerde exemplaar en selecteer het met SQL beheerde exemplaar waarop u het openbare eindpunt wilt configureren.

- Selecteer het tabblad Netwerken op het tabblad Beveiliging.

- Selecteer op de pagina Configuratie van het virtuele netwerk de optie Inschakelen en vervolgens het pictogram Opslaan om de configuratie bij te werken.

Openbaar eindpunt uitschakelen

U kunt het openbare eindpunt voor uw met SQL beheerde exemplaar uitschakelen met behulp van Azure Portal, Azure PowerShell en de Azure CLI.

Voer de volgende stappen uit om het openbare eindpunt uit te schakelen met behulp van Azure Portal:

- Ga naar de Azure-portal.

- Open de resourcegroep met het beheerde exemplaar en selecteer het met SQL beheerde exemplaar waarop u het openbare eindpunt wilt configureren.

- Selecteer het tabblad Netwerken op het tabblad Beveiliging.

- Selecteer op de pagina Configuratie van het virtuele netwerk de optie Uitschakelen en vervolgens het pictogram Opslaan om de configuratie bij te werken.

Openbaar eindpuntverkeer in de netwerkbeveiligingsgroep toestaan

Gebruik Azure Portal om openbaar verkeer binnen de netwerkbeveiligingsgroep toe te staan. Volg deze stappen:

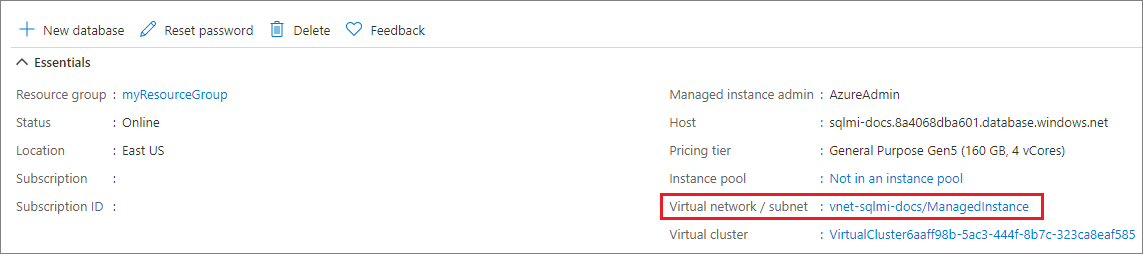

Ga naar de overzichtspagina voor uw met SQL beheerde exemplaar in Azure Portal.

Selecteer de koppeling Virtueel netwerk/subnet, waarmee u naar de configuratiepagina van het virtuele netwerk gaat.

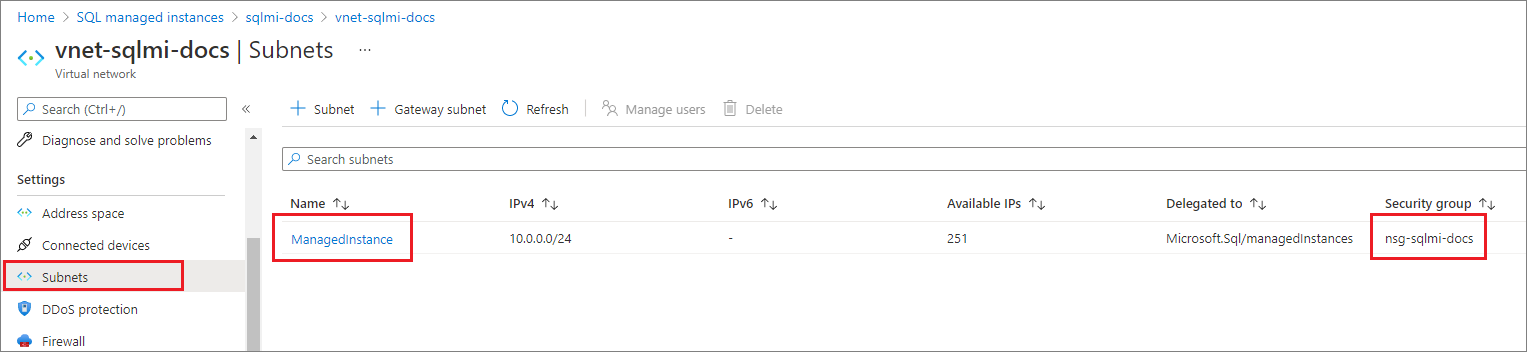

Selecteer het tabblad Subnetten in het configuratiedeelvenster van uw virtuele netwerk en noteer de naam van de BEVEILIGINGSGROEP voor uw beheerde exemplaar.

Ga terug naar de resourcegroep die uw beheerde exemplaar bevat. U ziet nu de naam van de netwerkbeveiligingsgroep die u eerder hebt genoteerd. Selecteer de naam van de netwerkbeveiligingsgroep om de configuratiepagina netwerkbeveiligingsgroep te openen.

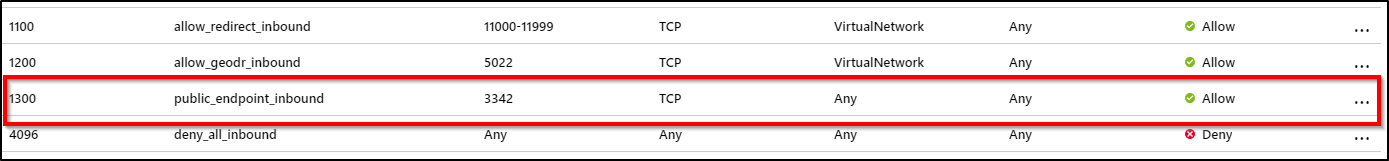

Selecteer het tabblad Inkomende beveiligingsregels en voeg een regel toe met een hogere prioriteit dan de deny_all_inbound regel met de volgende instellingen:

Instelling Voorgestelde waarde Beschrijving Bron Een IP-adres of servicetag - Voor Azure-services, zoals Power BI, selecteert u de Azure Cloud Service-tag

- Gebruik NAT IP-adres voor uw computer of virtuele Azure-machine

Bronpoortbereiken * Laat dit over aan * (any) omdat bronpoorten doorgaans dynamisch worden toegewezen en als zodanig onvoorspelbaar Doel Any Bestemming verlaten als any om verkeer toe te staan in het subnet van het beheerde exemplaar Poortbereiken van doel 3342 Bereik van doelpoort naar 3342, het openbare TDS-eindpunt van het beheerde exemplaar Protocol TCP SQL Managed Instance maakt gebruik van TCP-protocol voor TDS Actie Toestaan Binnenkomend verkeer naar een beheerd exemplaar toestaan via het openbare eindpunt Prioriteit 1300 Zorg ervoor dat deze regel een hogere prioriteit heeft dan de deny_all_inbound-regel

Notitie

Poort 3342 wordt gebruikt voor openbare eindpuntverbindingen met een beheerd exemplaar en kan momenteel niet worden gewijzigd.

Controleer of routering juist is geconfigureerd

Een route met het adresvoorvoegsel 0.0.0.0/0 wordt gebruikt door Azure voor het routeren van verkeer dat is bestemd voor een IP-adres dat zich niet in het adresvoorvoegsel van een andere route in de routetabel van een subnet bevindt. Wanneer een subnet wordt gemaakt, maakt Azure een standaardroute naar het adresvoorvoegsel 0.0.0.0/0, met het volgende hoptype internet .

Het overschrijven van deze standaardroute zonder de benodigde route(s) toe te voegen om ervoor te zorgen dat het openbare eindpuntverkeer rechtstreeks naar internet wordt gerouteerd, kan asymmetrische routeringsproblemen veroorzaken, omdat binnenkomend verkeer niet via de gateway van het virtuele apparaat/virtuele netwerk stroomt. Zorg ervoor dat al het verkeer dat het beheerde exemplaar bereikt via openbaar internet teruggaat via openbaar internet, door specifieke routes voor elke bron toe te voegen of de standaardroute in te stellen op het adresvoorvoegsel 0.0.0.0/0 terug naar internet als volgend hoptype.

Zie meer informatie over de impact van wijzigingen op deze standaardroute op adresvoorvoegsel 0.0.0.0/0.

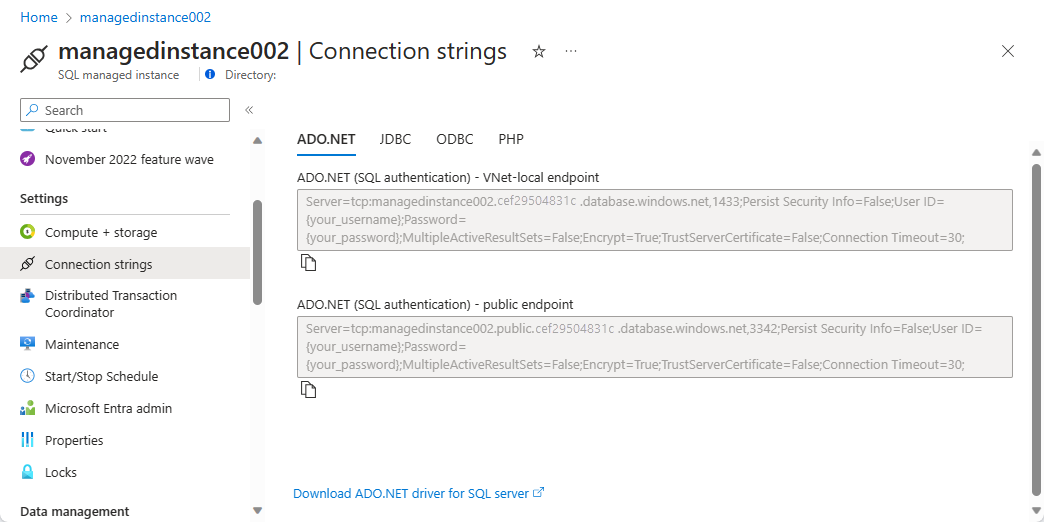

De verbindingsreeks voor het openbare eindpunt ophalen

Navigeer naar de configuratiepagina van het beheerde exemplaar die is ingeschakeld voor openbaar eindpunt. Selecteer het tabblad Verbindingsreeksen onder de configuratie Instellingen .

De hostnaam van het openbare eindpunt heeft de indeling <mi_name>.openbaar.<>dns_zone.database.windows.net en of de poort die wordt gebruikt voor de verbinding 3342 is. Hier volgt een voorbeeld van een serverwaarde van de verbindingsreeks die de openbare eindpuntpoort aangeeft die kan worden gebruikt in SQL Server Management Studio- of Azure Data Studio-verbindingen:

<mi_name>.public.<dns_zone>.database.windows.net,3342

Volgende stappen

Meer informatie over het veilig gebruiken van Azure SQL Managed Instance met een openbaar eindpunt.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor