Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Wanneer u beveiligingsregels in netwerkbeveiligingsgroepen (NSG's) gebruikt, kunt u filteren op het type netwerkverkeer dat binnen en uit subnetten van virtuele netwerken en netwerkinterfaces stroomt. Zie het overzicht van netwerkbeveiligingsgroepen voor meer informatie over NSG's. Voltooi vervolgens de zelfstudie Netwerkverkeer filteren om enige ervaring met NSG's te krijgen.

Vereisten

Als u geen Azure-account met een actief abonnement hebt, maakt u er gratis een. Voer een van deze taken uit voordat u de rest van dit artikel start:

Portalgebruikers: meld u aan bij Azure Portal met uw Azure-account.

PowerShell-gebruikers: voer de opdrachten uit in Azure Cloud Shell of voer PowerShell lokaal uit vanaf uw computer. Cloud Shell is een gratis interactieve shell die u kunt gebruiken om de stappen in dit artikel uit te voeren. Het bevat veelgebruikte Azure-hulpprogramma's die vooraf zijn geïnstalleerd en geconfigureerd voor gebruik met uw account. Zoek op het tabblad Cloud Shell-browser de vervolgkeuzelijst Omgeving selecteren . Selecteer vervolgens PowerShell als deze nog niet is geselecteerd.

Als u PowerShell lokaal uitvoert, gebruikt u Azure PowerShell-moduleversie 1.0.0 of hoger. Voer

Get-Module -ListAvailable Az.Networkuit om te kijken welke versie is geïnstalleerd. Als u PowerShell wilt installeren of upgraden, raadpleegt u De Azure PowerShell-module installeren. UitvoerenConnect-AzAccountom u aan te melden bij Azure.Azure CLI-gebruikers: voer de opdrachten uit in Cloud Shell of voer de Azure CLI lokaal uit vanaf uw computer. Cloud Shell is een gratis interactieve shell die u kunt gebruiken om de stappen in dit artikel uit te voeren. Het bevat veelgebruikte Azure-hulpprogramma's die vooraf zijn geïnstalleerd en geconfigureerd voor gebruik met uw account. Zoek op het tabblad Cloud Shell-browser de vervolgkeuzelijst Omgeving selecteren . Selecteer vervolgens Bash als deze nog niet is geselecteerd.

Als u de Azure CLI lokaal uitvoert, gebruikt u Azure CLI versie 2.0.28 of hoger. Voer

az --versionuit om te kijken welke versie is geïnstalleerd. Als u uw CLI wilt installeren of upgraden, raadpleegt u De Azure CLI installeren. Uitvoerenaz loginom u aan te melden bij Azure.

Wijs de rol Inzender voor netwerken of een aangepaste rol toe met de juiste machtigingen.

Met netwerkbeveiligingsgroepen werken

U kunt een NSG maken, alles weergeven, details van, wijzigen en verwijderen. U kunt ook een NSG koppelen of ontkoppelen vanuit een netwerkinterface of een subnet.

Een netwerkbeveiligingsgroep maken

Het aantal NSG's dat u voor elke Azure-regio en elk abonnement kunt maken, is beperkt. Zie azure-abonnements- en servicelimieten, quota en beperkingen voor meer informatie.

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer + Maken.

Voer op de pagina Netwerkbeveiligingsgroep maken op het tabblad Basisbeginselen de volgende waarden in of selecteer deze:

Instelling Actie Projectdetails Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer een bestaande resourcegroep of maak een nieuwe resourcegroep door Nieuwe maken te selecteren. In dit voorbeeld wordt de myResourceGroupresourcegroep gebruikt.Exemplaardetails Naam van netwerkbeveiligingsgroep Voer een naam in voor de NSG die u maakt. Regio Selecteer de gewenste regio. Selecteer Controleren + maken.

Nadat het bericht Validatie is geslaagd , selecteert u Maken.

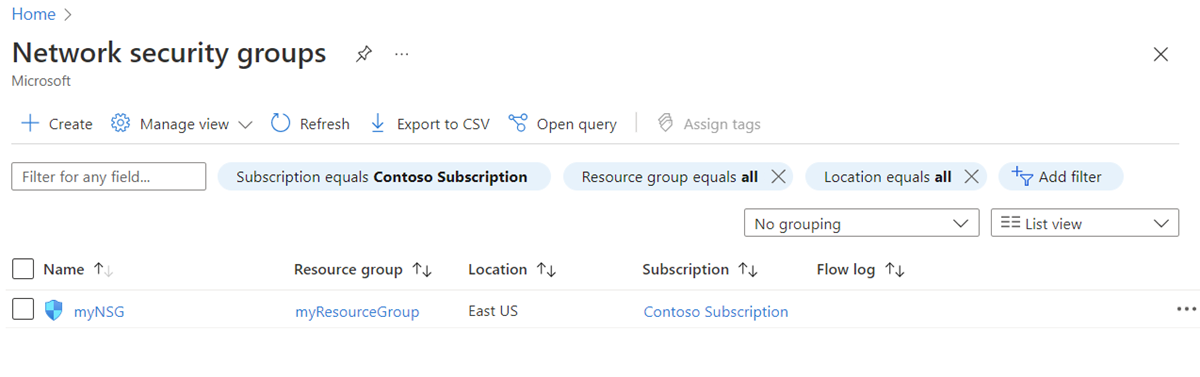

Alle netwerkbeveiligingsgroepen weergeven

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten om de lijst met NSG's in uw abonnement weer te geven.

Details van een netwerkbeveiligingsgroep weergeven

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in en selecteer Netwerkbeveiligingsgroepenin de zoekresultaten.

Selecteer de naam van uw NSG.

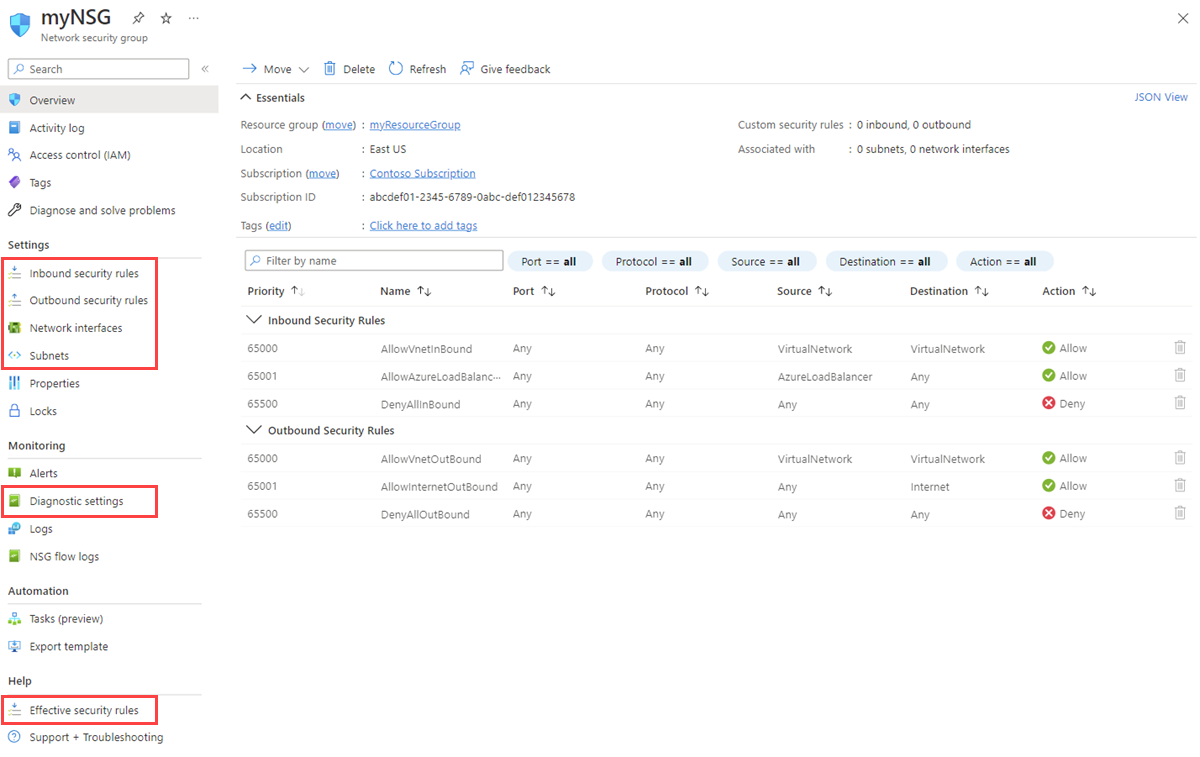

- Bekijk onder Instellingen de inkomende beveiligingsregels, uitgaande beveiligingsregels, netwerkinterfaces en subnetten waaraan de NSG is gekoppeld.

- Schakel diagnostische instellingen in of uit onder Bewaking. Zie Resourcelogboekregistratie voor een netwerkbeveiligingsgroep voor meer informatie.

- Bekijk onder Help effectieve beveiligingsregels. Zie Diagnose a virtual machine (VM) network traffic filter problem.

Zie de volgende artikelen voor meer informatie over de algemene Azure-instellingen die worden vermeld:

Een netwerkbeveiligingsgroep wijzigen

De meest voorkomende wijzigingen in een NSG zijn:

- Een netwerkbeveiligingsgroep koppelen aan of loskoppelen van een netwerkinterface

- Een netwerkbeveiligingsgroep koppelen aan of loskoppelen van een subnet

- Een beveiligingsregel maken

- Een beveiligingsregel verwijderen

Een netwerkbeveiligingsgroep koppelen aan of loskoppelen van een netwerkinterface

Zie Een netwerkbeveiligingsgroep koppelen of ontkoppelen voor meer informatie over de koppeling en ontkoppeling van een NSG.

Een netwerkbeveiligingsgroep koppelen aan of loskoppelen van een subnet

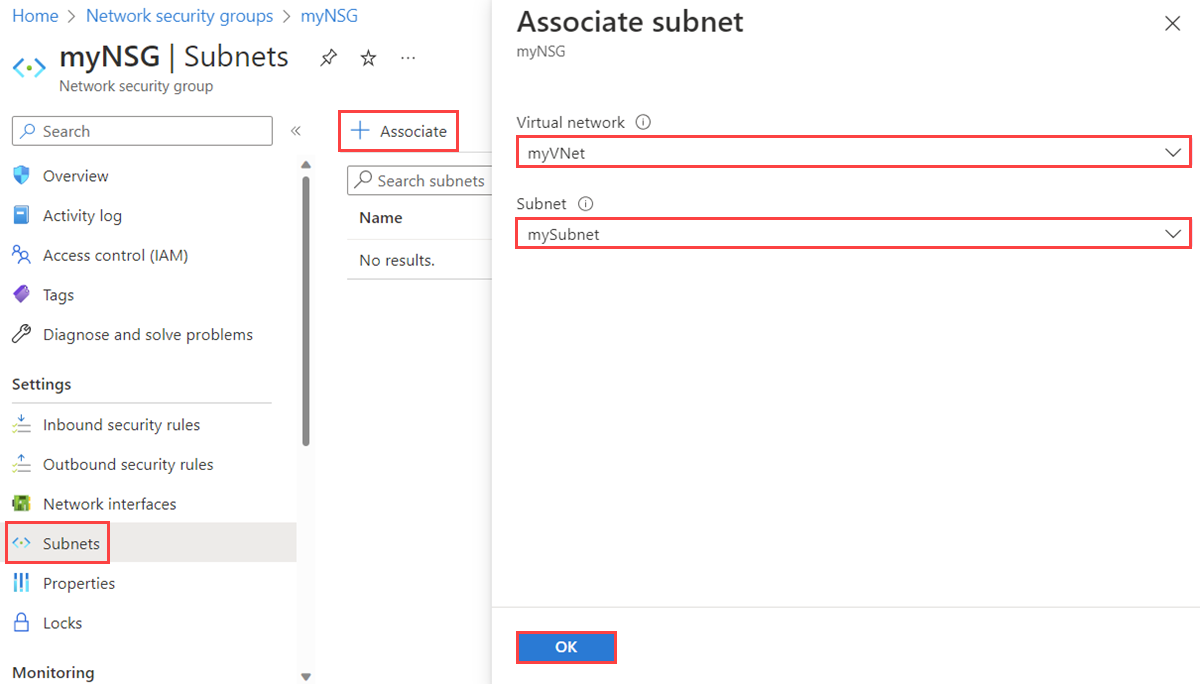

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer vervolgens Netwerkbeveiligingsgroepen in de zoekresultaten.

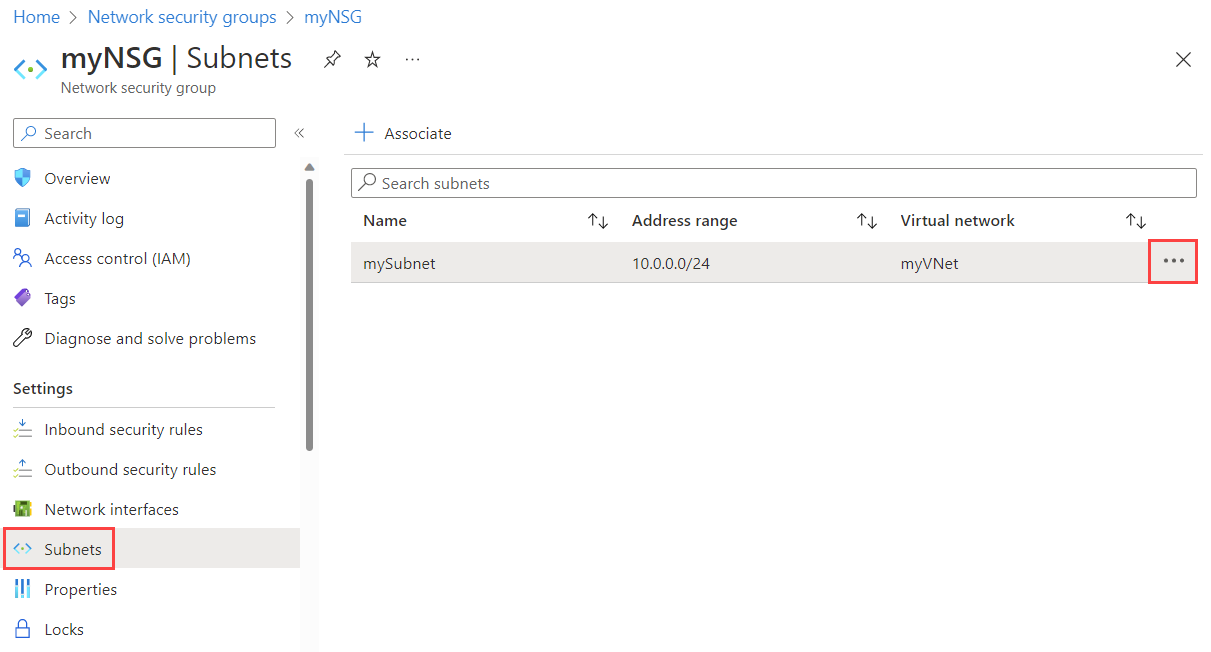

Selecteer de naam van uw NSG en selecteer vervolgens Subnetten.

Als u een NSG aan het subnet wilt koppelen, selecteert u + Koppelen. Selecteer vervolgens uw virtuele netwerk en het subnet waaraan u de NSG wilt koppelen. Selecteer OK.

Als u een NSG wilt loskoppelen van het subnet, selecteert u de drie puntjes naast het subnet waaruit u de NSG wilt loskoppelen en selecteert u Dissociate. Selecteer Ja.

Een netwerkbeveiligingsgroep verwijderen

Als een NSG is gekoppeld aan subnetten of netwerkinterfaces, kan deze niet worden verwijderd. Dissociate an NSG from all subnetten and network interfaces before you attempt to delete it.

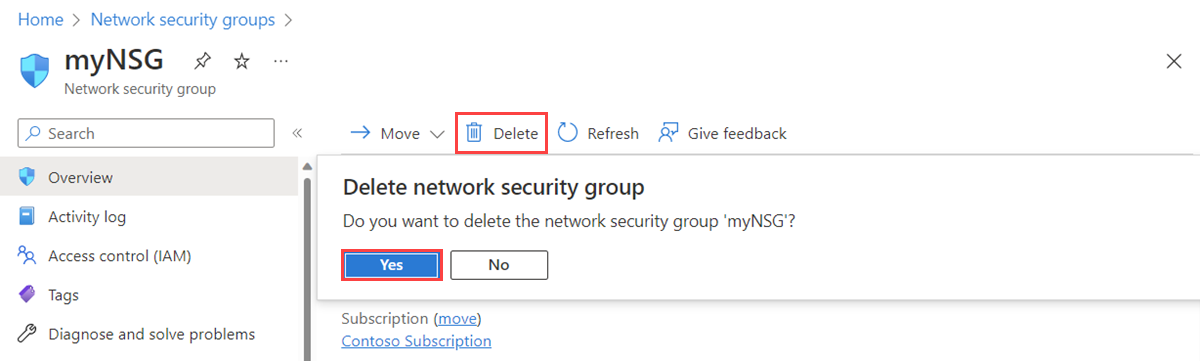

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer vervolgens Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de NSG die u wilt verwijderen.

Selecteer Verwijderen en vervolgens Ja in het bevestigingsvenster.

Werken met beveiligingsregels

Een NSG bevat nul of meer beveiligingsregels. U kunt een beveiligingsregel maken, alles weergeven, details van, wijzigen en verwijderen .

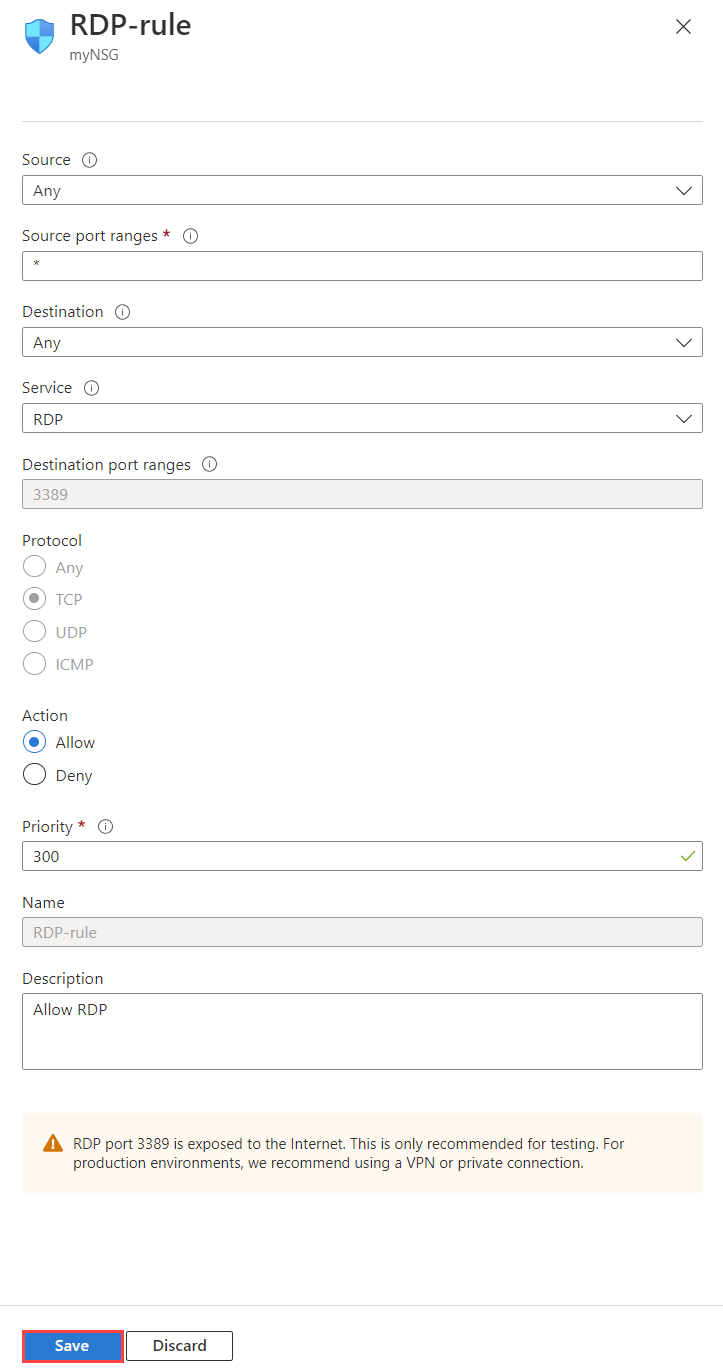

Een beveiligingsregel maken

Het aantal regels per NSG dat u voor elke Azure-locatie en elk abonnement kunt maken, is beperkt. Zie azure-abonnements- en servicelimieten, quota en beperkingen voor meer informatie.

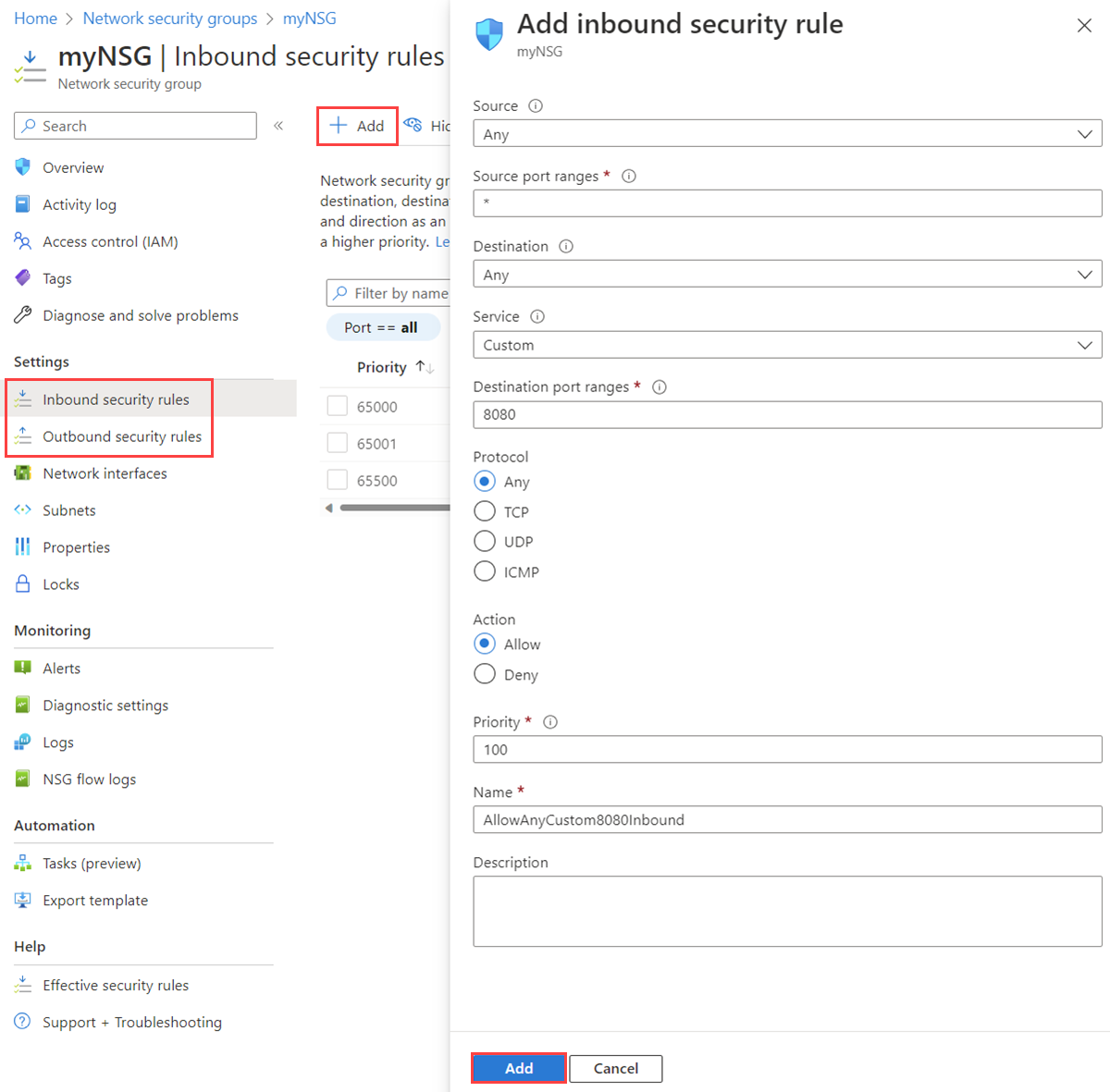

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer vervolgens Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de naam van de NSG waaraan u een beveiligingsregel wilt toevoegen.

Selecteer Inkomende beveiligingsregels of uitgaande beveiligingsregels.

Er worden verschillende bestaande regels weergegeven, waaronder sommige regels die u mogelijk niet hebt toegevoegd. Wanneer u een NSG maakt, worden er verschillende standaardbeveiligingsregels gemaakt. Zie Standaardbeveiligingsregels voor meer informatie. U kunt standaardbeveiligingsregels niet verwijderen, maar u kunt ze overschrijven met regels met een hogere prioriteit.

Selecteer + Toevoegen. Selecteer of voeg waarden toe voor de volgende instellingen en selecteer Vervolgens Toevoegen.

Instelling Weergegeven als DETAILS Bron Een van de volgende: - Alle

- IP-adressen

- Mijn IP-adres

- Servicetag

- Toepassingsbeveiligingsgroep

Als u IP-adressen selecteert, moet u ook bron-IP-adressen/CIDR-bereiken opgeven.

Als u Servicetag selecteert, moet u ook een bronservicetag selecteren.

Als u toepassingsbeveiligingsgroep selecteert, moet u ook een bestaande toepassingsbeveiligingsgroep selecteren. Als u toepassingsbeveiligingsgroep selecteert voor zowel bronals bestemming, moeten de netwerkinterfaces binnen beide toepassingsbeveiligingsgroepen zich in hetzelfde virtuele netwerk bevinden. Meer informatie over het maken van een toepassingsbeveiligingsgroep.

IP-adressen/CIDR-bereiken van bron Een door komma's gescheiden lijst met IP-adressen en CIDR-bereiken (Classless Interdomain Routing) Deze instelling wordt weergegeven als u Bron instelt op IP-adressen. U moet één waarde of door komma's gescheiden lijst met meerdere waarden opgeven. Een voorbeeld van meerdere waarden is

10.0.0.0/16, 192.188.1.1. Het aantal waarden dat u kunt opgeven, is beperkt. Zie Azure-limieten voor meer informatie.Als het IP-adres dat u opgeeft, is toegewezen aan een Azure-VM, geeft u het privé-IP-adres op, niet het openbare IP-adres. Azure verwerkt beveiligingsregels nadat het openbare IP-adres is omgezet in een privé-IP-adres voor binnenkomende beveiligingsregels, maar voordat een privé-IP-adres wordt omgezet in een openbaar IP-adres voor uitgaande regels. Zie Openbare IP-adressen en privé-IP-adressen voor meer informatie over IP-adressen in Azure.

Bronservicetag Een servicetag uit de vervolgkeuzelijst Deze instelling wordt weergegeven als u Bron instelt op Servicetag voor een beveiligingsregel. Een servicetag is een vooraf gedefinieerde id voor een categorie IP-adressen. Zie Servicetags voor meer informatie over beschikbare servicetags en wat elke tag vertegenwoordigt. Beveiligingsgroep van brontoepassing Een bestaande toepassingsbeveiligingsgroep Deze instelling wordt weergegeven als u bron instelt op toepassingsbeveiligingsgroep. Selecteer een toepassingsbeveiligingsgroep die zich in dezelfde regio bevindt als de netwerkinterface. Meer informatie over het maken van een toepassingsbeveiligingsgroep. Bronpoortbereiken Een van de volgende: - Eén poort, zoals

80 - Een reeks poorten, zoals

1024-65535 - Een door komma's gescheiden lijst met enkele poorten en/of poortbereiken, zoals

80, 1024-65535 - Een sterretje (

*) om verkeer op elke poort toe te staan

Met deze instelling worden de poorten opgegeven waarop de regel verkeer toestaat of weigert. Het aantal poorten dat u kunt opgeven, is beperkt. Zie Azure-limieten voor meer informatie. Bestemming Een van de volgende: - Alle

- IP-adressen

- Servicetag

- Toepassingsbeveiligingsgroep

Als u IP-adressen selecteert, moet u ook doel-IP-adressen/CIDR-bereiken opgeven.

Als u Servicetag selecteert, moet u ook een doelservicetag selecteren.

Als u toepassingsbeveiligingsgroep selecteert, moet u ook een bestaande toepassingsbeveiligingsgroep selecteren. Als u toepassingsbeveiligingsgroep selecteert voor zowel bronals bestemming, moeten de netwerkinterfaces binnen beide toepassingsbeveiligingsgroepen zich in hetzelfde virtuele netwerk bevinden. Meer informatie over het maken van een toepassingsbeveiligingsgroep.

DOEL-IP-adressen/CIDR-bereiken Een door komma's gescheiden lijst met IP-adressen en CIDR-bereiken Deze instelling wordt weergegeven als u Bestemming wijzigt in IP-adressen. U kunt één of meerdere adressen of bereiken opgeven, zoals u kunt doen met bron - en bron-IP-adressen/CIDR-bereiken. Het getal dat u kunt opgeven, is beperkt. Zie Azure-limieten voor meer informatie.

Als het IP-adres dat u opgeeft, is toegewezen aan een Virtuele Azure-machine, moet u ervoor zorgen dat u het privé-IP-adres opgeeft, niet het openbare IP-adres. Azure verwerkt beveiligingsregels nadat het openbare IP-adres is omgezet in een privé-IP-adres voor binnenkomende beveiligingsregels, maar voordat Azure een privé-IP-adres vertaalt naar een openbaar IP-adres voor uitgaande regels. Zie Openbare IP-adressen en privé-IP-adressen voor meer informatie over IP-adressen in Azure.

Doelservicetag Een servicetag uit de vervolgkeuzelijst Deze instelling wordt weergegeven als u Bestemming instelt op Servicetag voor een beveiligingsregel. Een servicetag is een vooraf gedefinieerde id voor een categorie IP-adressen. Zie Servicetags voor meer informatie over beschikbare servicetags en wat elke tag vertegenwoordigt. Beveiligingsgroep van doeltoepassing Een bestaande toepassingsbeveiligingsgroep Deze instelling wordt weergegeven als u Doel instelt op Toepassingsbeveiligingsgroep. Selecteer een toepassingsbeveiligingsgroep die zich in dezelfde regio bevindt als de netwerkinterface. Meer informatie over het maken van een toepassingsbeveiligingsgroep. Onderhoud Een doelprotocol in de vervolgkeuzelijst Met deze instelling geeft u het doelprotocol en het poortbereik voor de beveiligingsregel op. U kunt een vooraf gedefinieerde service, zoals RDP, selecteren of Aangepast selecteren en het poortbereik opgeven in doelpoortbereiken. Poortbereiken van doel Een van de volgende: - Eén poort, zoals

80 - Een reeks poorten, zoals

1024-65535 - Een door komma's gescheiden lijst met enkele poorten en/of poortbereiken, zoals

80, 1024-65535 - Een sterretje (

*) om verkeer op elke poort toe te staan

Net als bij bronpoortbereiken kunt u enkele of meerdere poorten en bereiken opgeven. Het getal dat u kunt opgeven, is beperkt. Zie Azure-limieten voor meer informatie. Protocol Alle, TCP, UDP of ICMP U kunt de regel beperken tot TCP (Transmission Control Protocol), User Datagram Protocol (UDP) of Internet Control Message Protocol (ICMP). De standaardwaarde is dat de regel van toepassing is op alle protocollen (Any). Actie Toestaan of weigeren Deze instelling geeft aan of deze regel toegang toestaat of weigert voor de opgegeven bron- en doelconfiguratie. Prioriteit Een waarde tussen 100 en 4096 die uniek is voor alle beveiligingsregels binnen de NSG Azure verwerkt beveiligingsregels in volgorde van prioriteit. Hoe lager het getal, hoe hoger de prioriteit. U wordt aangeraden een kloof tussen prioriteitsnummers te laten wanneer u regels maakt, zoals 100, 200 en 300. Als u hiaten achterlaat, kunt u in de toekomst eenvoudiger regels toevoegen, zodat u ze een hogere of lagere prioriteit kunt geven dan bestaande regels. Naam Een unieke naam voor de regel binnen de NSG De naam mag maximaal 80 tekens bevatten. Deze moet beginnen met een letter of cijfer en moet eindigen op een letter, cijfer of onderstrepingsteken. De naam mag alleen letters, cijfers, onderstrepingstekens, punten of afbreekstreepjes bevatten. Beschrijving Een tekstbeschrijving U kunt desgewenst een tekstbeschrijving opgeven voor de beveiligingsregel. De beschrijving mag niet langer zijn dan 140 tekens.

Alle beveiligingsregels weergeven

Een NSG bevat nul of meer regels. Zie Beveiligingsregels voor meer informatie over de lijst met informatie wanneer u de regels bekijkt.

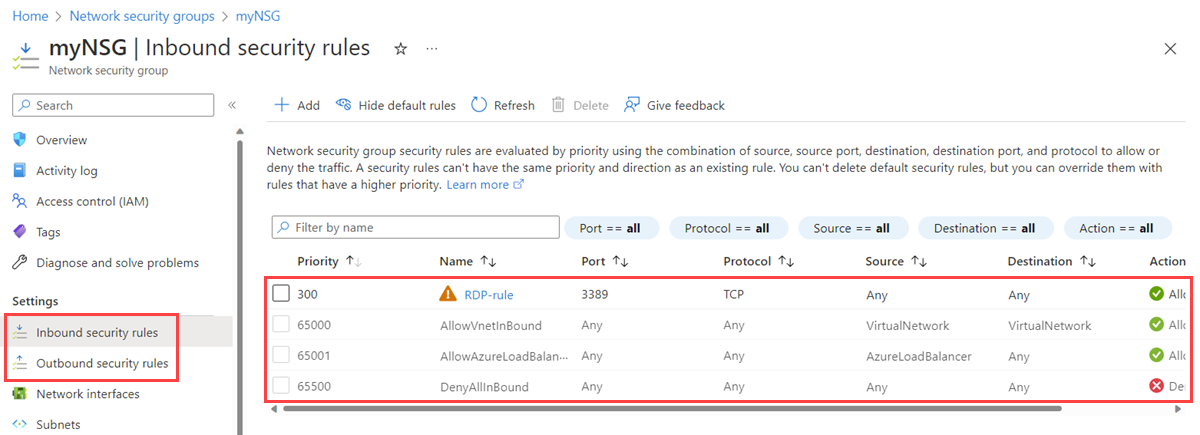

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer vervolgens Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de naam van de NSG waarvoor u de regels wilt weergeven.

Selecteer Inkomende beveiligingsregels of uitgaande beveiligingsregels.

De lijst bevat alle regels die u hebt gemaakt en de standaardbeveiligingsregels van uw NSG.

De details van een beveiligingsregel weergeven

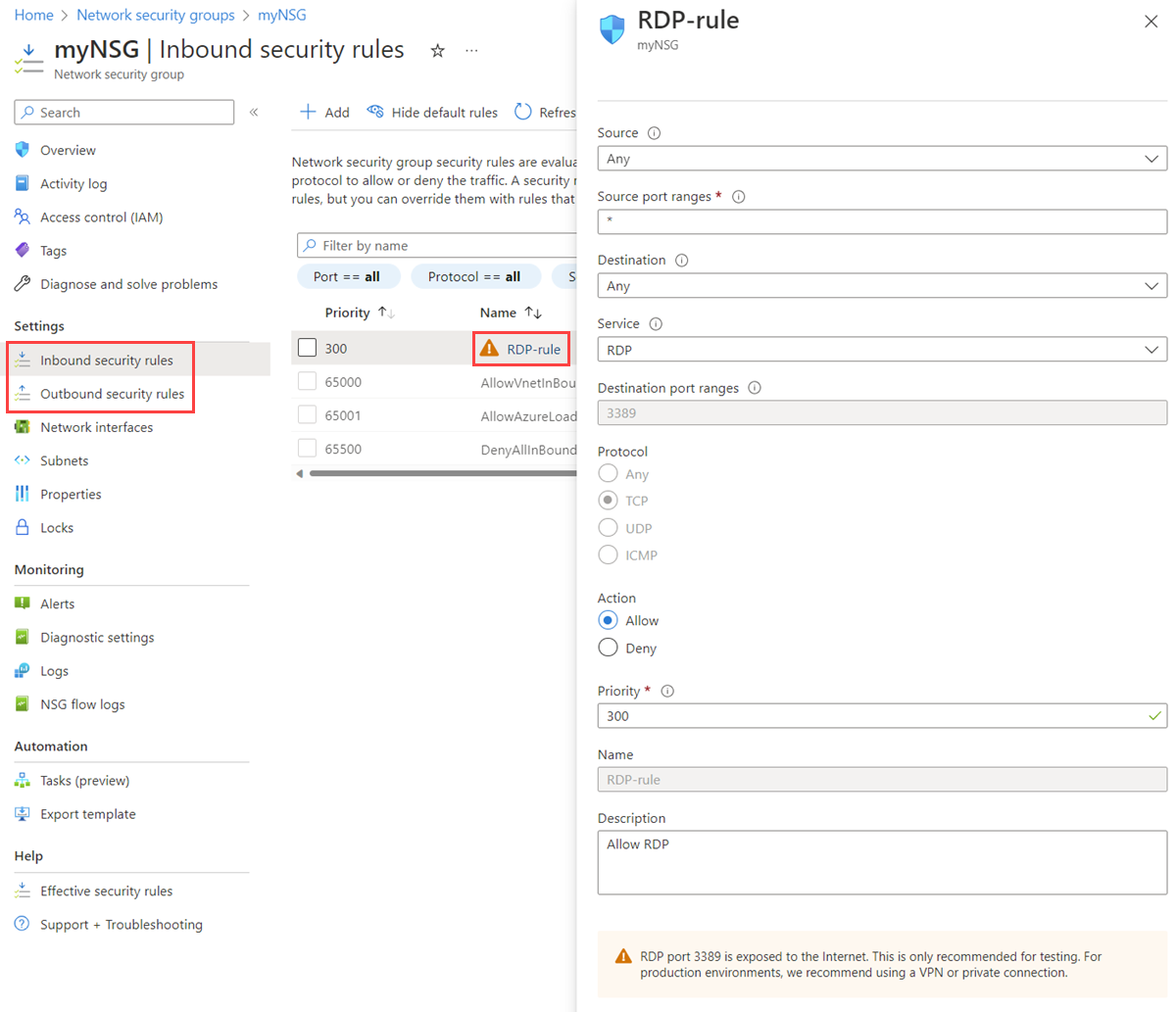

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer vervolgens Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de naam van de NSG waarvoor u de regels wilt weergeven.

Selecteer Inkomende beveiligingsregels of uitgaande beveiligingsregels.

Selecteer de regel waarvoor u details wilt weergeven. Zie Instellingen voor beveiligingsregels voor een uitleg van alle instellingen.

Notitie

Deze procedure is alleen van toepassing op een aangepaste beveiligingsregel. Dit werkt niet als u een standaardbeveiligingsregel kiest.

Een beveiligingsregel wijzigen

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer vervolgens Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de naam van de NSG waarvoor u de regels wilt weergeven.

Selecteer Inkomende beveiligingsregels of uitgaande beveiligingsregels.

Selecteer de regel die u wilt wijzigen.

Wijzig de instellingen indien nodig en selecteer Opslaan. Zie Instellingen voor beveiligingsregels voor een uitleg van alle instellingen.

Notitie

Deze procedure is alleen van toepassing op een aangepaste beveiligingsregel. U kunt geen standaardbeveiligingsregel wijzigen.

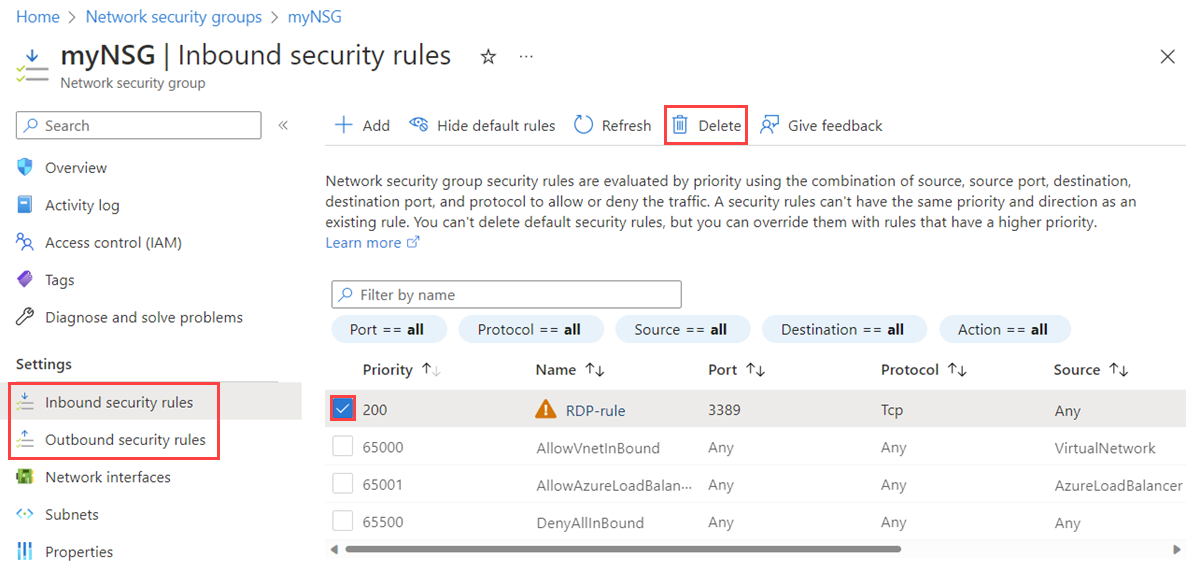

Een beveiligingsregel verwijderen

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer vervolgens Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de naam van de NSG waarvoor u de regels wilt weergeven.

Selecteer Inkomende beveiligingsregels of uitgaande beveiligingsregels.

Selecteer de regels die u wilt verwijderen.

Selecteer Verwijderenen selecteer vervolgens Ja.

Notitie

Deze procedure is alleen van toepassing op een aangepaste beveiligingsregel. U mag geen standaardbeveiligingsregel verwijderen.

Werken met toepassingsbeveiligingsgroepen

Een toepassingsbeveiligingsgroep bevat nul of meer netwerkinterfaces. Zie Toepassingsbeveiligingsgroepen voor meer informatie. Alle netwerkinterfaces in een toepassingsbeveiligingsgroep moeten zich in hetzelfde virtuele netwerk bevinden. Zie Een netwerkinterface toevoegen aan een toepassingsbeveiligingsgroep voor informatie over het toevoegen van een netwerkinterface aan een toepassingsbeveiligingsgroep.

Een toepassingsbeveiligingsgroep maken

Voer in het zoekvak boven aan de portal toepassingsbeveiligingsgroep in. Selecteer vervolgens Toepassingsbeveiligingsgroepen in de zoekresultaten.

Selecteer + Maken.

Voer op de pagina Een toepassingsbeveiligingsgroep maken op het tabblad Basisbeginselen de volgende waarden in of selecteer deze:

Instelling Actie Projectdetails Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer een bestaande resourcegroep of maak een nieuwe resourcegroep door Nieuwe maken te selecteren. In dit voorbeeld wordt de myResourceGroupresourcegroep gebruikt.Exemplaardetails Naam Voer een naam in voor de toepassingsbeveiligingsgroep die u maakt. Regio Selecteer de regio waarin u de toepassingsbeveiligingsgroep wilt maken. Selecteer Controleren + maken.

Nadat het bericht Validatie is geslaagd , selecteert u Maken.

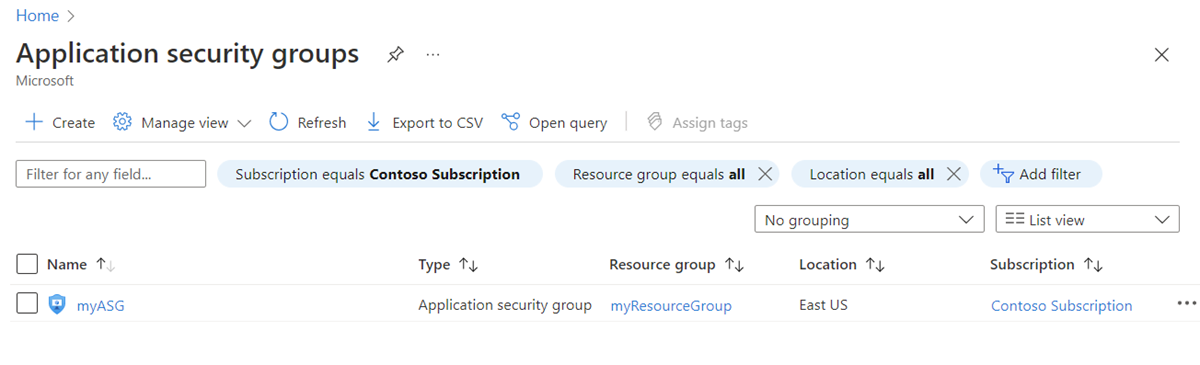

Alle toepassingsbeveiligingsgroepen weergeven

Voer in het zoekvak boven aan de portal toepassingsbeveiligingsgroep in. Selecteer vervolgens Toepassingsbeveiligingsgroepen in de zoekresultaten. Er wordt een lijst met uw toepassingsbeveiligingsgroepen weergegeven in Azure Portal.

De details van een specifieke toepassingsbeveiligingsgroep weergeven

Voer in het zoekvak boven aan de portal toepassingsbeveiligingsgroep in. Selecteer vervolgens Toepassingsbeveiligingsgroepen in de zoekresultaten.

Selecteer de toepassingsbeveiligingsgroep waarvoor u de details wilt weergeven.

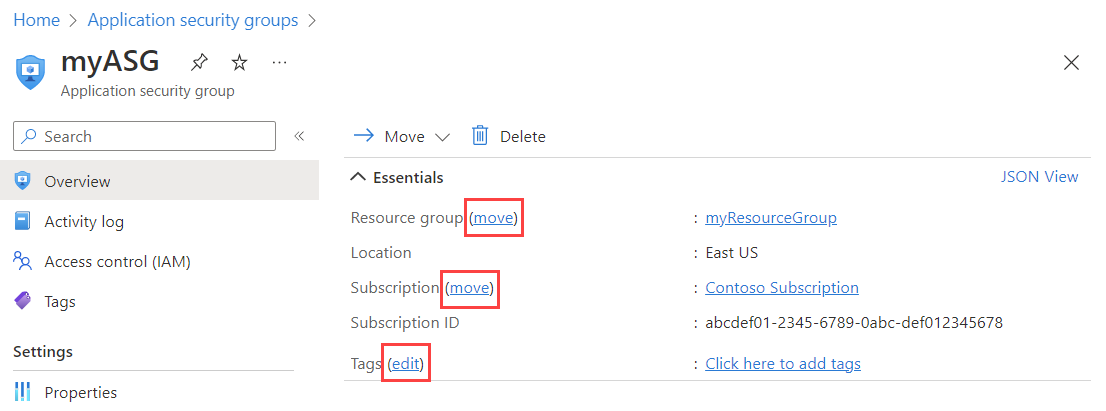

Een toepassingsbeveiligingsgroep wijzigen

Voer in het zoekvak boven aan de portal toepassingsbeveiligingsgroep in. Selecteer vervolgens Toepassingsbeveiligingsgroepen in de zoekresultaten.

Selecteer de toepassingsbeveiligingsgroep die u wilt wijzigen:

Selecteer verplaatsen naast de resourcegroep of het abonnement om respectievelijk de resourcegroep of het abonnement te wijzigen.

Selecteer Bewerken naast Tags om tags toe te voegen of te verwijderen. Zie Tags gebruiken om uw Azure-resources en -beheerhiërarchie te organiseren voor meer informatie.

Notitie

U kunt de locatie van een toepassingsbeveiligingsgroep niet wijzigen.

Selecteer Toegangsbeheer (IAM) om machtigingen aan de toepassingsbeveiligingsgroep toe te wijzen of te verwijderen.

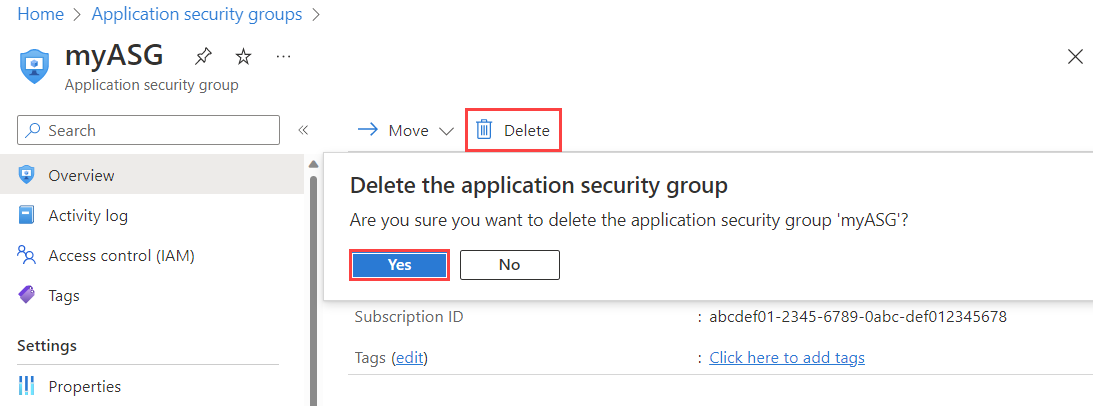

Een toepassingsbeveiligingsgroep verwijderen

U kunt een toepassingsbeveiligingsgroep niet verwijderen als deze netwerkinterfaces bevat. Als u alle netwerkinterfaces uit de toepassingsbeveiligingsgroep wilt verwijderen, wijzigt u de netwerkinterface-instellingen of verwijdert u de netwerkinterfaces. Zie Een netwerkinterface toevoegen of verwijderen voormeer informatie.

Voer in het zoekvak boven aan de portal toepassingsbeveiligingsgroep in. Selecteer vervolgens Toepassingsbeveiligingsgroepen in de zoekresultaten.

Selecteer de toepassingsbeveiligingsgroep die u wilt verwijderen.

Selecteer Verwijderen en selecteer vervolgens Ja om de toepassingsbeveiligingsgroep te verwijderen.

Machtigingen

Als u NSG's, beveiligingsregels en toepassingsbeveiligingsgroepen wilt beheren, moet uw account worden toegewezen aan de rol Netwerkbijdrager . U kunt ook een aangepaste rol gebruiken met de juiste machtigingen die zijn toegewezen, zoals vermeld in de volgende tabellen.

Notitie

Mogelijk ziet u niet de volledige lijst met servicetags als de rol Inzender voor netwerken is toegewezen op resourcegroepniveau. Als u de volledige lijst wilt weergeven, kunt u deze rol in plaats daarvan toewijzen aan een abonnementsbereik. Als u alleen de rol Netwerkbijdrager voor de resourcegroep kunt toestaan, kunt u ook een aangepaste rol maken voor de machtigingen Microsoft.Network/locations/serviceTags/read en Microsoft.Network/locations/serviceTagDetails/read. Wijs ze toe aan een abonnementsbereik, samen met de rol Inzender voor netwerken in het bereik van de resourcegroep.

Netwerkbeveiligingsgroep

| Actie | Naam |

|---|---|

Microsoft.Network/networkSecurityGroups/read |

Haal een NSG op. |

Microsoft.Network/networkSecurityGroups/write |

Een NSG maken of bijwerken. |

Microsoft.Network/networkSecurityGroups/delete |

Een NSG verwijderen. |

Microsoft.Network/networkSecurityGroups/join/action |

Koppel een NSG aan een subnet of netwerkinterface. |

Notitie

Als u bewerkingen wilt uitvoeren write op een NSG, moet het abonnementsaccount ten minste read machtigingen hebben voor de resourcegroep, samen met Microsoft.Network/networkSecurityGroups/write machtigingen.

Regel voor netwerkbeveiligingsgroep

| Actie | Naam |

|---|---|

Microsoft.Network/networkSecurityGroups/securityRules/read |

Haal een regel op. |

Microsoft.Network/networkSecurityGroups/securityRules/write |

Een regel maken of bijwerken. |

Microsoft.Network/networkSecurityGroups/securityRules/delete |

Een regel verwijderen. |

Toepassingsbeveiligingsgroep

| Actie | Naam |

|---|---|

Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action |

Voeg een IP-configuratie toe aan een toepassingsbeveiligingsgroep. |

Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action |

Voeg een beveiligingsregel toe aan een toepassingsbeveiligingsgroep. |

Microsoft.Network/applicationSecurityGroups/read |

Haal een toepassingsbeveiligingsgroep op. |

Microsoft.Network/applicationSecurityGroups/write |

Een toepassingsbeveiligingsgroep maken of bijwerken. |

Microsoft.Network/applicationSecurityGroups/delete |

Een toepassingsbeveiligingsgroep verwijderen. |

Gerelateerde inhoud

- Een netwerkinterface toevoegen aan of verwijderen uit een toepassingsbeveiligingsgroep.

- Azure Policy-definities voor virtuele netwerken maken en toewijzen.