Identiteitsconcepten van Azure VMware Solution

Privéclouds van Azure VMware Solution worden ingericht met vCenter Server en NSX Manager. U gebruikt vCenter Server voor het beheren van workloads van virtuele machines (VM's) en NSX Manager om de privécloud te beheren en uit te breiden. De rol Cloud Beheer wordt gebruikt voor vCenter Server en de rol Cloud Beheer (met beperkte machtigingen) wordt gebruikt voor NSX-beheer.

Toegang en identiteit van vCenter Server

In Azure VMware Solution heeft VMware vCenter Server een ingebouwd lokaal gebruikersaccount met de naam Cloud Beheer waaraan de rol Cloud Beheer is toegewezen. U kunt gebruikers en groepen configureren in Windows Server Active Directory met de rol Cloud Beheer voor uw privécloud. Over het algemeen maakt en beheert de rol Cloud Beheer workloads in uw privécloud. Maar in Azure VMware Solution heeft de functie Cloud Beheer vCenter Server-bevoegdheden die verschillen van andere VMware-cloudoplossingen en on-premises implementaties.

Belangrijk

Het lokale cloud Beheer gebruikersaccount moet worden gebruikt als een account voor toegang voor noodgevallen voor scenario's met onderbrekingsglas in uw privécloud. Het is niet bedoeld om te worden gebruikt voor dagelijkse administratieve activiteiten of voor integratie met andere services.

In een on-premises implementatie van vCenter Server en ESXi heeft de beheerder toegang tot het vCenter Server-account administrator@vsphere.local en het ESXi-hoofdaccount. De beheerder kan ook worden toegewezen aan meer Gebruikers en groepen van Windows Server Active Directory.

In een Azure VMware Solution-implementatie heeft de beheerder geen toegang tot het Beheer istrator-gebruikersaccount of het ESXi-hoofdaccount. Maar de beheerder kan Windows Server Active Directory-gebruikers en groepen de rol Cloud Beheer in vCenter Server toewijzen. De rol Cloud Beheer heeft geen machtigingen om een identiteitsbron toe te voegen, zoals een on-premises LDAP-server (Lightweight Directory Access Protocol) of Secure LDAP -server (LDAPS) aan vCenter Server. U kunt echter Run-opdrachten gebruiken om een identiteitsbron toe te voegen en de rol Cloud Beheer toe te wijzen aan gebruikers en groepen.

Een gebruikersaccount in een privécloud heeft geen toegang tot specifieke beheeronderdelen die Microsoft ondersteunt en beheert. Voorbeelden hiervan zijn clusters, hosts, gegevensarchieven en gedistribueerde virtuele switches.

Notitie

In Azure VMware Solution wordt het domein voor eenmalige aanmelding (SSO) van vsphere.local geleverd als een beheerde resource ter ondersteuning van platformbewerkingen. U kunt deze niet gebruiken om lokale groepen en gebruikers te maken of te beheren, met uitzondering van de groepen die standaard bij uw privécloud worden geleverd.

Belangrijk

Azure VMware Solution biedt aangepaste rollen op vCenter Server, maar biedt deze momenteel niet in de Azure VMware Solution-portal. Zie de sectie Aangepaste rollen maken op vCenter Server verderop in dit artikel voor meer informatie.

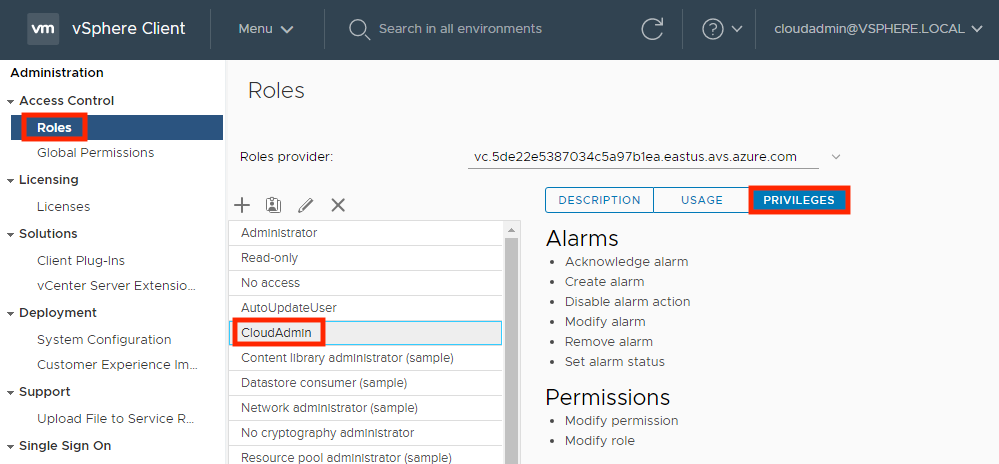

De vCenter Server-bevoegdheden weergeven

Gebruik de volgende stappen om de bevoegdheden weer te geven die zijn verleend aan de Azure VMware Solution Cloud Beheer rol in uw Azure VMware Solution-privécloud vCenter.

Meld u aan bij de vSphere-client en ga naar Menu> Beheer istration.

Selecteer Rollen onder Toegangsbeheer.

Selecteer Cloud Beheer in de lijst met rollen en selecteer vervolgens Bevoegdheden.

De rol Cloud Beheer in Azure VMware Solution heeft de volgende bevoegdheden op vCenter Server. Zie de VMware-productdocumentatie voor meer informatie.

| Bevoegdheid | Beschrijving |

|---|---|

| Alarmen | Waarschuwing bevestigen Alarm maken Alarmactie uitschakelen Alarm wijzigen Alarm verwijderen Alarmstatus instellen |

| Inhoudsbibliotheek | Bibliotheekitem toevoegen Basiscertificaat toevoegen aan het vertrouwensarchief Een sjabloon inchecken Een sjabloon uitchecken Een abonnement maken voor een gepubliceerde bibliotheek Lokale bibliotheek maken Een Havenregister maken of verwijderen Geabonneerde bibliotheek maken Een havenregisterproject maken, verwijderen of opschonen Bibliotheekitem verwijderen Lokale bibliotheek verwijderen Basiscertificaat verwijderen uit het vertrouwensarchief Geabonneerde bibliotheek verwijderen Abonnement van een gepubliceerde bibliotheek verwijderen Bestanden downloaden Bibliotheekitems verwijderd Bibliotheek waarop u bent geabonneerd, verwijderd Opslag importeren Harbor-registerresources beheren op opgegeven rekenresource Testabonnementsgegevens Een bibliotheekitem publiceren naar de abonnees Een bibliotheek publiceren naar abonnees Leesopslag Bibliotheekitem synchroniseren Geabonneerde bibliotheek synchroniseren Typ introspectie Configuratie-instellingen bijwerken Bestanden bijwerken Bibliotheek bijwerken Bibliotheekitem bijwerken Lokale bibliotheek bijwerken Geabonneerde bibliotheek bijwerken Abonnement van een gepubliceerde bibliotheek bijwerken Configuratie-instellingen weergeven |

| Cryptografische bewerkingen | Directe toegang |

| Datastore | Ruimte toewijzen Door gegevensarchief bladeren Gegevensarchief configureren Bestandsbewerkingen op laag niveau Bestanden verwijderen Metagegevens van virtuele machines bijwerken |

| Map | Map maken Map verwijderen Map verplaatsen Mapnaam wijzigen |

| Globale | Taak annuleren Globale tag Gezondheidszorg Gebeurtenis vastleggen Aangepaste kenmerken beheren Servicemanagers Aangepast kenmerk instellen Systeemtag |

| Host | vSphere-replicatie Replicatie beheren |

| Netwerk | Netwerk toewijzen |

| Machtigingen | Machtigingen wijzigen Rol wijzigen |

| Profielgestuurde opslag | Profielgestuurde opslagweergave |

| Resource | Aanbeveling toepassen vApp toewijzen aan resourcegroep Virtuele machine toewijzen aan resourcegroep Resourcegroep maken Aangedreven virtuele machine migreren Migreren op virtuele machine Resourcegroep wijzigen Resourcegroep verplaatsen Query vMotion Resourcegroep verwijderen Naam van resourcegroep wijzigen |

| Geplande taak | Taak maken Taak wijzigen Taak verwijderen Taak uitvoeren |

| Sessies | Bericht Sessie valideren |

| Opslagweergave | Weergave |

| vApp | Virtuele machine toevoegen Resourcegroep toewijzen vApp toewijzen Klonen Maken Verwijderen Exporteren Importeren Verplaatsen Uitschakelen Inschakelen Naam wijzigen Onderbreken Registratie ongedaan maken OVF-omgeving weergeven Configuratie van vApp-toepassing Configuratie van vApp-exemplaar vApp managedBy-configuratie vApp-resourceconfiguratie |

| Virtuele machine | Configuratie wijzigen Schijflease verkrijgen Bestaande schijf toevoegen Nieuwe schijf toevoegen Apparaat toevoegen of verwijderen Geavanceerde configuratie CPU-telling wijzigen Geheugen wijzigen Instellingen wijzigen Wisselbestandplaatsing wijzigen Resource wijzigen Host-USB-apparaat configureren Onbewerkt apparaat configureren ManagedBy configureren Verbindingsinstellingen weergeven Virtuele schijf uitbreiden Apparaatinstellingen wijzigen Compatibiliteit van queryfouttolerantie Query's uitvoeren op niet-eigenaarde bestanden Opnieuw laden vanuit paden Schijf verwijderen Naam wijzigen Gastgegevens opnieuw instellen Aantekening instellen Schijfwijziging bijhouden in-/uitschakelen Bovenliggende fork in-/uitschakelen Compatibiliteit van virtuele machines upgraden Inventaris bewerken Maken van bestaande Nieuwe Verplaatsen Registreren Verwijderen Registratie ongedaan maken Gastbewerkingen Alias voor gastbewerking wijzigen Aliasquery voor gastbewerking Wijzigingen in gastbewerkingen Uitvoering van gastbewerkingsprogramma Query's voor gastbewerkingen Interactie Antwoordvraag Back-upbewerking op virtuele machine CD-media configureren Diskettemedia configureren Apparaten verbinden Interactie tussen consoles Schermopname maken Alle schijven defragmenteren Slepen en neerzetten Beheer van gastbesturingssystemen door VIX API USB HID-scancodes injecteren VMware-hulpprogramma's installeren Onderbreken of opheffen Bewerkingen voor wissen of verkleinen Uitschakelen Inschakelen Sessie opnemen op virtuele machine Sessie opnieuw afspelen op virtuele machine Reset Fouttolerantie hervatten Onderbreken Fouttolerantie onderbreken Testfailover Secundaire VM opnieuw opstarten testen Fouttolerantie uitschakelen Fouttolerantie inschakelen Inrichting Schijftoegang toestaan Bestandstoegang toestaan Alleen-lezenschijftoegang toestaan Downloaden van virtuele machines toestaan Sjabloon klonen Virtuele machine klonen Sjabloon maken op virtuele machine Gast aanpassen Sjabloon implementeren Markeren als sjabloon Aanpassingsspecificatie wijzigen Schijven promoveren Aanpassingsspecificaties lezen Serviceconfiguratie Meldingen toestaan Polling van globale gebeurtenismeldingen toestaan Serviceconfiguratie beheren Serviceconfiguratie wijzigen Queryserviceconfiguraties Serviceconfiguratie lezen Momentopnamebeheer Momentopname maken Momentopname verwijderen Naam van momentopname wijzigen Momentopname herstellen vSphere-replicatie Replicatie configureren Replicatie beheren Replicatie bewaken |

| vService | Afhankelijkheid maken Afhankelijkheid vernietigen Configuratie van afhankelijkheden opnieuw configureren Afhankelijkheid bijwerken |

| vSphere-taggen | VSphere-tag toewijzen en intrekken VSphere-tag maken VSphere-tagcategorie maken vSphere-tag verwijderen VSphere-tagcategorie verwijderen vSphere-tag bewerken VSphere-tagcategorie bewerken UsedBy-veld voor categorie wijzigen UsedBy-veld voor tag wijzigen |

Aangepaste rollen maken op vCenter Server

Azure VMware Solution ondersteunt het gebruik van aangepaste rollen met gelijke of minder bevoegdheden dan de cloud Beheer rol. Gebruik de rol Cloud Beheer om aangepaste rollen te maken, te wijzigen of te verwijderen met bevoegdheden die kleiner zijn dan of gelijk zijn aan hun huidige rol.

Notitie

U kunt rollen maken met bevoegdheden die groter zijn dan cloud Beheer. U kunt de rol echter niet toewijzen aan gebruikers of groepen of de rol verwijderen. Rollen met bevoegdheden die groter zijn dan die van Cloud Beheer worden niet ondersteund.

Als u wilt voorkomen dat rollen worden gemaakt die niet kunnen worden toegewezen of verwijderd, kloont u de rol Cloud Beheer als basis voor het maken van nieuwe aangepaste rollen.

Een aangepaste rol maken

Meld u aan bij vCenter Server met cloudadmin@vsphere.local of een gebruiker met de rol Cloud Beheer.

Ga naar de sectie Rollenconfiguratie en selecteer Menu> Beheer toegangsbeheerrollen>>.

Selecteer de rol Cloud Beheer en selecteer het pictogram Rolactie klonen.

Notitie

Kloon de rol Beheer istrator niet omdat u deze niet kunt gebruiken. De aangepaste rol die is gemaakt, kan ook niet worden verwijderd door cloudadmin@vsphere.local.

Geef de gewenste naam op voor de gekloonde rol.

Verwijder bevoegdheden voor de rol en selecteer OK. De gekloonde rol is zichtbaar in de lijst Rollen .

Een aangepaste rol toepassen

Navigeer naar het object waarvoor de toegevoegde machtiging is vereist. Als u bijvoorbeeld machtigingen wilt toepassen op een map, gaat u naar menu-VM's>en mapnaam sjablonen.>

Klik met de rechtermuisknop op het object en selecteer Machtiging toevoegen.

Selecteer de identiteitsbron in de vervolgkeuzelijst Gebruiker waar de groep of gebruiker kan worden gevonden.

Zoek naar de gebruiker of groep nadat u de identiteitsbron hebt geselecteerd in de sectie Gebruiker .

Selecteer de rol die u wilt toepassen op de gebruiker of groep.

Notitie

Als u een gebruiker of groep probeert toe te passen op een rol met bevoegdheden die groter zijn dan die van Cloud Beheer resulteert dit in fouten.

Controleer indien nodig de doorgifte naar onderliggende items en selecteer OK. De toegevoegde machtiging wordt weergegeven in de sectie Machtigingen .

Toegang en identiteit van VMware NSX Manager

Wanneer een privécloud wordt ingericht met behulp van Azure Portal, worden sddc-beheeronderdelen (softwaregedefinieerde datacentrums), zoals vCenter Server en VMware NSX Manager, ingericht voor klanten.

Microsoft is verantwoordelijk voor het levenscyclusbeheer van NSX-apparaten, zoals VMware NSX Manager en VMware NSX Edge-apparaten. Ze zijn verantwoordelijk voor het opstarten van de netwerkconfiguratie, zoals het maken van de Tier-0-gateway.

U bent verantwoordelijk voor de sdN-configuratie (Software Defined Networking) van VMware NSX, bijvoorbeeld:

- Netwerksegmenten

- Andere tier-1-gateways

- Gedistribueerde firewallregels

- Stateful services zoals gatewayfirewall

- Load balancer op laag-1-gateways

U kunt toegang krijgen tot VMware NSX Manager met behulp van de ingebouwde lokale gebruiker cloudadmin die is toegewezen aan een aangepaste rol die beperkte bevoegdheden geeft aan een gebruiker voor het beheren van VMware NSX. Hoewel Microsoft de levenscyclus van VMware NSX beheert, zijn bepaalde bewerkingen niet toegestaan door een gebruiker. Bewerkingen zijn niet toegestaan, zoals het bewerken van de configuratie van host- en edge-transportknooppunten of het starten van een upgrade. Voor nieuwe gebruikers implementeert Azure VMware Solution deze met een specifieke set machtigingen die nodig zijn voor die gebruiker. Het doel is om een duidelijke scheiding van de controle tussen de azure VMware Solution-besturingsvlakconfiguratie en de azure VMware Solution-privécloudgebruiker te bieden.

Voor nieuwe privécloudimplementaties wordt VMware NSX-toegang geboden met een ingebouwde lokale gebruikerscloudadmin die is toegewezen aan de cloudadmin-rol met een specifieke set machtigingen voor het gebruik van VMware NSX-functionaliteit voor workloads.

Gebruikersmachtigingen voor VMware NSX cloudadmin

De volgende machtigingen worden toegewezen aan de cloudadmin-gebruiker in Azure VMware Solution NSX.

Notitie

VMware NSX cloudadmin-gebruiker in Azure VMware Solution is niet hetzelfde als de cloudadmin-gebruiker die wordt vermeld in de VMware-productdocumentatie. De volgende machtigingen zijn van toepassing op de VMware NSX Policy-API. De functionaliteit van de Manager-API is mogelijk beperkt.

| Categorie | Type | Operation | Machtiging |

|---|---|---|---|

| Netwerken | Connectiviteit | Laag-0-gateways Laag-1-gateways Segmenten |

Alleen-lezen Volledige toegang Volledige toegang |

| Netwerken | Netwerkservices | VPN NAT Taakverdeling Doorstuurbeleid statistieken |

Volledige toegang Volledige toegang Volledige toegang Alleen-lezen Volledige toegang |

| Netwerken | IP-beheer | DNS DHCP IP-adresgroepen |

Volledige toegang Volledige toegang Volledige toegang |

| Netwerken | Profielen | Volledige toegang | |

| Beveiliging | Beveiliging oost west | Gedistribueerde firewall Gedistribueerde id's en IPS Identity Firewall |

Volledige toegang Volledige toegang Volledige toegang |

| Beveiliging | Noord-ZuidBeveiliging | Gatewayfirewall URL-analyse |

Volledige toegang Volledige toegang |

| Beveiliging | Netwerkintrospectie | Alleen-lezen | |

| Beveiliging | Endpoint Protection | Alleen-lezen | |

| Beveiliging | Instellingen | Volledige toegang | |

| Voorraad | Volledige toegang | ||

| Probleemoplossing | IPFIX | Volledige toegang | |

| Probleemoplossing | Poortspiegeling | Volledige toegang | |

| Probleemoplossing | Traceflow | Volledige toegang | |

| Systeem | Configuratie Instellingen Instellingen Instellingen |

Identiteitsfirewall Gebruikers en rollen Certificaatbeheer (alleen servicecertificaat) Gebruikersinterface Instellingen |

Volledige toegang Volledige toegang Volledige toegang Volledige toegang |

| Systeem | Alle andere | Alleen-lezen |

U kunt de machtigingen bekijken die zijn verleend aan de azure VMware Solution-cloudadminrol in uw Azure VMware Solution-privécloud VMware NSX.

- Meld u aan bij NSX Manager.

- Navigeer naar Systemen en zoek gebruikers en rollen.

- Selecteer de cloudadmin-rol en vouw deze uit onder Rollen.

- Selecteer een categorie zoals Netwerken of Beveiliging om de specifieke machtigingen weer te geven.

Notitie

Privéclouds die vóór juni 2022 zijn gemaakt, worden overgeschakeld van beheerdersrol naar cloudadmin-rol . U ontvangt een melding via Azure Service Health met de tijdlijn van deze wijziging, zodat u de NSX-referenties kunt wijzigen die u hebt gebruikt voor andere integratie.

NSX LDAP-integratie voor op rollen gebaseerd toegangsbeheer (RBAC)

In een Azure VMware Solution-implementatie kan de VMware NSX worden geïntegreerd met externe LDAP-adreslijstservice om externe adreslijstgebruikers of -groepen toe te voegen en deze een VMware NSX RBAC-rol toe te wijzen, zoals on-premises implementatie. Zie de VMware-productdocumentatie voor meer informatie over het inschakelen van VMware NSX LDAP-integratie.

In tegenstelling tot on-premises implementatie worden niet alle vooraf gedefinieerde NSX RBAC-rollen ondersteund met de Azure VMware-oplossing om het configuratiebeheer van het IaaS-besturingsvlak gescheiden te houden van tenantnetwerk- en beveiligingsconfiguratie. Zie de volgende sectie ondersteunde NSX RBAC-rollen voor meer informatie.

Notitie

VMware NSX LDAP-integratie wordt alleen ondersteund met SDDC's met VMware NSX cloudadmin-gebruiker.

Ondersteunde en niet-ondersteunde NSX RBAC-rollen

In een Azure VMware Solution-implementatie worden de volgende vooraf gedefinieerde RBAC-rollen van VMware NSX ondersteund met LDAP-integratie:

- Accountant

- Cloudadmin

- LB-Beheer

- LB-operator

- VPN-Beheer

- Netwerkoperator

In een Azure VMware Solution-implementatie worden de volgende vooraf gedefinieerde RBAC-rollen van VMware NSX niet ondersteund met LDAP-integratie:

- Enterprise-beheerder

- Netwerk Beheer

- Beveiligingsbeheerder

- NetX Partner-Beheer

- GI-partner Beheer

U kunt aangepaste rollen maken in NSX met machtigingen die kleiner zijn dan of gelijk zijn aan cloud Beheer rol die door Microsoft is gemaakt. Hieronder ziet u voorbeelden van het maken van een ondersteunde rol 'Netwerk Beheer' en 'Beveiliging Beheer'.

Notitie

Het maken van aangepaste rollen mislukt als u een machtiging toewijst die niet is toegestaan door cloud Beheer rol.

De rol AVS-netwerkbeheerder maken

Gebruik de volgende stappen om deze aangepaste rol te maken.

Navigeer naar systeemgebruikers>en rollen.>

Kloon Network Beheer en geef de naam AVS Network Beheer op.

Wijzig de volgende machtigingen in 'Alleen-lezen' of 'Geen', zoals te zien is in de kolom Machtiging in de volgende tabel.

Categorie Subcategorie Functie Machtiging Netwerken Connectiviteit

NetwerkservicesLaag-0-gateways

Tier-0 Gateways > OSPF

DoorstuurbeleidAlleen-lezen

Geen

GeenPas de wijzigingen toe en sla de rol op .

De rol AVS-beveiligingsbeheerder maken

Gebruik de volgende stappen om deze aangepaste rol te maken.

Navigeer naar systeemgebruikers>en rollen.>

Kloon Security Beheer en geef de naam 'AVS Security Beheer' op.

Wijzig de volgende machtigingen in 'Alleen-lezen' of 'Geen', zoals te zien is in de kolom Machtiging in de volgende tabel.

| Categorie | Subcategorie | Functie | Machtiging |

|---|---|---|---|

| Netwerken | Netwerkservices | Doorstuurbeleid | Geen |

| Beveiliging |

Netwerkintrospectie Endpoint Protection Instellingen |

Serviceprofielen |

Geen None Geen |

- Pas de wijzigingen toe en sla de rol op .

Notitie

De VMware NSX System>Identity Firewall AD-configuratieoptie wordt niet ondersteund door de aangepaste NSX-rol. De aanbeveling is om de rol Beveiligingsoperator toe te wijzen aan de gebruiker met de aangepaste rol om het beheer van de id-firewallfunctie (IDFW) voor die gebruiker mogelijk te maken.

Notitie

De functie VMware NSX Traceflow wordt niet ondersteund door de aangepaste VMware NSX-rol. De aanbeveling is om de auditorrol toe te wijzen aan de gebruiker, samen met de aangepaste rol om traceflow-functie voor die gebruiker in te schakelen.

Notitie

Voor VMware Aria Operations Automation-integratie met het NSX-onderdeel van de Azure VMware Solution moet de rol auditor worden toegevoegd aan de gebruiker met de rol NSX Manager cloudadmin.

Volgende stappen

Nu u de toegangs- en identiteitsconcepten van Azure VMware Solution hebt behandeld, kunt u het volgende leren: