Een externe identiteitsbron instellen voor vCenter Server

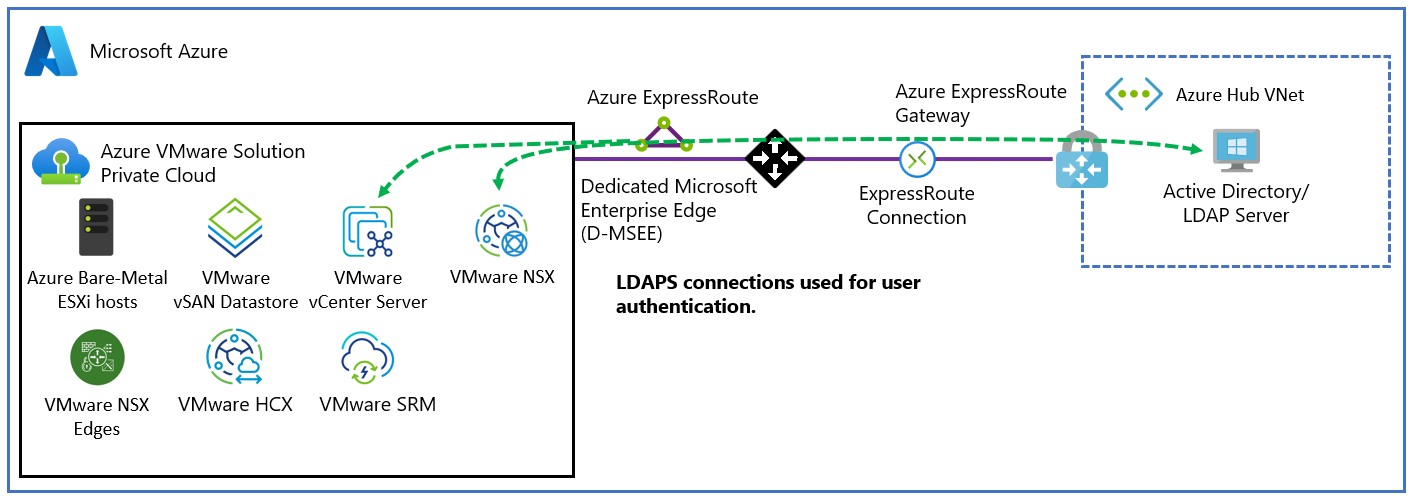

In Azure VMware Solution heeft VMware vCenter Server een ingebouwd lokaal gebruikersaccount met de naam CloudAdmin waaraan de cloudadmin-rol is toegewezen. U kunt gebruikers en groepen configureren in Windows Server Active Directory met de rol CloudAdmin voor uw privécloud. Over het algemeen maakt en beheert de cloudadmin-rol workloads in uw privécloud. Maar in Azure VMware Solution heeft de cloudadmin-rol vCenter Server-bevoegdheden die verschillen van andere VMware-cloudoplossingen en on-premises implementaties.

Belangrijk

Het lokale CloudAdmin-gebruikersaccount moet worden gebruikt als een account voor toegang voor noodgevallen voor scenario's met onderbrekingsglas in uw privécloud. Het is niet bedoeld om te worden gebruikt voor dagelijkse administratieve activiteiten of voor integratie met andere services.

In een on-premises implementatie van vCenter Server en ESXi heeft de beheerder toegang tot het vCenter Server-account administrator@vsphere.local en het ESXi-hoofdaccount. De beheerder kan ook worden toegewezen aan meer Gebruikers en groepen van Windows Server Active Directory.

In een Azure VMware Solution-implementatie heeft de beheerder geen toegang tot het gebruikersaccount Administrator of het ESXi-hoofdaccount. Maar de beheerder kan Windows Server Active Directory-gebruikers en groepen de rol CloudAdmin in vCenter Server. De CloudAdmin-rol heeft geen machtigingen om een identiteitsbron toe te voegen, zoals een on-premises LDAP-server (Lightweight Directory Access Protocol) of Secure LDAP -server (LDAPS) aan vCenter Server. U kunt echter Run-opdrachten gebruiken om een identiteitsbron toe te voegen en de CloudAdmin-rol toe te wijzen aan gebruikers en groepen.

Een gebruikersaccount in een privécloud heeft geen toegang tot specifieke beheeronderdelen die Microsoft ondersteunt en beheert. Voorbeelden hiervan zijn clusters, hosts, gegevensarchieven en gedistribueerde virtuele switches.

Notitie

In Azure VMware Solution wordt het domein voor eenmalige aanmelding (SSO) van vsphere.local geleverd als een beheerde resource ter ondersteuning van platformbewerkingen. U kunt deze niet gebruiken om lokale groepen en gebruikers te maken of te beheren, met uitzondering van de groepen die standaard bij uw privécloud worden geleverd.

U kunt vCenter Server instellen voor het gebruik van een externe LDAP-adreslijstservice (Lightweight Directory Access Protocol) om gebruikers te verifiëren. Een gebruiker kan zich aanmelden met de referenties of referenties van het Windows Server Active Directory-account van een externe LDAP-server. Vervolgens kan aan het account een vCenter Server-rol worden toegewezen, zoals in een on-premises omgeving, om op rollen gebaseerde toegang te bieden voor gebruikers van vCenter Server.

In dit artikel leert u het volgende:

- Een certificaat exporteren voor LDAPS-verificatie. (Optioneel)

- Upload het LDAPS-certificaat naar blobopslag en genereer een SAS-URL (Shared Access Signature). (Optioneel)

- Configureer NSX DNS voor omzetting naar uw Windows Server Active Directory-domein.

- Voeg Windows Server Active Directory toe met LDAPS (beveiligd) of LDAP (onbeveiligd).

- Voeg een bestaande Windows Server Active Directory-groep toe aan de CloudAdmin-groep.

- Vermeld alle bestaande externe identiteitsbronnen die zijn geïntegreerd met vCenter Server SSO.

- Wijs extra vCenter Server-functies toe aan Windows Server Active Directory-identiteiten.

- Verwijder een Windows Server Active Directory-groep uit de cloudadmin-rol.

- Verwijder alle bestaande externe identiteitsbronnen.

Notitie

De stappen voor het exporteren van het certificaat voor LDAPS-verificatie en het uploaden van het LDAPS-certificaat naar blobopslag en het genereren van een SAS-URL zijn optioneel. Als de

SSLCertificatesSasUrlparameter niet is opgegeven, wordt het certificaat automatisch gedownload van de domeincontroller via dePrimaryUrlofSecondaryUrlparameters. Als u het certificaat handmatig wilt exporteren en uploaden, kunt u deSSLCertificatesSasUrlparameter opgeven en de optionele stappen uitvoeren.Voer opdrachten één voor één uit in de volgorde die in het artikel wordt beschreven.

Vereisten

Zorg ervoor dat uw Windows Server Active Directory-netwerk is verbonden met uw Azure VMware Solution-privécloud.

Voor Windows Server Active Directory-verificatie met LDAPS:

Krijg toegang tot de Windows Server Active Directory-domeincontroller met beheerdersmachtigingen.

Schakel LDAPS in op uw Windows Server Active Directory-domeincontrollers met behulp van een geldig certificaat. U kunt het certificaat verkrijgen van een Active Directory Certificate Services Certificate Authority (CA) of een externe of openbare CA.

Als u een geldig certificaat wilt verkrijgen, voert u de stappen uit in Een certificaat maken voor Secure LDAP. Zorg ervoor dat het certificaat voldoet aan de vermelde vereisten.

Notitie

Vermijd het gebruik van zelfondertekende certificaten in productieomgevingen.

Optioneel: Als u de

SSLCertificatesSasUrlparameter niet opgeeft, wordt het certificaat automatisch gedownload van de domeincontroller via dePrimaryUrlof deSecondaryUrlparameters. U kunt het certificaat ook handmatig exporteren voor LDAPS-verificatie en dit uploaden naar een Azure Storage-account als blobopslag. Vervolgens verleent u toegang tot Azure Storage-resources met behulp van een SAS.

Configureer DNS-omzetting voor Azure VMware Solution naar uw on-premises Windows Server Active Directory. Stel een DNS-doorstuurserver in azure Portal in. Zie Een DNS-doorstuurserver configureren voor Azure VMware Solution voor meer informatie.

Notitie

Neem voor meer informatie over LDAPS en certificaatuitgifte contact op met uw beveiligingsteam of uw identiteitsbeheerteam.

Het certificaat voor LDAPS-verificatie exporteren (optioneel)

Controleer eerst of het certificaat dat wordt gebruikt voor LDAPS geldig is. Als u geen certificaat hebt, voert u de stappen uit om een certificaat voor LDAPS te maken voordat u doorgaat.

Controleer of het certificaat geldig is:

Meld u aan bij een domeincontroller waarop LDAPS actief is met beheerdersmachtigingen.

Open het hulpprogramma Uitvoeren, voer mmc in en selecteer VERVOLGENS OK.

Selecteer De module Bestand>toevoegen/verwijderen.

Selecteer Certificaten in de lijst met modules en selecteer vervolgens Toevoegen.

Selecteer computeraccount in het deelvenster Certificatenmodule en selecteer vervolgens Volgende.

Lokale computer geselecteerd houden, Voltooien selecteren en vervolgens OK selecteren.

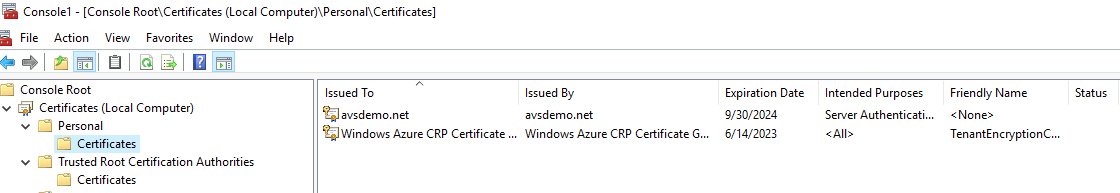

Vouw in de beheerconsole Certificaten (lokale computer) de map Persoonlijk uit en selecteer de map Certificaten om de geïnstalleerde certificaten weer te geven.

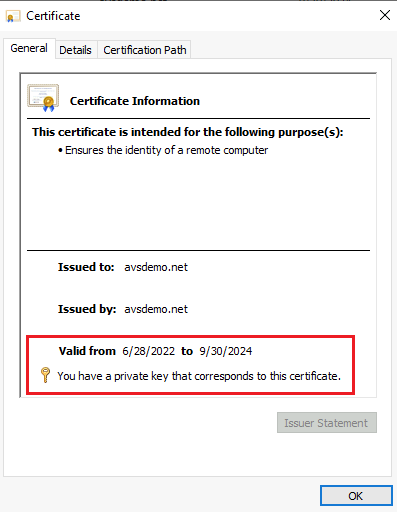

Dubbelklik op het certificaat voor LDAPS. Zorg ervoor dat de certificaatdatum Geldig van en Geldig tot actueel is en of het certificaat een persoonlijke sleutel heeft die overeenkomt met het certificaat.

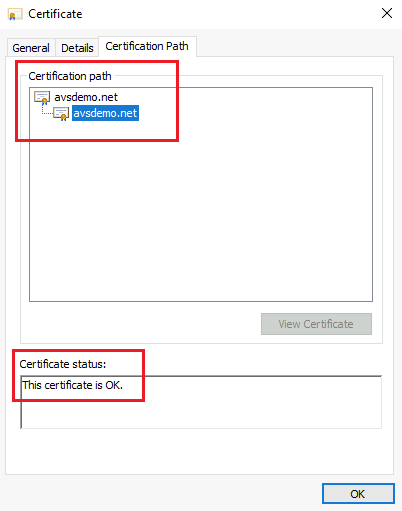

Selecteer in hetzelfde dialoogvenster het tabblad Certificeringspad en controleer of de waarde voor het certificeringspad geldig is. Het moet de certificaatketen van de basis-CA en optionele tussenliggende certificaten bevatten. Controleer of de certificaatstatus in orde is.

Selecteer OK.

Het certificaat exporteren:

- Klik in de console Certificaten met de rechtermuisknop op het LDAPS-certificaat en selecteer Alle taken>exporteren. De wizard Certificaat exporteren wordt geopend. Selecteer Volgende.

- Selecteer In de sectie Persoonlijke sleutel exporteren de optie Nee, exporteer de persoonlijke sleutel niet en selecteer vervolgens Volgende.

- Selecteer in de sectie Bestandsindeling exporteren base-64 gecodeerde X.509 (. CER)en selecteer vervolgens Volgende.

- Selecteer Bladeren in de sectie Bestand om te exporteren. Selecteer een maplocatie om het certificaat te exporteren en voer een naam in. Selecteer vervolgens Opslaan.

Notitie

Als meer dan één domeincontroller is ingesteld op het gebruik van LDAPS, herhaalt u de exportprocedure voor elke extra domeincontroller om de bijbehorende certificaten te exporteren. Houd er rekening mee dat u in het New-LDAPSIdentitySource hulpprogramma Uitvoeren slechts naar twee LDAPS-servers kunt verwijzen. Als het certificaat een jokertekencertificaat is, bijvoorbeeld .avsdemo.net, exporteert u het certificaat van slechts één van de domeincontrollers.

Upload het LDAPS-certificaat naar blobopslag en genereer een SAS-URL (optioneel)

Upload vervolgens het certificaatbestand (in .cer-indeling ) dat u hebt geëxporteerd naar een Azure Storage-account als blobopslag. Vervolgens verleent u toegang tot Azure Storage-resources met behulp van een SAS.

Als u meerdere certificaten nodig hebt, uploadt u elk afzonderlijk en genereert u een SAS-URL voor elk certificaat.

Belangrijk

Vergeet niet om alle SAS-URL-tekenreeksen te kopiëren. De tekenreeksen zijn niet toegankelijk nadat u de pagina hebt verlaten.

Tip

Een alternatieve methode voor het samenvoegen van certificaten omvat het opslaan van alle certificaatketens in één bestand, zoals beschreven in een VMware Knowledge Base-artikel. Genereer vervolgens één SAS-URL voor het bestand dat alle certificaten bevat.

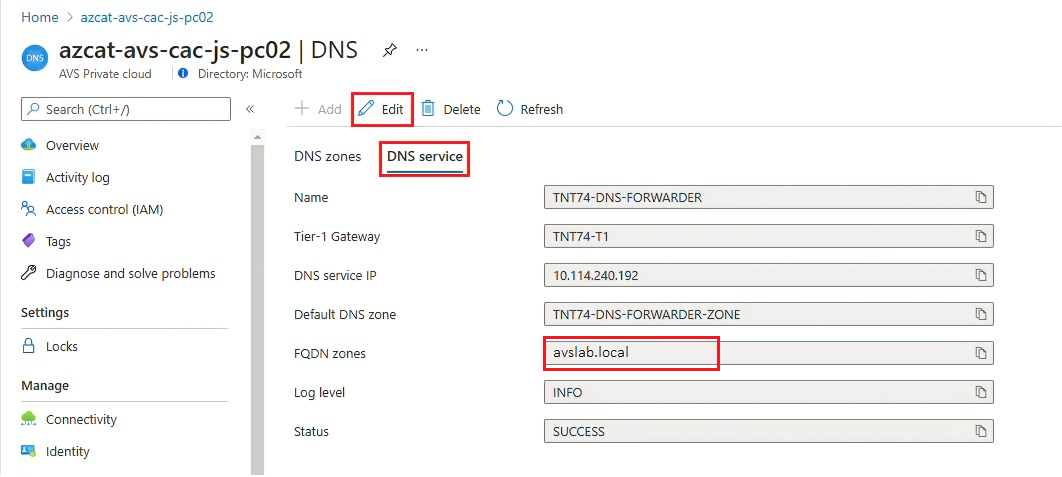

NSX-T DNS instellen voor Windows Server Active Directory-domeinomzetting

Maak een DNS-zone en voeg deze toe aan de DNS-service. Voer de stappen uit in Een DNS-doorstuurserver configureren in Azure Portal.

Nadat u deze stappen hebt voltooid, controleert u of uw DNS-service uw DNS-zone bevat.

Uw Azure VMware Solution-privécloud moet nu uw on-premises Windows Server Active Directory-domeinnaam correct omzetten.

Windows Server Active Directory toevoegen met LDAP via SSL

Voer de cmdlet New-LDAPSIdentitySource uit om Windows Server Active Directory toe te voegen via LDAP met SSL als een externe identiteitsbron voor gebruik met SSO naar vCenter Server.

Ga naar uw Azure VMware Solution-privécloud en selecteer Opdrachtpakketten>>new-LDAPSIdentitySource uitvoeren.

Geef de vereiste waarden op of wijzig de standaardwaarden en selecteer Vervolgens Uitvoeren.

Name Beschrijving GroupName De groep in de externe identiteitsbron die CloudAdmin-toegang verleent. Bijvoorbeeld avs-admins. SSLCertificatesSasUrl Het pad naar SAS-tekenreeksen die de certificaten voor verificatie naar de Windows Server Active Directory-bron bevatten. Scheid meerdere certificaten met een komma. Bijvoorbeeld pathtocert1, pathtocert2. Geloofsbrief De gebruikersnaam en het wachtwoord van het domein voor verificatie met de Windows Server Active Directory-bron (niet CloudAdmin). Gebruik de <username@avslab.local>indeling.BaseDNGroups De locatie om te zoeken naar groepen. Bijvoorbeeld CN=group1, DC=avsldap,DC=local. Basis-DN is vereist voor LDAP-verificatie. BaseDNUsers De locatie om te zoeken naar geldige gebruikers. Bijvoorbeeld CN=users,DC=avsldap,DC=local. Basis-DN is vereist voor LDAP-verificatie. PrimaryUrl De primaire URL van de externe identiteitsbron. Bijvoorbeeld: ldaps://yourserver.avslab.local:636.SecondaryURL De secundaire terugval-URL als de primaire url mislukt. Bijvoorbeeld: ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Voor Windows Server Active Directory-identiteitsbronnen is de NetBIOS-naam van het domein. Voeg de NetBIOS-naam van het Windows Server Active Directory-domein toe als alias van de identiteitsbron, meestal in de avsldap\ -indeling. Domeinnaam De FQDN (Fully Qualified Domain Name) van het domein. Bijvoorbeeld avslab.local. Naam Een naam voor de externe identiteitsbron. Bijvoorbeeld avslab.local. Bewaren tot De bewaarperiode van de cmdlet-uitvoer. De standaardwaarde is 60 dagen. Geef de naam op voor uitvoering Een alfanumerieke naam. Bijvoorbeeld addexternalIdentity. Time-out De periode waarna een cmdlet wordt afgesloten als deze niet is uitgevoerd. Als u de voortgang wilt controleren en de voltooiing wilt bevestigen, controleert u Meldingen of het deelvenster Uitvoeringsstatus uitvoeren.

Windows Server Active Directory toevoegen met LDAP

Notitie

U wordt aangeraden de methode te gebruiken om Windows Server Active Directory toe te voegen via LDAP met behulp van SSL.

Als u Windows Server Active Directory via LDAP wilt toevoegen als een externe identiteitsbron voor gebruik met SSO bij vCenter Server, voert u de cmdlet New-LDAPIdentitySource uit.

Selecteer Opdrachtpakketten>>uitvoeren New-LDAPIdentitySource.

Geef de vereiste waarden op of wijzig de standaardwaarden en selecteer Vervolgens Uitvoeren.

Name Beschrijving Naam Een naam voor de externe identiteitsbron. Bijvoorbeeld avslab.local. Deze naam wordt weergegeven in vCenter Server. Domeinnaam De FQDN van het domein. Bijvoorbeeld avslab.local. DomainAlias Voor Windows Server Active Directory-identiteitsbronnen is de NetBIOS-naam van het domein. Voeg de NetBIOS-naam van het Windows Server Active Directory-domein toe als een alias van de identiteitsbron, meestal in de indeling *avsldap* . PrimaryUrl De primaire URL van de externe identiteitsbron. Bijvoorbeeld: ldap://yourserver.avslab.local:389.SecondaryURL De secundaire terugval-URL als er een primaire fout is. BaseDNUsers De locatie om te zoeken naar geldige gebruikers. Bijvoorbeeld CN=users,DC=avslab,DC=local. Basis-DN is vereist voor LDAP-verificatie. BaseDNGroups De locatie om te zoeken naar groepen. Bijvoorbeeld CN=group1, DC=avslab,DC=local. Basis-DN is vereist voor LDAP-verificatie. Geloofsbrief De gebruikersnaam en het wachtwoord van het domein voor verificatie met de Windows Server Active Directory-bron (niet CloudAdmin). De gebruiker moet de <username@avslab.local>indeling hebben.GroupName De groep in uw externe identiteitsbron die CloudAdmin-toegang verleent. Bijvoorbeeld avs-admins. Bewaren tot De bewaarperiode voor de cmdlet-uitvoer. De standaardwaarde is 60 dagen. Geef de naam op voor uitvoering Een alfanumerieke naam. Bijvoorbeeld addexternalIdentity. Time-out De periode waarna een cmdlet wordt afgesloten als deze niet is uitgevoerd. Als u de voortgang wilt controleren, controleert u Meldingen of het deelvenster Uitvoeringsstatus uitvoeren.

Een bestaande Windows Server Active Directory-groep toevoegen aan een CloudAdmin-groep

Belangrijk

Geneste groepen worden niet ondersteund. Het gebruik van een geneste groep kan leiden tot verlies van toegang.

Gebruikers in een CloudAdmin-groep hebben gebruikersrechten die gelijk zijn aan de CloudAdmin-rol (<cloudadmin@vsphere.local>) die is gedefinieerd in vCenter Server SSO. Als u een bestaande Windows Server Active Directory-groep wilt toevoegen aan een CloudAdmin-groep, voert u de cmdlet Add-GroupToCloudAdmins uit.

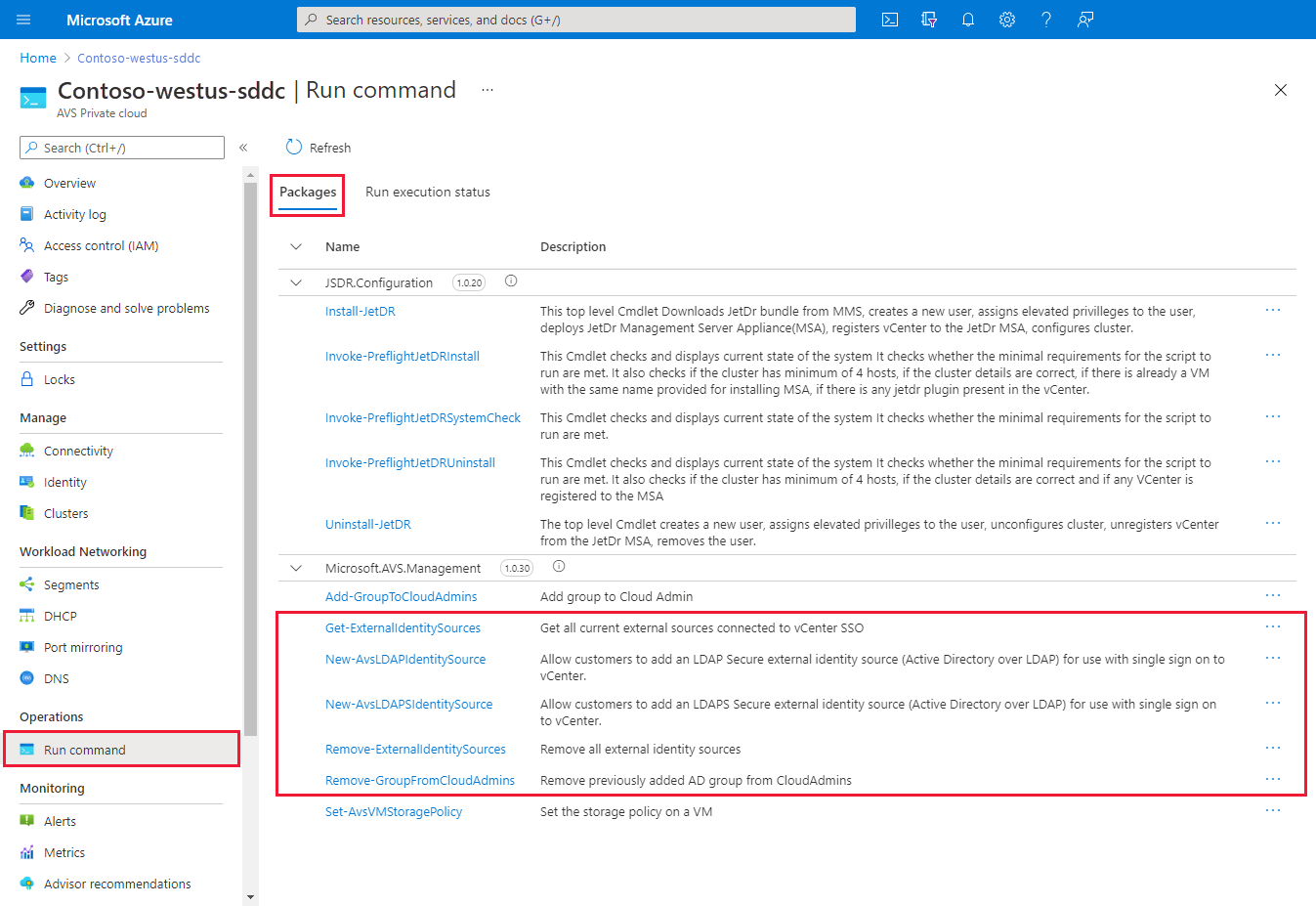

Selecteer Opdrachtpakketten>>uitvoeren Add-GroupToCloudAdmins.

Voer de vereiste waarden in of selecteer deze en selecteer vervolgens Uitvoeren.

Name Beschrijving GroupName De naam van de groep die moet worden toegevoegd. Bijvoorbeeld VcAdminGroup. Bewaren tot De bewaarperiode van de cmdlet-uitvoer. De standaardwaarde is 60 dagen. Geef de naam op voor uitvoering Een alfanumerieke naam. Voeg bijvoorbeeldADgroup toe. Time-out De periode waarna een cmdlet wordt afgesloten als deze niet is uitgevoerd. Controleer meldingen of het deelvenster Uitvoeringsstatus uitvoeren om de voortgang te bekijken.

Externe identiteitsbronnen weergeven

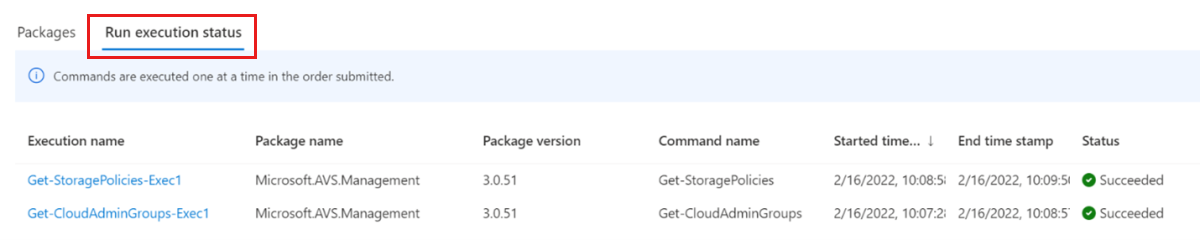

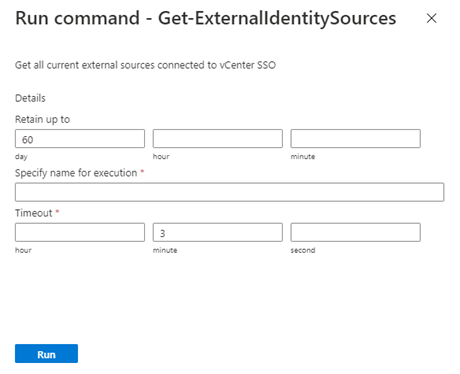

Als u alle externe identiteitsbronnen wilt weergeven die al zijn geïntegreerd met vCenter Server SSO, voert u de cmdlet Get-ExternalIdentitySources uit.

Meld u aan bij het Azure-portaal.

Notitie

Als u toegang nodig hebt tot de Azure for US Government-portal, gaat u naar

<https://portal.azure.us/>.Selecteer Opdrachtpakketten>>Uitvoeren Get-ExternalIdentitySources.

Voer de vereiste waarden in of selecteer deze en selecteer vervolgens Uitvoeren.

Name Beschrijving Bewaren tot De bewaarperiode van de cmdlet-uitvoer. De standaardwaarde is 60 dagen. Geef de naam op voor uitvoering Een alfanumerieke naam. Bijvoorbeeld getExternalIdentity. Time-out De periode waarna een cmdlet wordt afgesloten als deze niet is uitgevoerd. Als u de voortgang wilt zien, controleert u Meldingen of het deelvenster Uitvoeringsstatus uitvoeren.

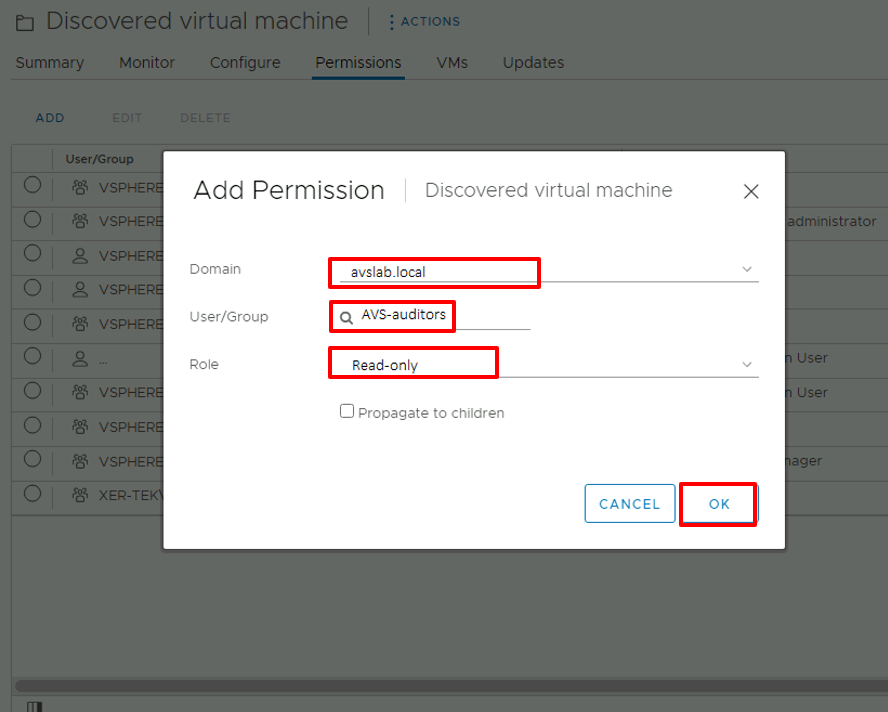

Meer vCenter Server-functies toewijzen aan Windows Server Active Directory-identiteiten

Nadat u een externe identiteit via LDAP of LDAPS hebt toegevoegd, kunt u vCenter Server-functies toewijzen aan Windows Server Active Directory-beveiligingsgroepen op basis van de beveiligingscontroles van uw organisatie.

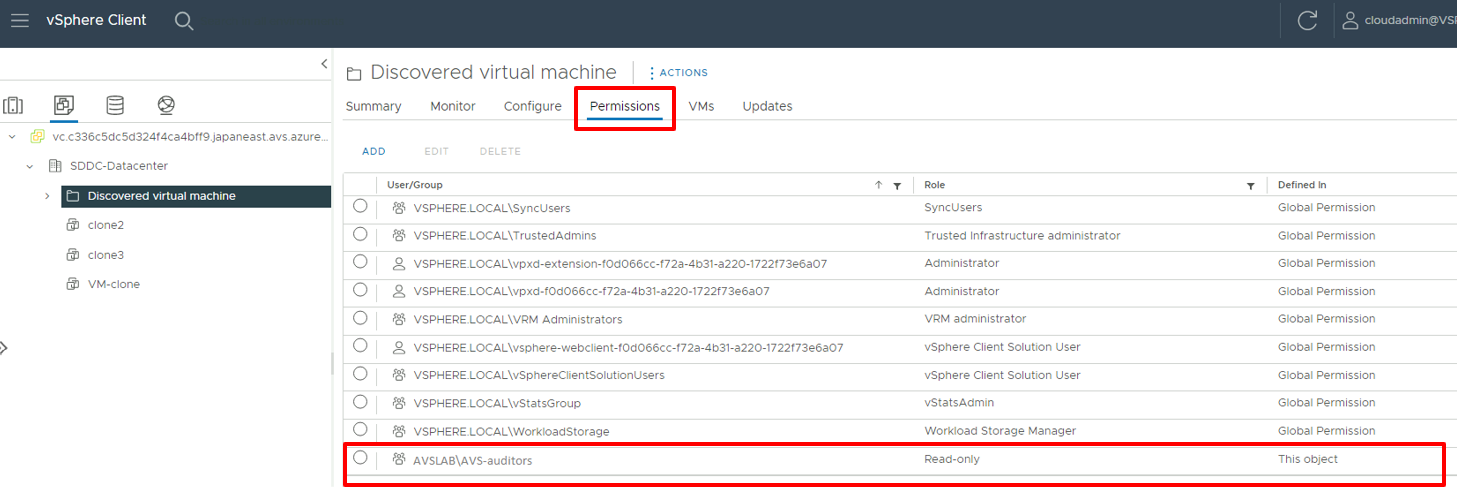

Meld u als CloudAdmin aan bij vCenter Server, selecteer een item in de inventaris, selecteer het menu Acties en selecteer vervolgens Machtiging toevoegen.

In het dialoogvenster Machtiging toevoegen:

- Domein: Selecteer het eerder toegevoegde exemplaar van Windows Server Active Directory.

- Gebruiker/groep: voer de naam van de gebruiker of groep in, zoek deze en selecteer deze.

- Rol: Selecteer de rol die u wilt toewijzen.

- Doorgeven aan onderliggende resources: Schakel desgewenst het selectievakje in om machtigingen door te geven aan onderliggende resources.

Selecteer het tabblad Machtigingen en controleer of de machtigingstoewijzing is toegevoegd.

Gebruikers kunnen zich nu aanmelden bij vCenter Server met hun Windows Server Active Directory-referenties.

Een Windows Server Active Directory-groep verwijderen uit de cloudadmin-rol

Als u een specifieke Windows Server Active Directory-groep wilt verwijderen uit de rol CloudAdmin, voert u de cmdlet Remove-GroupFromCloudAdmins uit.

Selecteer Opdrachtpakketten>> uitvoeren Remove-GroupFromCloudAdmins.

Voer de vereiste waarden in of selecteer deze en selecteer vervolgens Uitvoeren.

Name Beschrijving GroupName De naam van de groep die u wilt verwijderen. Bijvoorbeeld VcAdminGroup. Bewaren tot De bewaarperiode van de cmdlet-uitvoer. De standaardwaarde is 60 dagen. Geef de naam op voor uitvoering Een alfanumerieke naam. Verwijder bijvoorbeeldADgroup. Time-out De periode waarna een cmdlet wordt afgesloten als deze niet is uitgevoerd. Als u de voortgang wilt zien, controleert u Meldingen of het deelvenster Uitvoeringsstatus uitvoeren.

Alle bestaande externe identiteitsbronnen verwijderen

Als u alle bestaande externe identiteitsbronnen tegelijk wilt verwijderen, voert u de cmdlet Remove-ExternalIdentitySources uit.

Selecteer Opdrachtpakketten>> uitvoeren Remove-ExternalIdentitySources.

Voer de vereiste waarden in of selecteer deze en selecteer vervolgens Uitvoeren:

Name Beschrijving Bewaren tot De bewaarperiode van de cmdlet-uitvoer. De standaardwaarde is 60 dagen. Geef de naam op voor uitvoering Een alfanumerieke naam. Bijvoorbeeld remove_externalIdentity. Time-out De periode waarna een cmdlet wordt afgesloten als deze niet is uitgevoerd. Als u de voortgang wilt zien, controleert u Meldingen of het deelvenster Uitvoeringsstatus uitvoeren.

De gebruikersnaam of het wachtwoord van een bestaand extern identiteitsbronaccount roteren

Draai het wachtwoord van het account dat wordt gebruikt voor verificatie met de Windows Server Active Directory-bron in de domeincontroller.

Selecteer Opdrachtpakketten>>uitvoeren Update-IdentitySourceCredential.

Voer de vereiste waarden in of selecteer deze en selecteer vervolgens Uitvoeren.

Name Beschrijving Geloofsbrief De gebruikersnaam en het wachtwoord van het domein die worden gebruikt voor verificatie met de Windows Server Active Directory-bron (niet CloudAdmin). De gebruiker moet de <username@avslab.local>indeling hebben.Domeinnaam De FQDN van het domein. Bijvoorbeeld avslab.local. Als u de voortgang wilt zien, controleert u Meldingen of het deelvenster Uitvoeringsstatus uitvoeren.

Waarschuwing

Als u geen waarde opgeeft voor DomainName, worden alle externe identiteitsbronnen verwijderd. Voer de cmdlet Update-IdentitySourceCredential pas uit nadat het wachtwoord is gedraaid in de domeincontroller.

Bestaande certificaten vernieuwen voor LDAPS-identiteitsbron

Vernieuw de bestaande certificaten op uw domeincontrollers.

Optioneel: als de certificaten worden opgeslagen in standaarddomeincontrollers, is deze stap optioneel. Laat de parameter SSLCertificatesSasUrl leeg en de nieuwe certificaten worden gedownload van de standaarddomeincontrollers en worden automatisch bijgewerkt in vCenter. Als u ervoor kiest om de standaardmethode niet te gebruiken, exporteert u het certificaat voor LDAPS-verificatie en uploadt u het LDAPS-certificaat naar blobopslag en genereert u een SAS-URL. Sla de SAS-URL op voor de volgende stap.

Selecteer Opdrachtpakketten>>uitvoeren Update-IdentitySourceCertificates.

Geef de vereiste waarden en de nieuwe SAS-URL (optioneel) op en selecteer Vervolgens Uitvoeren.

Veld Value Domeinnaam* De FQDN van het domein, bijvoorbeeld avslab.local. SSLCertificatesSasUrl (optioneel) Een door komma's gescheiden lijst met SAS-pad-URI's naar certificaten voor verificatie. Zorg ervoor dat machtigingen voor lezen zijn opgenomen. Als u de certificaten wilt genereren, plaatst u de certificaten in een blob van het opslagaccount en klikt u met de rechtermuisknop op het certificaat en genereert u SAS. Als de waarde van dit veld niet wordt opgegeven door een gebruiker, worden de certificaten gedownload van de standaarddomeincontrollers. Controleer meldingen of het deelvenster Uitvoeringsstatus uitvoeren om de voortgang te bekijken.

Gerelateerde inhoud

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor