Een externe identiteitsbron instellen voor VMware NSX

In dit artikel leert u hoe u een externe identiteitsbron voor VMware NSX instelt in een exemplaar van Azure VMware Solution.

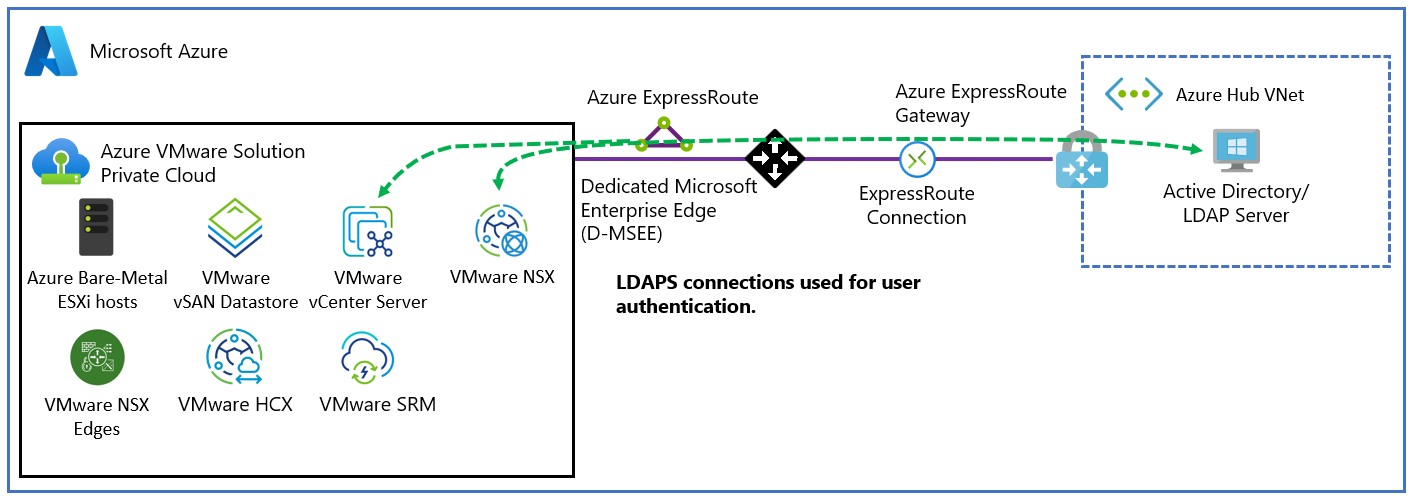

U kunt NSX instellen voor het gebruik van een externe LDAP-adreslijstservice (Lightweight Directory Access Protocol) om gebruikers te verifiëren. Een gebruiker kan zich aanmelden met de referenties of referenties van het Windows Server Active Directory-account van een externe LDAP-server. Vervolgens kan aan het account een NSX-rol worden toegewezen, zoals in een on-premises omgeving, om op rollen gebaseerde toegang te bieden voor NSX-gebruikers.

Vereisten

Een werkende verbinding van uw Windows Server Active Directory-netwerk met uw Azure VMware Solution-privécloud.

Een netwerkpad van uw Windows Server Active Directory-server naar het beheernetwerk van het exemplaar van Azure VMware Solution waarin NSX wordt geïmplementeerd.

Een Windows Server Active Directory-domeincontroller met een geldig certificaat. Het certificaat kan worden uitgegeven door een Windows Server Active Directory Certificate Services Certificate Authority (CA) of door een externe CERTIFICERINGsinstantie.

U wordt aangeraden twee domeincontrollers te gebruiken die zich in dezelfde Azure-regio bevinden als het softwaregedefinieerde Datacenter van Azure VMware Solution.

Notitie

Zelfondertekende certificaten worden niet aanbevolen voor productieomgevingen.

Een account met beheerdersmachtigingen.

DNS-zones en DNS-servers van Azure VMware Solution die correct zijn geconfigureerd. Zie NSX DNS configureren voor omzetting naar uw Windows Server Active Directory-domein en dns-doorstuurserver instellen voor meer informatie.

Notitie

Neem contact op met uw beveiligingsteam of uw identiteitsbeheerteam voor meer informatie over Secure LDAP (LDAPS) en certificaatuitgifte.

Windows Server Active Directory gebruiken als een LDAPS-identiteitsbron

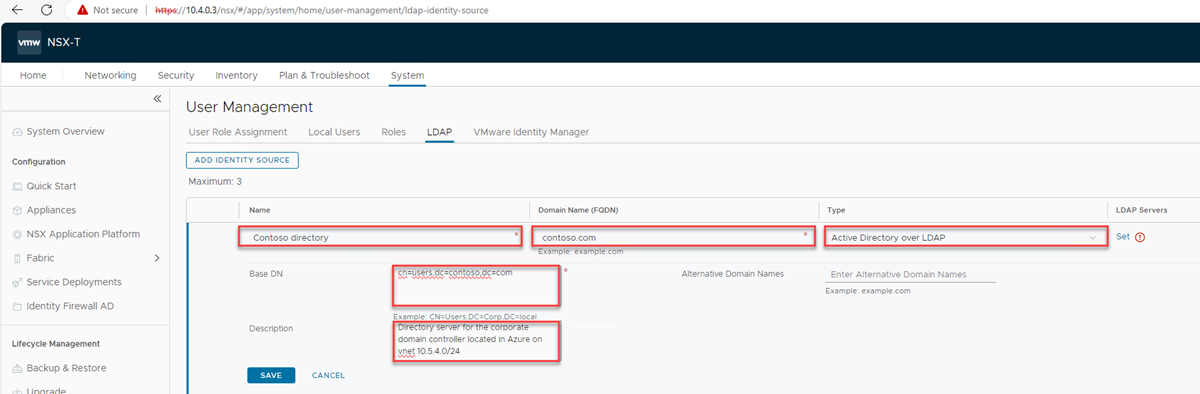

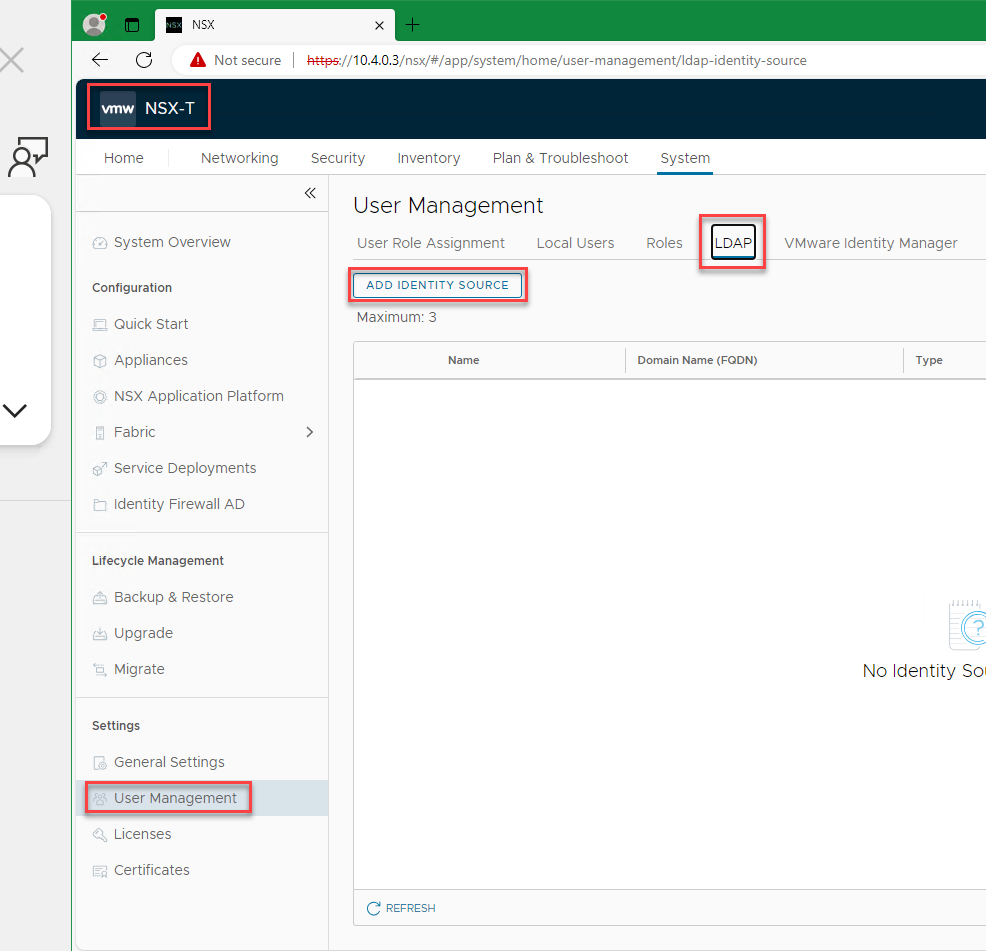

Meld u aan bij NSX Manager en ga vervolgens naar LDAP-identiteitsbron> voor systeemgebruikersbeheer.>>

Voer waarden in voor Naam, Domeinnaam (FQDN), Type en Basis-DN. U kunt een beschrijving toevoegen (optioneel).

De basis-DN is de container waarin uw gebruikersaccounts worden bewaard. De basis-DN is het startpunt dat een LDAP-server gebruikt bij het zoeken naar gebruikers in een verificatieaanvraag. Bijvoorbeeld CN=users,dc=azfta,dc=com.

Notitie

U kunt meer dan één directory gebruiken als LDAP-provider. Een voorbeeld is als u meerdere Windows Server Azure Directory-domeinen hebt en u Azure VMware Solution gebruikt als een manier om workloads samen te voegen.

Selecteer Vervolgens onder LDAP-servers De optie Instellen zoals wordt weergegeven in de voorgaande schermopname.

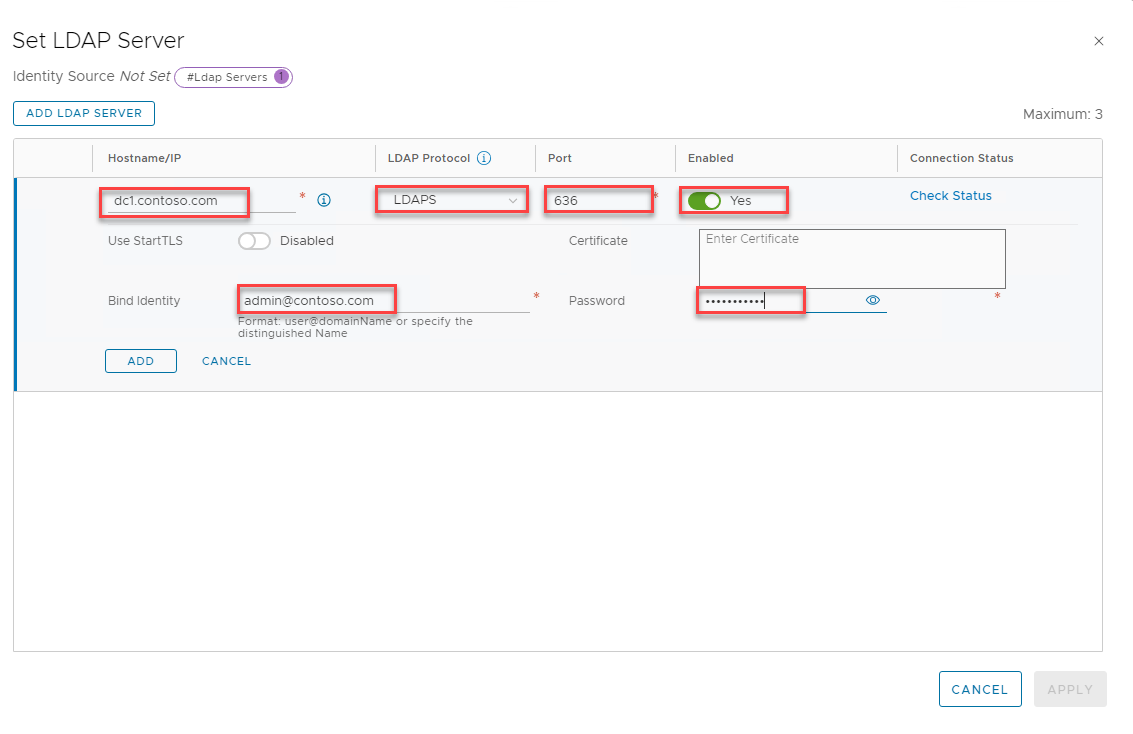

Selecteer op LDAP-server instellen de optie LDAP-server toevoegen en voer waarden in of selecteer deze voor de volgende items:

Naam Actie Hostnaam/IP Voer de FQDN of het IP-adres van de LDAP-server in. Bijvoorbeeld azfta-dc01.azfta.com of 10.5.4.4. LDAP-protocol Selecteer LDAPS. Poort Laat de standaard-secure LDAP-poort staan. Ingeschakeld Ga weg als Ja. TLS starten gebruiken Alleen vereist als u standaard (onbeveiligde) LDAP gebruikt. Bindingsidentiteit Gebruik uw account met domeinbeheerdersmachtigingen. Bijvoorbeeld: <admin@contoso.com>.Wachtwoord Voer het wachtwoord voor de LDAP-server in. Dit wachtwoord is het wachtwoord dat u met het voorbeeldaccount <admin@contoso.com>gebruikt.Certificaat Laat leeg (zie stap 6).

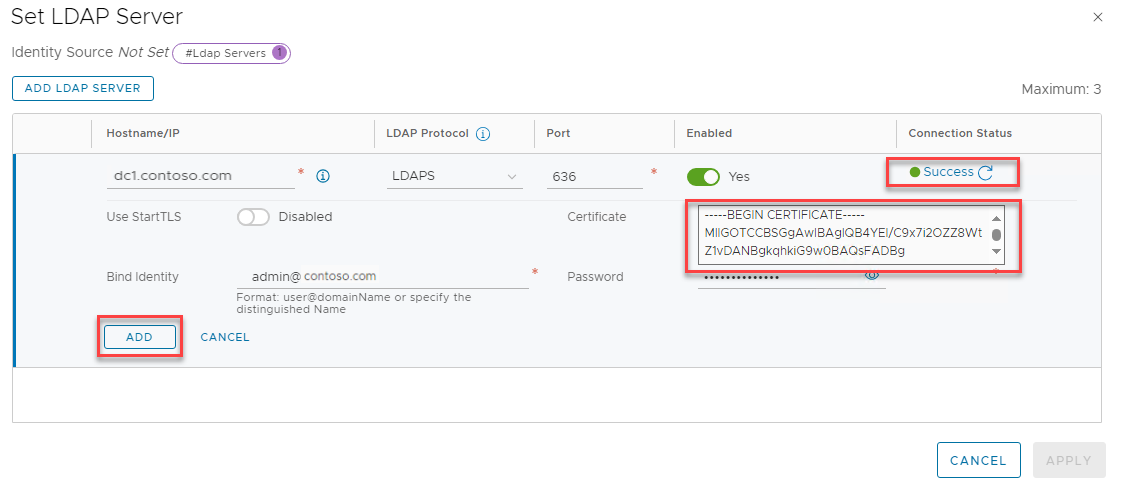

Nadat de pagina is bijgewerkt en een verbindingsstatus wordt weergegeven, selecteert u Toevoegen en selecteert u Toepassen.

Bij Gebruikersbeheer selecteert u Opslaan om de wijzigingen te voltooien.

Als u een tweede domeincontroller of een andere externe id-provider wilt toevoegen, gaat u terug naar stap 1.

Notitie

Een aanbevolen procedure is om twee domeincontrollers te laten fungeren als LDAP-servers. U kunt de LDAP-servers ook achter een load balancer plaatsen.

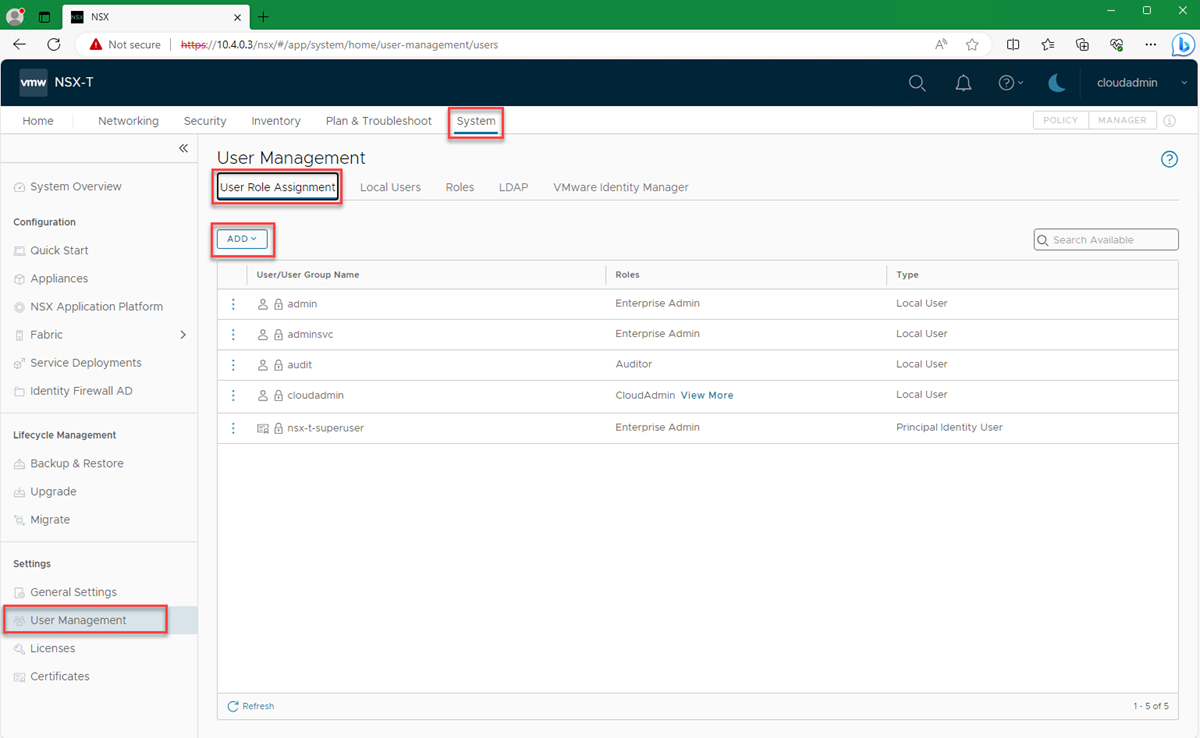

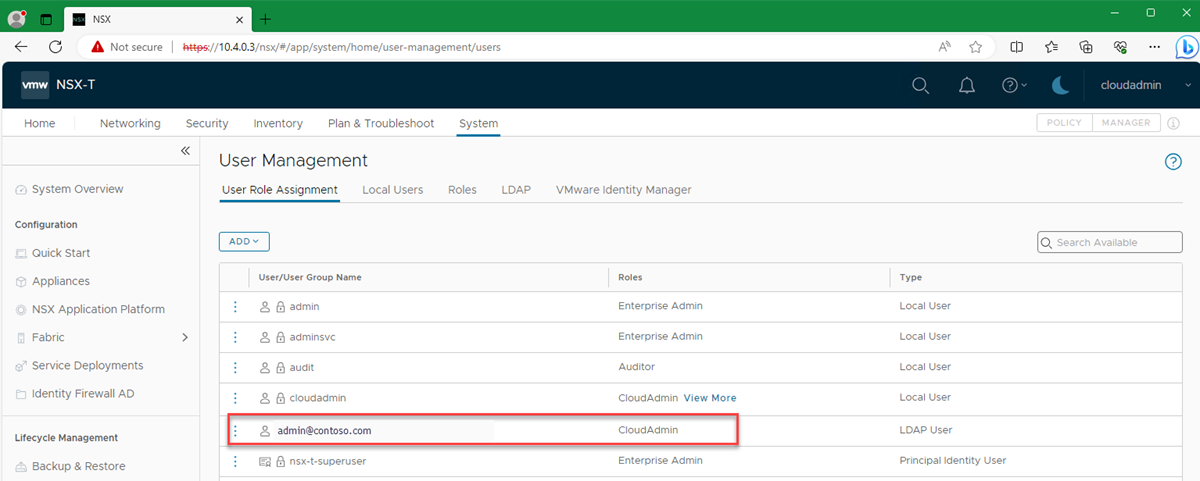

Rollen toewijzen aan Windows Server Active Directory-identiteiten

Nadat u een externe identiteit hebt toegevoegd, kunt u NSX-rollen toewijzen aan Windows Server Active Directory-beveiligingsgroepen op basis van de beveiligingscontroles van uw organisatie.

Ga in NSX-beheer naar Gebruikersroltoewijzing>voor systeemgebruikersbeheer>>toevoegen.

Selecteer Roltoewijzing toevoegen>voor LDAP.

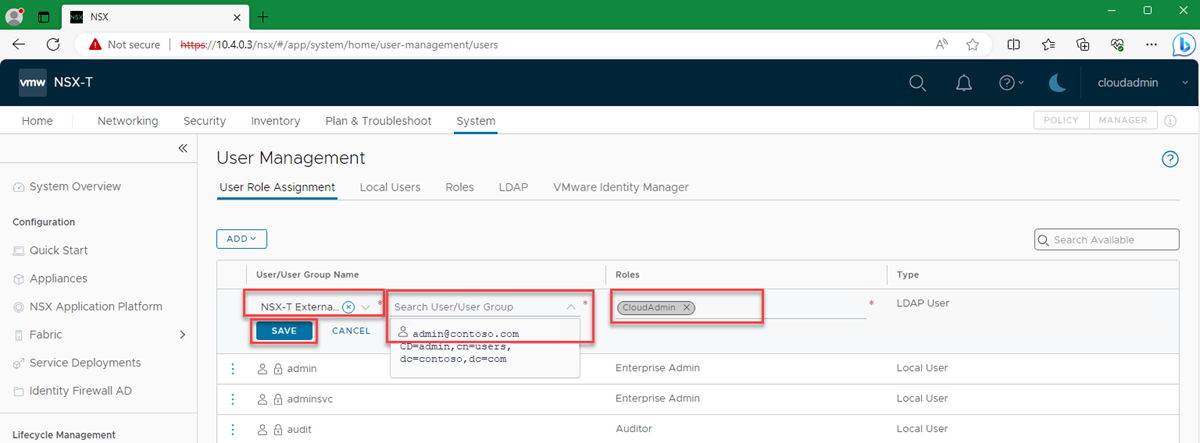

Selecteer de externe id-provider die u in stap 3 in de vorige sectie hebt geselecteerd. Bijvoorbeeld NSX External Identity Provider.

Voer de eerste paar tekens in van de naam van de gebruiker, de aanmeldings-id van de gebruiker of een groepsnaam om in de LDAP-adreslijst te zoeken. Selecteer vervolgens een gebruiker of groep in de lijst met resultaten.

Selecteer een rol. In dit voorbeeld wijst u de FTAdmin-gebruiker de rol CloudAdmin toe.

Selecteer Opslaan.

Controleer onder Toewijzing van gebruikersrol of de machtigingstoewijzing wordt weergegeven.

Uw gebruikers moeten zich nu kunnen aanmelden bij NSX Manager met hun Windows Server Active Directory-referenties.