Aanvraag voor Web PubSub-resources autoriseren met Microsoft Entra-id van Azure-toepassingen

Azure Web PubSub Service ondersteunt Microsoft Entra ID voor het autoriseren van aanvragen van toepassingen.

In dit artikel wordt beschreven hoe u uw Web PubSub-resource en -codes configureert om de aanvraag te autoriseren voor een Web PubSub-resource vanuit een Azure-toepassing.

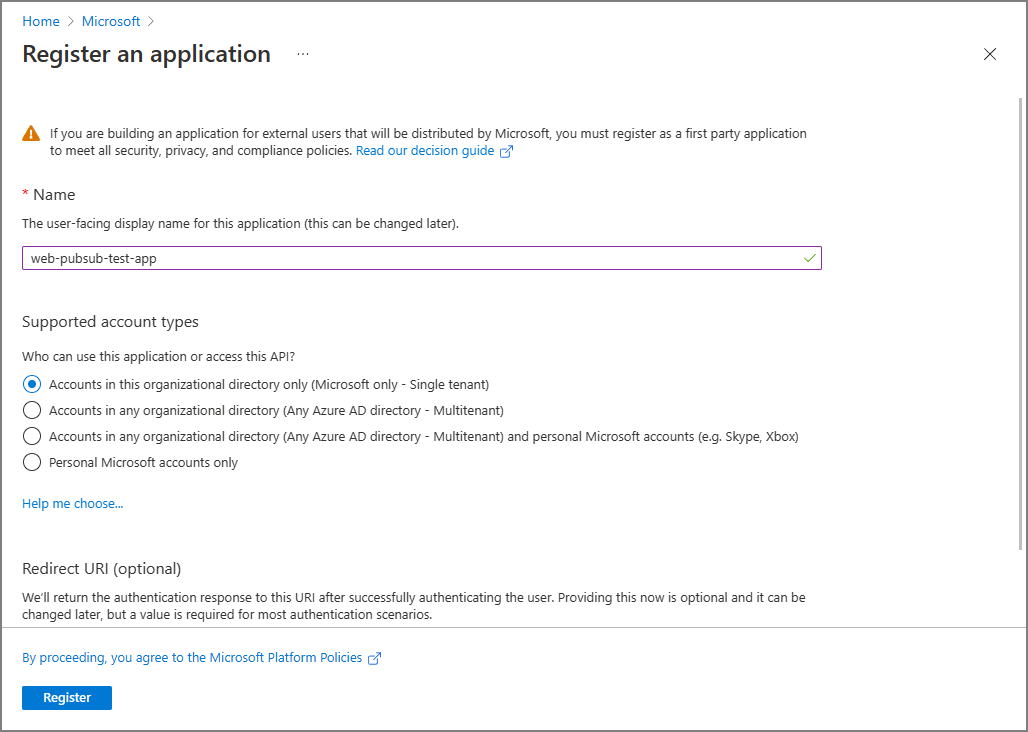

Een toepassing registreren

De eerste stap is het registreren van een Azure-toepassing.

Zoek en selecteer Microsoft Entra ID in Azure Portal

Selecteer App-registraties onder Sectie Beheren.

Klik op Nieuwe registratie.

Voer een weergavenaam voor uw toepassing in.

Klik op Registreren om het register te bevestigen.

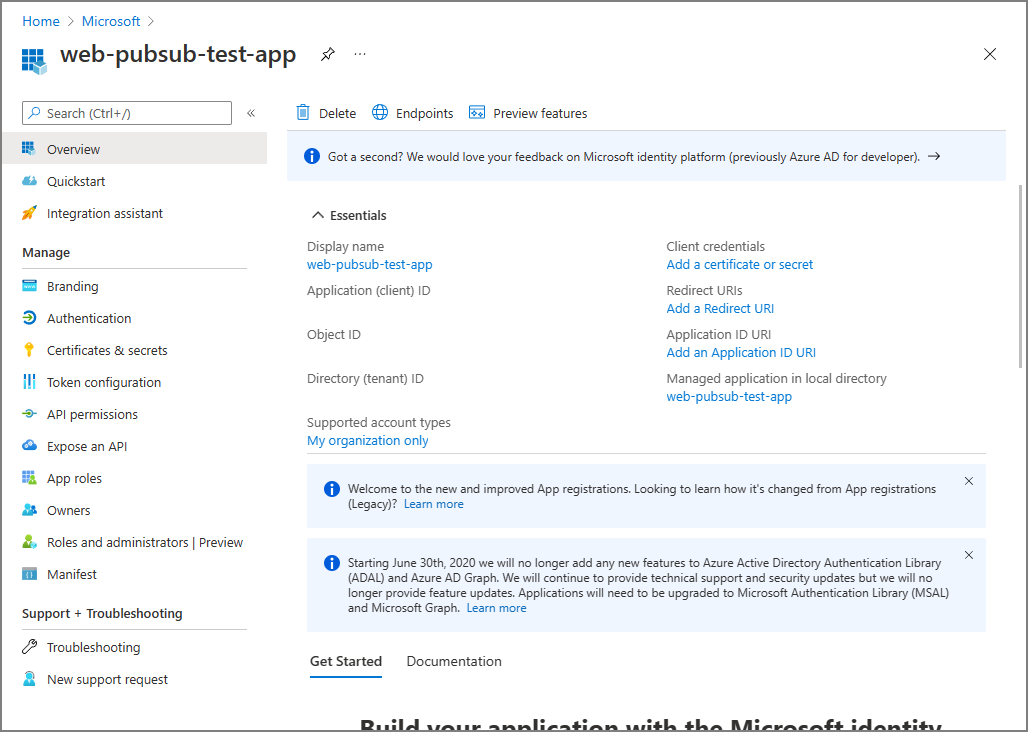

Zodra uw toepassing is geregistreerd, kunt u de toepassings-id (client) en map-id (tenant) vinden op de overzichtspagina. Deze GUID's kunnen handig zijn in de volgende stappen.

Zie voor meer informatie over het registreren van een toepassing

Referenties toevoegen

U kunt zowel certificaten als clientgeheimen (een tekenreeks) toevoegen als referenties voor de registratie van uw vertrouwelijke client-app.

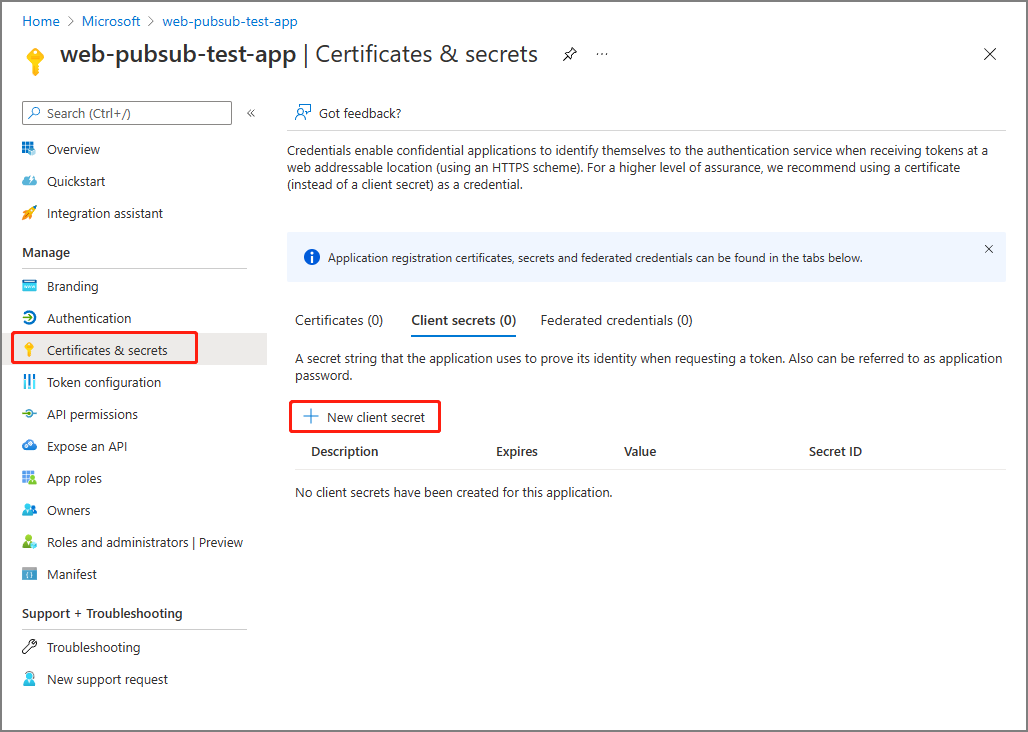

Clientgeheim

Voor de toepassing is een clientgeheim vereist om de identiteit te bewijzen bij het aanvragen van een token. Volg deze stappen om een clientgeheim te maken.

- Selecteer onder Beheren de optie Certificaten en geheimen

- Klik op het tabblad Clientgeheimen op Nieuw clientgeheim.

- Voer een beschrijving in voor het clientgeheim en kies een verlooptijd.

- Kopieer de waarde van het clientgeheim en plak het vervolgens op een veilige locatie.

Notitie

Het geheim wordt slechts eenmaal weergegeven.

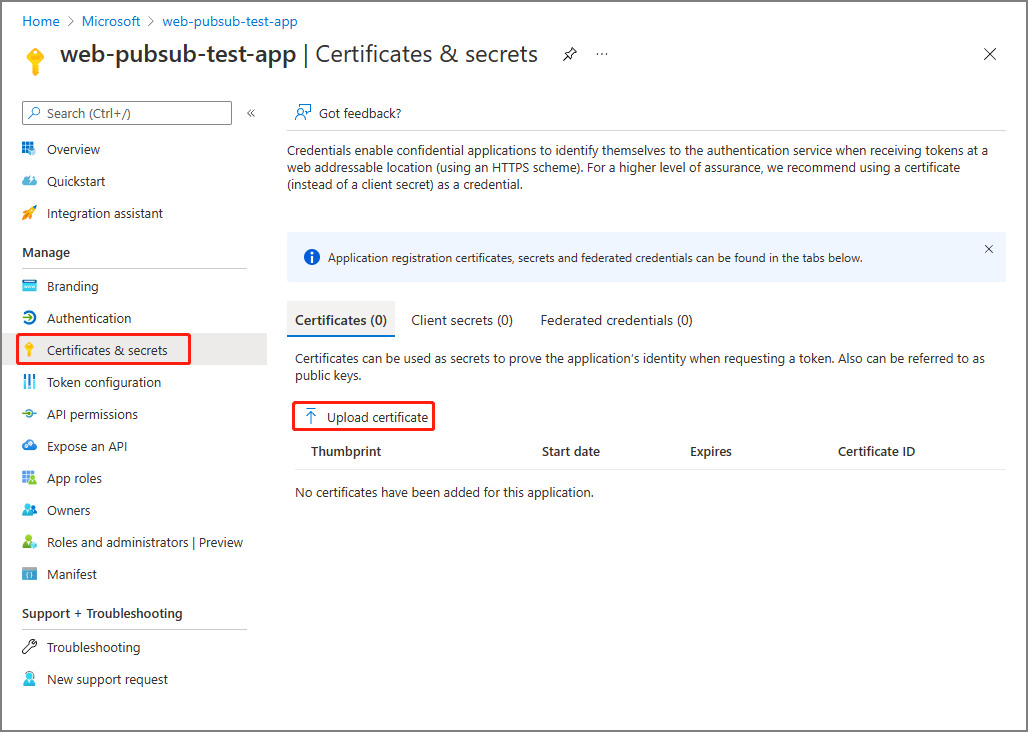

Certificaat

U kunt ook een certificering uploaden in plaats van een clientgeheim te maken.

Zie voor meer informatie over het toevoegen van referenties

Roltoewijzingen toevoegen in Azure Portal

In dit voorbeeld ziet u hoe u een Web PubSub Service Owner rol toewijst aan een service-principal (toepassing) via een Web PubSub-resource.

Notitie

Een rol kan worden toegewezen aan elk bereik, waaronder beheergroep, abonnement, resourcegroep of één resource. Zie Bereik begrijpen voor Azure RBAC voor meer informatie over het bereik

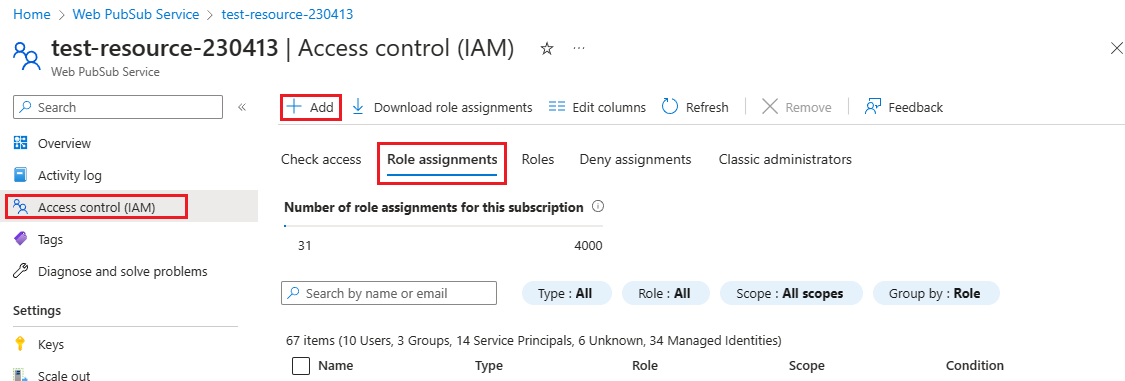

Navigeer in Azure Portal naar uw Web PubSub-resource.

Klik op Toegangsbeheer (IAM) om de instellingen voor toegangsbeheer voor de Azure Web PubSub weer te geven.

Klik op het tabblad Roltoewijzingen om de roltoewijzingen in dit bereik weer te geven.

In de volgende schermopname ziet u een voorbeeld van de pagina Toegangsbeheer (IAM) voor een Web PubSub-resource.

Klik op Roltoewijzing toevoegen>.

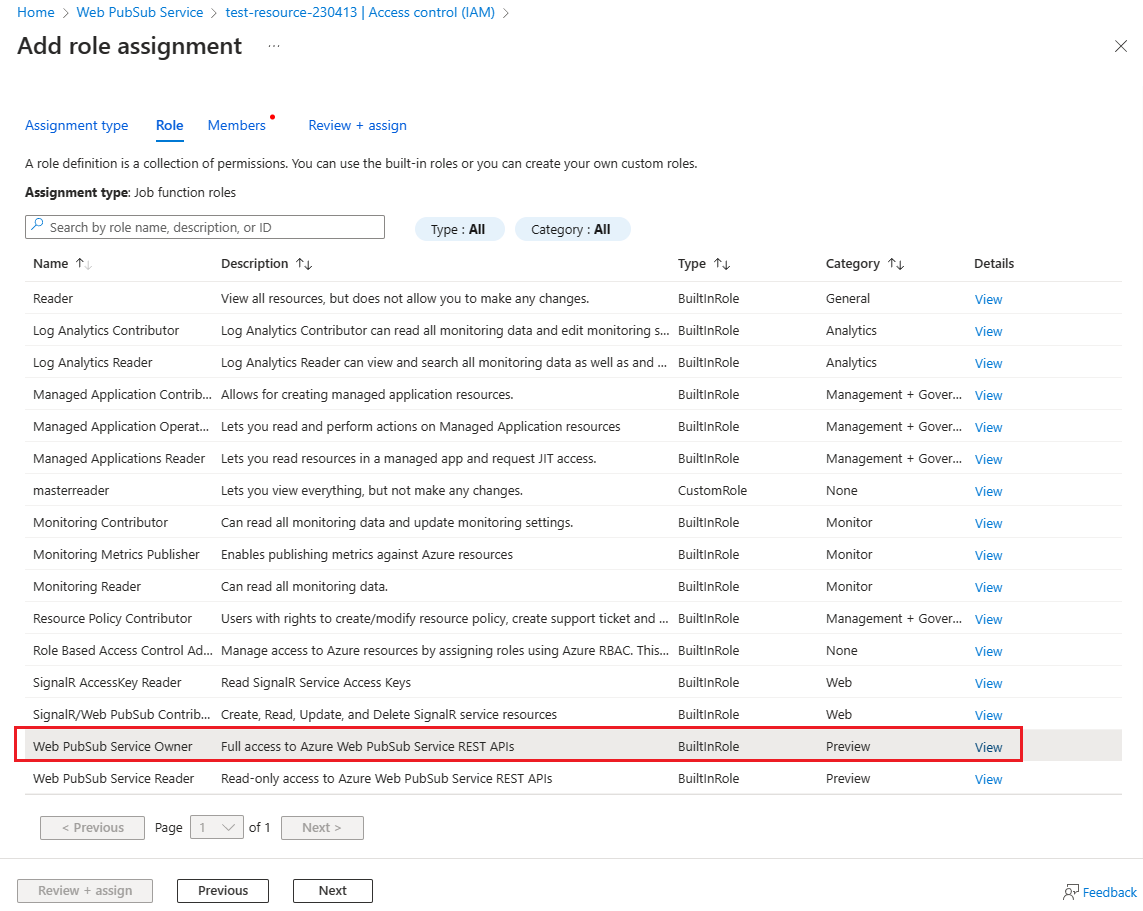

Selecteer op het tabblad Rollen de optie

Web PubSub Service Owner.Klik op Volgende.

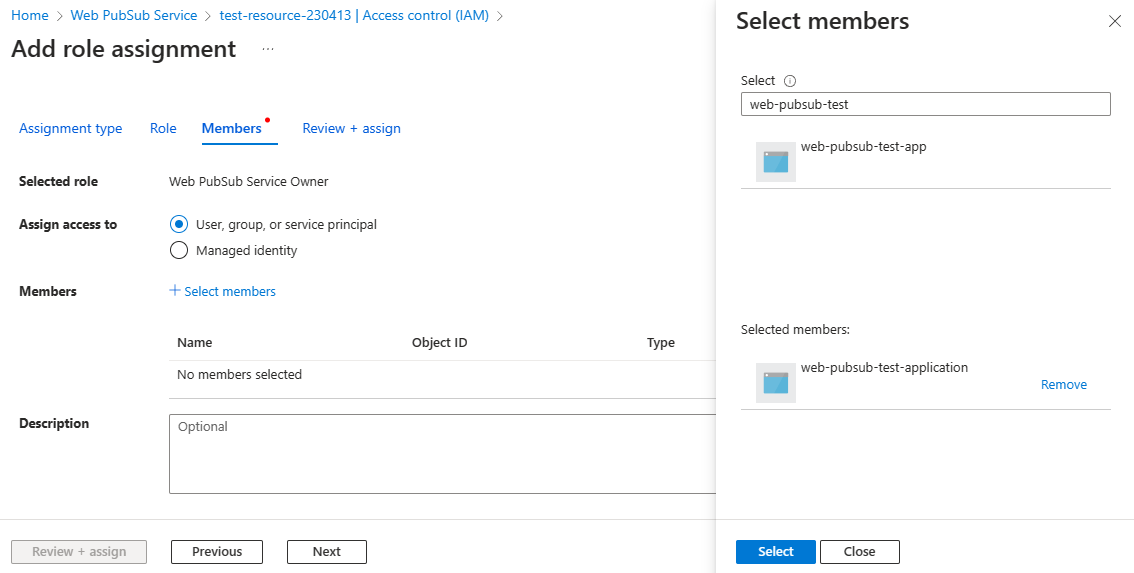

Selecteer op het tabblad Leden onder Toegang toewijzen aan sectie de optie Gebruiker, groep of service-principal.

Klik op Leden selecteren

Zoek en selecteer de toepassing waaraan u de rol wilt toewijzen.

Klik op Selecteren om de selectie te bevestigen.

Klik op Volgende.

Klik op Controleren en toewijzen om de wijziging te bevestigen.

Belangrijk

Het kan tot 30 minuten duren voordat Azure-roltoewijzingen zijn doorgegeven. Zie de volgende artikelen voor meer informatie over het toewijzen en beheren van Azure-roltoewijzingen:

- Azure-rollen toewijzen met behulp van de Azure-portal

- Azure-rollen toewijzen met behulp van de REST API

- Azure-rollen toewijzen met behulp van Azure PowerShell

- Azure-rollen toewijzen met behulp van Azure CLI

- Azure-rollen toewijzen met behulp van Azure Resource Manager-sjablonen

Postman gebruiken om het Microsoft Entra-token op te halen

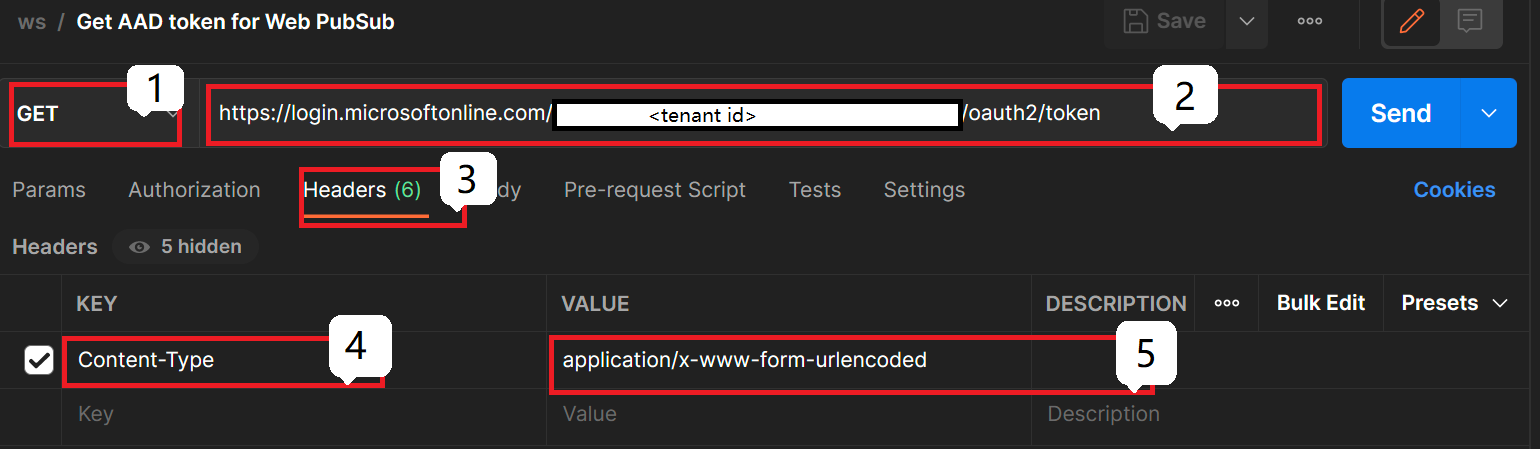

Postman starten

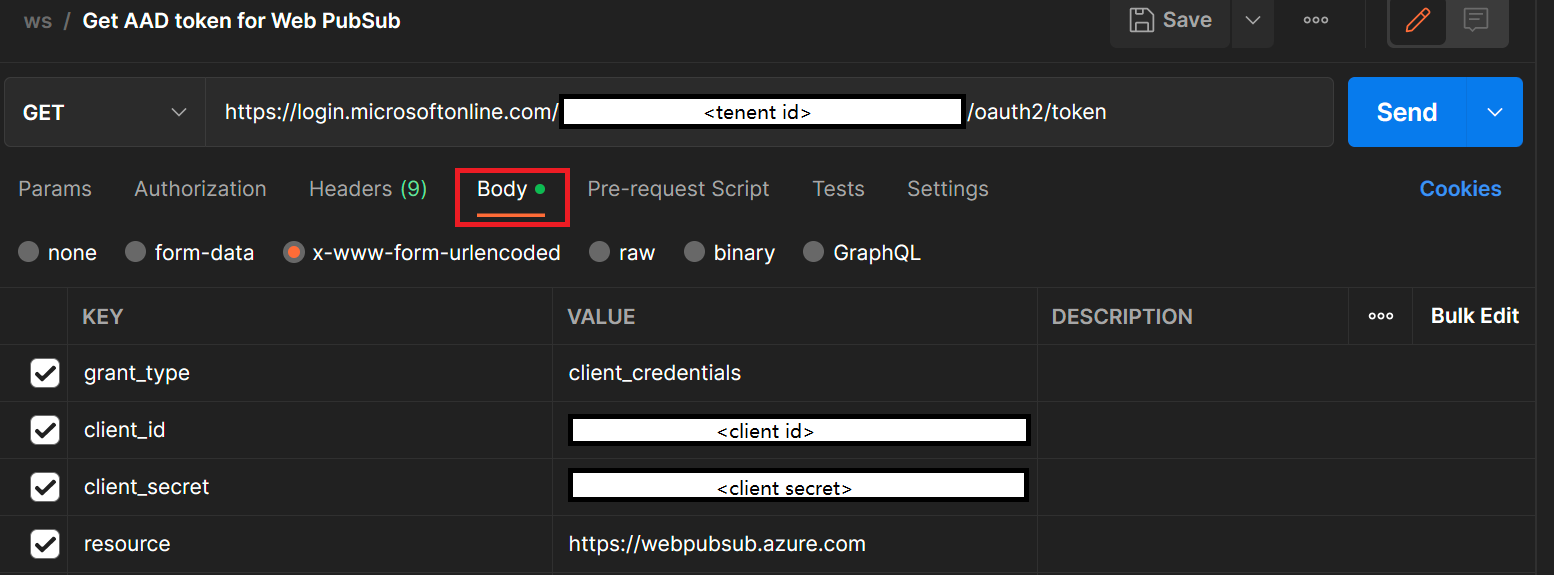

Selecteer GET voor de methode.

Voer voor de URI de tekst in

https://login.microsoftonline.com/<TENANT ID>/oauth2/token. Vervang<TENANT ID>door de waarde map-id (tenant) op het tabblad Overzicht van de toepassing die u eerder hebt gemaakt.Voeg op het tabblad Kopteksten de sleutel Inhoudstype toe en

application/x-www-form-urlencodedvoor de waarde.

Ga naar het tabblad Hoofdtekst en voeg de volgende sleutels en waarden toe.

- Selecteer x-www-form-urlencoded.

- Voeg een sleutel toe

grant_typeen typclient_credentialsvoor de waarde. - Voeg een sleutel toe

client_iden plak de waarde van de toepassings-id (client) op het tabblad Overzicht van de toepassing die u eerder hebt gemaakt. - Voeg een sleutel toe

client_secreten plak de waarde van het clientgeheim dat u eerder hebt genoteerd. - Voeg een sleutel toe

resourceen typhttps://webpubsub.azure.comvoor de waarde.

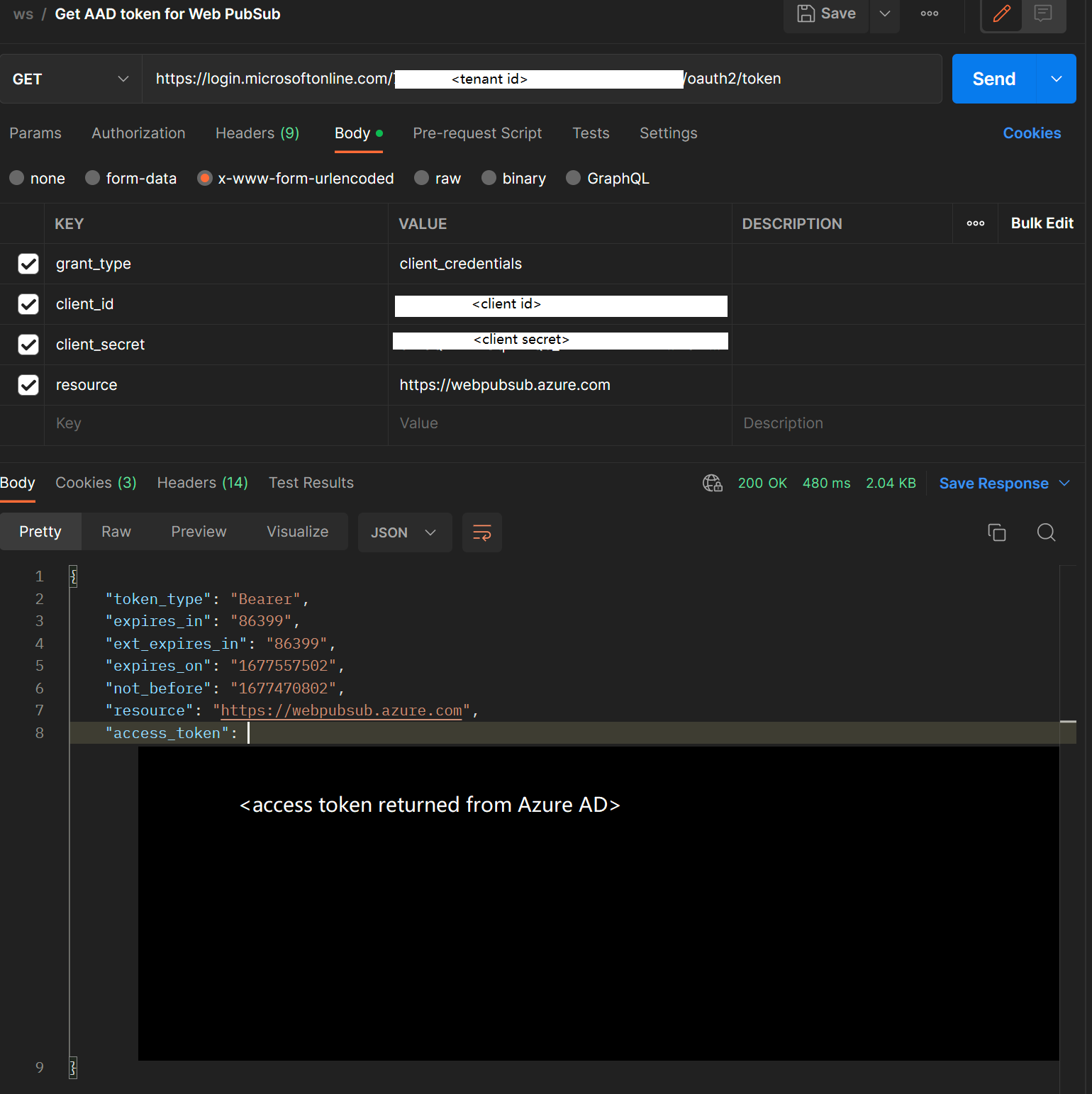

Selecteer Verzenden om de aanvraag te verzenden om het token op te halen. U ziet het token in het

access_tokenveld.

Voorbeeldcodes met Microsoft Entra-autorisatie

We ondersteunen 4 programmeertalen:

Volgende stappen

Zie de volgende gerelateerde artikelen: