Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel bevat informatie over het proces van het maken van privé-eindpunten voor Azure Backup en de scenario's waarin privé-eindpunten helpen de beveiliging van uw resources te behouden.

Notitie

Azure Backup biedt nu een nieuwe ervaring voor het maken van privé-eindpunten. Meer informatie.

Voordat u begint

Zorg ervoor dat u de vereisten en de ondersteunde scenario's hebt gelezen voordat u doorgaat met het maken van privé-eindpunten.

Deze details helpen je inzicht te krijgen in de beperkingen en voorwaarden waaraan moet worden voldaan voordat je privé-eindpunten voor je kluizen maakt.

Aan de slag met het maken van privé-eindpunten voor back-up

In de volgende secties worden de stappen besproken die betrekking hebben op het maken en gebruiken van privé-eindpunten voor Azure Backup in uw virtuele netwerken.

Belangrijk

U wordt ten zeerste aangeraden de stappen in dezelfde volgorde uit te voeren als in dit document. Als u dit niet doet, kan dit ertoe leiden dat de kluis niet compatibel is met het gebruik van privé-eindpunten en dat u het proces opnieuw moet starten met een nieuwe kluis.

Maak een Recovery Services-kluis

Privé-eindpunten voor Back-up kunnen alleen worden gemaakt voor Recovery Services-kluizen waarvoor geen items zijn beveiligd (of waarvoor in het verleden geen items zijn geprobeerd te worden beveiligd of geregistreerd). We raden u aan om een nieuwe kluis te maken om mee te beginnen. Zie Een Recovery Services-kluis maken en configureren voor meer informatie over het maken van een nieuwe kluis.

Zie dit gedeelte voor meer informatie over het aanmaken van een kluis met behulp van de Azure Resource Manager CLI. Dit creëert een kluis met zijn beheerde identiteit al ingeschakeld.

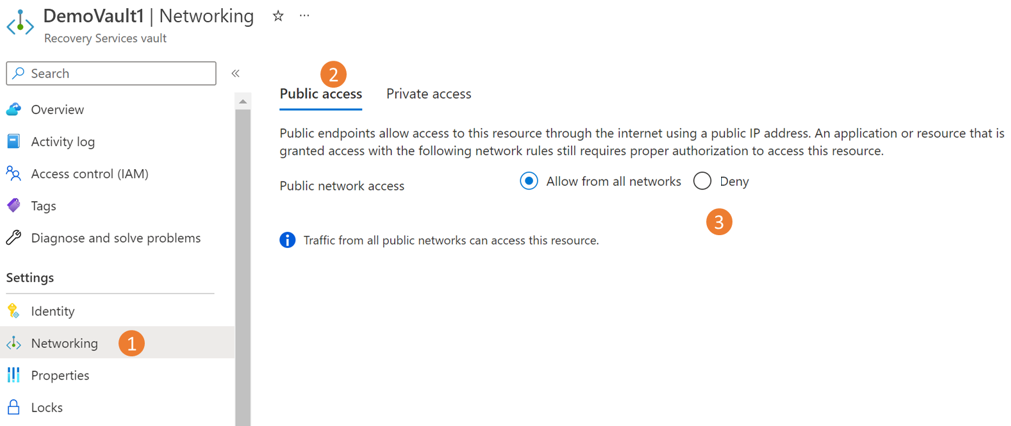

Toegang tot de kluis vanuit het openbare netwerk weigeren

U kunt uw kluizen zo configureren dat toegang vanuit openbare netwerken wordt geweigerd.

Volg vervolgens deze stappen:

Ga naar de kluis>Netwerken.

Selecteer Weigeren op het tabblad Openbare toegang om toegang van openbare netwerken te voorkomen.

Notitie

- Nadat u de toegang hebt geweigerd, hebt u nog steeds toegang tot de kluis, maar u kunt geen gegevens verplaatsen naar/van netwerken die geen privé-eindpunten bevatten. Zie Privé-eindpunten maken voor Azure Backup voor meer informatie.

- Als openbare toegang wordt geweigerd en een privé-eindpunt niet is ingeschakeld, slagen back-ups, maar mislukken herstelbewerkingen voor alle workloads, met uitzondering van virtuele machines. Herstel op itemniveau van virtuele machine mislukt echter ook. Zorg ervoor dat u netwerkbeperkingen zorgvuldig configureert.

Selecteer Toepassen om de wijzigingen op te slaan.

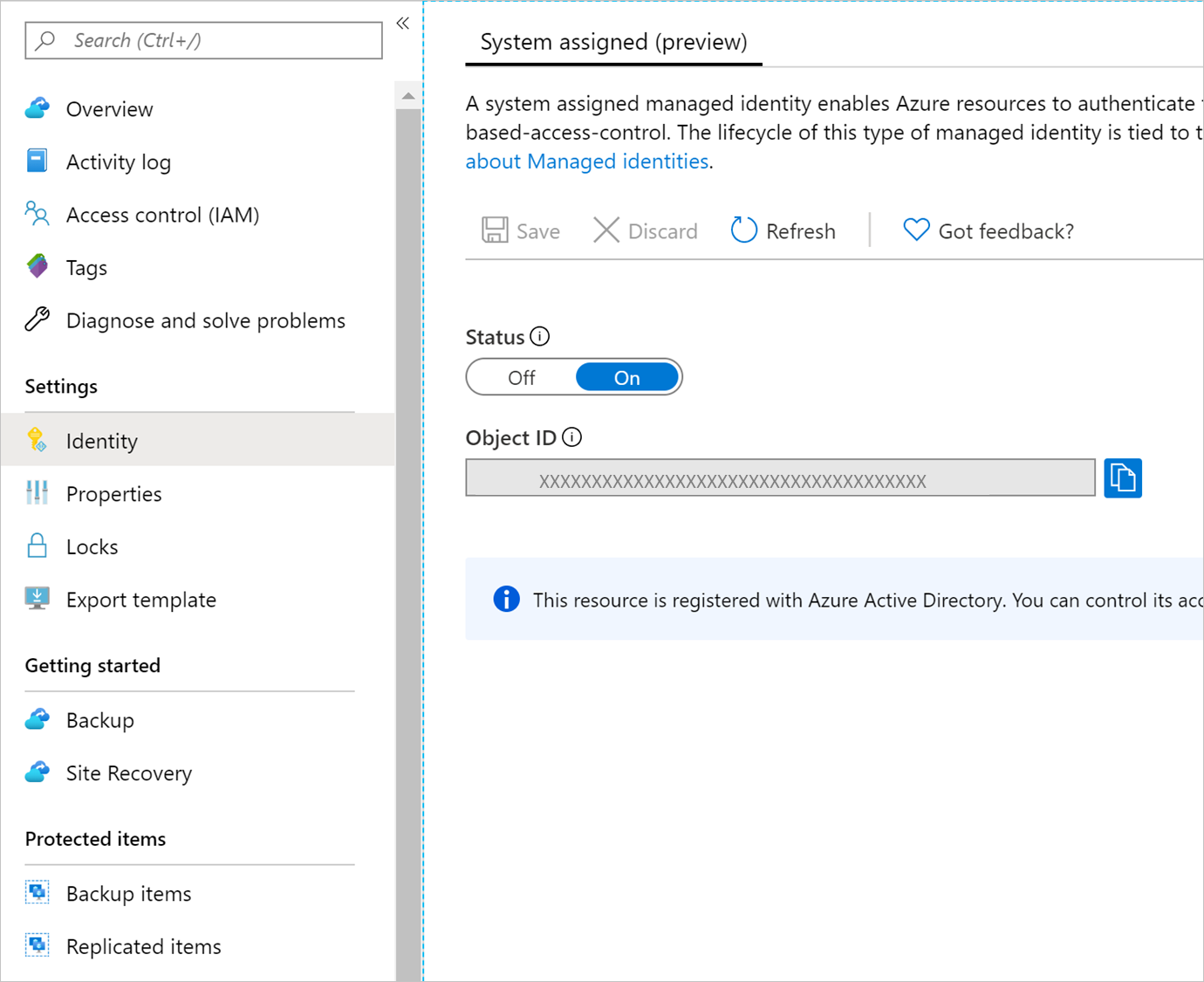

Beheerde identiteit inschakelen voor uw kluis

Beheerde identiteiten stellen de kluis in staat om privé-eindpunten te maken en te gebruiken. Dit gedeelte gaat over het inschakelen van de beheerde identiteit voor uw kluis.

Ga naar uw Recovery Services-kluis >Identity.

Wijzig de status in Aan en selecteer Opslaan.

Er wordt een Object-ID gegenereerd. Dit is de beheerde identiteit van de Kluis.

Notitie

Zodra deze optie is ingeschakeld, mag de beheerde identiteit niet worden uitgeschakeld (zelfs tijdelijk). Het uitschakelen van de beheerde identiteit kan leiden tot inconsistent gedrag.

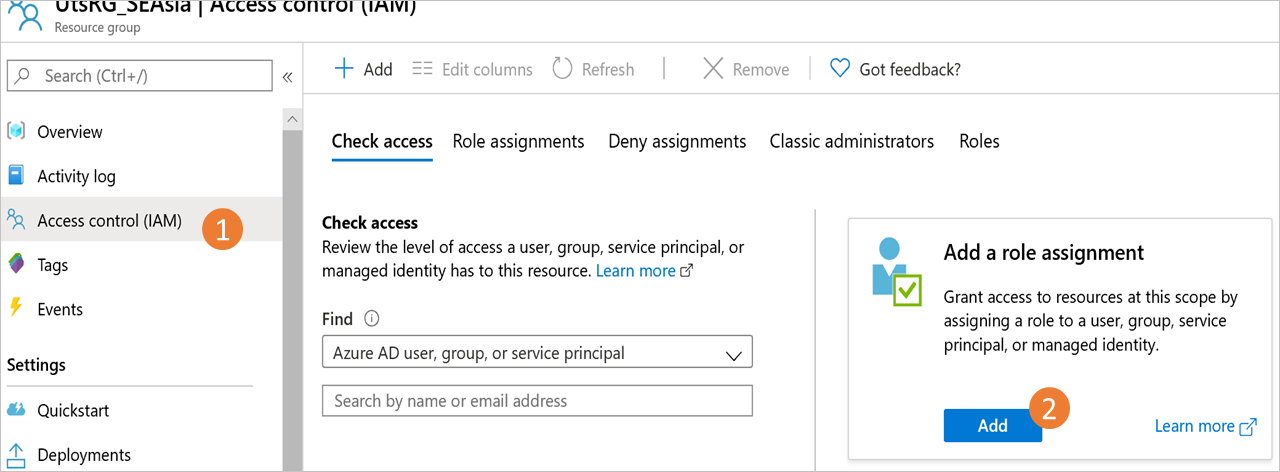

Machtigingen verlenen aan de kluis om de benodigde privé-eindpunten te maken

Als u de vereiste privé-eindpunten voor Azure Backup wilt maken, moet de kluis (de beheerde identiteit van de kluis) machtigingen hebben voor de volgende resourcegroepen:

- De resourcegroep die het doel-VNet bevat

- De Resourcegroep waar de Private Endpoints moeten worden gecreëerd.

- De resourcegroep die de Privé-DNS zones bevat, zoals hier in detail wordt besproken

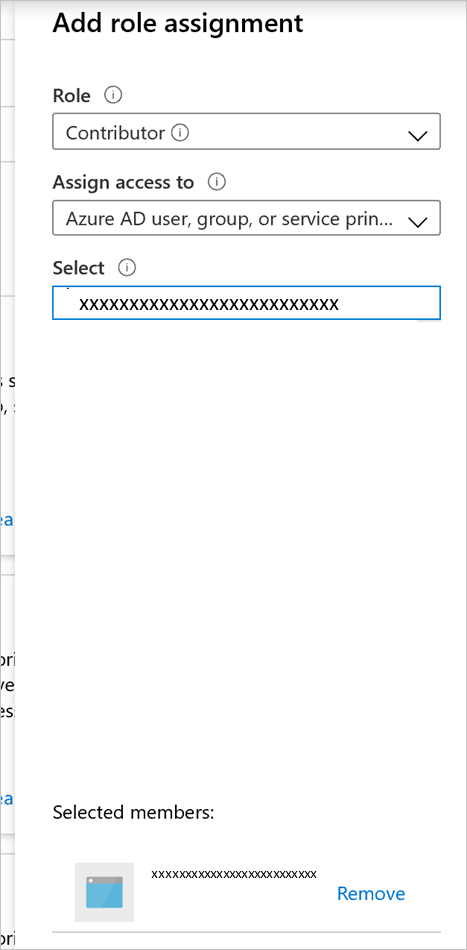

Wij raden aan dat u de Bijdrager rol voor deze drie resourcegroepen toekent aan de kluis (beheerde identiteit). In de volgende stappen wordt beschreven hoe u dit doet voor een bepaalde resourcegroep (dit moet worden gedaan voor elk van de drie resourcegroepen):

Ga naar de resourcegroep en navigeer naar Toegangsbeheer (IAM) op de linkerbalk.

Ga in Access Control naar Een roltoewijzing toevoegen.

Kies in het deelvenster Roltoewijzing de optie Medewerker als de Rol, en gebruik de naam van de kluis als de Principal. Selecteer uw kluis en selecteer Opslaan wanneer u klaar bent.

Zie Rollen en machtigingen handmatig maken om machtigingen op een gedetailleerder niveau te beheren.

Privé-eindpunten maken voor Azure Backup

Deze sectie legt uit hoe u een privé-eindpunt voor uw kluis maakt.

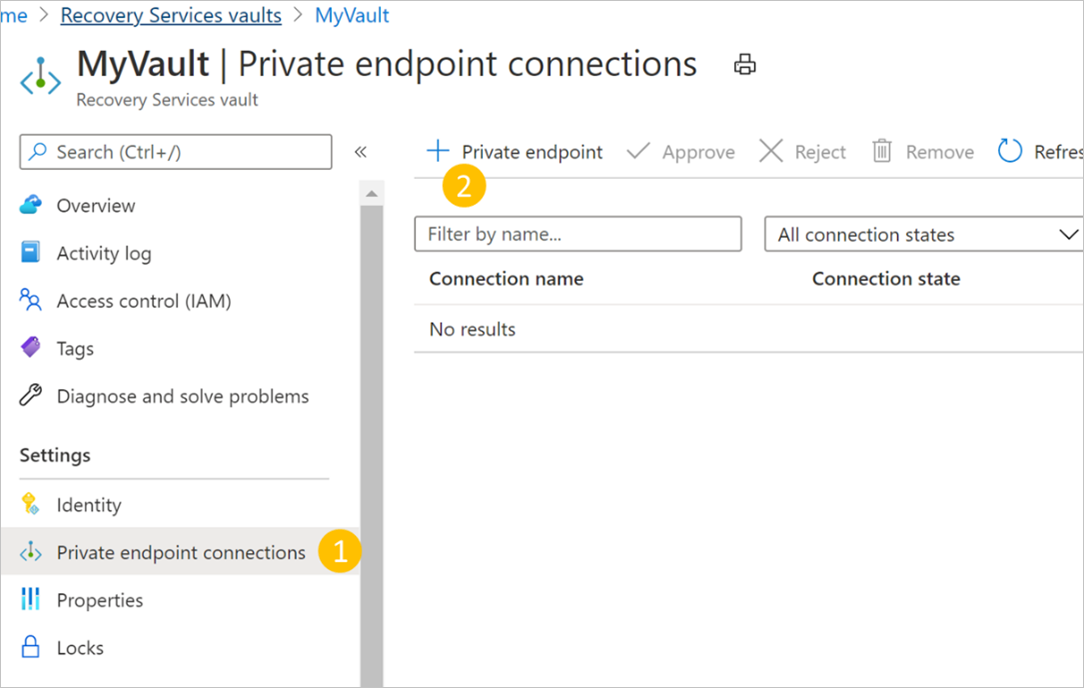

Navigeer naar de kluis die je hierboven hebt gemaakt en ga naar Private endpoint connections in de linker navigatiebalk. Selecteer +Privé-eindpunt bovenin de pagina om een nieuw privé-eindpunt voor deze kluis te maken.

Notitie

Privé-eindpunt moet een unieke naam hebben.

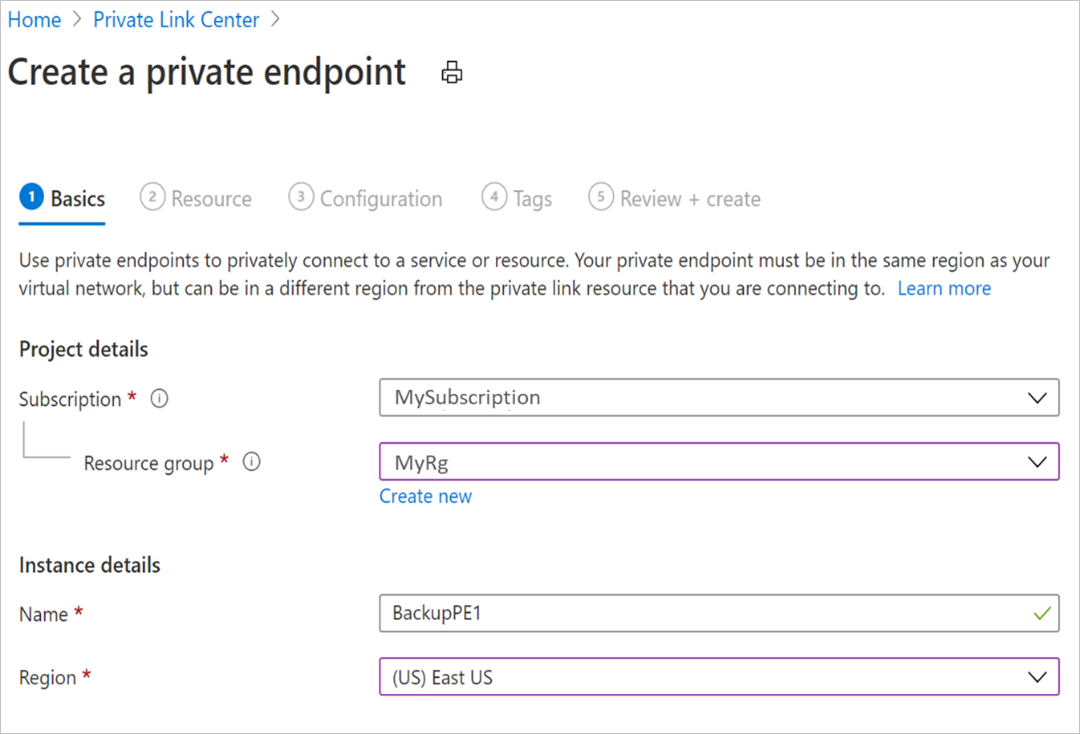

Eenmaal in het proces Privé-eindpunt maken, moet u details opgeven voor het maken van uw privé-eindpuntverbinding.

Basisbeginselen: vul de basisgegevens voor uw privé-eindpunten in. De regio moet dezelfde zijn als de kluis en de resource die wordt geback-upt.

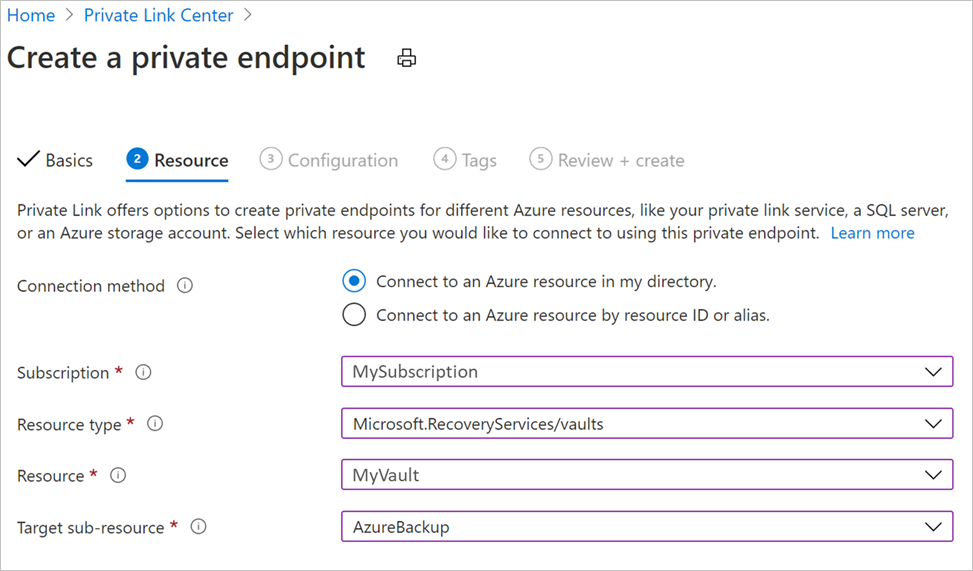

Resource: Op dit tabblad moet u de PaaS-resource selecteren waarvoor u de verbinding wilt maken. Selecteer Microsoft.RecoveryServices/vaults van het resourcetype voor uw gewenste abonnement. Als u klaar bent, kiest u de naam van uw Recovery Services-kluis als de resource en AzureBackup als de doelsubresource.

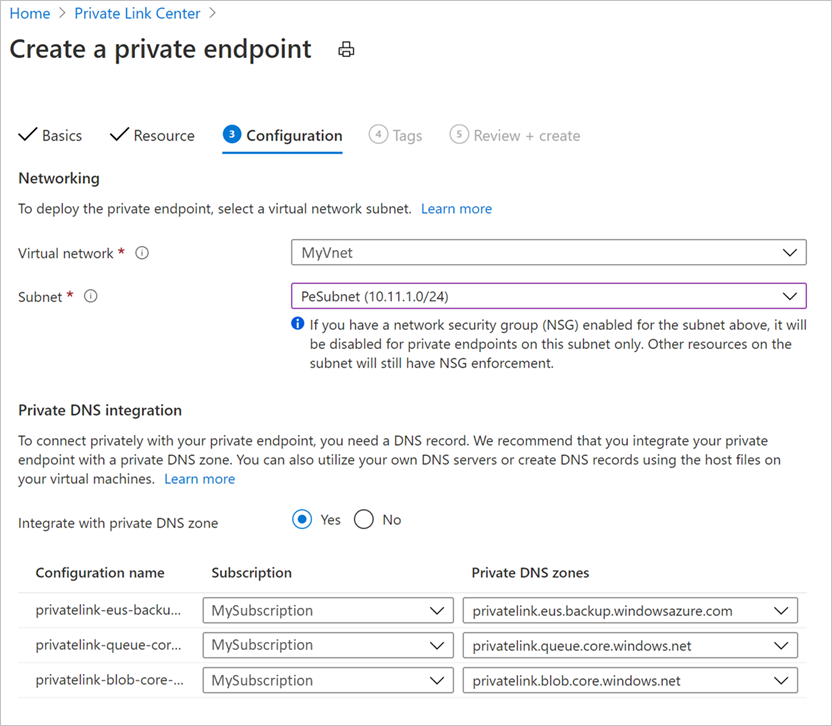

Configuratie: Geef in de configuratie het virtuele netwerk en subnet op waar u het privé-eindpunt wilt maken. Dit is het VNet waar de VIRTUELE machine aanwezig is.

Als u privé verbinding wilt maken, hebt u de vereiste DNS-records nodig. Op basis van de netwerkinstallatie kunt u een van de volgende opties kiezen:

- Integreer uw privé-eindpunt met een privé-DNS-zone: Selecteer Ja als u wilt integreren.

- Gebruik uw aangepaste DNS-server: Selecteer Nee als u uw eigen DNS-server wilt gebruiken.

Het beheren van DNS-records voor beide worden later beschreven.

U kunt eventueel tags toevoegen voor uw privé-eindpunt.

Ga door naar Controleren en maken zodra u de details heeft ingevoerd. Wanneer de validatie is voltooid, selecteert u Maken om het privé-eindpunt te maken.

Privé-eindpunten goedkeuren

Als de gebruiker die het privé-eindpunt maakt ook de eigenaar is van de Recovery Services-kluis, wordt het hierboven gemaakte privé-eindpunt automatisch goedgekeurd. Anders moet de eigenaar van de kluis de privéknooppunt goedkeuren voordat deze kan worden gebruikt. In deze sectie wordt de handmatige goedkeuring van privé-eindpunten via Azure Portal besproken.

Zie Handmatige goedkeuring van privé-eindpunten met behulp van de Azure Resource Manager-client om de Azure Resource Manager-client te gebruiken voor het goedkeuren van privé-eindpunten.

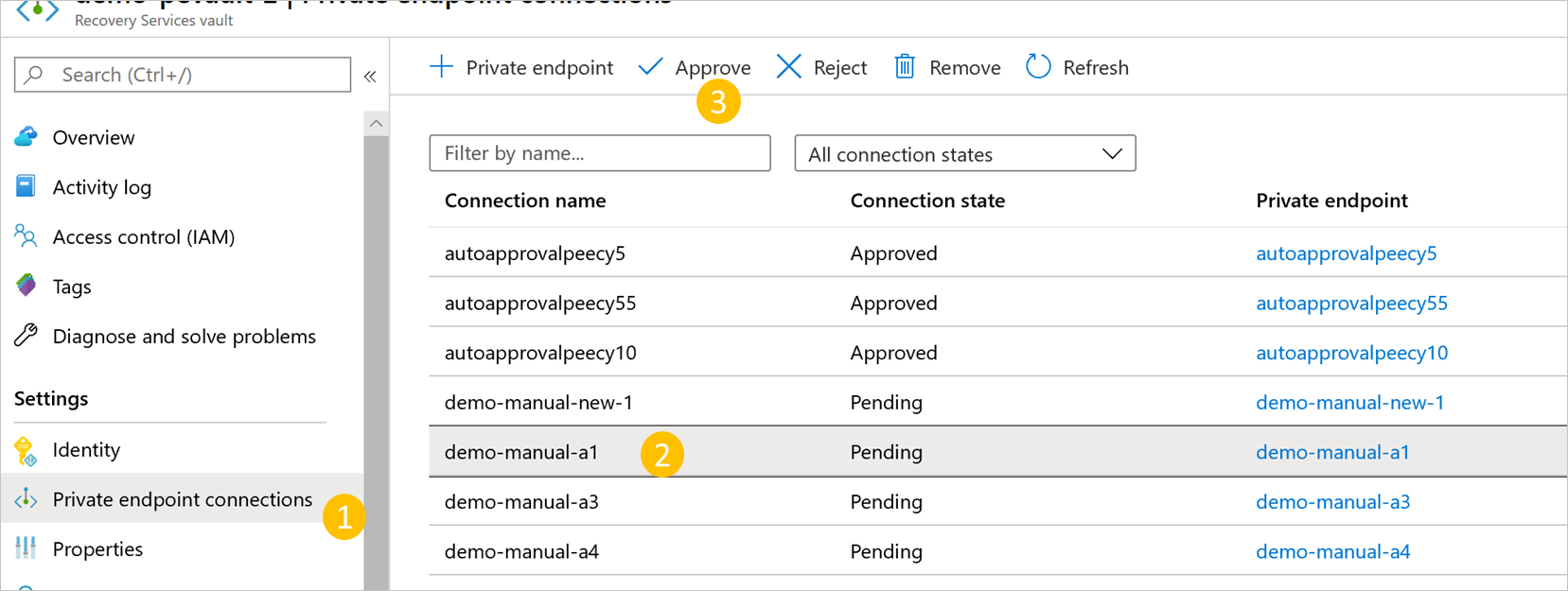

Navigeer in uw Recovery Services-kluis naar privé-eindpuntverbindingen op de linkerbalk.

Selecteer de privé-eindpuntverbinding die u wilt goedkeuren.

Selecteer Goedkeuren op de bovenste balk. U kunt ook Weigeren of Verwijderen selecteren als u de eindpuntverbinding wilt weigeren of verwijderen.

DNS-records beheren

Zoals eerder beschreven, hebt u de vereiste DNS-records in uw privé-DNS-zones of -servers nodig om privé verbinding te kunnen maken. U kunt uw privé-eindpunt rechtstreeks integreren met privé-DNS-zones van Azure of uw aangepaste DNS-servers gebruiken om dit te bereiken, op basis van uw netwerkvoorkeuren. Dit moet worden gedaan voor alle drie de services: Back-up, Blobs en Wachtrijen.

Bovendien, als uw DNS-zone of -server aanwezig is in een ander abonnement dan het abonnement dat het privé-eindpunt bevat, moet u ook DNS-invoeringen maken wanneer de DNS-server/DNS-zone aanwezig is in een ander abonnement raadplegen.

Bij het integreren van privé-eindpunten met privé-DNS-zones van Azure

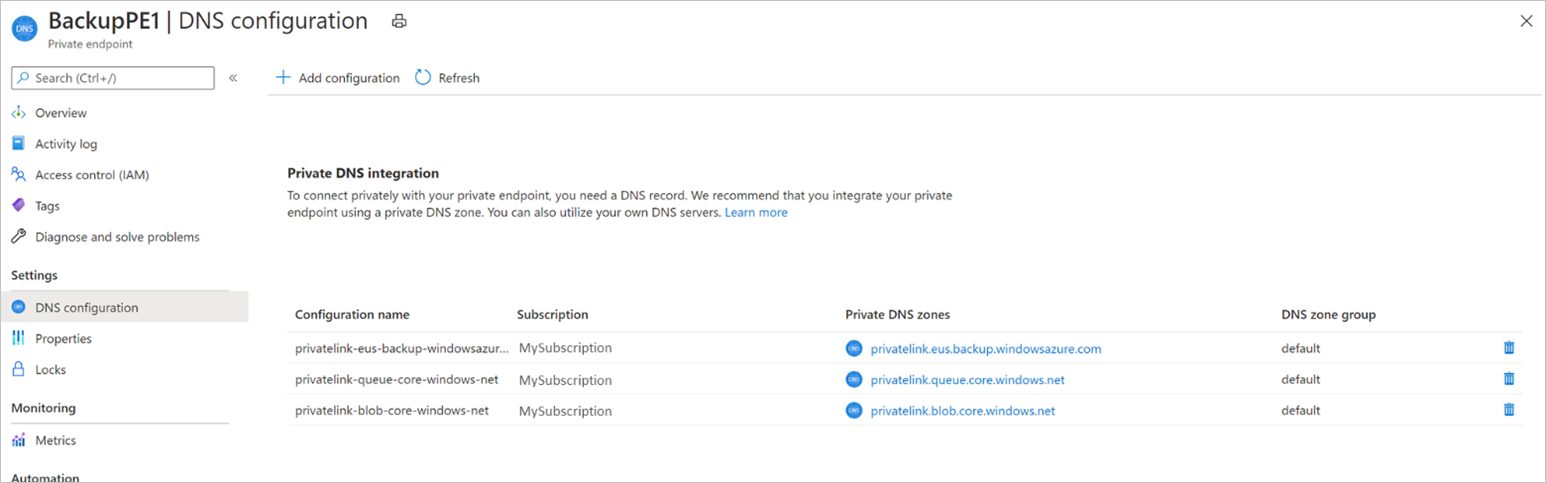

Als u ervoor kiest om uw privé-eindpunt te integreren met privé-DNS-zones, voegt Azure Backup de vereiste DNS-records toe. U kunt de privé-DNS-zones bekijken die worden gebruikt onder DNS-configuratie van het privé-eindpunt. Als deze DNS-zones niet aanwezig zijn, worden ze automatisch gemaakt bij het maken van het privé-eindpunt.

Notitie

De beheerde identiteit die aan de kluis is toegewezen, moet over de machtigingen beschikken om DNS-records toe te voegen in de Azure Privé-DNS-zone.

U moet echter controleren of uw virtuele netwerk (dat de resources bevat waarvan een back-up moet worden gemaakt) correct is gekoppeld aan alle drie de privé-DNS-zones, zoals hieronder wordt beschreven.

Notitie

Als u proxyservers gebruikt, kunt u ervoor kiezen om de proxyserver te omzeilen of uw back-ups uit te voeren via de proxyserver. Als u een proxyserver wilt omzeilen, gaat u verder met de volgende secties. Als u de proxyserver wilt gebruiken voor het uitvoeren van uw back-ups, raadpleegt u de configuratiegegevens van de proxyserver voor de Recovery Services-kluis.

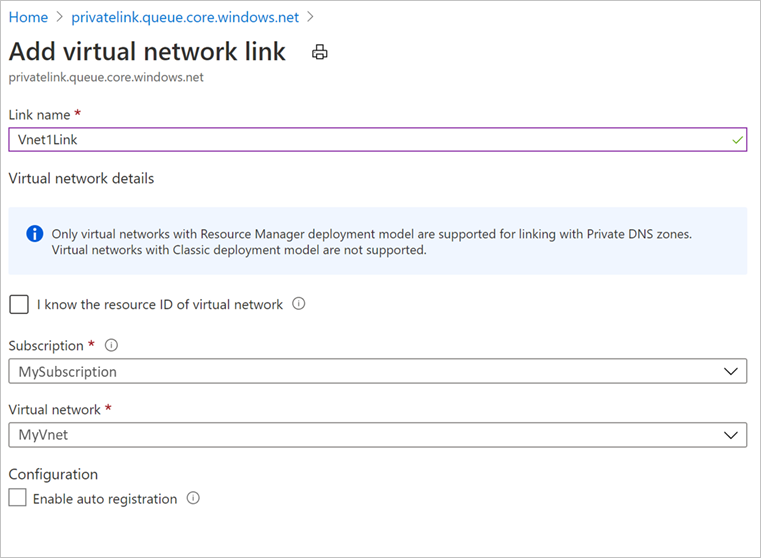

Virtuele netwerkkoppelingen in privé-DNS-zones valideren

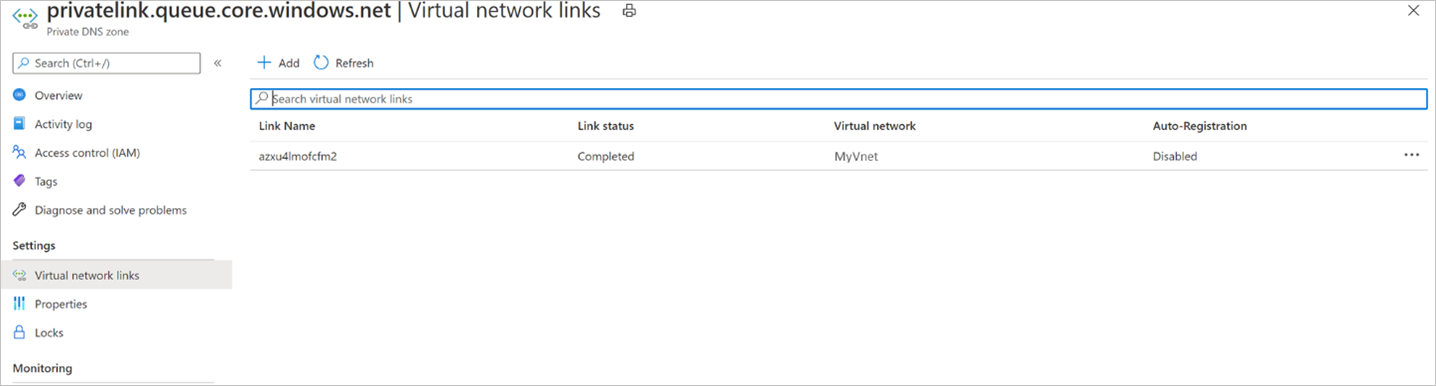

Ga als volgt te werk voor elke hierboven vermelde privé-DNS-zone (voor back-up, blobs en wachtrijen):

Navigeer naar de betreffende optie voor virtuele netwerkkoppelingen op de linkernavigatiebalk.

Normaal gesproken ziet u een vermelding voor het virtuele netwerk waarvoor u het privé-eindpunt hebt gemaakt, zoals hieronder wordt weergegeven.

Als u geen vermelding ziet, voegt u een koppeling naar een virtueel netwerk toe aan al die DNS-zones die deze niet hebben.

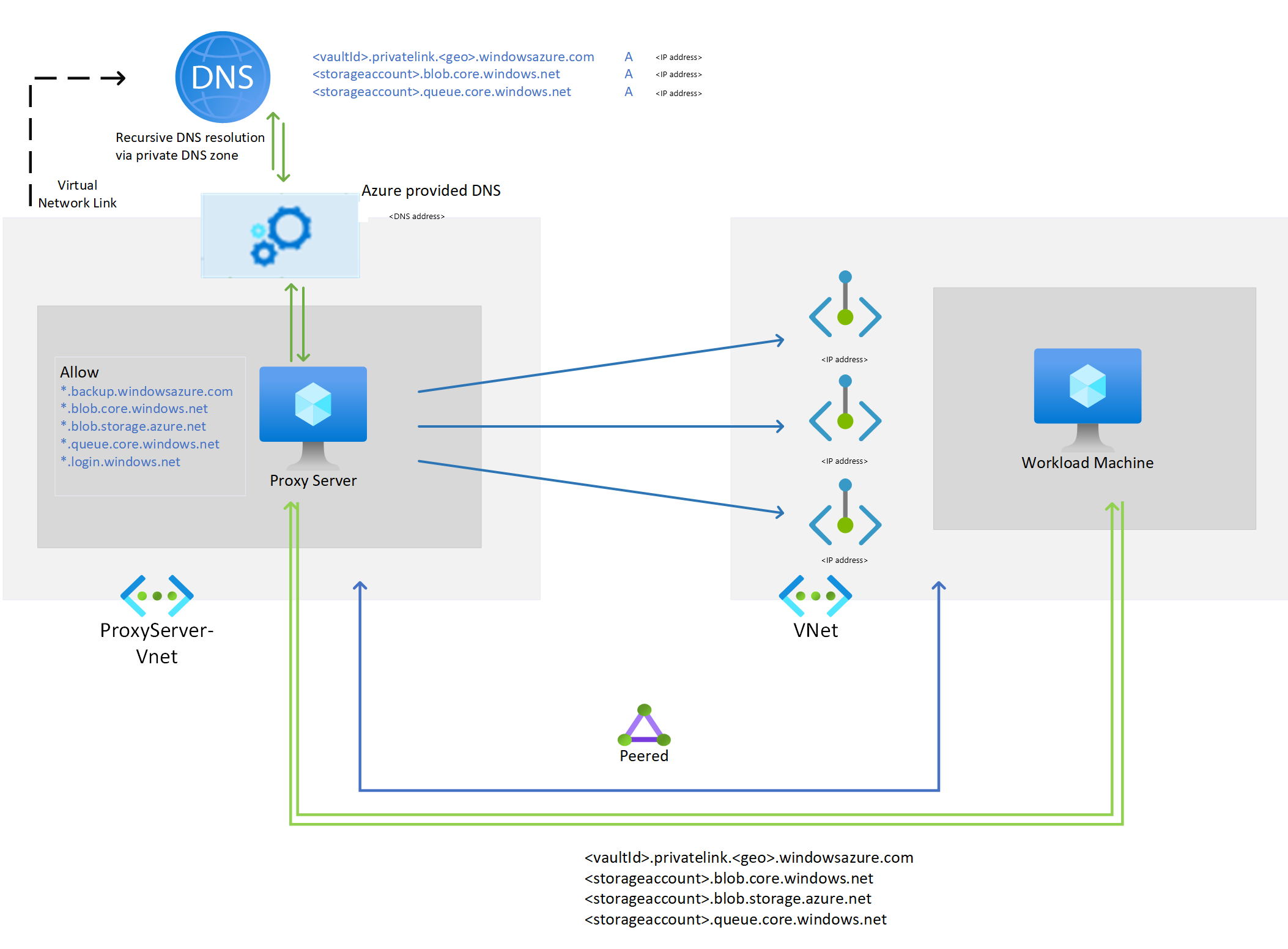

Wanneer u aangepaste DNS-server- of hostbestanden gebruikt

Als u een aangepaste DNS-server gebruikt, kunt u voorwaardelijke doorstuurserver gebruiken voor back-upservice, blob en wachtrij-FQDN's om de DNS-aanvragen om te leiden naar Azure DNS (168.63.129.16). Azure DNS leidt deze om naar de Azure Privé-DNS-zone. Zorg er bij deze installatie voor dat er een koppeling naar een virtueel netwerk voor Azure Privé-DNS-zone bestaat, zoals vermeld in deze sectie.

De volgende tabel bevat de Azure Privé-DNS zones die vereist zijn voor Azure Backup:

Gebied Dienst privatelink.<geo>.backup.windowsazure.comReservekopie privatelink.blob.core.windows.netKlont privatelink.queue.core.windows.netWachtlijst Notitie

In de bovenstaande tekst verwijst

<geo>naar de regiocode (bijvoorbeeld eus en ne voor respectievelijk Oost-VS en Noord-Europa). Raadpleeg de volgende lijsten voor regiocodes:Als u aangepaste DNS-servers of hostbestanden gebruikt en de Azure Privé-DNS-zone niet hebt ingesteld, moet u de DNS-records die zijn vereist voor de privé-eindpunten toevoegen aan uw DNS-servers of in het hostbestand.

Voor de back-upservice: ga naar het privé-eindpunt dat u hebt gemaakt en ga vervolgens naar de DNS-configuratie. Voeg vervolgens een vermelding toe voor elke FQDN- en IP-adres die worden weergegeven als Type A-records in uw DNS-zone voor back-up.

Als u een hostbestand gebruikt voor naamomzetting, moet u overeenkomstige vermeldingen in het hostbestand maken voor elk IP- en FQDN-bestand volgens de indeling -

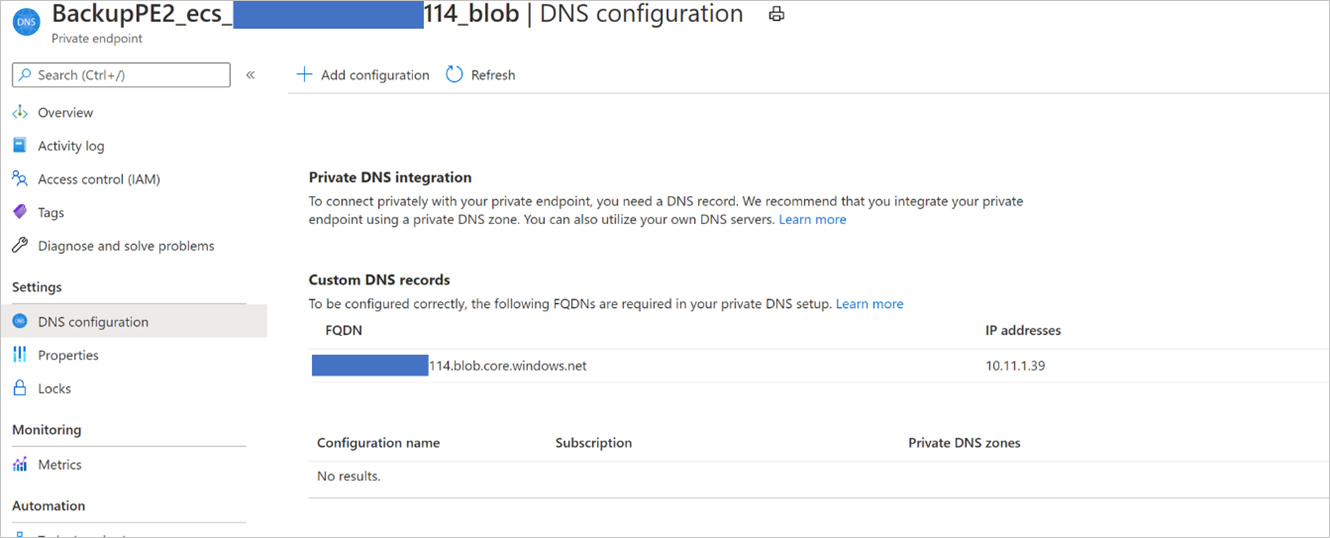

<private ip><space><backup service privatelink FQDN>.Voor de blob en wachtrij: Azure Backup maakt de privé-eindpunten voor blobs en wachtrijen met behulp van de machtigingen voor beheerde identiteiten. De privé-eindpunten voor blobs en wachtrijen volgen een standaardnaamgevingspatroon, beginnen met

<the name of the private endpoint>_ecsof<the name of the private endpoint>_prot, en zijn respectievelijk voorzien_blob_queuevan achtervoegsel.Navigeer naar het privé-eindpunt dat is gemaakt door Azure Backup volgens het bovenstaande patroon en ga vervolgens naar de DNS-configuratie. Voeg vervolgens een vermelding toe voor elke FQDN- en IP-adres die worden weergegeven als Type A-records in uw DNS-zone voor back-up.

Als u een hostbestand gebruikt voor naamomzetting, moet u overeenkomstige vermeldingen in het hostbestand maken voor elk IP- en FQDN-bestand volgens de indeling -

<private ip><space><blob/queue FQDN>.

Notitie

Azure Backup kan een nieuw opslagaccount toewijzen voor uw kluis voor de back-upgegevens en de extensie of agent moet toegang hebben tot de respectieve eindpunten. Zie de richtlijnen in de sectie Privé-eindpunten gebruiken voor back-up voor meer informatie over het toevoegen van meer DNS-records na registratie en back-up.

Privé-eindpunten gebruiken voor back-up

Zodra de privélocaties, gecreëerd voor de kluis in uw VNet, zijn goedgekeurd, kunt u ze gaan gebruiken voor het uitvoeren van uw back-ups en herstelacties.

Belangrijk

Zorg ervoor dat u alle hierboven genoemde stappen in het document hebt voltooid voordat u doorgaat. Als u dit wilt samenvatten, moet u de stappen in de volgende controlelijst hebben voltooid:

- Een (nieuwe) Recovery Services-kluis aangemaakt

- De kluis is geconfigureerd om de door het systeem toegewezen beheerde identiteit te gebruiken.

- Relevante toegangsmachtigingen toegewezen aan de beheeridentiteit van de kluis

- Een privé-eindpunt voor uw kluis gecreëerd

- Het privé-eindpunt goedgekeurd (indien niet automatisch goedgekeurd)

- Zorg ervoor dat alle DNS-records op de juiste wijze worden toegevoegd (behalve blob- en wachtrijrecords voor aangepaste servers, die in de volgende secties worden besproken)

Vm-connectiviteit controleren

Controleer op de VM in het vergrendelde netwerk het volgende:

- De VM moet toegang hebben tot De Microsoft Entra-id.

- Voer nslookup uit op de back-up-URL (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) van uw VM om de connectiviteit te garanderen. Hiermee wordt het privé-IP-adres geretourneerd dat in uw virtuele netwerk is toegewezen.

Back-up configureren

Zodra u heeft bevestigd dat de bovenstaande controlelijst is afgerond en dat de toegang is verkregen, kunt u doorgaan met het configureren van de back-up van workloads naar de kluis. Als u een aangepaste DNS-server gebruikt, moet u DNS-vermeldingen toevoegen voor blobs en wachtrijen die beschikbaar zijn na het configureren van de eerste back-up.

DNS-records voor blobs en wachtrijen (alleen voor aangepaste DNS-servers/hostbestanden) na de eerste registratie

Nadat u een back-up hebt geconfigureerd voor ten minste één resource in een kluis met een privé-eindpunt, voegt u de vereiste DNS-records voor blobs en wachtrijen toe, zoals hieronder wordt beschreven.

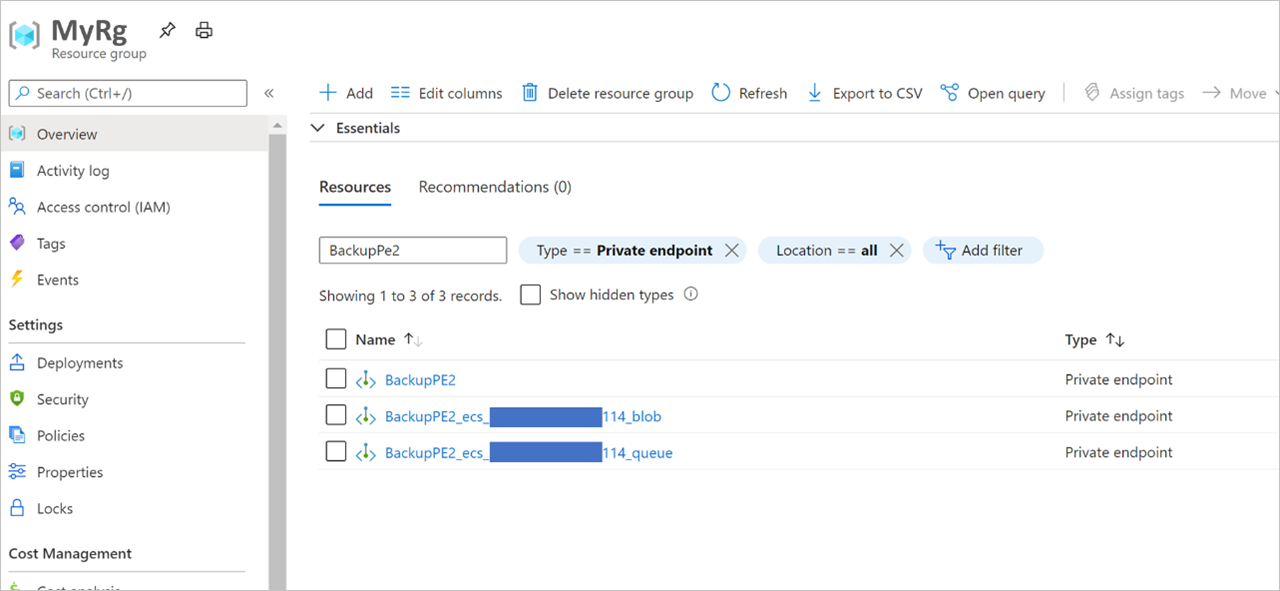

Navigeer naar uw resourcegroep en zoek naar het privé-eindpunt dat u hebt gemaakt.

Naast de naam van het privé-eindpunt dat u hebt opgegeven, ziet u dat er nog twee privé-eindpunten worden gemaakt. Deze beginnen met

<the name of the private endpoint>_ecsen zijn respectievelijk voorzien_blob_queuevan achtervoegsel.

Navigeer naar elk van deze privé-eindpunten. In de DNS-configuratieoptie voor elk van de twee privé-eindpunten ziet u een record met en een FQDN en een IP-adres. Voeg beide toe aan uw aangepaste DNS-server, naast de server die eerder zijn beschreven. Als u een hostbestand gebruikt, moet u overeenkomstige vermeldingen maken in het hostbestand voor elke IP/FQDN volgens de volgende indeling:

<private ip><space><blob service privatelink FQDN>

<private ip><space><queue service privatelink FQDN>

Naast het bovenstaande is er nog een vermelding nodig na de eerste back-up, die later wordt besproken.

Back-up en herstel van workloads in Azure VM (SQL en SAP HANA)

Zodra het privé-eindpunt is gemaakt en goedgekeurd, zijn er geen andere wijzigingen vereist aan de clientzijde om het privé-eindpunt te gebruiken (tenzij u SQL-beschikbaarheidsgroepen gebruikt, die verderop in deze sectie worden besproken). Alle communicatie en gegevensoverdracht van uw beveiligde netwerk naar de kluis zal plaatsvinden via het privé-eindpunt. Echter, als u privé-eindpunten voor de kluis verwijdert nadat er een server (SQL of SAP HANA) op is geregistreerd, moet u de container opnieuw registreren bij de kluis. U hoeft de beveiliging niet voor hen te stoppen.

DNS-records voor blobs (alleen voor aangepaste DNS-servers/hostbestanden) na de eerste back-up

Nadat u de eerste back-up hebt uitgevoerd en u een aangepaste DNS-server gebruikt (zonder voorwaardelijk doorsturen), mislukt de back-up waarschijnlijk. Als dat gebeurt:

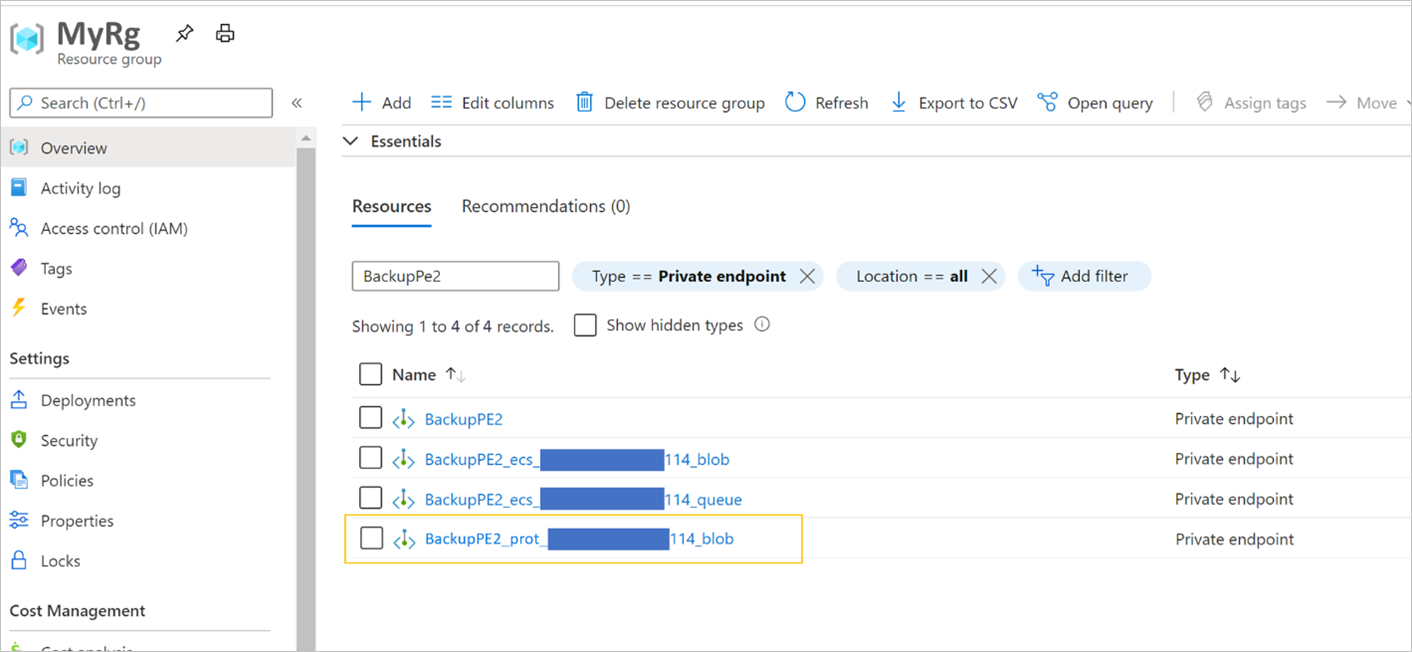

Navigeer naar uw resourcegroep en zoek naar het privé-eindpunt dat u hebt gemaakt.

Afgezien van de drie eerder besproken privé-eindpunten, ziet u nu een vierde privé-eindpunt met de naam die begint met

<the name of the private endpoint>_proten achtervoegsel bevat._blob

Navigeer naar dit nieuwe privé-eindpunt. In de dns-configuratieoptie ziet u een record met een FQDN en een IP-adres. Voeg deze toe aan uw privé-DNS-server, naast de servers die eerder zijn beschreven.

Als u een hostbestand gebruikt, moet u de bijbehorende vermeldingen in het hostbestand voor elk IP- en FQDN-bestand maken volgens de volgende indeling:

<private ip><space><blob service privatelink FQDN>

Notitie

Op dit punt zou u nslookup vanaf de VM moeten kunnen uitvoeren en moeten kunnen resolveren naar privé-IP-adressen wanneer dit wordt gedaan op de backup- en opslag-URL's van de kluis.

Wanneer u SQL-beschikbaarheidsgroepen gebruikt

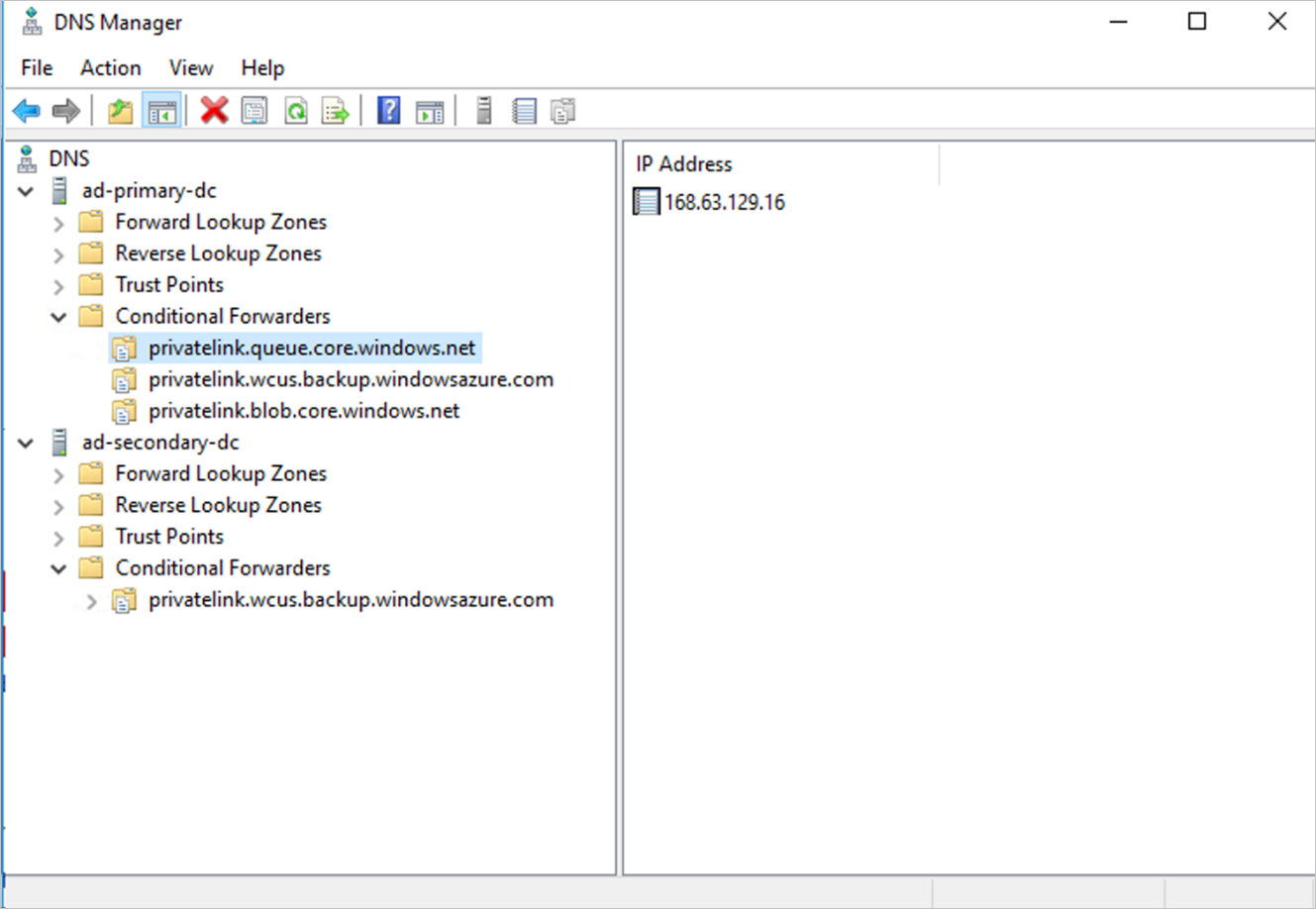

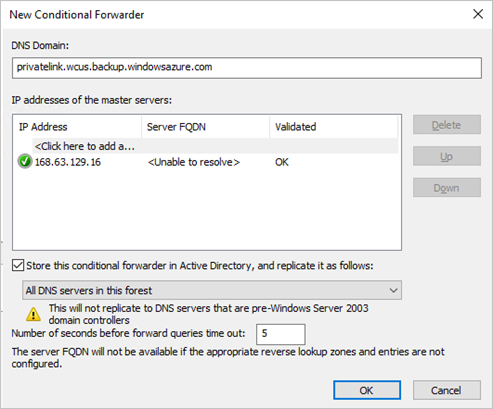

Wanneer u SQL-beschikbaarheidsgroepen (AG) gebruikt, moet u voorwaardelijk doorsturen inrichten in de aangepaste AG DNS, zoals hieronder wordt beschreven:

Meld u aan bij uw domeincontroller.

Voeg onder de DNS-toepassing voorwaardelijke doorstuurservers toe voor alle drie de DNS-zones (back-up, blobs en wachtrijen) aan het host-IP-adres 168.63.129.16 of het aangepaste IP-adres van de DNS-server, indien nodig. De volgende schermopnamen worden weergegeven wanneer u doorstuurt naar het IP-adres van de Azure-host. Als u uw eigen DNS-server gebruikt, vervangt u het IP-adres van uw DNS-server.

Back-ups maken en herstellen via MARS-agent en DPM-server

Wanneer u de MARS Agent gebruikt om een back-up te maken van uw on-premises resources, moet u ervoor zorgen dat uw on-premises netwerk (met uw resources waarvan een back-up moet worden gemaakt) is verbonden met het Azure VNet dat een privé-eindpunt voor de back-upkluis bevat, zodat u het kunt gebruiken. Vervolgens kunt u de MARS-agent blijven installeren en back-up configureren zoals hier wordt beschreven. U moet er echter voor zorgen dat alle communicatie voor back-up alleen via het gekoppelde netwerk plaatsvindt.

Maar als u privé-eindpunten voor de kluis verwijdert nadat er een MARS-agent aan is geregistreerd, moet u de container opnieuw registreren bij de kluis. U hoeft de beveiliging niet voor hen te stoppen.

Notitie

- Privé-eindpunten worden alleen ondersteund met DPM-server 2022 (10.22.123.0) en hoger.

- Privé-eindpunten worden alleen ondersteund met MABS V4 (14.0.30.0) en hoger.

Privé-eindpunten verwijderen

Zie deze sectie voor meer informatie over het verwijderen van privé-eindpunten.

Extra onderwerpen

Een Recovery Services-kluis maken met behulp van de Azure Resource Manager-client

U kunt de Recovery Services-kluis maken en de beheerde identiteit inschakelen (het inschakelen van de beheerde identiteit is vereist, zoals we later zien) met behulp van de Azure Resource Manager-client. Hieronder vindt u een voorbeeld van het volgende:

armclient PUT /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>?api-version=2017-07-01-preview @C:\<filepath>\MSIVault.json

Het bovenstaande JSON-bestand moet de volgende inhoud hebben:

JSON aanvragen:

{

"location": "eastus2",

"name": "<vaultname>",

"etag": "W/\"datetime'2019-05-24T12%3A54%3A42.1757237Z'\"",

"tags": {

"PutKey": "PutValue"

},

"properties": {},

"id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>",

"type": "Microsoft.RecoveryServices/Vaults",

"sku": {

"name": "RS0",

"tier": "Standard"

},

"identity": {

"type": "systemassigned"

}

}

Antwoord-JSON:

{

"location": "eastus2",

"name": "<vaultname>",

"etag": "W/\"datetime'2020-02-25T05%3A26%3A58.5181122Z'\"",

"tags": {

"PutKey": "PutValue"

},

"identity": {

"tenantId": "<tenantid>",

"principalId": "<principalid>",

"type": "SystemAssigned"

},

"properties": {

"provisioningState": "Succeeded",

"privateEndpointStateForBackup": "None",

"privateEndpointStateForSiteRecovery": "None"

},

"id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>",

"type": "Microsoft.RecoveryServices/Vaults",

"sku": {

"name": "RS0",

"tier": "Standard"

}

}

Notitie

De kluis die in dit voorbeeld via de Azure Resource Manager-client is gemaakt, beschikt al over een door het systeem toegewezen beheerde identiteit.

Machtigingen voor resourcegroepen beheren

De beheerde identiteit voor de kluis moet de volgende machtigingen hebben in de resourcegroep en het virtuele netwerk waar privé-eindpunten worden gecreëerd:

-

Microsoft.Network/privateEndpoints/*Dit is vereist om CRUD uit te voeren op privé-eindpunten in de resourcegroep. Het moet worden toegewezen aan de resourcegroep. -

Microsoft.Network/virtualNetworks/subnets/join/actionDit is vereist in het virtuele netwerk waar privé-IP wordt gekoppeld aan het privé-eindpunt. -

Microsoft.Network/networkInterfaces/readDit is vereist binnen de resourcegroep om de netwerkinterface te laten maken voor het privé-eindpunt. - Privé-DNS Zone-Inzenderrol Deze rol bestaat al en kan worden gebruikt voor het verlenen van

Microsoft.Network/privateDnsZones/A/*enMicrosoft.Network/privateDnsZones/virtualNetworkLinks/readmachtigingen.

U kunt een van de volgende methoden gebruiken om rollen te maken met de vereiste machtigingen:

Handmatig rollen en machtigingen maken

Maak de volgende JSON-bestanden en gebruik de PowerShell-opdracht aan het einde van de sectie om rollen te maken:

PrivateEndpointContributorRoleDef.json

{

"Name": "PrivateEndpointContributor",

"Id": null,

"IsCustom": true,

"Description": "Allows management of Private Endpoint",

"Actions": [

"Microsoft.Network/privateEndpoints/*",

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

NetworkInterfaceReaderRoleDef.json

{

"Name": "NetworkInterfaceReader",

"Id": null,

"IsCustom": true,

"Description": "Allows read on networkInterfaces",

"Actions": [

"Microsoft.Network/networkInterfaces/read"

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

PrivateEndpointSubnetContributorRoleDef.json

{

"Name": "PrivateEndpointSubnetContributor",

"Id": null,

"IsCustom": true,

"Description": "Allows adding of Private Endpoint connection to Virtual Networks",

"Actions": [

"Microsoft.Network/virtualNetworks/subnets/join/action"

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

New-AzRoleDefinition -InputFile "PrivateEndpointContributorRoleDef.json"

New-AzRoleDefinition -InputFile "NetworkInterfaceReaderRoleDef.json"

New-AzRoleDefinition -InputFile "PrivateEndpointSubnetContributorRoleDef.json"

Een script gebruiken

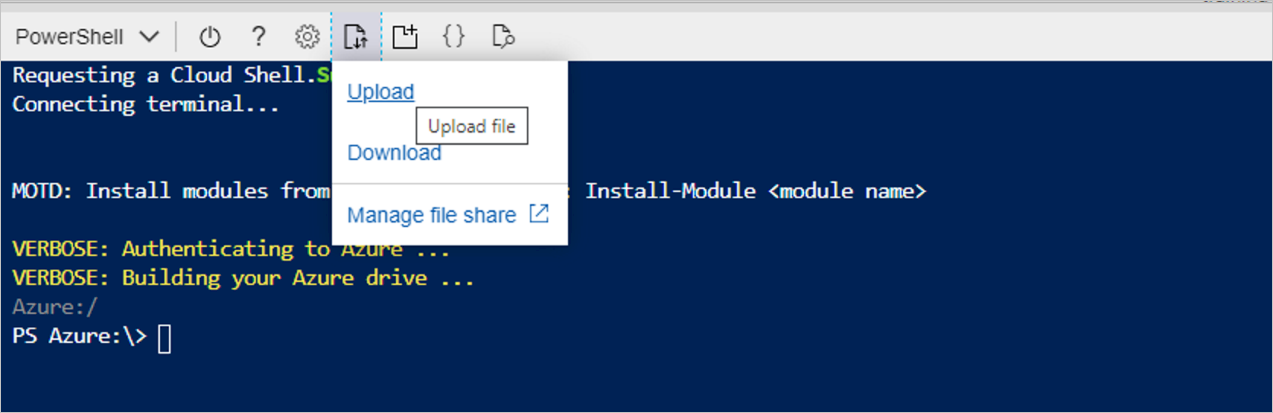

Start Cloud Shell in Azure Portal en selecteer Bestand uploaden in het PowerShell-venster.

Upload het volgende script: VaultMsiPrereqScript

Ga naar uw basismap (bijvoorbeeld:

cd /home/user)Voer het volgende script uit:

./VaultMsiPrereqScript.ps1 -subscription <subscription-Id> -vaultPEResourceGroup <vaultPERG> -vaultPESubnetResourceGroup <subnetRG> -vaultMsiName <msiName>Dit zijn de parameters:

abonnement: **SubscriptionId van de resourcegroep waarin het private eindpunt voor de kluis moet worden aangemaakt, en het subnet waaraan het private eindpunt van de kluis zal worden gekoppeld

vaultPEResourceGroup: resourcegroep waarin het privé-eindpunt voor de kluis zal worden gemaakt

vaultPESubnetResourceGroup: Resourcegroep van het subnet waaraan het privé-eindpunt wordt toegevoegd

vaultMsiName: Naam van de MSI van de kluis, die hetzelfde is als VaultName

Voltooi de verificatie en het script neemt de context van het hierboven vermelde abonnement over. Hiermee worden de juiste rollen gemaakt als ze ontbreken bij de huurder, en worden rollen toegewezen aan de MSI van de kluis.

Privé-eindpunten maken met behulp van Azure PowerShell

Automatisch goedgekeurde privé-eindpunten

$vault = Get-AzRecoveryServicesVault `

-ResourceGroupName $vaultResourceGroupName `

-Name $vaultName

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $privateEndpointConnectionName `

-PrivateLinkServiceId $vault.ID `

-GroupId "AzureBackup"

$vnet = Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $VMResourceGroupName

$subnet = $vnet | Select -ExpandProperty subnets | Where-Object {$_.Name -eq '<subnetName>'}

$privateEndpoint = New-AzPrivateEndpoint `

-ResourceGroupName $vmResourceGroupName `

-Name $privateEndpointName `

-Location $location `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection `

-Force

Handmatige goedkeuring van privé-eindpunten met behulp van de Azure Resource Manager-client

Gebruik GetVault om de verbindings-id van het privé-eindpunt voor uw privé-eindpunt op te halen.

armclient GET /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/vaults/<vaultname>?api-version=2017-07-01-previewHiermee wordt de privé-eindpuntverbindings-id geretourneerd. De naam van de verbinding kan als volgt worden opgehaald met behulp van het eerste deel van de verbindings-id:

privateendpointconnectionid = {peName}.{vaultId}.backup.{guid}Haal de privé-eindpuntverbindings-id (en de naam van het privé-eindpunt, waar nodig) op uit het antwoord en vervang deze in de volgende JSON- en Azure Resource Manager-URI en probeer de status te wijzigen in Goedgekeurd/Geweigerd/Verbroken, zoals wordt weergegeven in het onderstaande voorbeeld:

armclient PUT /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>/privateEndpointConnections/<privateendpointconnectionid>?api-version=2020-02-02-preview @C:\<filepath>\BackupAdminApproval.jsonJSON:

{ "id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>/privateEndpointConnections/<privateendpointconnectionid>", "properties": { "privateEndpoint": { "id": "/subscriptions/<subscriptionid>/resourceGroups/<pergname>/providers/Microsoft.Network/privateEndpoints/pename" }, "privateLinkServiceConnectionState": { "status": "Disconnected", //choose state from Approved/Rejected/Disconnected "description": "Disconnected by <userid>" } } }

Proxyserver instellen voor Recovery Services-kluis met privé-eindpunt

Voer de volgende stappen uit om een proxyserver te configureren voor azure-VM of on-premises machine:

Voeg de volgende domeinen toe die moeten worden geopend vanaf de proxyserver.

Dienst Domeinnamen Porto Azure Backup *.backup.windowsazure.com 443 Azure-opslag *.blob.core.windows.net

*.queue.core.windows.net

*.blob.storage.azure.net443 Microsoft Entra ID

Bijgewerkte domein-URL's die worden vermeld in secties 56 en 59 in Microsoft 365 Common en Office Online.*.msftidentity.com, *.msidentity.com, account.activedirectory.windowsazure.com, accounts.accesscontrol.windows.net, adminwebservice.microsoftonline.com, api.passwordreset.microsoftonline.com, autologon.microsoftazuread-sso.com, becws.microsoftonline.com, clientconfig.microsoftonline-p.net, companymanager.microsoftonline.com, device.login.microsoftonline.com, graph.microsoft.com, graph.windows.net, login.microsoft.com, login.microsoftonline.com, login.microsoftonline-p.com, login.windows.net, logincert.microsoftonline.com, loginex.microsoftonline.com, login-us.microsoftonline.com, nexus.microsoftonline-p.com, passwordreset.microsoftonline.com, provisioningapi.microsoftonline.com

20.190.128.0/18, 40.126.0.0/18, 2603:1006:2000::/48, 2603:1007:200::/48, 2603:1016:1400::/48, 2603:1017::/48, 2603:1026:3000::/48, 2603:1027:1::/48, 2603:1036:3000::/48, 2603:1037:1::/48, 2603:1046:2000::/48, 2603:1047:1::/48, 2603:1056:2000::/48, 2603:1057:2::/48

*.hip.live.com, *.microsoftonline.com, *.microsoftonline-p.com, *.msauth.net, *.msauthimages.net, *.msecnd.net, *.msftauth.net, *.msftauthimages.net, *.phonefactor.net, enterpriseregistration.windows.net, management.azure.com, policykeyservice.dc.ad.msft.netIndien van toepassing. Sta toegang tot deze domeinen toe in de proxyserver en koppel privé-DNS-zone (

*.privatelink.<geo>.backup.windowsazure.com,*.privatelink.blob.core.windows.net,*.privatelink.queue.core.windows.net) aan het VNET waar de proxyserver wordt gemaakt of gebruikt een aangepaste DNS-server met de respectieve DNS-vermeldingen.

Het VNET waarop de proxyserver wordt uitgevoerd en het VNET waar de NIC voor privé-eindpunten wordt gemaakt, moet worden gekoppeld, zodat de proxyserver de aanvragen omleidt naar een privé-IP-adres.Notitie

In de bovenstaande tekst verwijst

<geo>naar de regiocode (bijvoorbeeld eus en ne voor respectievelijk Oost-VS en Noord-Europa). Raadpleeg de volgende lijsten voor regiocodes:

In het volgende diagram ziet u een installatie (terwijl u azure Privé-DNS zones gebruikt) met een proxyserver, waarvan het VNet is gekoppeld aan een privé-DNS-zone met vereiste DNS-vermeldingen. De proxyserver kan ook een eigen aangepaste DNS-server hebben en de bovenstaande domeinen kunnen voorwaardelijk worden doorgestuurd naar 168.63.129.16. Als u een aangepast DNS-server-/hostbestand voor DNS-omzetting gebruikt, raadpleegt u de secties over het beheren van DNS-vermeldingen en het configureren van beveiliging.

- Verleen toegang tot

download.microsoft.com/download/MARSagent/*om de MARS-agent automatisch bij te werken.

DNS-vermeldingen maken wanneer de DNS-server/DNS-zone aanwezig is in een ander abonnement

In deze sectie bespreken we de gevallen waarin u een DNS-zone gebruikt die aanwezig is in een abonnement, of een resourcegroep die verschilt van de zone die het privé-eindpunt voor de Recovery Services-kluis bevat, zoals een hub- en spoke-topologie. Aangezien de beheerde identiteit die wordt gebruikt voor het maken van privé-eindpunten (en de DNS-vermeldingen) alleen machtigingen heeft voor de resourcegroep waarin de privé-eindpunten worden gemaakt, zijn de vereiste DNS-vermeldingen bovendien nodig. Gebruik de volgende PowerShell-scripts om DNS-vermeldingen te maken.

Notitie

Raadpleeg het volledige proces dat hieronder wordt beschreven om de vereiste resultaten te bereiken. Het proces moet tweemaal worden herhaald: eenmaal tijdens de eerste detectie (om DNS-vermeldingen te maken die vereist zijn voor communicatieopslagaccounts) en vervolgens eenmaal tijdens de eerste back-up (om DNS-vermeldingen te maken die vereist zijn voor back-endopslagaccounts).

Stap 1: vereiste DNS-vermeldingen ophalen

Gebruik het script PrivateIP.ps1 om alle DNS-vermeldingen weer te geven die moeten worden gemaakt.

Notitie

De subscription in de onderstaande syntaxis verwijst naar het abonnement waarin het privé-eindpunt van de kluis moet worden gemaakt.

Syntaxis voor het gebruik van het script

./PrivateIP.ps1 -Subscription "<VaultPrivateEndpointSubscriptionId>" -VaultPrivateEndpointName "<vaultPrivateEndpointName>" -VaultPrivateEndpointRGName <vaultPrivateEndpointRGName> -DNSRecordListFile dnsentries.txt

Voorbeelduitvoer

ResourceName DNS PrivateIP

<vaultId>-ab-pod01-fc1 privatelink.eus.backup.windowsazure.com 10.12.0.15

<vaultId>-ab-pod01-fab1 privatelink.eus.backup.windowsazure.com 10.12.0.16

<vaultId>-ab-pod01-prot1 privatelink.eus.backup.windowsazure.com 10.12.0.17

<vaultId>-ab-pod01-rec2 privatelink.eus.backup.windowsazure.com 10.12.0.18

<vaultId>-ab-pod01-ecs1 privatelink.eus.backup.windowsazure.com 10.12.0.19

<vaultId>-ab-pod01-id1 privatelink.eus.backup.windowsazure.com 10.12.0.20

<vaultId>-ab-pod01-tel1 privatelink.eus.backup.windowsazure.com 10.12.0.21

<vaultId>-ab-pod01-wbcm1 privatelink.eus.backup.windowsazure.com 10.12.0.22

abcdeypod01ecs114 privatelink.blob.core.windows.net 10.12.0.23

abcdeypod01ecs114 privatelink.queue.core.windows.net 10.12.0.24

abcdeypod01prot120 privatelink.blob.core.windows.net 10.12.0.28

abcdeypod01prot121 privatelink.blob.core.windows.net 10.12.0.32

abcdepod01prot110 privatelink.blob.core.windows.net 10.12.0.36

abcdeypod01prot121 privatelink.blob.core.windows.net 10.12.0.30

abcdeypod01prot122 privatelink.blob.core.windows.net 10.12.0.34

abcdepod01prot120 privatelink.blob.core.windows.net 10.12.0.26

Stap 2: DNS-vermeldingen maken

Maak DNS-vermeldingen die overeenkomen met de bovenstaande vermeldingen. Op basis van het type DNS dat u gebruikt, hebt u twee alternatieven voor het maken van DNS-vermeldingen.

Case 1: Als u een aangepaste DNS-server gebruikt, moet u handmatig vermeldingen maken voor elke record uit het bovenstaande script en controleren of de FQDN (ResourceName.DNS) wordt omgezet in een privé-IP in het VNET.

Case 2: Als u Azure Privé-DNS Zone gebruikt, kunt u het script CreateDNSEntries.ps1 gebruiken om automatisch DNS-vermeldingen te maken in de Privé-DNS Zone. In de volgende syntaxis is het subscription de syntaxis waarin Privé-DNS zone bestaat.

Syntaxis voor het gebruik van het script

/CreateDNSEntries.ps1 -Subscription <PrivateDNSZoneSubId> -DNSResourceGroup <PrivateDNSZoneRG> -DNSRecordListFile dnsentries.txt

Samenvatting van het hele proces

Als u een privé-eindpunt voor de Recovery Services-kluis juist wilt instellen via deze tijdelijke oplossing, moet u het volgende doen:

- Maak een privé-eindpunt voor de opslag (zoals eerder in het artikel beschreven).

- Ontdekking activeren De detectie voor SQL/HANA mislukt met UserErrorVMInternetConnectivityIssue omdat DNS-vermeldingen ontbreken voor het communicatieopslagaccount.

- Voer de scripts uit om DNS-vermeldingen op te halen en bijbehorende DNS-vermeldingen te maken voor het communicatieopslagaccount dat eerder in deze sectie is genoemd.

- Ontdekking opnieuw starten. Deze keer moet de detectie lukken.

- Back-up starten. Back-up voor SQL/HANA en MARS kan mislukken omdat DNS-vermeldingen ontbreken voor back-endopslagaccounts, zoals eerder in deze sectie is vermeld.

- Voer de scripts uit om DNS-vermeldingen te maken voor een back-endopslagaccount.

- Start de back-up opnieuw. Deze keer moeten back-ups slagen.

Veelgestelde vragen

Kan ik een privé-eindpunt maken voor een bestaande Recovery Services-kluis?

Nee, privé-eindpunten kunnen alleen worden gemaakt voor nieuwe Recovery Services Vaults. De kluis kan dus nooit items hebben beveiligd. In feite kunnen er geen pogingen worden gedaan om items in de kluis te beschermen voordat er privé-eindpunten zijn gecreëerd.

Ik heb geprobeerd een item in mijn kluis te beveiligen, maar het is mislukt en de kluis bevat nog steeds geen items die eraan zijn beveiligd. Kan ik privé-eindpunten voor deze kluis maken?

Nee, er mogen in het verleden geen pogingen zijn geweest om items in de kluis te beveiligen.

Ik heb een kluis die gebruikmaakt van privé-eindpunten voor back-up en herstel. Kan ik later privé-eindpunten voor deze kluis toevoegen of verwijderen, zelfs als er back-upitems eraan zijn gekoppeld?

Ja. Als u al privé-eindpunten voor een kluis hebt gemaakt en back-upitems eraan hebt gekoppeld, kunt u later indien gewenst privé-eindpunten toevoegen of verwijderen.

Kan het privé-eindpunt voor Azure Backup ook worden gebruikt voor Azure Site Recovery?

Nee, het privé-eindpunt voor Backup kan alleen worden gebruikt voor Azure Backup. U moet een nieuw privé-eindpunt voor Azure Site Recovery maken als dit wordt ondersteund door de service.

Ik heb een van de stappen in dit artikel gemist en vervolgens mijn gegevensbron beveiligd. Kan ik nog steeds privé-eindpunten gebruiken?

Als de stappen in het artikel niet worden gevolgd en men doorgaat met het beveiligen van items, kan het leiden tot de situatie waarin de kluis geen gebruik kan maken van private endpoints. Daarom wordt u aangeraden deze controlelijst te raadplegen voordat u doorgaat met het beveiligen van items.

Kan ik mijn eigen DNS-server gebruiken in plaats van de privé-DNS-zone van Azure of een geïntegreerde privé-DNS-zone?

Ja, u kunt uw eigen DNS-servers gebruiken. Zorg er echter voor dat alle vereiste DNS-records worden toegevoegd zoals wordt voorgesteld in deze sectie.

Moet ik aanvullende stappen uitvoeren op mijn server nadat ik het proces in dit artikel heb gevolgd?

Na het volgen van het proces dat in dit artikel wordt beschreven, hoeft u geen extra werk te doen om privé-eindpunten te gebruiken voor back-up en herstel.

Volgende stappen

- Lees meer over alle beveiligingsfuncties in Azure Backup.