Overzicht en concepten van privé-eindpunten (v1-ervaring) voor Azure Backup

Met Azure Backup kunt u een back-up maken van uw gegevens en deze veilig herstellen vanuit uw Recovery Services-kluizen met behulp van privé-eindpunten. Privé-eindpunten maken gebruik van een of meer privé-IP-adressen uit uw Azure Virtual Network (VNet), waardoor de service effectief in uw VNet wordt geplaatst.

Dit artikel helpt u inzicht te krijgen in de werking van privé-eindpunten voor Azure Backup en de scenario's waarin het gebruik van privé-eindpunten helpt de beveiliging van uw resources te behouden.

Notitie

Azure Backup biedt nu een nieuwe ervaring voor het maken van privé-eindpunten. Meer informatie.

Voordat u begint

- Privé-eindpunten kunnen alleen worden gemaakt voor nieuwe Recovery Services-kluizen (die geen items bevatten die zijn geregistreerd bij de kluis). Privé-eindpunten moeten dus worden gemaakt voordat u probeert items in de kluis te beveiligen. Privé-eindpunten worden momenteel echter niet ondersteund voor Backup-kluizen.

- Eén virtueel netwerk kan privé-eindpunten bevatten voor meerdere Recovery Services-kluizen. Bovendien kan één Recovery Services-kluis privé-eindpunten hebben voor deze kluis in meerdere virtuele netwerken. Het maximum aantal privé-eindpunten dat voor een kluis kan worden gemaakt, is echter 12.

- Als de openbare netwerktoegang voor de kluis is ingesteld op Toestaan vanuit alle netwerken, staat de kluis back-ups en herstelbewerkingen toe vanaf elke computer die is geregistreerd bij de kluis. Als de openbare netwerktoegang voor de kluis is ingesteld op Weigeren, staat de kluis alleen back-ups en herstelbewerkingen toe van de computers die zijn geregistreerd bij de kluis die back-ups/herstelbewerkingen aanvragen via privé-IP-adressen die zijn toegewezen voor de kluis.

- Een privé-eindpuntverbinding voor Back-up maakt gebruik van in totaal 11 privé-IP-adressen in uw subnet, inclusief ip-adressen die worden gebruikt door Azure Backup voor opslag. Dit aantal kan hoger zijn voor bepaalde Azure-regio's. We raden u dus aan dat u voldoende privé-IP-adressen (/26) beschikbaar hebt wanneer u probeert privé-eindpunten te maken voor back-up.

- Hoewel een Recovery Services-kluis wordt gebruikt door (beide) Azure Backup en Azure Site Recovery, wordt in dit artikel alleen het gebruik van privé-eindpunten voor Azure Backup besproken.

- Privé-eindpunten voor Back-up bevatten geen toegang tot Microsoft Entra-id en hetzelfde moet afzonderlijk worden gegarandeerd. Ip-adressen en FQDN's die vereist zijn om Microsoft Entra-id in een regio te laten werken, moeten uitgaande toegang vanaf het beveiligde netwerk worden toegestaan bij het uitvoeren van back-ups van databases in Azure-VM's en back-ups met behulp van de MARS-agent. U kunt ook NSG-tags en Azure Firewall-tags gebruiken voor toegang tot Microsoft Entra-id, indien van toepassing.

- U moet de Recovery Services-resourceprovider opnieuw registreren bij het abonnement als u deze vóór 1 mei 2020 hebt geregistreerd. Als u de provider opnieuw wilt registreren, gaat u naar uw abonnement in Azure Portal, gaat u naar de resourceprovider in de linkernavigatiebalk en selecteert u Microsoft.RecoveryServices en selecteert u Opnieuw registreren.

- Herstellen tussen regio's voor back-ups van SQL- en SAP HANA-databases wordt niet ondersteund als de kluis privé-eindpunten heeft ingeschakeld.

- Wanneer u een Recovery Services-kluis verplaatst die al gebruikmaakt van privé-eindpunten naar een nieuwe tenant, moet u de Recovery Services-kluis bijwerken om de beheerde identiteit van de kluis opnieuw te maken en opnieuw te configureren en zo nodig nieuwe privé-eindpunten te maken (die zich in de nieuwe tenant moeten bevinden). Als dit niet is gebeurd, mislukken de back-up- en herstelbewerkingen. Bovendien moeten alle machtigingen voor op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) die zijn ingesteld binnen het abonnement, opnieuw worden geconfigureerd.

Aanbevolen en ondersteunde scenario's

Hoewel privé-eindpunten zijn ingeschakeld voor de kluis, worden ze alleen gebruikt voor back-up en herstel van SQL- en SAP HANA-workloads in een Azure-VM, back-up van MARS-agent en alleen DPM. U kunt de kluis ook gebruiken voor back-ups van andere workloads (ze vereisen echter geen privé-eindpunten). Naast back-ups van SQL- en SAP HANA-workloads en back-ups met behulp van de MARS-agent, worden privé-eindpunten ook gebruikt om bestandsherstel uit te voeren voor Azure VM-back-ups. Zie de volgende tabel voor meer informatie:

| Scenario's | Aanbevelingen |

|---|---|

| Back-up van workloads in Azure VM (SQL, SAP HANA), back-up met marsagent, DPM-server. | Het gebruik van privé-eindpunten wordt aanbevolen om back-ups en herstel toe te staan zonder dat u deze vanuit uw virtuele netwerken hoeft toe te voegen aan een acceptatielijst met IP's/FQDN's voor Azure Backup of Azure Storage. In dat scenario moet u ervoor zorgen dat VM's die SQL-databases hosten, Microsoft Entra-IP-adressen of FQDN's kunnen bereiken. |

| Azure VM Backup | Voor vm-back-ups hoeft u geen toegang tot IP-adressen of FQDN's toe te staan. Er zijn dus geen privé-eindpunten vereist voor het maken van back-ups en het herstellen van schijven. Bestandsherstel vanuit een kluis met privé-eindpunten is echter beperkt tot virtuele netwerken die een privé-eindpunt voor de kluis bevatten. Wanneer u niet-beheerde ACL's gebruikt, moet u ervoor zorgen dat het opslagaccount met de schijven toegang biedt tot vertrouwde Microsoft-services als deze ACL is. |

| Back-up van Azure Files | Back-ups van Azure Files worden opgeslagen in het lokale opslagaccount. Er zijn dus geen privé-eindpunten vereist voor back-up en herstel. |

Notitie

Privé-eindpunten worden alleen ondersteund met DPM-server 2022, MABS v4 en hoger.

Verschil in netwerkverbindingen vanwege privé-eindpunten

Zoals hierboven vermeld, zijn privé-eindpunten vooral handig voor back-ups van workloads (SQL, SAP HANA) in Azure-VM's en MARS-agentback-ups.

In alle scenario's (met of zonder privé-eindpunten) maken zowel de workloadextensies (voor back-ups van SQL- en SAP HANA-exemplaren die worden uitgevoerd in Virtuele Azure-machines) als de MARS-agent verbinding maakt met Microsoft Entra-id (naar FQDN's die worden vermeld in secties 56 en 59 in Microsoft 365 Common en Office Online).

Naast deze verbindingen wanneer de workloadextensie of MARS-agent is geïnstalleerd voor de Recovery Services-kluis zonder privé-eindpunten, is ook connectiviteit met de volgende domeinen vereist:

| Service | Domeinnamen | Poort |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Toegang tot FQDN's toestaan onder sectie 56 en 59. |

443 Indien van toepassing |

Wanneer de workloadextensie of MARS-agent is geïnstalleerd voor Recovery Services-kluis met een privé-eindpunt, worden de volgende eindpunten bereikt:

| Service | Domeinnaam | Poort |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Toegang tot FQDN's toestaan onder sectie 56 en 59. |

443 Indien van toepassing |

Notitie

In de bovenstaande tekst <geo> verwijst u naar de regiocode (bijvoorbeeld eus voor VS - oost en ne voor Europa - noord). Raadpleeg de volgende lijsten voor regiocodes:

Voor een Recovery Services-kluis met de installatie van een privé-eindpunt moet de naamomzetting voor de FQDN's (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) een privé-IP-adres retourneren. Dit kan worden bereikt met behulp van:

- Privé-DNS-zones van Azure

- Aangepaste DNS

- DNS-vermeldingen in hostbestanden

- Voorwaardelijke doorstuurservers naar Azure DNS- of Azure Privé-DNS-zones.

De privé-eindpunten voor blobs en wachtrijen volgen een standaardnaamgevingspatroon, ze beginnen met <de naam van het privé-eindpunt>_ecs of <de naam van het privé-eindpunt>_prot en worden respectievelijk voorzien van _blob en _queue .

Notitie

U wordt aangeraden Azure Privé-DNS-zones te gebruiken, waarmee u de DNS-records voor blobs en wachtrijen kunt beheren met behulp van Azure Backup. De beheerde identiteit die aan de kluis is toegewezen, wordt gebruikt om het toevoegen van DNS-records te automatiseren wanneer er een nieuw opslagaccount wordt toegewezen voor back-upgegevens.

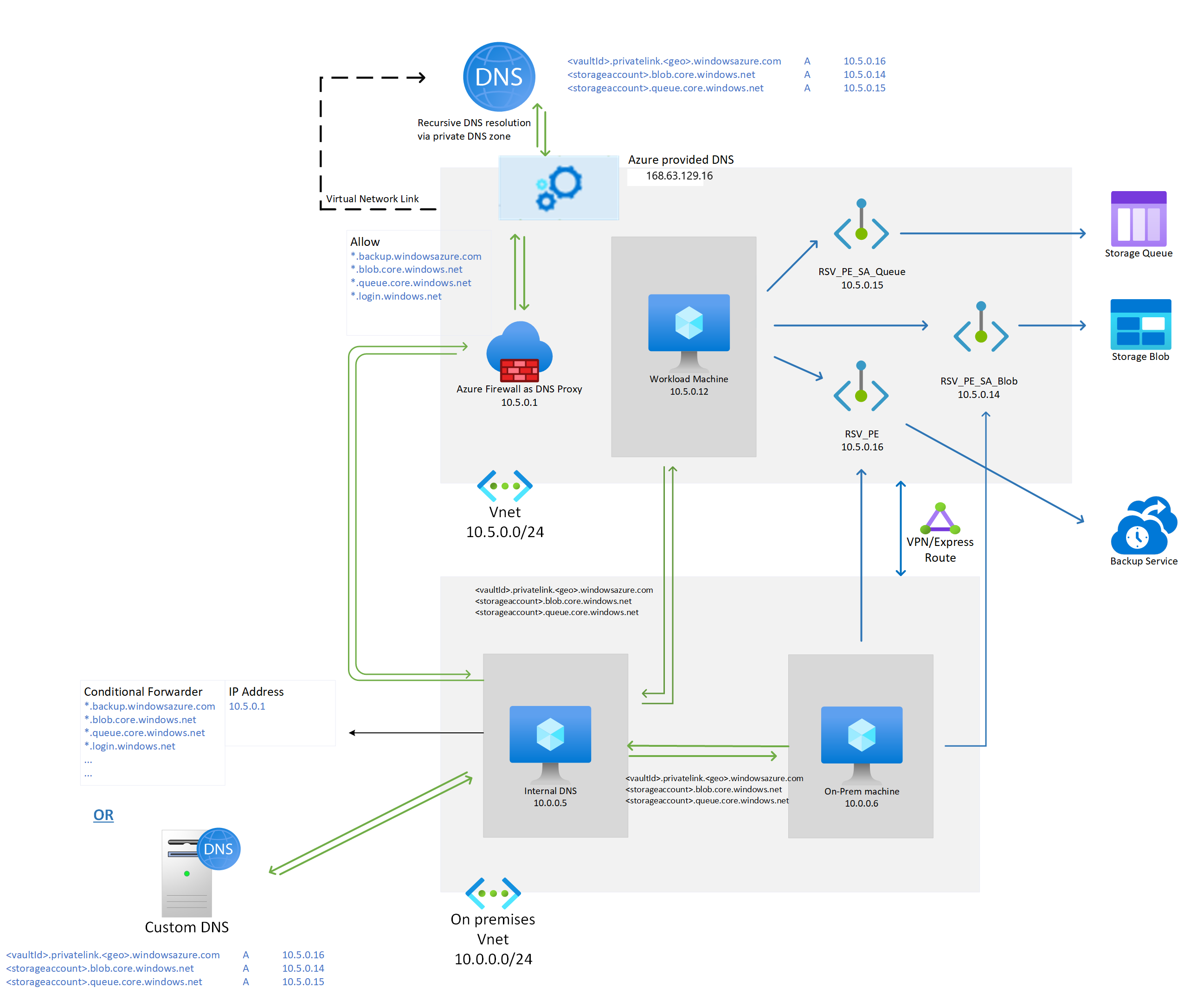

Als u een DNS-proxyserver hebt geconfigureerd met proxyservers of firewalls van derden, moeten de bovenstaande domeinnamen zijn toegestaan en omgeleid naar een aangepaste DNS (met DNS-records voor de bovenstaande FQDN's) of naar 168.63.129.16 in het virtuele Azure-netwerk waaraan privé-DNS-zones zijn gekoppeld.

In het volgende voorbeeld ziet u hoe de Azure-firewall wordt gebruikt als DNS-proxy om de domeinnaamquery's om te leiden voor recovery Services-kluis, blob, wachtrijen en Microsoft Entra-id naar 168.63.129.16.

Zie Privé-eindpunten maken en gebruiken voor meer informatie.

Installatie van netwerkconnectiviteit voor kluis met privé-eindpunten

Het privé-eindpunt voor Recovery Services is gekoppeld aan een netwerkinterface (NIC). Privé-eindpuntverbindingen werken alleen als al het verkeer voor de Azure-service wordt omgeleid naar de netwerkinterface. Dit wordt bereikt door DNS-toewijzing toe te voegen voor privé-IP die is gekoppeld aan de netwerkinterface op basis van de URL van de service/blob/wachtrij .

Wanneer back-upuitbreidingen voor workloads worden geïnstalleerd op de virtuele machine die is geregistreerd bij een Recovery Services-kluis met een privé-eindpunt, probeert de extensie verbinding te maken met de privé-URL van de Azure Backup-services <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com. Als de privé-URL het probleem niet oplost, wordt de openbare URL <azure_backup_svc>.<geo>.backup.windowsazure.comgeprobeerd.

Notitie

In de bovenstaande tekst <geo> verwijst u naar de regiocode (bijvoorbeeld eus voor VS - oost en ne voor Europa - noord). Raadpleeg de volgende lijsten voor regiocodes:

Deze privé-URL's zijn specifiek voor de kluis. Alleen extensies en agents die zijn geregistreerd bij de kluis kunnen communiceren met Azure Backup via deze eindpunten. Als de openbare netwerktoegang voor de Recovery Services-kluis is geconfigureerd voor Weigeren, worden de clients die niet worden uitgevoerd in het VNet beperkt tot het aanvragen van back-up en herstel in de kluis. U wordt aangeraden de toegang tot het openbare netwerk in te stellen op Weigeren, samen met de instellingen voor privé-eindpunten. Als de extensie en agent de privé-URL in eerste instantie proberen, moet de *.privatelink.<geo>.backup.windowsazure.com DNS-omzetting van de URL het bijbehorende privé-IP-adres retourneren dat is gekoppeld aan het privé-eindpunt.

De oplossingen voor DNS-omzetting zijn:

- Privé-DNS-zones van Azure

- Aangepaste DNS

- DNS-vermeldingen in hostbestanden

- Voorwaardelijke doorstuurservers naar Azure DNS-/Azure Privé-DNS-zones.

Wanneer het privé-eindpunt voor Recovery Services-kluizen wordt gemaakt via Azure Portal met de optie integreren met privé-DNS-zone , worden de vereiste DNS-vermeldingen voor privé-IP-adressen voor Azure Backup-services (*.privatelink.<geo>backup.windowsazure.com) automatisch gemaakt wanneer de resource wordt toegewezen. In andere oplossingen moet u de DNS-vermeldingen handmatig maken voor deze FQDN's in de aangepaste DNS of in de hostbestanden.

Zie DNS-records voor blobs en wachtrijen (alleen voor aangepaste DNS-servers/hostbestanden) na de eerste registratie voor het handmatig beheer van DNS-records na de VM-detectie voor communicatiekanaal - blob/wachtrij. Zie DNS-records voor blobs (alleen voor aangepaste DNS-servers/hostbestanden) na de eerste back-up voor de blob van het back-upaccount voor handmatig beheer van DNS-records.

De privé-IP-adressen voor de FQDN's vindt u op de blade privé-eindpunt voor het privé-eindpunt dat is gemaakt voor de Recovery Services-kluis.

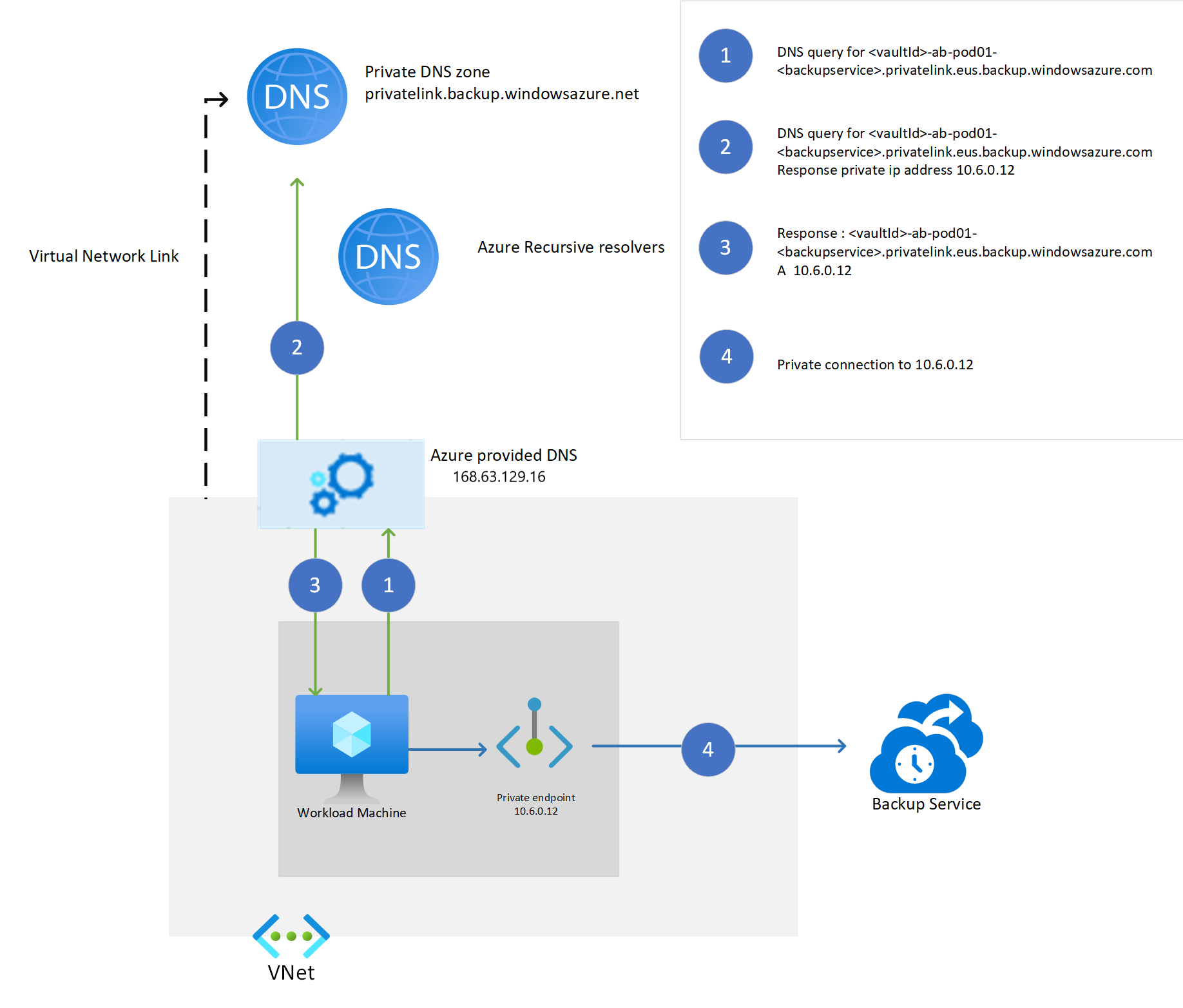

In het volgende diagram ziet u hoe de resolutie werkt wanneer u een privé-DNS-zone gebruikt om deze FQDN's voor privéservices om te zetten.

Voor de workloadextensie die wordt uitgevoerd op azure-VM, is verbinding met ten minste twee opslagaccounts vereist. De eerste wordt gebruikt als communicatiekanaal (via wachtrijberichten) en het tweede account voor het opslaan van back-upgegevens. De MARS-agent vereist toegang tot één opslagaccount dat wordt gebruikt voor het opslaan van back-upgegevens.

Voor een kluis met een privé-eindpunt maakt de Azure Backup-service een privé-eindpunt voor deze opslagaccounts. Hiermee voorkomt u dat netwerkverkeer met betrekking tot Azure Backup (besturingsvlakverkeer naar service- en back-upgegevens naar opslagblob) het virtuele netwerk verlaat. Naast Azure Backup-cloudservices vereisen de workloadextensie en agent connectiviteit met Azure Storage-accounts en Microsoft Entra-id.

Als vereiste vereist recovery Services-kluis machtigingen voor het maken van extra privé-eindpunten in dezelfde resourcegroep. U wordt ook aangeraden de Recovery Services-kluis de machtigingen te geven voor het maken van DNS-vermeldingen in de privé-DNS-zones (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). De Recovery Services-kluis zoekt naar privé-DNS-zones in de resourcegroepen waarin VNet en privé-eindpunt worden gemaakt. Als het de machtigingen heeft om DNS-vermeldingen toe te voegen in deze zones, worden ze gemaakt door de kluis; anders moet u ze handmatig maken.

Notitie

Integratie met privé-DNS-zone in verschillende abonnementen wordt niet ondersteund in deze ervaring.

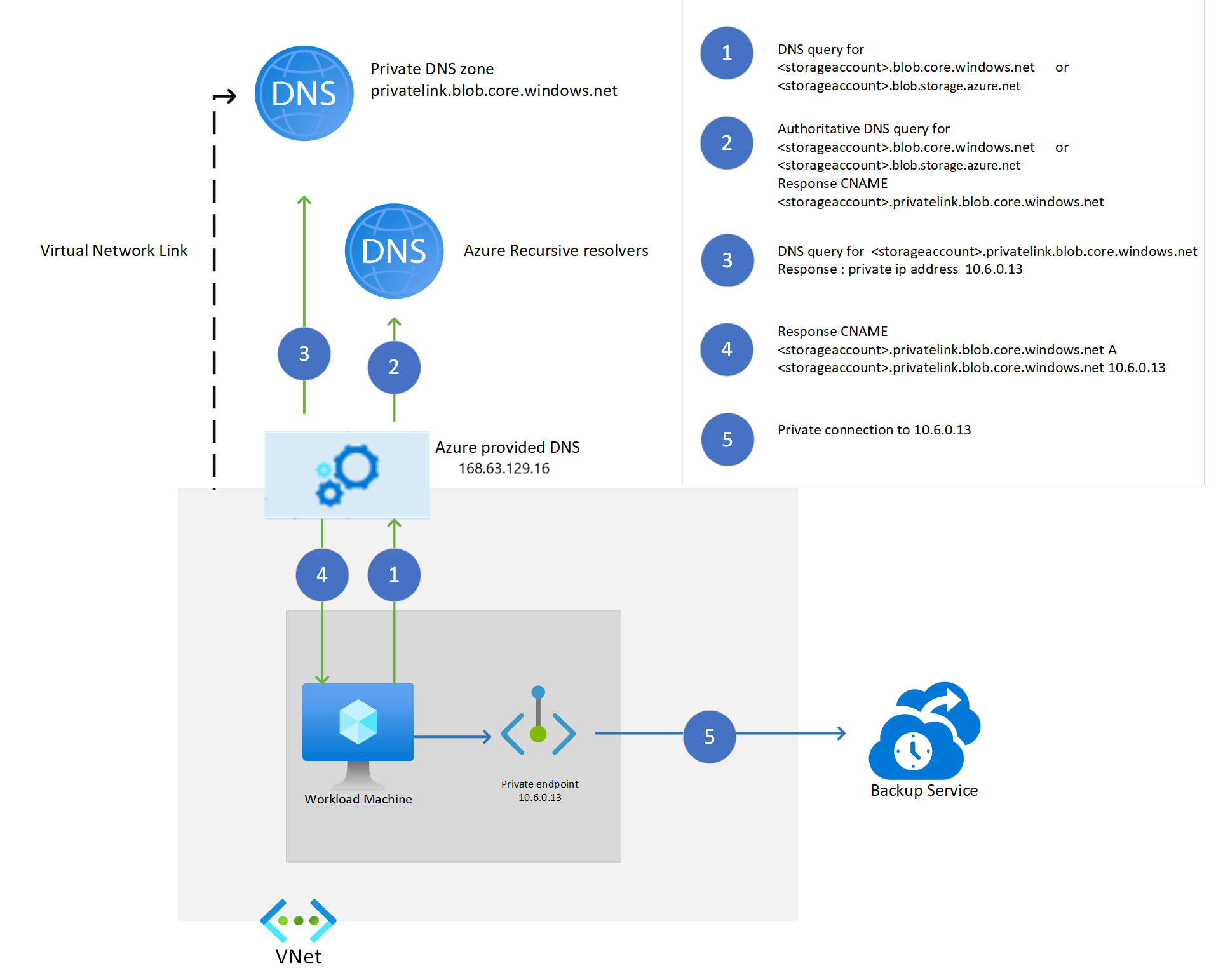

In het volgende diagram ziet u hoe de naamomzetting werkt voor opslagaccounts met behulp van een privé-DNS-zone.

Volgende stappen

- Privé-eindpunten maken en gebruiken.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor