Azure Virtual Network Manager in Azure-landingszones

In dit artikel wordt beschreven hoe u Virtual Network Manager gebruikt om ontwerpprincipes voor Azure-landingszones te implementeren voor toepassingsmigraties, modernisering en innovatie op schaal. De conceptuele architectuur van Azure-landingszones raadt een van de twee netwerktopologieën aan: een netwerktopologie die is gebaseerd op Azure Virtual WAN of een netwerktopologie die is gebaseerd op een traditionele hub-and-spoke-architectuur.

U kunt Virtual Network Manager gebruiken om netwerkwijzigingen uit te breiden en te implementeren wanneer uw bedrijfsvereisten na verloop van tijd veranderen, bijvoorbeeld als u hybride connectiviteit nodig hebt om on-premises toepassingen naar Azure te migreren. In veel gevallen kunt u netwerkwijzigingen uitbreiden en implementeren zonder uw geïmplementeerde resources in Azure te verstoren.

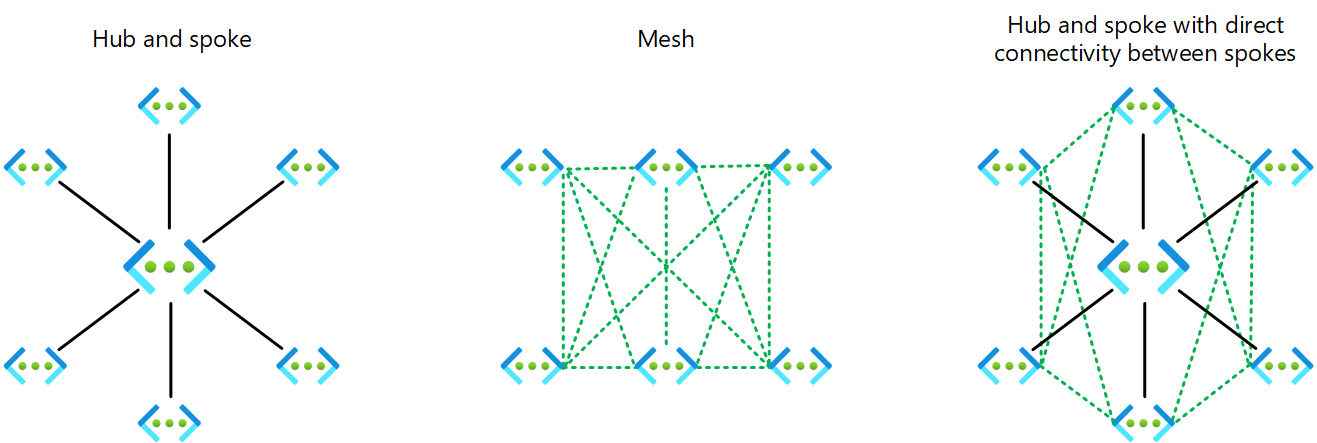

U kunt Virtual Network Manager gebruiken om drie typen topologieën te maken voor zowel bestaande als nieuwe virtuele netwerken:

- Hub-and-spoke-topologie

- Mesh-topologie (preview)

- Hub-and-spoke-topologie met directe connectiviteit tussen spokes

Virtual Network Manager ondersteunt Virtual WAN in private preview.

Een hub-and-spoke-topologie met directe connectiviteit in Virtual Network Manager heeft spokes die rechtstreeks met elkaar verbinden. De functie voor verbonden groepen maakt automatisch en bidirectioneel directe connectiviteit mogelijk tussen virtuele spoke-netwerken in dezelfde netwerkgroep. Twee verbonden groepen kunnen hetzelfde virtuele netwerk hebben.

U kunt Virtual Network Manager gebruiken om virtuele netwerken statisch of dynamisch toe te voegen aan specifieke netwerkgroepen. Voeg virtuele netwerken toe aan specifieke netwerkgroepen om uw gewenste topologie te definiëren en te maken op basis van uw connectiviteitsconfiguratie in Virtual Network Manager.

U kunt meerdere netwerkgroepen maken om groepen virtuele netwerken te isoleren van directe connectiviteit. Elke netwerkgroep biedt dezelfde regio- en ondersteuning voor meerdere regio's voor spoke-to-spoke-connectiviteit. Blijf binnen de door Virtual Network Manager gedefinieerde limieten. Zie Veelgestelde vragen over Virtual Network Manager voor meer informatie.

Vanuit beveiligingsperspectief biedt Virtual Network Manager een efficiënte manier om beveiligingsbeheerdersregels toe te passen die verkeerstromen centraal weigeren of toestaan, ongeacht de gedefinieerde regels in de netwerkbeveiligingsgroepen (NSG's). Met deze mogelijkheid kunnen netwerkbeveiligingsbeheerders toegangsbeheer afdwingen en toepassingseigenaren in staat stellen hun eigen regels op een lager niveau in NSG's te beheren.

U kunt Virtual Network Manager gebruiken om virtuele netwerken te groeperen. Vervolgens kunt u configuraties toepassen op de groepen in plaats van op afzonderlijke virtuele netwerken. Gebruik deze functionaliteit om connectiviteit, configuratie en topologie, beveiligingsregels en implementatie tegelijkertijd te beheren in een of meer regio's zonder fijnmazige controle.

U kunt netwerken segmenteren op omgevingen, teams, locaties, bedrijfslijnen of een andere functie die aan uw behoeften voldoet. Als u netwerkgroepen statisch of dynamisch wilt definiëren, maakt u een set voorwaarden voor groepslidmaatschap.

Ontwerpoverwegingen

In een traditionele hub-and-spoke-implementatie maakt en onderhoudt u handmatig peeringverbindingen voor virtuele netwerken. Virtual Network Manager introduceert een automatiseringslaag voor peering van virtuele netwerken, waardoor grote en complexe netwerktopologieën, zoals mesh, gemakkelijker te beheren zijn op schaal. Zie Het overzicht van netwerkgroepen voor meer informatie.

De beveiligingsvereisten van verschillende bedrijfsfuncties bepalen de noodzaak voor het maken van netwerkgroepen. Een netwerkgroep is een set virtuele netwerken die u handmatig of via voorwaardelijke instructies selecteert. Wanneer u een netwerkgroep maakt, moet u een beleid opgeven, of Virtual Network Manager kan een beleid maken als u dit expliciet toestaat. Met dit beleid kan Virtual Network Manager op de hoogte worden gebracht van wijzigingen. Als u bestaande Azure-beleidsinitiatieven wilt bijwerken, moet u wijzigingen implementeren in de netwerkgroep binnen de Virtual Network Manager-resource.

Als u de juiste netwerkgroepen wilt ontwerpen, moet u evalueren welke onderdelen van uw netwerk algemene beveiligingskenmerken delen. U kunt bijvoorbeeld netwerkgroepen maken voor Bedrijfs- en Online om hun connectiviteits- en beveiligingsregels op schaal te beheren.

Wanneer meerdere virtuele netwerken in de abonnementen van uw organisatie dezelfde beveiligingskenmerken delen, kunt u Virtual Network Manager gebruiken om ze efficiënt toe te passen. U moet bijvoorbeeld alle systemen plaatsen die een bedrijfseenheid zoals HR of financiën gebruikt in een afzonderlijke netwerkgroep, omdat u verschillende beheerregels op deze systemen moet toepassen.

Virtual Network Manager kan centraal beveiligingsbeheerdersregels toepassen die een hogere prioriteit hebben dan NSG-regels die op subnetniveau worden toegepast. (Deze functie is beschikbaar als preview-versie.) Met deze functie kunnen netwerk- en beveiligingsteams effectief bedrijfsbeleid afdwingen en beveiligingsbeveiligingsrails op schaal maken. Het stelt productteams ook in staat om tegelijkertijd de controle over NSG's binnen hun landingszoneabonnementen te behouden.

U kunt de functie Virtual Network Manager-beveiligingsbeheerders gebruiken om expliciet specifieke netwerkstromen toe te staan of te weigeren, ongeacht NSG-configuraties op subnet- of netwerkinterfaceniveau. U kunt deze mogelijkheid bijvoorbeeld gebruiken om netwerkstromen van beheerservices altijd toe te laten. NSG's die door toepassingsteams worden gebruikt, kunnen deze regels niet overschrijven.

Ontwerpaanaanvelingen

Definieer het bereik van Virtual Network Manager. Pas beveiligingsbeheerdersregels toe die regels op organisatieniveau afdwingen in de hoofdbeheergroep of de tenant. Met deze strategie worden regels automatisch toegepast op bestaande resources, nieuwe resources en op alle gekoppelde beheergroepen.

Maak een Virtual Network Manager-exemplaar in het Verbinding maken iviteitsabonnement met een bereik van de tussenliggende hoofdbeheergroep, zoals Contoso. Schakel de beveiligingsbeheerderfunctie in voor dit exemplaar. Met deze configuratie kunt u beveiligingsbeheerdersregels definiëren die van toepassing zijn op alle virtuele netwerken en subnetten in uw Azure-landingszonehiërarchie en helpt u bij het democratiseren van NSG's voor eigenaren en teams van landingszones.

Segmenteer netwerken door virtuele netwerken statisch te groeperen, een handmatig proces of dynamisch, een proces op basis van beleid.

Schakel directe connectiviteit tussen spokes in wanneer geselecteerde spokes regelmatig moeten communiceren, met lage latentie en hoge doorvoer, en met elkaar, en wanneer spokes toegang nodig hebben tot algemene services of virtuele netwerkapparaten (NVA's) in de hub.

Schakel global mesh in wanneer alle virtuele netwerken in verschillende regio's met elkaar moeten communiceren.

Wijs een prioriteitswaarde toe aan elke beveiligingsbeheerderregel in uw regelverzamelingen. Hoe lager de waarde, hoe hoger de prioriteit van de regel.

Gebruik beveiligingsbeheerdersregels om netwerkstromen expliciet toe te staan of te weigeren, ongeacht NSG-configuraties die door toepassingsteams worden beheerd. Gebruik beveiligingsbeheerdersregels om het beheer van NSG's en hun regels volledig te delegeren aan toepassingsteams.