Beveiligingsbeheerdersregels in Azure Virtual Network Manager

In dit artikel krijgt u meer informatie over beveiligingsbeheerdersregels in Azure Virtual Network Manager. Beveiligingsbeheerdersregels worden gebruikt om globale netwerkbeveiligingsregels te definiëren die van toepassing zijn op alle virtuele netwerken binnen een netwerkgroep. U leert wat beveiligingsbeheerdersregels zijn, hoe ze werken en wanneer ze moeten worden gebruikt.

Belangrijk

Azure Virtual Network Manager is algemeen beschikbaar voor Virtual Network Manager, hub-and-spoke-connectiviteitsconfiguraties en beveiligingsconfiguraties met beveiligingsbeheerdersregels. Mesh-connectiviteitsconfiguraties blijven in openbare preview.

Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Wat is een beveiligingsbeheerderregel?

Beveiligingsbeheerdersregels zijn globale netwerkbeveiligingsregels die beveiligingsbeleid afdwingen dat is gedefinieerd in de regelverzameling op virtuele netwerken. Deze regels kunnen worden gebruikt voor het toestaan, altijd toestaan of weigeren van verkeer tussen virtuele netwerken binnen uw doelnetwerkgroepen. Deze netwerkgroepen kunnen alleen bestaan uit virtuele netwerken binnen het bereik van uw exemplaar van virtual network manager. Beveiligingsbeheerdersregels kunnen niet van toepassing zijn op virtuele netwerken die niet worden beheerd door een virtuele netwerkbeheerder.

Hier volgen enkele scenario's waarin beveiligingsbeheerdersregels kunnen worden gebruikt:

| Scenario | Beschrijving |

|---|---|

| Toegang tot netwerkpoorten met een hoog risico beperken | Beveiligingsbeheerdersregels kunnen worden gebruikt om verkeer te blokkeren op specifieke poorten waarop aanvallers worden gericht, zoals poort 3389 voor Remote Desktop Protocol (RDP) of poort 22 voor Secure Shell (SSH). |

| Nalevingsvereisten afdwingen | Beveiligingsbeheerdersregels kunnen worden gebruikt om nalevingsvereisten af te dwingen. Bijvoorbeeld het blokkeren van verkeer naar of van specifieke IP-adressen of netwerkblokken. |

| Gevoelige gegevens beveiligen | Beveiligingsbeheerdersregels kunnen worden gebruikt om de toegang tot gevoelige gegevens te beperken door verkeer naar of van specifieke IP-adressen of subnetten te blokkeren. |

| Netwerksegmentatie afdwingen | Beveiligingsbeheerdersregels kunnen worden gebruikt om netwerksegmentatie af te dwingen door verkeer tussen virtuele netwerken of subnetten te blokkeren. |

| Beveiliging op toepassingsniveau afdwingen | Beveiligingsbeheerdersregels kunnen worden gebruikt om beveiliging op toepassingsniveau af te dwingen door verkeer naar of van specifieke toepassingen of services te blokkeren. |

Met Azure Virtual Network Manager hebt u een centrale locatie voor het beheren van beveiligingsbeheerdersregels. Met centralisatie kunt u beveiligingsbeleid op schaal definiëren en toepassen op meerdere virtuele netwerken tegelijk.

Notitie

Op dit moment zijn beveiligingsbeheerdersregels niet van toepassing op privé-eindpunten die onder het bereik van een beheerd virtueel netwerk vallen.

Hoe werken beveiligingsbeheerdersregels?

Regels voor beveiligingsbeheerders staan verkeer toe of weigeren voor specifieke poorten, protocollen en IP-voorvoegsels voor bron/doel in een opgegeven richting. Wanneer u een beveiligingsbeheerdersregel definieert, geeft u de volgende voorwaarden op:

- De prioriteit van de regel

- De actie die moet worden ondernomen (toestaan, weigeren of altijd toestaan)

- De richting van verkeer (inkomend of uitgaand)

- Het protocol dat moet worden gebruikt

Als u beveiligingsbeleid wilt afdwingen voor meerdere virtuele netwerken, maakt en implementeert u een configuratie van een beveiligingsbeheerder. Deze configuratie bevat een set regelverzamelingen en elke regelverzameling bevat een of meer beveiligingsbeheerdersregels. Nadat u de regelverzameling hebt gemaakt, koppelt u de regelverzameling aan de netwerkgroepen waarvoor beveiligingsbeheerdersregels zijn vereist. De regels worden vervolgens toegepast op alle virtuele netwerken in de netwerkgroepen wanneer de configuratie wordt geïmplementeerd. Eén configuratie biedt gecentraliseerde en schaalbare afdwinging van beveiligingsbeleid in meerdere virtuele netwerken.

Belangrijk

Er kan slechts één configuratie van een beveiligingsbeheerder worden geïmplementeerd in een regio. Er kunnen echter meerdere connectiviteitsconfiguraties bestaan in een regio. Als u meerdere configuraties voor beveiligingsbeheerders in een regio wilt implementeren, kunt u in plaats daarvan meerdere regelverzamelingen maken in een beveiligingsconfiguratie.

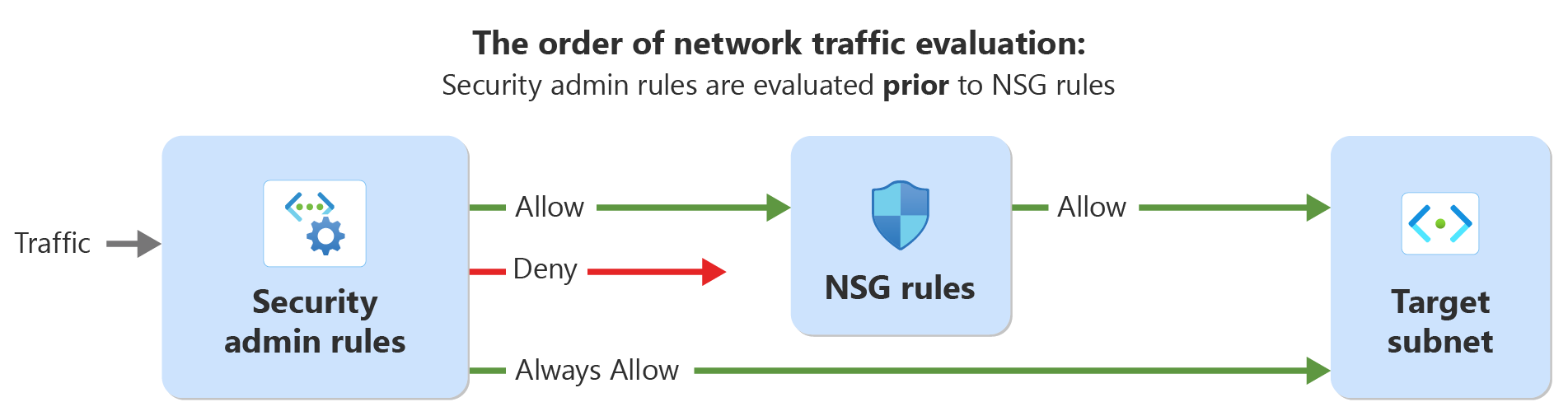

Hoe beveiligingsbeheerdersregels en netwerkbeveiligingsgroepen (NSG's) worden geëvalueerd

Beveiligingsbeheerdersregels en netwerkbeveiligingsgroepen (NSG's) kunnen worden gebruikt om netwerkbeveiligingsbeleid af te dwingen in Azure. Ze hebben echter verschillende bereiken en prioriteiten. #

Beveiligingsbeheerdersregels zijn bedoeld om te worden gebruikt door netwerkbeheerders van een centraal governanceteam, waardoor NSG-regels worden gedelegeerd aan afzonderlijke toepassings- of serviceteams om zo nodig de beveiliging verder op te geven. Beveiligingsbeheerdersregels hebben een hogere prioriteit dan NSG's en worden geëvalueerd vóór NSG-regels.

NSG's worden daarentegen gebruikt om netwerkverkeer naar en van afzonderlijke subnetten of netwerkinterfaces te filteren. Ze zijn bedoeld om te worden gebruikt door afzonderlijke toepassings- of serviceteams om zo nodig de beveiliging verder op te geven. NSG's hebben een lagere prioriteit dan beveiligingsbeheerdersregels en worden geëvalueerd na beveiligingsbeheerdersregels.

Beveiligingsbeheerdersregels worden momenteel toegepast op het niveau van het virtuele netwerk, terwijl netwerkbeveiligingsgroepen kunnen worden gekoppeld op subnet- en NIC-niveau. In deze tabel ziet u deze verschillen en overeenkomsten:

| Regeltype | Doelgroep | Toegepast op | Evaluatievolgorde | Actietypen | Parameters |

|---|---|---|---|---|---|

| Beveiligingsbeheerdersregels | Netwerkbeheerders, centraal governanceteam | Virtuele netwerken | Hogere prioriteit | Toestaan, weigeren, altijd toestaan | Prioriteit, protocol, actie, bron, doel |

| Regels voor netwerkbeveiligingsgroepen | Individuele teams | Subnetten, NIC's | Lagere prioriteit na beveiligingsbeheerdersregels | Toestaan, weigeren | Prioriteit, protocol, actie, bron, doel |

Beveiligingsbeheerdersregels kunnen drie acties uitvoeren voor verkeer: Toestaan, Altijd toestaan en Weigeren. Wanneer u regels maakt, worden regels voor toestaan eerst geëvalueerd, gevolgd door regels voor netwerkbeveiligingsgroepen. Met deze actie kunnen regels voor netwerkbeveiligingsgroepen het verkeer indien nodig anders verwerken.

Als u een regel altijd toestaan of weigeren maakt, wordt de verkeersevaluatie beëindigd nadat de beveiligingsbeheerderregel is geëvalueerd. Met een regel Altijd toestaan gaat het verkeer rechtstreeks naar de resource en beëindigt het verdere (en mogelijk conflicterende) evaluatie door NSG-regels. Deze actie kan handig zijn voor het afdwingen van verkeer en het voorkomen van weigering door regels voor netwerkbeveiligingsgroepen. Met een regel Voor weigeren wordt het verkeer gestopt zonder dat het naar de bestemming wordt geleverd. Beveiligingsbeheerdersregels zijn niet afhankelijk van NSG's, zodat ze zelf standaardbeveiligingsregels kunnen maken.

Door beveiligingsbeheerdersregels en NSG's samen te gebruiken, kunt u netwerkbeveiligingsbeleid afdwingen op zowel globale als afzonderlijke niveaus, zodat uw virtuele netwerken veilig en compatibel zijn met het beveiligingsbeleid van uw organisatie.

Belangrijk

Wanneer beveiligingsbeheerdersregels worden geïmplementeerd, wordt het uiteindelijke consistentiemodel gebruikt. Dit betekent dat beveiligingsbeheerdersregels na korte vertraging worden toegepast op de resources in een virtueel netwerk. Resources die worden toegevoegd aan een virtueel netwerk waarop al beveiligingsbeheerdersregels zijn toegepast, ontvangen uiteindelijk dezelfde beveiligingsbeheerdersregels met een vertraging.

Voordelen van beveiligingsbeheerdersregels

Beveiligingsbeheerdersregels bieden veel voordelen voor het beveiligen van de resources van uw organisatie. Met behulp van beveiligingsbeheerdersregels kunt u toegestaan verkeer afdwingen en denial voorkomen door conflicterende regels voor netwerkbeveiligingsgroepen. U kunt ook standaardregels voor beveiligingsbeheerders maken die niet afhankelijk zijn van NSG's. Deze standaardregels kunnen met name handig zijn wanneer toepassingseigenaren onjuist configureren of vergeten NSG's tot stand te brengen. Daarnaast bieden beveiligingsbeheerdersregels een manier om beveiliging op schaal te beheren, wat de operationele overhead vermindert die gepaard gaat met een toenemend aantal netwerkbronnen.

Poorten met een hoog risico beveiligen

Op basis van de branchestudie en suggesties van Microsoft raden we klanten aan het verkeer van buiten te beperken met behulp van beveiligingsbeheerdersregels voor deze lijst met poorten met een hoog risico. Deze poorten worden vaak gebruikt voor het beheer van resources of onbeveiligde/niet-versleutelde gegevensoverdracht en mogen niet worden blootgesteld aan internet. Er zijn echter momenten waarop bepaalde virtuele netwerken en hun resources verkeer moeten toestaan voor beheer of andere processen. U kunt waar nodig uitzonderingen maken. Meer informatie over het blokkeren van poorten met een hoog risico met uitzonderingen voor dit soort scenario's.

| Poort | Protocol | Beschrijving |

|---|---|---|

| 20 | TCP | Niet-versleuteld FTP-verkeer |

| 21 | TCP | Niet-versleuteld FTP-verkeer |

| 22 | TCP | SSH. Mogelijke beveiligingsaanvallen |

| 23 | TCP | TFTP staat niet-geverifieerd en/of niet-versleuteld verkeer toe |

| 69 | UDP | TFTP staat niet-geverifieerd en/of niet-versleuteld verkeer toe |

| 111 | TCP/UDP | RPC. Niet-versleutelde verificatie is toegestaan |

| 119 | TCP | NNTP voor niet-versleutelde verificatie |

| 135 | TCP/UDP | End Point Mapper, meerdere services voor extern beheer |

| 161 | TCP | SNMP voor onbeveiligde/geen verificatie |

| 162 | TCP/UDP | SNMP Trap - onbeveiligd/geen verificatie |

| 445 | TCP | SMB - bekende aanvalsvector |

| 512 | TCP | Rexec op Linux - externe opdrachten zonder versleutelingsverificatie |

| 514 | TCP | Remote Shell - externe opdrachten zonder verificatie of versleuteling |

| 593 | TCP/UDP | HTTP RPC EPMAP - niet-versleutelde externe procedure-aanroep |

| 873 | TCP | Rsync - niet-versleutelde bestandsoverdracht |

| 2049 | TCP/UDP | Network File System |

| 3389 | TCP | RDP - Algemene beveiligingsaanvalpoort |

| 5800 | TCP | VNC Remote Frame Buffer via HTTP |

| 5900 | TCP | VNC Remote Frame Buffer via HTTP |

| 11211 | UDP | Memcached |

Beheer op schaal

Azure Virtual Network Manager biedt een manier om uw beveiligingsbeleid op schaal te beheren met beveiligingsbeheerdersregels. Wanneer u een configuratie van een beveiligingsbeheerder toepast op een netwerkgroep, ontvangen alle virtuele netwerken en de bijbehorende resources in het bereik van de netwerkgroepen de beveiligingsbeheerdersregels in het beleid.

Nieuwe resources worden samen met bestaande resources beveiligd. Als u bijvoorbeeld nieuwe VM's toevoegt aan een virtueel netwerk binnen het bereik van een beveiligingsbeheerderregel, worden de VIRTUELE machines ook automatisch beveiligd. Kort nadat u deze VM's hebt geïmplementeerd, worden beveiligingsbeheerdersregels toegepast en beveiligd.

Wanneer er nieuwe beveiligingsrisico's worden geïdentificeerd, kunt u deze op schaal implementeren door een beveiligingsbeheerderregel te maken om te beschermen tegen het nieuwe risico en deze toe te passen op uw netwerkgroepen. Zodra deze nieuwe regel is geïmplementeerd, worden alle resources binnen het bereik van de netwerkgroepen nu en in de toekomst beveiligd.

Niet-toepassing van beveiligingsbeheerdersregels

In de meeste gevallen zijn beveiligingsbeheerdersregels van toepassing op alle virtuele netwerken en subnetten binnen het bereik van de toegepaste beveiligingsconfiguratie van een netwerkgroep. Er zijn echter enkele services die geen beveiligingsbeheerdersregels toepassen vanwege de netwerkvereisten van de service. Het netwerkintentiebeleid van de service dwingt deze vereisten af.

Niet-toepassing van beveiligingsbeheerdersregels op virtueel netwerkniveau

Standaard worden beveiligingsbeheerdersregels niet toegepast op een virtueel netwerk met de volgende services:

- Azure SQL Managed Instances

- Azure Databricks

Wanneer een virtueel netwerk deze services bevat, slaan de beveiligingsbeheerdersregels dit virtuele netwerk over. Als u regels voor toestaan wilt toepassen op dit virtuele netwerk, maakt u uw beveiligingsconfiguratie met het AllowRulesOnly veld dat is ingesteld in de klasse securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET. Wanneer deze optie is ingesteld, worden alleen regels in uw beveiligingsconfiguratie toegepast op dit virtuele netwerk. Regels voor weigeren worden niet toegepast op dit virtuele netwerk. Virtuele netwerken zonder deze services kunnen regels voor toestaan en weigeren blijven gebruiken.

U kunt een beveiligingsconfiguratie maken met alleen regels toestaan en implementeren in uw virtuele netwerken met Azure PowerShell en Azure CLI.

Notitie

Wanneer meerdere Exemplaren van Azure Virtual Network Manager verschillende instellingen in de securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices klasse toepassen op hetzelfde virtuele netwerk, wordt de instelling van het exemplaar van netwerkbeheer met het hoogste bereik gebruikt.

Stel dat u twee virtuele netwerkbeheerders hebt. De eerste netwerkbeheerder is gericht op de hoofdbeheergroep en heeft een beveiligingsconfiguratie die is ingesteld op AllowRulesOnly in de securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices klasse. De tweede virtuele netwerkbeheerder is gericht op een abonnement onder de hoofdbeheergroep en maakt gebruik van het standaardveld None in de beveiligingsconfiguratie. Wanneer beide configuraties beveiligingsbeheerdersregels toepassen op hetzelfde virtuele netwerk, wordt de instelling AllowRulesOnly toegepast op het virtuele netwerk.

Niet-toepassing van beveiligingsbeheerdersregels op subnetniveau

Op dezelfde manier passen sommige services geen beveiligingsbeheerdersregels toe op subnetniveau wanneer het virtuele netwerk van de subnetten binnen het bereik van een configuratie van een beveiligingsbeheerder valt. Deze services zijn onder andere:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN-gateway

- Azure Virtual WAN

- Azure ExpressRoute-gateway

In dit geval hebben beveiligingsbeheerdersregels geen invloed op de resources in het subnet met deze services. Voor andere subnetten in hetzelfde virtuele netwerk gelden echter beveiligingsbeheerdersregels.

Notitie

Als u beveiligingsbeheerdersregels wilt toepassen op subnetten met een Azure-toepassing Gateway, moet u ervoor zorgen dat elk subnet alleen gateways bevat die zijn ingericht met netwerkisolatie ingeschakeld. Als een subnet een Azure-toepassing Gateway zonder netwerkisolatie bevat, worden beveiligingsbeheerdersregels niet toegepast op dit subnet.

Beveiligingsbeheerdersvelden

Wanneer u een beveiligingsbeheerdersregel definieert, zijn er vereiste en optionele velden.

Vereiste velden

Prioriteit

De prioriteit van een beveiligingsbeheerderregel is een geheel getal tussen 1 en 4096. Hoe lager de waarde hoe hoger de prioriteit van de regel. Een regel voor weigeren met een prioriteit van 10 overschrijft bijvoorbeeld een toegestane regel met een prioriteit van 20.

Actie

U kunt een van de drie acties voor een beveiligingsregel definiëren:

| Actie | Beschrijving |

|---|---|

| Toestaan | Hiermee staat u verkeer toe op de specifieke poort, het protocol en de IP-voorvoegsels van bron/bestemming in de opgegeven richting. |

| Weigeren | Verkeer blokkeren op de opgegeven poort, protocol en IP-voorvoegsels voor bron/doel in de opgegeven richting. |

| Altijd toestaan | Ongeacht andere regels met een lagere prioriteit of door de gebruiker gedefinieerde netwerkbeveiligingsgroepen, staat u verkeer toe op de opgegeven poort, het protocol en de IP-voorvoegsels voor bron/bestemming in de opgegeven richting. |

Richting

U kunt de richting van het verkeer opgeven waarvoor de regel van toepassing is. U kunt inkomend of uitgaand definiëren.

Protocol

Protocollen die momenteel worden ondersteund met beveiligingsbeheerdersregels zijn:

- TCP

- UDP

- ICMP

- ESP (Engelstalig)

- AH

- Alle protocollen

Optionele velden

Bron- en doeltypen

- IP-adressen: U kunt IPv4- of IPv6-adressen of adresblokken opgeven in CIDR-notatie. Als u meerdere IP-adressen wilt weergeven, scheidt u elk IP-adres met een komma.

- Servicetag: u kunt specifieke servicetags definiëren op basis van regio's of een hele service. Zie Beschikbare servicetags voor de lijst met ondersteunde tags.

Bron- en doelpoorten

U kunt specifieke algemene poorten definiëren om te blokkeren van de bron of naar de bestemming. Hier volgt een lijst met algemene TCP-poorten:

| Poorten | Servicenaam |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Volgende stappen

Meer informatie over het blokkeren van netwerkverkeer met een configuratie van een beveiligingsbeheerder.