Een beveiligingsstrategie definiëren

De uiteindelijke doelstellingen voor een beveiligingsorganisatie veranderen niet met de overstap naar cloudservices, maar hoe deze doelstellingen worden bereikt, verandert wel. Beveiligingsteams moeten zich nog steeds richten op het verminderen van bedrijfsrisico's van aanvallen en werken aan het verkrijgen van vertrouwelijkheids-, integriteits- en beschikbaarheidsgaranties in alle informatiesystemen en gegevens.

Uw beveiligingsstrategie moderniseren

Beveiligingsteams moeten strategieën, architecturen en technologie moderniseren terwijl de organisatie de cloud overneemt en deze in de loop van de tijd uitvoert. Hoewel de grootte en het aantal wijzigingen in eerste instantie ontmoedigend kunnen lijken, zorgt de modernisering van het beveiligingsprogramma ervoor dat de beveiliging een aantal pijnlijke lasten afwerpt die verband houden met verouderde benaderingen. Een organisatie kan tijdelijk werken met verouderde strategie en hulpprogramma's, maar deze aanpak is moeilijk vol te houden met het tempo van veranderingen in de cloud en de bedreigingsomgeving:

- Beveiligingsteams worden waarschijnlijk buiten de besluitvorming over cloudimplementatie gelaten als ze een verouderde houding van 'armlengte'-beveiliging gebruiken, waarbij het antwoord altijd begint met 'nee' (in plaats van samen te werken met IT- en bedrijfsteams om risico's te verminderen terwijl het bedrijf wordt ingeschakeld).

- Beveiligingsteams hebben moeite met het detecteren en beschermen tegen cloudaanvallen als ze alleen verouderde on-premises hulpprogramma's gebruiken en zich uitsluitend houden aan de doctrine voor alleen netwerkperimeter voor alle verdedigings- en bewakingsmaatregelen.

Bewaken en beveiligen op cloudschaal

Het verdedigen op cloudschaal is een belangrijke transformatie, die het gebruik van cloudeigen detectie- en automatiseringsmogelijkheden vereist, en de introductie van een identiteitsperimeter om cloud- en mobiele assets te helpen bewaken en beveiligen.

- De Microsoft identity platform helpt u moderne verificatie- en autorisatiemechanismen in uw toepassingen op te nemen.

- Microsoft Sentinel biedt cloudeigen beveiligingsanalyses en bedreigingsinformatie in uw hele organisatie, waardoor verbeterde detectie van bedreigingen mogelijk is die gebruikmaakt van grote opslagplaatsen met bedreigingsinformatie en de bijna onbeperkte verwerkings- en opslagmogelijkheden van de cloud.

We raden beveiligingsteams aan een flexibele benadering te gebruiken voor het moderniseren van de beveiliging, waarbij de meest kritieke aspecten van de strategie snel worden gemoderniseerd, waarbij ze voortdurend in stappen worden verbeterd en dat ze in de toekomst steeds verder worden verbeterd.

Beveiliging van de cloud en vanuit de cloud

Wanneer uw organisatie cloudservices overneemt, werken beveiligingsteams aan twee hoofddoelstellingen:

- Beveiliging van de cloud (beveiliging van cloudresources): Beveiliging moet worden geïntegreerd in de planning en werking van cloudservices om ervoor te zorgen dat deze kernbeveiligingsgaranties consistent worden toegepast op alle resources.

- Beveiliging vanuit de cloud (de cloud gebruiken om beveiliging te transformeren): Beveiliging moet onmiddellijk beginnen met het plannen en nadenken over het gebruik van cloudtechnologieën voor het moderniseren van beveiligingshulpprogramma's en -processen, met name systeemeigen geïntegreerde beveiligingshulpprogramma's. Beveiligingshulpprogramma's worden steeds vaker gehost in de cloud, wat mogelijkheden biedt die moeilijk of onmogelijk te doen zijn in een on-premises omgeving.

Softwaregedefinieerde datacenters beveiligen

Veel organisaties beginnen met het behandelen van cloudresources als een ander virtueel datacenter, een effectief startpunt voor beveiliging van de cloud. Naarmate organisaties moderniseren met behulp van beveiliging vanuit de cloud, zullen de meeste snel dit denkmodel ontgroeien. Het beveiligen van een softwaregedefinieerde datacentrum maakt mogelijkheden mogelijk die verder gaan dan wat on-premises modellen kunnen bieden. In de cloud gehoste beveiligingshulpprogramma's bieden:

- Snelle activering en schaal van beveiligingsmogelijkheden.

- Zeer effectieve detectie van inventaris en beveiligingsconfiguratie.

Door Microsoft Defender for Cloud te implementeren, kunt u de beveiligingspostuur en -controles van uw organisatie continu evalueren. Het versterkt de beveiligingspostuur van uw cloudresources en met de geïntegreerde Microsoft Defender-abonnementen beschermt Defender voor Cloud workloads die worden uitgevoerd in Azure, hybride en andere cloudplatforms. Meer informatie over Microsoft Defender voor Cloud.

Notitie

Azure Security Center en Azure Defender heten nu Microsoft Defender for Cloud. We hebben ook de naam van Azure Defender-abonnementen gewijzigd in Microsoft Defender-abonnementen. Azure Defender for Storage is nu bijvoorbeeld Microsoft Defender voor Storage.

Meer informatie over de recente naamswijziging van Microsoft-beveiligingsservices.

Het juiste niveau van beveiligingsproblemen

Beveiliging veroorzaakt natuurlijk wrijving die processen vertraagt. Het is essentieel om te bepalen welke elementen in uw DevOps- en IT-processen in orde zijn en welke niet:

- Gezonde wrijving: Net zoals de weerstand in oefening een spier sterker maakt, versterkt de integratie van het juiste niveau van beveiligingswrijving het systeem of de toepassing door kritisch denken op het juiste moment af te dwingen. Dit heeft meestal de vorm van het overwegen van hoe en waarom een aanvaller tijdens het ontwerp een toepassing of systeem kan proberen in te breken (ook wel threat modeling genoemd), en het beoordelen, identificeren en idealiter oplossen van potentiële beveiligingsproblemen die een aanvaller kan misbruiken in softwarecode, configuraties of operationele procedures.

- Beschadigde wrijving: Belemmert meer waarde dan het beschermt. Dit gebeurt vaak wanneer beveiligingsfouten die worden gegenereerd door hulpprogramma's een hoog aantal fout-positieven hebben (zoals valse waarschuwingen) of wanneer de poging om beveiligingsproblemen te detecteren of op te lossen veel groter is dan de mogelijke impact van een aanval.

Zelfstandige en geïntegreerde verantwoordelijkheden

Voor het bieden van vertrouwelijkheids-, integriteits- en beschikbaarheidsgaranties moeten beveiligingsexperts specifieke beveiligingsfuncties uitvoeren en nauw samenwerken met andere teams in de organisatie:

- Unieke beveiligingsfuncties: Beveiligingsteams voeren onafhankelijke functies uit die niet elders in de organisatie worden gevonden, zoals beveiligingsbewerkingen, beheer van beveiligingsproblemen (zoals voor virtuele machines, containers) en andere functies.

- Beveiliging integreren in andere functies: Beveiligingsteams fungeren ook als deskundigen op het gebied van andere teams en functies in de organisatie die bedrijfsinitiatieven aansturen, risico's beoordelen, toepassingen ontwerpen of ontwikkelen en IT-systemen besturingssysteem. Beveiligingsteams adviseren deze teams met expertise en context over aanvallers, aanvalsmethoden en trends, beveiligingsproblemen die onbevoegde toegang kunnen toestaan, en opties voor risicobeperkingsstappen of tijdelijke oplossingen en hun potentiële voordelen of valkuilen. Deze functie van beveiliging lijkt op die van een kwaliteitsfunctie, omdat deze op veel plaatsen groot en klein wordt geweven ter ondersteuning van één resultaat.

Om deze verantwoordelijkheden uit te voeren en tegelijkertijd de snelle veranderingen in de cloud en de transformatie van het bedrijf bij te houden, moeten beveiligingsteams hun hulpprogramma's, technologieën en processen moderniseren.

Transformaties, mindsets en verwachtingen

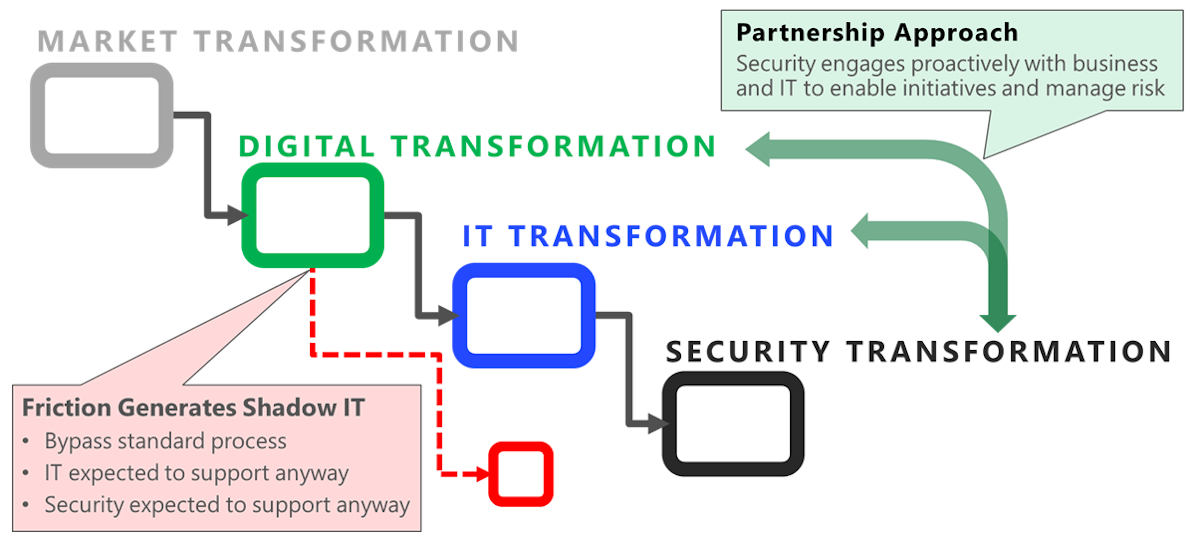

Veel organisaties beheren een keten van meerdere gelijktijdige transformaties in de organisatie. Deze interne transformaties beginnen meestal omdat bijna alle externe markten transformeren om te voldoen aan nieuwe klantvoorkeuren voor mobiele en cloudtechnologieën. Organisaties worden vaak geconfronteerd met de concurrentiedreiging van nieuwe start-ups en de digitale transformatie van traditionele concurrenten die de markt kunnen verstoren.

Het interne transformatieproces omvat doorgaans:

- Digitale transformatie van het bedrijf om nieuwe kansen te benutten en concurrerend te blijven ten opzichte van digitale native start-ups.

- Technologische transformatie van de IT-organisatie om het initiatief te ondersteunen met cloudservices, gemoderniseerde ontwikkelprocedures en gerelateerde wijzigingen.

- Beveiligingstransformatie om zich aan te passen aan de cloud en tegelijkertijd een steeds geavanceerdere bedreigingsomgeving aan te pakken.

Intern conflict kan kostbaar zijn

Verandering veroorzaakt stress en conflicten, waardoor besluitvorming tot stilstand kan komen. Dit geldt met name voor beveiliging, waarbij de verantwoordelijkheid voor beveiligingsrisico's vaak verkeerd wordt geplaatst bij de deskundigen op het gebied van het onderwerp (beveiligingsteams), in plaats van bij de eigenaren van de activa (bedrijfseigenaren) die verantwoordelijk zijn voor bedrijfsresultaten en alle andere risicotypen. Deze verkeerd geplaatste verantwoordelijkheid gebeurt vaak omdat alle belanghebbenden beveiliging ten onrechte beschouwen als een technisch of absoluut probleem dat moet worden opgelost, in plaats van een dynamisch doorlopend risico zoals bedrijfsspionage en andere traditionele criminele activiteiten.

Tijdens deze tijd van transformatie moet het leiderschap van alle teams actief werken aan het verminderen van conflicten die zowel kritieke projecten kunnen ontsporen als teams stimuleren om beveiligingsrisicobeperking te omzeilen. Interne conflicten tussen teams kunnen leiden tot:

- Verhoogd beveiligingsrisico , zoals vermijdbare beveiligingsincidenten of verhoogde bedrijfsschade door aanvallen (met name wanneer teams gefrustreerd raken door beveiliging en normale processen omzeilen of wanneer verouderde beveiligingsmethoden gemakkelijk worden omzeild door aanvallers).

- Negatieve gevolgen voor het bedrijf of de missie , zoals wanneer bedrijfsprocessen niet snel genoeg worden ingeschakeld of bijgewerkt om te voldoen aan de behoeften van de markt (vaak wanneer beveiligingsprocessen belangrijke bedrijfsinitiatieven in stand houden).

Het is van cruciaal belang om op de hoogte te blijven van de relatiestatus binnen en tussen teams om hen te helpen navigeren in het veranderende landschap dat waardevolle teamleden onzeker en onzeker kan maken. Geduld, empathie en onderwijs over deze mindsets en het positieve potentieel van de toekomst zullen uw teams helpen deze periode beter door te navigeren en goede beveiligingsresultaten voor de organisatie te stimuleren.

Leiders kunnen cultuurveranderingen stimuleren met concrete proactieve stappen, zoals:

- Openbaar modelleren van het gedrag dat ze van hun teams verwachten.

- Transparant zijn over de uitdagingen van de veranderingen, inclusief het benadrukken van hun eigen moeite om zich aan te passen.

- Teams regelmatig herinneren aan de urgentie en het belang van modernisering en integratie van beveiliging.

Cyberbeveiligingstolerantie

Veel klassieke beveiligingsstrategieën zijn uitsluitend gericht op het voorkomen van aanvallen, een benadering die onvoldoende is voor moderne bedreigingen. Beveiligingsteams moeten ervoor zorgen dat hun strategie verder gaat dan dit en ook snelle detectie, reactie en herstel van aanvallen mogelijk maakt om de tolerantie te vergroten. Organisaties moeten ervan uitgaan dat aanvallers inbreuk maken op bepaalde resources (ook wel aannemen van inbreuk genoemd) en ervoor zorgen dat resources en technische ontwerpen een balans hebben tussen aanvalspreventie en aanvalsbeheer (in plaats van de standaardbenadering van alleen proberen aanvallen te voorkomen).

Veel organisaties zijn al bezig met dit traject omdat ze de afgelopen jaren de gestage toename van het volume en de verfijning van aanvallen hebben beheerd. Deze reis begint vaak met het eerste grote incident, wat een emotionele gebeurtenis kan zijn waarbij mensen hun eerdere gevoel van onkwetsbaarheid en veiligheid verliezen. Hoewel niet zo ernstig als verlies van leven, kan deze gebeurtenis vergelijkbare emoties activeren, beginnend met ontkenning en uiteindelijk eindigend in acceptatie. Deze veronderstelling van 'falen' is in eerste instantie voor sommigen moeilijk te accepteren, maar het heeft sterke parallellen met het gevestigde 'fail-safe' technische principe en de veronderstelling stelt uw teams in staat om zich te concentreren op een betere definitie van succes: tolerantie.

De functies van het NIST-cyberbeveiligingsframework dienen als een nuttige handleiding voor het verdelen van investeringen tussen de aanvullende activiteiten van identificeren, beschermen, detecteren, reageren en herstellen in een tolerante strategie.

Meer informatie over cyberbeveiligingstolerantie en de uiteindelijke doelen van cyberbeveiligingscontroles vindt u in Hoe houdt u het risico van uw organisatie binnen de perken.

Hoe de cloud de beveiliging verandert

De overstap naar de cloud voor beveiliging is meer dan een eenvoudige technologische verandering, het is een generatieverschuiving in technologie die vergelijkbaar is met de overstap van mainframes naar desktops en naar bedrijfsservers. Om succesvol te kunnen navigeren in deze wijziging, zijn fundamentele verschuivingen in verwachtingen en mindset van beveiligingsteams vereist. Het aannemen van de juiste mindsets en verwachtingen vermindert conflicten binnen uw organisatie en verhoogt de effectiviteit van beveiligingsteams.

Hoewel deze deel kunnen uitmaken van elk plan voor de modernisering van de beveiliging, maakt het snelle tempo van de veranderingen in de cloud het aannemen ervan een urgente prioriteit.

Partnerschap met gedeelde doelen. In deze tijd van snelle beslissingen en constante procesontwikkeling kan de beveiliging niet langer een 'armlengte'-benadering gebruiken om wijzigingen in de omgeving goed te keuren of te ontkennen. Beveiligingsteams moeten nauw samenwerken met bedrijfs- en IT-teams om gedeelde doelstellingen op het gebied van productiviteit, betrouwbaarheid en beveiliging vast te stellen en gezamenlijk met die partners samen te werken om deze doelen te bereiken.

Dit partnerschap is de ultieme vorm van 'verschuiving naar links': het principe van het eerder integreren van beveiliging in de processen om het oplossen van beveiligingsproblemen eenvoudiger en effectiever te maken. Dit vereist een cultuurverandering door alle betrokkenen (beveiliging, bedrijven en IT), waarbij iedereen de cultuur en normen van andere groepen moet leren en tegelijkertijd anderen over hun eigen cultuur moet leren.

Beveiligingsteams moeten:

- Leer de bedrijfs- en IT-doelstellingen en waarom ze belangrijk zijn en hoe ze erover denken om deze te bereiken tijdens de transformatie.

- Vertel waarom beveiliging belangrijk is in de context van deze bedrijfsdoelen en risico's, wat andere teams kunnen doen om beveiligingsdoelen te bereiken en hoe ze dit moeten doen.

Hoewel het geen gemakkelijke taak is, is het essentieel voor het duurzaam beveiligen van de organisatie en haar activa. Dit partnerschap zal waarschijnlijk leiden tot gezonde compromissen waarbij in eerste instantie alleen de minimale beveiligings-, bedrijfs- en betrouwbaarheidsdoelstellingen worden bereikt, maar in de loop van de tijd stapsgewijs wordt verbeterd.

Beveiliging is een doorlopend risico, geen probleem. Je kunt misdaad niet 'oplossen'. In de kern is beveiliging slechts een discipline voor risicobeheer, die toevallig is gericht op schadelijke acties van mensen in plaats van natuurlijke gebeurtenissen. Net als alle risico's is beveiliging geen probleem dat kan worden opgelost door een oplossing, het is een combinatie van de kans en impact van schade als gevolg van een negatieve gebeurtenis, een aanval. Het is het meest vergelijkbaar met traditionele bedrijfsspionage en criminele activiteiten waarbij organisaties te maken krijgen met gemotiveerde menselijke aanvallers die financiële prikkels hebben om de organisatie met succes aan te vallen.

Voor succes in productiviteit of beveiliging zijn beide vereist. Een organisatie moet zich richten op zowel beveiliging als productiviteit in de huidige 'innovatie'-omgeving of worden irrelevant. Als de organisatie niet productief is en nieuwe innovatie aanjager, kan deze het concurrentievermogen op de markt verliezen, waardoor deze financieel verzwakt of uiteindelijk mislukt. Als de organisatie niet veilig is en de controle over assets verliest aan aanvallers, kan deze de concurrentiepositie op de markt verliezen, waardoor de organisatie financieel zwakker wordt en uiteindelijk mislukt.

Niemand is perfect. Geen enkele organisatie is perfect in het overstappen op de cloud, zelfs Microsoft niet. De IT- en beveiligingsteams van Microsoft hebben te maken met veel van dezelfde uitdagingen als onze klanten, zoals het uitzoeken hoe ze programma's goed kunnen structureren, het in balans brengen van ondersteunende verouderde software met het ondersteunen van geavanceerde innovatie en zelfs technologische hiaten in cloudservices. Terwijl deze teams leren hoe ze de cloud beter kunnen gebruiken en beveiligen, delen ze actief hun lessen die ze via documenten zoals deze hebben geleerd, samen met anderen op de IT-showcasesite, terwijl ze voortdurend feedback geven aan onze technische teams en externe leveranciers om hun aanbod te verbeteren.

Op basis van onze ervaring raden we aan dat teams worden gehouden aan een standaard van continu leren en verbeteren in plaats van een standaard van perfectie.

Kans in transformatie. Het is belangrijk om digitale transformatie te zien als een positieve kans voor beveiliging. Hoewel het gemakkelijk is om de mogelijke nadelen en risico's van deze wijziging te zien, is het gemakkelijk om de enorme kans te missen om de rol van beveiliging opnieuw uit te vinden en een plaats te verdienen aan de tafel waar beslissingen worden genomen. Samenwerken met het bedrijf kan leiden tot meer financiering voor beveiliging, vermindert verspilling van terugkerende beveiligingsinspanningen en maakt het werken in beveiliging leuker omdat ze meer verbonden zijn met de missie van de organisatie.

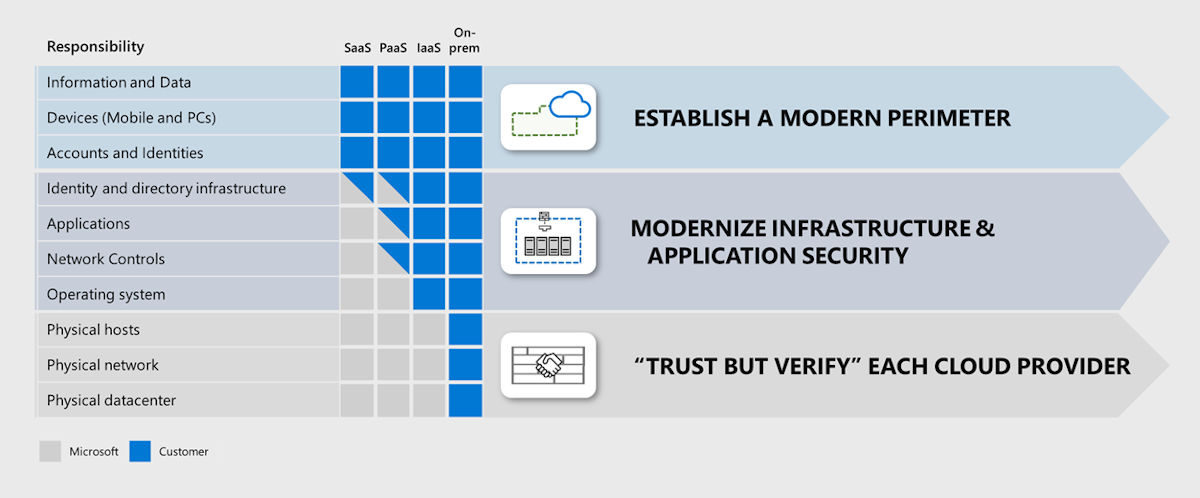

Het model voor gedeelde verantwoordelijkheid gebruiken

Het hosten van IT-services in de cloud splitst de operationele en beveiligingsverantwoordelijkheden voor workloads tussen de cloudprovider en de tenant van de klant, waardoor een feitelijke samenwerking met gedeelde verantwoordelijkheden ontstaat. Alle beveiligingsteams moeten dit gedeelde verantwoordelijkheidsmodel bestuderen en begrijpen om hun processen, hulpprogramma's en vaardigheden aan te passen aan de nieuwe wereld. Dit helpt voorkomen dat per ongeluk hiaten of overlappingen in uw beveiligingspostuur ontstaan, wat leidt tot beveiligingsrisico's of verspilling van resources.

In dit diagram ziet u hoe beveiligingsverantwoordelijkheden worden verdeeld tussen cloudleveranciers en cloudklantorganisaties in een de facto partnerschap:

Omdat er verschillende modellen cloudservices zijn, variëren de verantwoordelijkheden voor elke workload, afhankelijk van of deze wordt gehost op Software as a Service (SaaS), Platform as a Service (PaaS), Infrastructure as a Service (IaaS) of in een on-premises datacenter.

Beveiligingsinitiatieven bouwen

Dit diagram illustreert de drie primaire beveiligingsinitiatieven die de meeste beveiligingsprogramma's moeten volgen om hun beveiligingsstrategie en beveiligingsprogrammadoelen voor de cloud aan te passen:

Voor het bouwen van een tolerante beveiligingspostuur in de cloud zijn verschillende parallelle complementaire benaderingen vereist:

Vertrouwen maar verifiëren: Voor verantwoordelijkheden die door de cloudprovider worden uitgevoerd, moeten organisaties een 'vertrouwen maar verifiëren'-benadering gebruiken. Organisaties moeten de beveiligingsprocedures van hun cloudproviders en de beveiligingscontroles die ze bieden evalueren om ervoor te zorgen dat de cloudprovider voldoet aan de beveiligingsbehoeften van de organisatie.

Infrastructuur en toepassingsbeveiliging moderniseren: Voor technische elementen die onder de controle van de organisatie vallen, geeft u prioriteit aan het moderniseren van beveiligingshulpprogramma's en de bijbehorende vaardigheden om dekkingsverschillen voor het beveiligen van resources in de cloud te minimaliseren. Deze bestaat uit twee verschillende aanvullende inspanningen:

Infrastructuurbeveiliging: Organisaties moeten de cloud gebruiken om hun benadering voor het beveiligen en bewaken van de algemene onderdelen die door veel toepassingen worden gebruikt, zoals besturingssystemen, netwerken en containerinfrastructuur, te moderniseren. Deze cloudmogelijkheden omvatten vaak het beheren van infrastructuuronderdelen in zowel IaaS- als on-premises omgevingen. Het optimaliseren van deze strategie is belangrijk omdat deze infrastructuur afhankelijk is van de toepassingen en gegevens die erop worden uitgevoerd, die vaak kritieke bedrijfsprocessen mogelijk maken en kritieke bedrijfsgegevens opslaan.

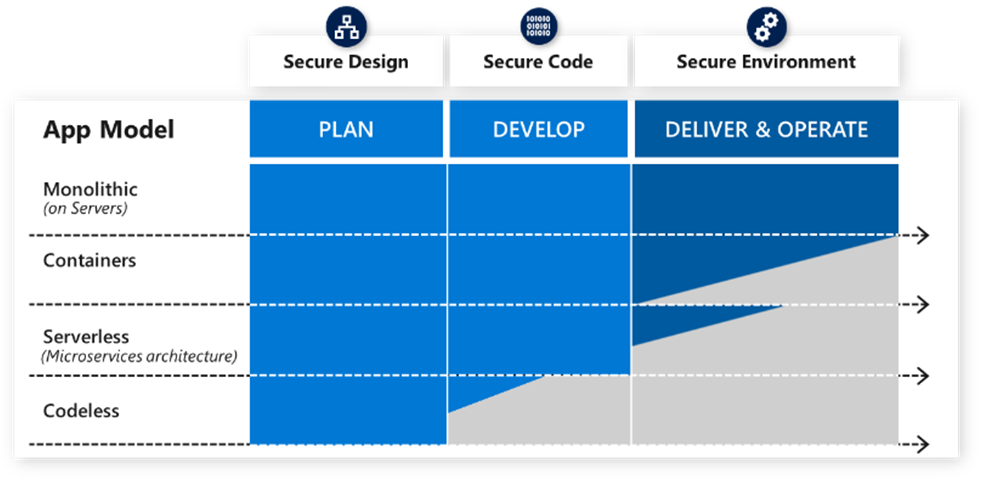

Toepassingsbeveiliging: Organisaties moeten ook de manier moderniseren waarop ze de unieke toepassingen en technologie beveiligen die door of voor hun organisatie zijn ontwikkeld. Deze discipline verandert snel met de acceptatie van flexibele DevOps-processen, het toenemende gebruik van opensource-onderdelen en de introductie van cloud-API's en cloudservices om toepassingsonderdelen of onderling verbonden toepassingen te vervangen.

Dit is essentieel omdat deze toepassingen vaak kritieke bedrijfsprocessen mogelijk maken en kritieke bedrijfsgegevens opslaan.

Moderne perimeter: Organisaties moeten beschikken over een uitgebreide benadering voor het beveiligen van gegevens in alle workloads. Organisaties moeten een moderne perimeter van consistente, centraal beheerde identiteitscontroles instellen om hun gegevens, apparaten en accounts te beveiligen. Dit wordt sterk beïnvloed door een zero trust-strategie die in detail wordt besproken in module 3 van de CISO-workshop.

Beveiliging en vertrouwen

Het gebruik van het woord vertrouwen in beveiliging kan verwarrend zijn. Deze documentatie verwijst ernaar op twee manieren die nuttige toepassingen van dit concept illustreren:

- Zero trust is een veelgebruikte term in de branche voor een strategische benadering van beveiliging die ervan uitgaat dat een bedrijfs- of intranetnetwerk vijandig is ( zero trust waardig) en de beveiliging dienovereenkomstig ontwerpt.

- Vertrouwen maar verifiëren is een expressie die de essentie van twee verschillende organisaties vastlegt die samenwerken aan een gemeenschappelijk doel, ondanks dat ze andere mogelijk uiteenlopende interesses hebben. Dit bevat beknopt veel van de nuances van de vroege fasen van het samenwerken met een commerciële cloudprovider voor organisaties.

Een cloudprovider en zijn procedures en processen kunnen verantwoordelijk zijn voor het voldoen aan contractuele en wettelijke vereisten en kunnen vertrouwen verdienen of verliezen. Een netwerk is een niet-levende verbinding die geen gevolgen kan ondervinden als het wordt gebruikt door aanvallers (net zoals u een weg of een auto niet verantwoordelijk kunt houden voor criminelen die ze gebruiken).

Hoe de cloud beveiligingsrelaties en -verantwoordelijkheden wijzigt

Net als bij eerdere overgangen naar een nieuwe generatie technologie, zoals desktop-computing en enterprise server computing, verstoort de verschuiving naar cloud-computing lang bestaande relaties, rollen, verantwoordelijkheden en vaardigheden. De functiebeschrijvingen die we de afgelopen decennia gewend zijn geraakt, zijn niet correct toegewezen aan een onderneming die nu cloudmogelijkheden bevat. Omdat de branche gezamenlijk werkt aan het normaliseren van een nieuw model, moeten organisaties zich richten op het bieden van zoveel mogelijk duidelijkheid om de onzekerheid van dubbelzinnigheid tijdens deze periode van verandering te helpen beheersen.

Beveiligingsteams worden beïnvloed door deze veranderingen in het bedrijf en de technologie die ze ondersteunen, evenals hun eigen interne moderniseringsinspanningen om zich beter te oriënteren op bedreigingsactoren. Aanvallers zijn voortdurend bezig met het zoeken naar de eenvoudigste zwakke punten om misbruik te maken van de mensen, het proces en de technologie van de organisatie. Beveiliging moet mogelijkheden en vaardigheden ontwikkelen om deze hoeken aan te pakken.

In deze sectie worden de belangrijkste relaties beschreven die regelmatig veranderen tijdens het traject naar de cloud, inclusief lessen die zijn geleerd over het minimaliseren van risico's en het omarmen van de mogelijkheden om te verbeteren:

Tussen beveiligings- en zakelijke belanghebbenden: Beveiligingsleiders moeten steeds vaker samenwerken met leidinggevenden om organisaties in staat te stellen risico's te verminderen. Beveiligingsleiders moeten bedrijfsbeslissingen ondersteunen als expert op het gebied van beveiliging (KMO's) en moeten ernaar streven om uit te groeien tot vertrouwde adviseurs voor deze leidinggevenden. Deze relatie helpt ervoor te zorgen dat leidinggevenden beveiligingsrisico's overwegen tijdens het nemen van zakelijke beslissingen, de beveiliging van bedrijfsprioriteiten informeren en ervoor zorgen dat beveiligingsinvesteringen op de juiste manier worden geprioriteerd naast andere investeringen.

Tussen beveiligingsleiders en teamleden: Beveiligingsleiders moeten deze inzichten van het bedrijfsleiderschap terugbrengen naar hun teams om hun investeringsprioriteiten te sturen.

Door een toon van samenwerking met bedrijfsleiders en hun teams te zetten in plaats van een klassieke 'armlengte'-relatie, kunnen beveiligingsleiders een adversariele dynamiek vermijden die zowel beveiligings- als productiviteitsdoelen belemmert.

Beveiligingsleiders moeten ernaar streven om hun team duidelijkheid te bieden over hoe ze hun dagelijkse beslissingen over productiviteits- en beveiligingsproblemen kunnen beheren, omdat dit mogelijk nieuw is voor velen in hun teams.

Tussen toepassings- en infrastructuurteams (en cloudproviders): Deze relatie ondergaat aanzienlijke veranderingen vanwege meerdere trends in de IT- en beveiligingsindustrie die gericht zijn op het verhogen van de innovatiesnelheid en de productiviteit van ontwikkelaars.

De oude normen en organisatiefuncties zijn verstoord, maar er zijn nog steeds nieuwe normen en functies in opkomst. Daarom raden we u aan om de dubbelzinnigheid te accepteren, bij te blijven met het huidige denken en te experimenteren met wat voor uw organisaties werkt totdat dit het geval is. We raden u af om op dit gebied een afwachtende benadering te gebruiken, omdat uw organisatie hierdoor een groot concurrentienadeel kan ondervinden.

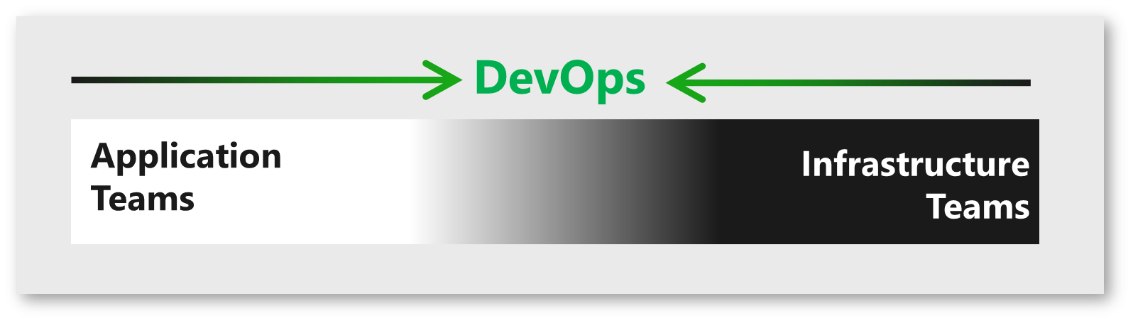

Deze trends vormen een uitdaging voor de traditionele normen voor rollen en relaties van toepassingen en infrastructuur:

- DevOps-fusing-disciplines: In zijn ideale staat creëert dit in feite één zeer functioneel team dat beide sets expertise op het gebied van onderwerpen combineert om snel te innoveren, updates uit te brengen en problemen op te lossen (beveiliging en anderszins). Hoewel het enige tijd kost om deze ideale toestand te bereiken en de verantwoordelijkheden in het midden nog steeds dubbelzinnig zijn, profiteren organisaties al enkele voordelen van snelle releases vanwege deze samenwerkingsbenadering. Microsoft raadt aan om beveiliging in deze cyclus te integreren om deze culturen te leren kennen, beveiligingservaringen te delen en te werken aan een gemeenschappelijk doel om snel veilige en betrouwbare toepassingen uit te brengen.

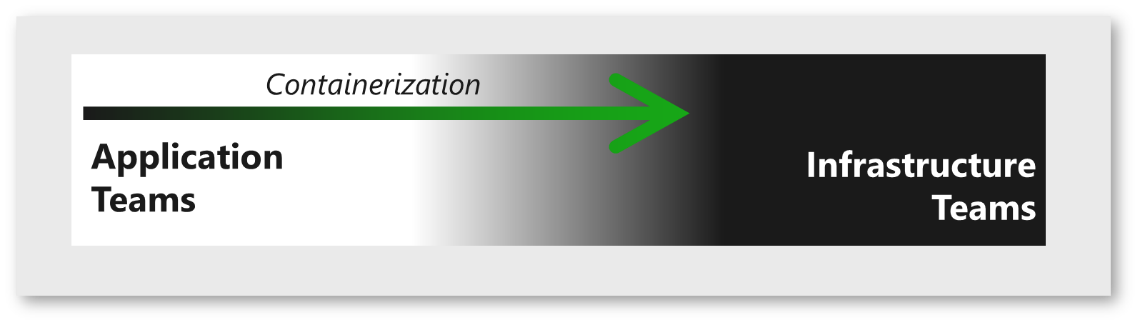

- Containerisatie wordt een algemeen onderdeel van de infrastructuur: Toepassingen worden steeds vaker gehost en georganiseerd door technologieën zoals Docker, Kubernetes en vergelijkbare technologieën. Deze technologieën vereenvoudigen het ontwikkelen en vrijgeven door veel elementen van de installatie en configuratie van het onderliggende besturingssysteem te abstraheren.

Hoewel containers begonnen als een technologie voor toepassingsontwikkeling die wordt beheerd door ontwikkelteams, wordt het een algemeen infrastructuuronderdeel dat steeds meer wordt verplaatst naar infrastructuurteams. Deze overgang wordt nog steeds uitgevoerd bij veel organisaties, maar het is een natuurlijke en positieve richting die veel van de huidige uitdagingen het beste kunnen worden opgelost met traditionele infrastructuurvaardighedensets, zoals netwerken, opslag en capaciteitsbeheer.

Infrastructuurteams en beveiligingsteamleden die hen ondersteunen, moeten worden voorzien van training, processen en hulpprogramma's om deze technologie te beheren, bewaken en beveiligen.

Serverloze en cloudtoepassingsservices: Een van de dominante trends in de branche is het verminderen van de hoeveelheid tijd en ontwikkelwerkzaamheden die nodig zijn om toepassingen te bouwen of bij te werken.

Ontwikkelaars maken ook steeds vaker gebruik van cloudservices voor het volgende:

- Voer code uit in plaats van toepassingen te hosten op virtuele machines (VM's) en servers.

- Bied toepassingsfuncties in plaats van hun eigen onderdelen te ontwikkelen. Dit heeft geleid tot een serverloos model dat gebruikmaakt van bestaande cloudservices voor algemene functies. Het aantal en de verscheidenheid aan cloudservices (en hun innovatietempo) heeft ook de mogelijkheid van beveiligingsteams overschreden om het gebruik van deze services te evalueren en goed te keuren, waardoor ze kunnen kiezen tussen het toestaan van ontwikkelaars om elke service te gebruiken, te voorkomen dat de ontwikkelteams niet-goedgekeurde services gebruiken of een betere manier te vinden.

- Toepassingen zonder code en Power Apps: Een andere opkomende trend is het gebruik van technologieën zonder code, zoals Microsoft Power Apps. Met deze technologie kunnen mensen zonder codeervaardigheden toepassingen maken die bedrijfsresultaten behalen. Vanwege deze lage wrijving en het hoge waardepotentieel kan deze trend snel in populariteit toenemen en zouden beveiligingsprofessionals er verstandig aan doen om snel inzicht te krijgen in de gevolgen ervan. Beveiligingsinspanningen moeten worden gericht op de gebieden waar een mens een fout kan maken in de toepassing, namelijk het ontwerp van de toepassing en assetmachtigingen via bedreigingsmodellering van de toepassingsonderdelen, interacties/relaties en rolmachtigingen.

Tussen ontwikkelaars en auteurs van opensource-onderdelen: Ontwikkelaars verhogen ook de efficiëntie door opensource-onderdelen en -bibliotheken te gebruiken in plaats van hun eigen onderdelen te ontwikkelen. Dit levert waarde op door efficiëntie, maar brengt ook beveiligingsrisico's met zich mee door een externe afhankelijkheid te creëren en een vereiste voor het correct onderhouden en patchen van deze onderdelen. Ontwikkelaars nemen in feite het risico van beveiliging en andere bugs op zich wanneer ze deze onderdelen gebruiken en moeten ervoor zorgen dat er een plan is om ze te beperken met dezelfde standaarden als code die ze zouden ontwikkelen.

Tussen toepassingen en gegevens: De grens tussen beveiliging van gegevens en toepassingen vervaagt op plaatsen en nieuwe regelgeving creëert een behoefte aan nauwere samenwerking tussen data-/privacyteams en beveiligingsteams:

Machine learning-algoritmen: Machine learning-algoritmen zijn vergelijkbaar met toepassingen omdat ze zijn ontworpen om gegevens te verwerken om een resultaat te maken. De belangrijkste verschillen zijn:

Hoogwaardige machine learning: Machine learning biedt vaak een aanzienlijk concurrentievoordeel en wordt vaak beschouwd als gevoelig intellectueel eigendom en een bedrijfsgeheim.

Gevoeligheidsafdruk: Machine learning onder supervisie wordt afgestemd met behulp van gegevenssets, waarmee kenmerken van de gegevensset in het algoritme worden afgedrukt. Daarom kan het afgestemde algoritme als gevoelig worden beschouwd vanwege de gegevensset die wordt gebruikt om het te trainen. Als u bijvoorbeeld een machine learning-algoritme traint om geheime legerbasissen op een kaart te vinden met behulp van een gegevensset met geheime legerbases, wordt het een gevoelige asset.

Notitie

Niet alle voorbeelden zijn duidelijk, dus het is essentieel om een team samen te brengen met de juiste belanghebbenden uit data science-teams, zakelijke belanghebbenden, beveiligingsteams, privacyteams en anderen. Deze teams moeten de verantwoordelijkheid hebben om te voldoen aan gemeenschappelijke doelstellingen van innovatie en verantwoordelijkheid. Ze moeten veelvoorkomende problemen aanpakken, zoals het opslaan van kopieën van gegevens in onveilige configuraties, het classificeren van algoritmen en eventuele zorgen van uw organisaties.

Microsoft heeft onze principes van verantwoorde AI gepubliceerd om onze eigen teams en onze klanten te begeleiden.

- Eigendom van gegevens en privacy: Regelgeving zoals AVG heeft de zichtbaarheid van gegevensproblemen en toepassingen vergroot. Toepassingsteams hebben nu de mogelijkheid om gevoelige gegevens te beheren, te beveiligen en bij te houden op een niveau dat vergelijkbaar is met het bijhouden van financiële gegevens door banken en financiële instellingen. Gegevenseigenaren en toepassingenteams moeten een uitgebreid inzicht krijgen in welke gegevenstoepassingen worden opgeslagen en welke besturingselementen vereist zijn.

Tussen organisaties en cloudproviders: Wanneer organisaties workloads in de cloud hosten, gaan ze een zakelijke relatie aan met elk van deze cloudproviders. Het gebruik van cloudservices brengt vaak bedrijfswaarde met zich mee, zoals:

Initiatieven voor digitale transformatie versnellen door de time-to-market voor nieuwe mogelijkheden te verkorten.

Het verhogen van de waarde van IT- en beveiligingsactiviteiten door teams de ruimte te geven zich te richten op activiteiten met een hogere waarde (bedrijfsgerichte activiteiten) in plaats van basistaken van een lager niveau die efficiënter worden geleverd door cloudservices namens hen.

Verbeterde betrouwbaarheid en reactiesnelheid: De meeste moderne clouds hebben ook een hoge uptime in vergelijking met traditionele on-premises datacenters en hebben aangetoond dat ze snel kunnen worden geschaald (zoals tijdens de COVID-19-pandemie) en flexibiliteit kunnen bieden na natuurlijke gebeurtenissen zoals blikseminslagen (waardoor veel on-premises equivalenten veel langer zouden zijn uitgeschakeld).

Hoewel dit nuttig is, is deze overstap naar de cloud niet zonder risico. Wanneer organisaties cloudservices gebruiken, moeten ze rekening houden met mogelijke risicogebieden, waaronder:

Bedrijfscontinuïteit en herstel na noodgevallen: Is de cloudprovider financieel gezond met een bedrijfsmodel dat waarschijnlijk zal overleven en bloeien tijdens het gebruik van de service door uw organisatie? Heeft de cloudprovider voorzieningen getroffen om klantcontinuïteit mogelijk te maken als de provider financiële of andere fouten ondervindt, zoals het verstrekken van de broncode aan klanten of het opensourcen van de provider?

Zie Microsoft Investor Relations voor meer informatie en documenten met betrekking tot de financiële gezondheid van Microsoft.

Veiligheid: Volgt de cloudprovider de aanbevolen procedures voor beveiliging in de branche? Is dit gevalideerd door onafhankelijke regelgevende instanties?

- met Microsoft Defender for Cloud Apps kunt u het gebruik van meer dan 16.000 cloudtoepassingen detecteren, die worden gerangschikt en beoordeeld op basis van meer dan 70 risicofactoren om u continu inzicht te geven in cloudgebruik, schaduw-IT en het risico dat schaduw-IT voor uw organisatie vormt.

- De Microsoft Service Trust Portal maakt certificeringen voor naleving van regelgeving, auditrapporten, pentests en meer beschikbaar voor klanten. Deze documenten bevatten veel details van interne beveiligingspraktijken (met name het SOC 2 Type 2-rapport en het FedRAMP Moderate-systeembeveiligingsplan). Microsoft Defender for Cloud maakt het beheer van beveiligingsbeleid mogelijk en kan het nalevingsniveau van vooraf gedefinieerde industrie- en regelgevingsstandaarden aangeven.

Zakelijke concurrent: Is de cloudprovider een belangrijke zakelijke concurrent in uw branche? Hebt u voldoende bescherming in het cloudservicecontract of andere middelen om uw bedrijf te beschermen tegen mogelijk vijandige acties?

Lees dit artikel voor commentaar over hoe Microsoft concurrentie met cloudklanten vermijdt.

Meerdere clouds: Veel organisaties hebben een feitelijke of opzettelijke multicloudstrategie. Dit kan een doelbewuste doelstelling zijn om de afhankelijkheid van één leverancier te verminderen of om toegang te krijgen tot unieke mogelijkheden van het beste van het type, maar kan ook gebeuren omdat ontwikkelaars voorkeurs- of vertrouwde cloudservices hebben gekozen, of omdat uw organisatie een ander bedrijf heeft overgenomen. Ongeacht de reden kan deze strategie potentiële risico's en kosten met zich meebrengen die moeten worden beheerd, waaronder:

- Downtime van meerdere afhankelijkheden: Systemen die zijn ontworpen om te vertrouwen op meerdere clouds, worden blootgesteld aan meer bronnen van downtime, omdat onderbrekingen in de cloudproviders (of het gebruik ervan door uw team) een storing/onderbreking van uw bedrijf kunnen veroorzaken. Deze verhoogde systeemcomplexiteit vergroot ook de kans op onderbrekingen, omdat teamleden een complexer systeem minder goed begrijpen.

- Onderhandelingsmacht: Grotere organisaties moeten ook overwegen of een strategie met één cloud (wederzijdse toezegging/partnerschap) of een strategie voor meerdere clouds (mogelijkheid om bedrijf te verplaatsen) meer invloed heeft op hun cloudproviders om de functieaanvragen van hun organisatie prioriteit te geven.

- Verhoogde onderhoudsoverhead: IT- en beveiligingsresources zijn al overbelast door hun bestaande workloads en houden de wijzigingen van één cloudplatform bij. Elk extra platform verhoogt deze overhead verder en neemt teamleden weg van activiteiten met een hogere waarde, zoals het stroomlijnen van het technische proces om bedrijfsinnovatie te versnellen, overleg met bedrijfsgroepen over effectiever gebruik van technologieën, enzovoort.

- Personeel en opleiding: Organisaties houden vaak geen rekening met de personeelsvereisten die nodig zijn om meerdere platforms te ondersteunen en de training die nodig is om kennis en valuta te behouden van nieuwe functies die in een snel tempo worden uitgebracht.