Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

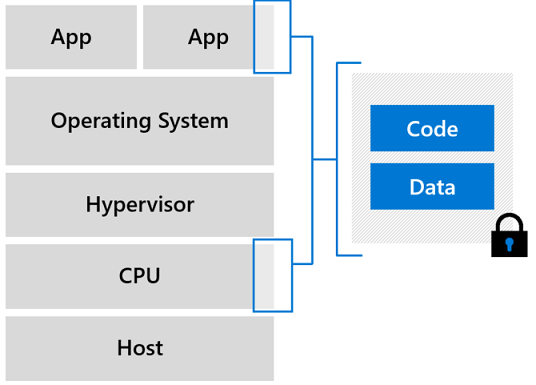

Met Intel SGX-technologie kunnen klanten enclaves maken die gegevens beschermen en gegevens versleuteld houden terwijl de CPU de gegevens verwerkt.

Enclaves zijn beveiligde delen van de processor en het geheugen van de hardware. U kunt geen gegevens of code in de enclave weergeven, zelfs niet met een foutopsporingsprogramma. Als niet-vertrouwde code inhoud in enclavegeheugen probeert te wijzigen, schakelt SGX de omgeving uit en weigert de bewerkingen. Deze unieke mogelijkheden helpen u om te voorkomen dat uw geheimen toegankelijk zijn in leesbare vorm.

U kunt een enclave beschouwen als een beveiligde lockbox. U plaatst versleutelde code en gegevens in de lockbox. Van buitenaf kun je niets zien. U geeft de enclave een sleutel om de gegevens te ontsleutelen. De enclave verwerkt en versleutelt de gegevens opnieuw voordat de gegevens worden teruggestuurd.

Azure Confidential Computing biedt virtuele machines (VM's) uit de DCsv2-serie en DCsv3/DCdsv3-serie . Deze VM's bieden ondersteuning voor Intel® Software Guard Extensions (SGX).

Elke enclave heeft een versleutelde paginacache (EPC) met een ingestelde grootte. De EPC bepaalt de hoeveelheid geheugen die een enclave kan bevatten. VM's uit de DCsv2-serie bevatten maximaal 168 MiB. VM's uit de DCdsv3-serie bevatten maximaal 256 GB voor meer geheugenintensieve workloads.

Ontwikkelen voor enclaves

U kunt verschillende softwarehulpprogramma's gebruiken voor het ontwikkelen van toepassingen die worden uitgevoerd in enclaves. Met deze hulpprogramma's kunt u delen van uw code en gegevens in de enclave afschermen. Zorg ervoor dat niemand buiten uw vertrouwde omgeving uw gegevens kan bekijken of wijzigen met deze hulpprogramma's.