Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure Container Apps wordt uitgevoerd in de context van een omgeving, die een eigen virtueel netwerk uitvoert. Wanneer u een omgeving maakt, zijn er enkele belangrijke overwegingen die de netwerkmogelijkheden van uw container-apps informeren:

Omgeving selectie

Container Apps heeft twee verschillende omgevingstypen, die veel van dezelfde netwerkkenmerken delen met enkele belangrijke verschillen.

| Omgevingstype | Ondersteunde abonnementstypen | Beschrijving |

|---|---|---|

| Workloadprofielen (standaard) | Consumptie, Toegewijd | Ondersteunt door de gebruiker gedefinieerde routes (UDR), uitgaand verkeer via NAT Gateway en het maken van privé-eindpunten in de container-app-omgeving. De minimale vereiste subnetgrootte is /27. |

| Alleen verbruik (verouderd systeem) | Verbruik | Ondersteunt geen door gebruikers gedefinieerde routes (UDR), geen uitgaande verbinding via NAT Gateway, geen peering via een externe gateway, of andere aangepaste uitgaande verbindingen. De minimale vereiste subnetgrootte is /23. |

Zie Omgevingstypen voor meer informatie.

Type virtueel netwerk

Container Apps is standaard geïntegreerd met het Azure-netwerk, dat openbaar toegankelijk is via internet en alleen kan communiceren met eindpunten die toegankelijk zijn voor internet. U kunt ook een bestaand VNet opgeven terwijl u uw omgeving maakt. Nadat u een omgeving hebt gemaakt met het standaard Azure-netwerk of een bestaand VNet, kan het netwerktype niet meer worden gewijzigd.

Gebruik een bestaand VNet wanneer u Azure-netwerkfuncties nodig hebt, zoals:

- Netwerkbeveiligingsgroepen

- Application Gateway-integratie

- Azure Firewall-integratie

- Uitgaand verkeer van uw container-app beheren

- Toegang tot resources achter privé-eindpunten in uw virtuele netwerk

Als u een bestaand VNet gebruikt, moet u een subnet opgeven dat exclusief is toegewezen aan de Container App-omgeving die u implementeert. Dit subnet is niet beschikbaar voor andere services. Zie De configuratie van het virtuele netwerk voor meer informatie.

Toegankelijkheidsniveau

U kunt configureren of uw container-app openbare toegang of alleen toegang vanuit uw VNet toestaat op omgevingsniveau.

| Toegankelijkheidsniveau | Beschrijving |

|---|---|

| Extern | Hiermee kan uw container-app openbare aanvragen accepteren. Externe omgevingen worden geïmplementeerd met een virtueel IP-adres op een extern openbaar IP-adres. |

| Intern | Interne omgevingen hebben geen openbare eindpunten en worden geïmplementeerd met een virtueel IP-adres (VIP) dat is toegewezen aan een intern IP-adres. Het interne eindpunt is een interne Load Balancer (ILB) van Azure en IP-adressen worden uitgegeven vanuit de lijst met privé-IP-adressen van het bestaande VNet. |

Openbare netwerktoegang

De instelling voor openbare netwerktoegang bepaalt of uw container-apps-omgeving toegankelijk is vanaf het openbare internet. Of u deze instelling kunt wijzigen nadat u uw omgeving hebt gemaakt, is afhankelijk van de virtuele IP-configuratie van de omgeving. In de volgende tabel ziet u geldige waarden voor openbare netwerktoegang, afhankelijk van de virtuele IP-configuratie van uw omgeving.

| Virtueel IP-adres | Ondersteunde openbare netwerktoegang | Beschrijving |

|---|---|---|

| Extern |

Enabled, Disabled |

De omgeving voor container-apps is gemaakt met een eindpunt dat toegankelijk is voor internet. De instelling voor openbare netwerktoegang bepaalt of verkeer wordt geaccepteerd via het openbare eindpunt of alleen via privé-eindpunten en de instelling voor openbare netwerktoegang kan worden gewijzigd nadat de omgeving is gemaakt. |

| Intern | Disabled |

De container-apps-omgeving is gemaakt zonder een eindpunt dat toegankelijk is voor internet. De instelling voor openbare netwerktoegang kan niet worden gewijzigd om verkeer van internet te accepteren. |

Als u privé-eindpunten wilt maken in uw Azure Container App-omgeving, moet openbare netwerktoegang worden ingesteld op Disabled.

Azure-netwerkbeleid wordt ondersteund met de vlag voor openbare netwerktoegang.

Toegangsconfiguratie

Onder de sectie Inkomend verkeer kunt u de volgende instellingen configureren:

Ingress: u kunt ingress voor uw container-app inschakelen of uitschakelen.

Inkomend verkeer: u kunt verkeer naar uw container-app vanaf elke locatie accepteren of het verkeer beperken tot verkeer vanuit dezelfde Container Apps-omgeving.

Regels voor het splitsen van verkeer: u kunt regels voor het splitsen van verkeer tussen verschillende revisies van uw toepassing definiëren. Zie Verkeer splitsen voor meer informatie.

Voor meer informatie over verschillende netwerkscenario's, zie Ingang in Azure Container Apps.

Binnenkomende functies

| Eigenschap | Leer hoe je |

|---|---|

|

Ingang Ingress configureren |

Beheer de routering van extern en intern verkeer naar uw container-app. |

| Premium netwerktoegang | Configureer geavanceerde instellingen voor inkomend verkeer, zoals ondersteuning voor werkbelastingprofielen voor inkomend verkeer en time-outs voor inactiviteit. |

| IP-beperkingen | Beperk inkomend verkeer naar uw container-app per IP-adres. |

| Verificatie van clientcertificaten | Configureer clientcertificaatverificatie (ook wel wederzijdse TLS of mTLS genoemd) voor uw container-app. |

|

Verkeer splitsen Blauw/groen-implementatie |

Verdeel inkomend verkeer tussen actieve revisies van uw containerapp. |

| Sessieaffiniteit | Routeer alle aanvragen van een client naar dezelfde replica van uw container-app. |

| Cors (Cross Origin Resource Sharing) | Schakel CORS in voor uw container-app, waarmee aanvragen via de browser worden toegestaan naar een domein dat niet overeenkomt met de oorsprong van de pagina. |

| Routering op basis van pad | Gebruik regels om aanvragen naar verschillende container-apps in uw omgeving te routeren, afhankelijk van het pad van elke aanvraag. |

| Virtuele netwerken | Configureer het VNet voor uw container-app-omgeving. |

| DNS | Configureer DNS voor het VNet van uw container-app-omgeving. |

| Privé-eindpunt | Gebruik een privé-eindpunt om veilig toegang te krijgen tot uw Azure Container App zonder deze beschikbaar te maken op het openbare internet. |

| Integreren met Azure Front Door | Maak rechtstreeks vanuit Azure Front Door verbinding met uw Azure Container Apps via een privékoppeling in plaats van het openbare internet. |

Uitgaande functies

| Eigenschap | Leer hoe je |

|---|---|

| Azure Firewall gebruiken | Gebruik Azure Firewall om uitgaand verkeer van uw container-app te beheren. |

| Virtuele netwerken | Configureer het VNet voor uw container-app-omgeving. |

| Een bestaand VNet beveiligen met een NSG | Beveilig het VNet van uw container-app-omgeving met een netwerkbeveiligingsgroep (NSG). |

| NAT-gatewayintegratie | Gebruik een NAT-gateway om uitgaande internetverbindingen in uw virtuele netwerk te vereenvoudigen in een omgeving met workloadprofielen. |

Handleidingen

| Handleiding | Leer hoe je |

|---|---|

| Een virtueel netwerk gebruiken | Gebruik een virtueel netwerk. |

| WAF Application Gateway configureren | Configureer een WAF-toepassingsgateway. |

| Door de gebruiker gedefinieerde routes (UDR) inschakelen | Door de gebruiker gedefinieerde routes (UDR) inschakelen. |

| Wederzijdse Transport Layer Security (mTLS) gebruiken | Een mTLS-toepassing bouwen in Azure Container Apps. |

| Een privé-eindpunt gebruiken | Gebruik een privé-eindpunt om veilig toegang te krijgen tot uw Azure Container App zonder deze beschikbaar te maken op het openbare internet. |

| Integreren met Azure Front Door | Maak rechtstreeks vanuit Azure Front Door verbinding met uw Azure Container Apps via een privékoppeling in plaats van het openbare internet. |

Omgevingsbeveiliging

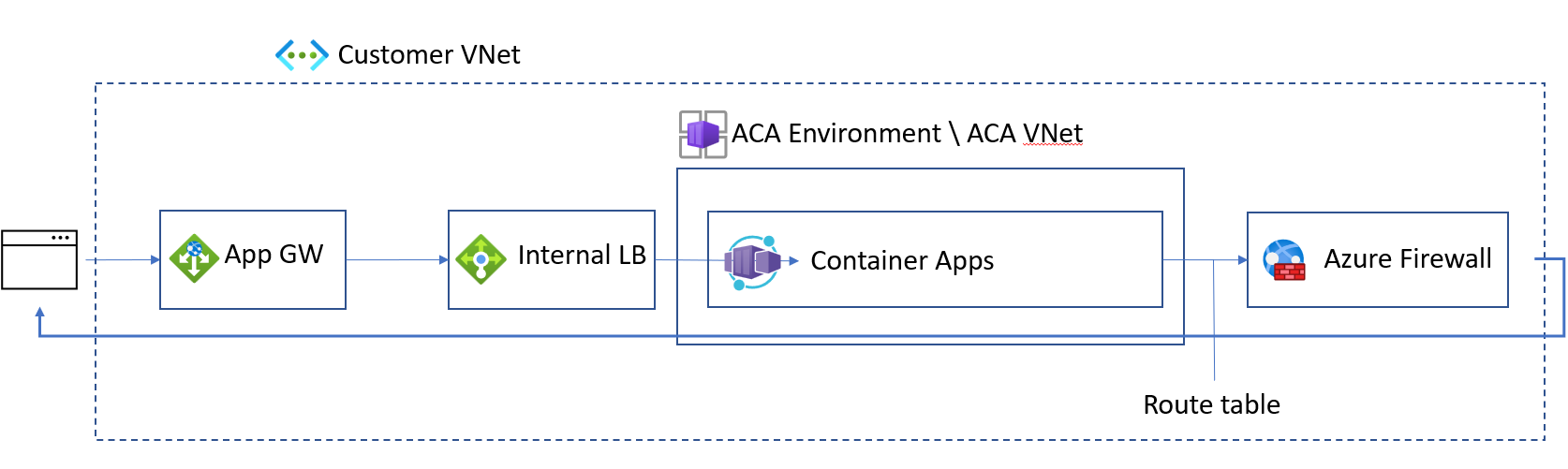

U kunt uw omgeving voor werkbelastingprofielen voor inkomend en uitgaand netwerkverkeer volledig beveiligen door de volgende acties uit te voeren:

Maak uw interne omgeving voor container-apps in een omgeving voor workloadprofielen. Raadpleeg workloadprofielen beheren met de Azure CLI voor stappen.

Integreer uw Container Apps met een Application Gateway.

Configureer UDR om al het verkeer via Azure Firewall te routeren.

Gedrag van HTTP Edge-proxy

Azure Container Apps maakt gebruik van een Edge HTTP-proxy waarmee Transport Layer Security (TLS) wordt beëindigd en aanvragen worden gerouteerd naar elke toepassing.

HTTP-toepassingen worden geschaald op basis van het aantal HTTP-aanvragen en -verbindingen. Envoy routeert verkeer intern binnen clusters.

Downstreamverbindingen ondersteunen HTTP1.1 en HTTP2 en Envoy detecteert en upgradet verbindingen automatisch als de clientverbinding een upgrade vereist.

Upstream-verbindingen worden gedefinieerd door de transport eigenschap in te stellen op het ingress-object.

Portal-afhankelijkheden

Voor elke app in Azure Container Apps zijn er twee URL's.

De Container Apps-runtime genereert in eerste instantie een FQDN (Fully Qualified Domain Name) die wordt gebruikt voor toegang tot uw app. Zie de toepassings-URL in het venster Overzicht van uw container-app in Azure Portal voor de FQDN-naam van uw container-app.

Er wordt ook een tweede URL voor u gegenereerd. Deze locatie verleent toegang tot de streamingservice voor logboeken en de console. Indien nodig moet u mogelijk toevoegen https://azurecontainerapps.dev/ aan de acceptatielijst van uw firewall of proxy.

Poorten en IP-adressen

De volgende poorten worden weergegeven voor binnenkomende verbindingen.

| protocol | Poort(en) |

|---|---|

| HTTP/HTTPS | 80, 443 |

IP-adressen worden onderverdeeld in de volgende typen:

| Typologie | Beschrijving |

|---|---|

| Openbaar ip-adres voor inkomend verkeer | Wordt gebruikt voor toepassingsverkeer in een externe implementatie en beheerverkeer in zowel interne als externe implementaties. |

| Uitgaand openbaar IP | Wordt gebruikt als het IP-adres 'van' voor uitgaande verbindingen die het virtuele netwerk verlaten. Deze verbindingen worden niet gerouteerd naar een VPN. Uitgaande IP-adressen kunnen na verloop van tijd veranderen. Het gebruik van een NAT-gateway of een andere proxy voor uitgaand verkeer vanuit een Container Apps-omgeving wordt alleen ondersteund in een omgeving met workloadprofielen. |

| Interne load balancer IP-adres | Dit adres bestaat alleen in een interne omgeving. |