Netwerkbeveiliging voor Azure Data Explorer

Azure Data Explorer-clusters zijn ontworpen om toegankelijk te zijn met behulp van openbare URL's. Iedereen met een geldige identiteit in een cluster heeft toegang tot het cluster vanaf elke locatie. Als organisatie kan het beveiligen van gegevens een van uw taken met de hoogste prioriteit zijn. Als zodanig wilt u mogelijk de toegang tot uw cluster beperken en beveiligen of zelfs alleen toegang tot uw cluster toestaan via uw virtuele privénetwerk. U kunt een van de volgende opties gebruiken om dit doel te bereiken:

- Privé-eindpunt (aanbevolen)

- Virtuele netwerkinjectie (VNet)

Het wordt ten zeerste aanbevolen om privé-eindpunten te gebruiken om de netwerktoegang tot uw cluster te beveiligen. Deze optie heeft veel voordelen ten opzichte van de injectie van het virtuele netwerk , wat resulteert in een lagere onderhoudsoverhead, waaronder een eenvoudiger implementatieproces en robuuster zijn tegen wijzigingen in virtuele netwerken.

In de volgende sectie wordt uitgelegd hoe u uw cluster beveiligt met behulp van privé-eindpunten en virtuele netwerkinjectie.

Privé-eindpunt

Een privé-eindpunt is een netwerkinterface die gebruikmaakt van privé-IP-adressen van uw virtuele netwerk. Deze netwerkinterface verbindt u privé en veilig met uw cluster, mogelijk gemaakt door Azure Private Link. Door een privé-eindpunt in te schakelen, brengt u de service naar uw virtuele netwerk.

Als u uw cluster wilt implementeren in een privé-eindpunt, hebt u alleen een set privé-IP-adressen nodig.

Notitie

Privé-eindpunten worden niet ondersteund voor een cluster dat is geïnjecteerd in een virtueel netwerk.

Virtuele netwerkinjectie

Belangrijk

Overweeg een azure-privé-eindpuntoplossing voor het implementeren van netwerkbeveiliging met Azure Data Explorer. Het is minder foutgevoelig en biedt functiepariteit.

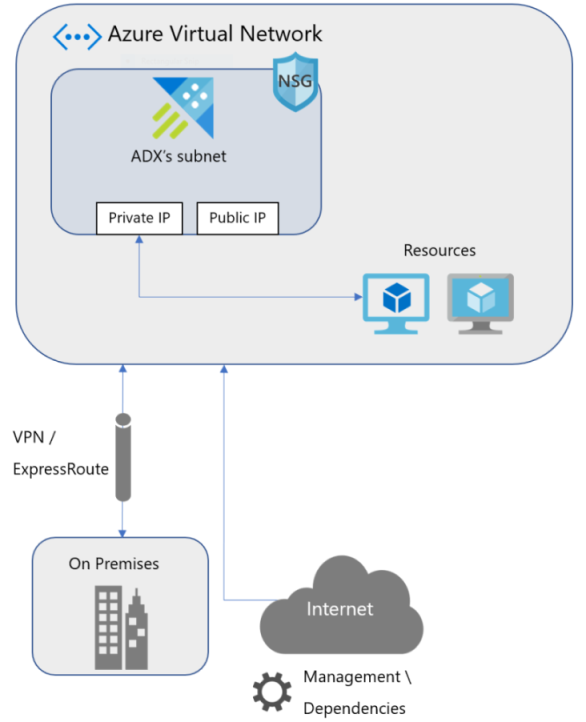

Met virtuele netwerkinjectie kunt u uw cluster rechtstreeks implementeren in een virtueel netwerk. Het cluster kan privé worden geopend vanuit het virtuele netwerk en via een VPN-gateway, of Azure ExpressRoute vanuit on-premises netwerken. Als u een cluster in een virtueel netwerk injecteert, kunt u al het verkeer beheren. Dit omvat het verkeer voor toegang tot het cluster en alle gegevensopname of -exports. Daarnaast bent u verantwoordelijk om Microsoft toegang te geven tot het cluster voor beheer en statuscontrole.

Als u uw cluster wilt injecteren in een virtueel netwerk, moet u uw virtuele netwerk configureren om te voldoen aan de volgende vereisten:

- U moet het subnet delegeren aan Microsoft.Kusto/clusters om de service in te schakelen en de voorwaarden voor implementatie te definiëren in de vorm van netwerkintentiebeleid

- Het subnet moet goed worden geschaald om toekomstige groei van het gebruik van het cluster te ondersteunen

- Er zijn twee openbare IP-adressen vereist om het cluster te beheren en ervoor te zorgen dat het in orde is

- Als u een extra firewallapparaat gebruikt om uw netwerk te beveiligen, moet u toestaan dat uw cluster verbinding maakt met een set FQDN's (Fully Qualified Domain Names) voor uitgaand verkeer

Privé-eindpunt versus injectie van virtueel netwerk

Injectie van virtuele netwerken kan leiden tot een hoge onderhoudsoverhead, als gevolg van implementatiedetails, zoals het onderhouden van FQDN-lijsten in firewalls of het implementeren van openbare IP-adressen in een beperkte omgeving. Daarom raden we u aan een privé-eindpunt te gebruiken om verbinding te maken met uw cluster.

In de volgende tabel ziet u hoe netwerkbeveiligingsgerelateerde functies kunnen worden geïmplementeerd op basis van een cluster dat is geïnjecteerd in een virtueel netwerk of beveiligd met behulp van een privé-eindpunt.

| Functie | Privé-eindpunt | Virtuele netwerkinjectie |

|---|---|---|

| Filteren van binnenkomende IP-adressen | Openbare toegang beheren | Een regel voor een binnenkomende netwerkbeveiligingsgroep maken |

| Transitieve toegang tot andere services (Opslag, Event Hubs, enzovoort) | Een beheerd privé-eindpunt maken | Een privé-eindpunt voor de resource maken |

| Uitgaande toegang beperken | Bijschriftbeleidsregels of de AllowedFQDNList gebruiken | Een virtueel apparaat gebruiken om uitgaand verkeer van het subnet te filteren |