Privé-eindpunten voor Azure Data Explorer

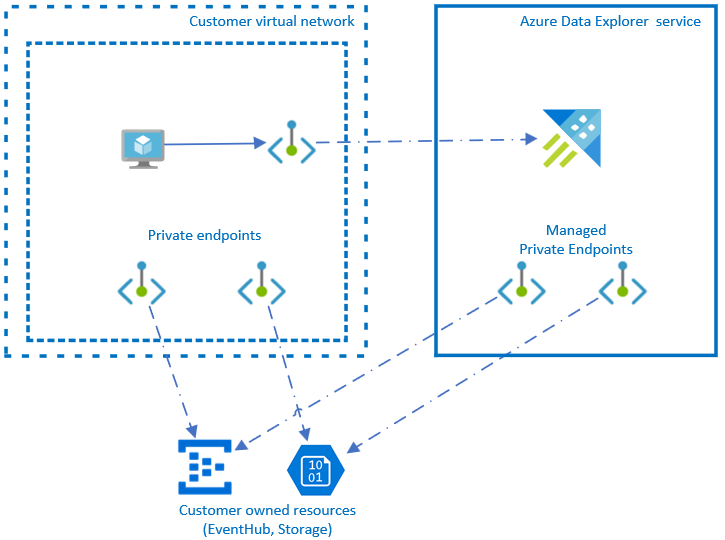

U kunt privé-eindpunten voor uw cluster gebruiken om clients in een virtueel netwerk veilig toegang te geven tot gegevens via een privékoppeling. Privé-eindpunten maken gebruik van privé-IP-adressen uit de adresruimte van uw virtuele netwerk om privé verbinding te maken met uw cluster. Netwerkverkeer tussen clients in het virtuele netwerk en het cluster, doorkruist het virtuele netwerk en een privékoppeling in het Microsoft-backbone-netwerk, waardoor blootstelling van het openbare internet wordt voorkomen.

Met privé-eindpunten voor uw cluster kunt u het volgende doen:

- Beveilig uw cluster door de firewall zo te configureren dat alle verbindingen op het openbare eindpunt met het cluster worden geblokkeerd.

- Verhoog de beveiliging voor het virtuele netwerk door exfiltratie van gegevens uit het virtuele netwerk te blokkeren.

- Veilig verbinding maken met clusters vanuit on-premises netwerken die verbinding maken met het virtuele netwerk met behulp van een VPN-gateway of ExpressRoutes met privé-peering.

Overzicht

Een privé-eindpunt is een speciale netwerkinterface voor een Azure-service in uw virtuele netwerk waaraan IP-adressen zijn toegewezen uit het IP-adresbereik van uw virtuele netwerk. Wanneer u een privé-eindpunt voor uw cluster maakt, biedt dit beveiligde connectiviteit tussen clients in uw virtuele netwerk en uw cluster. De verbinding tussen het privé-eindpunt en het cluster maakt gebruik van een beveiligde privékoppeling.

Toepassingen in het virtuele netwerk kunnen naadloos verbinding maken met het cluster via het privé-eindpunt. De verbindingsreeksen en autorisatiemechanismen zijn hetzelfde als die u zou gebruiken om verbinding te maken met een openbaar eindpunt.

Wanneer u een privé-eindpunt voor het cluster in uw virtuele netwerk maakt, wordt er een toestemmingsaanvraag voor goedkeuring verzonden naar de eigenaar van het cluster. Als de gebruiker die het privé-eindpunt aanvraagt, ook eigenaar van het cluster is, wordt de aanvraag automatisch goedgekeurd. Clustereigenaren kunnen toestemmingsaanvragen en privé-eindpunten voor het cluster beheren in de Azure Portal onder Privé-eindpunten.

U kunt uw cluster beveiligen om alleen verbindingen van uw virtuele netwerk te accepteren door de clusterfirewall zo te configureren dat toegang via het openbare eindpunt standaard wordt geweigerd. U hebt geen firewallregel nodig om verkeer van een virtueel netwerk met een privé-eindpunt toe te staan, omdat de clusterfirewall alleen de toegang voor het openbare eindpunt beheert. Privé-eindpunten zijn daarentegen afhankelijk van de toestemmingsstroom om subnetten toegang te verlenen tot het cluster.

De grootte van het subnet in uw virtuele netwerk plannen

De grootte van het subnet dat wordt gebruikt voor het hosten van een privé-eindpunt voor een cluster, kan niet worden gewijzigd zodra het subnet is geïmplementeerd. Het privé-eindpunt verbruikt meerdere IP-adressen in uw virtuele netwerk. In extreme scenario's, zoals high-end opname, kan het aantal IP-adressen dat door het privé-eindpunt wordt gebruikt, toenemen. Deze toename wordt veroorzaakt door een verhoogd aantal tijdelijke opslagaccounts dat is vereist als faseringsaccounts voor opname in uw cluster. Als het scenario relevant is in uw omgeving, moet u dit plannen bij het bepalen van de grootte voor het subnet.

Notitie

De relevante opnamescenario's die verantwoordelijk zijn voor het uitschalen van de tijdelijke opslagaccounts, zijn opname uit een lokaal bestand en asynchrone opname vanuit een blob.

Gebruik de volgende informatie om het totale aantal IP-adressen te bepalen dat is vereist voor uw privé-eindpunt:

| Gebruik | Aantal IP-adressen |

|---|---|

| Engineservice | 1 |

| Gegevensbeheerservice | 1 |

| Tijdelijke opslagaccounts | 6 |

| Gereserveerde Azure-adressen | 5 |

| Totaal | 13 |

Notitie

De absolute minimumgrootte voor het subnet moet /28 (14 bruikbare IP-adressen) zijn. Als u van plan bent om een Azure Data Explorer-cluster te maken voor extreme opnameworkloads, bent u aan de veilige kant met een /24 netmasker.

Als u een subnet hebt gemaakt dat te klein is, kunt u dit verwijderen en een nieuw subnet maken met een groter adresbereik. Nadat u het subnet opnieuw hebt gemaakt, kunt u een nieuw privé-eindpunt voor het cluster maken.

Verbinding maken met een privé-eindpunt

Clients in een virtueel netwerk die een privé-eindpunt gebruiken, moeten dezelfde verbindingsreeks voor het cluster gebruiken als clients die verbinding maken met een openbaar eindpunt. DNS-resolutie routeert automatisch verbindingen van het virtuele netwerk naar het cluster via een privékoppeling.

Belangrijk

Gebruik dezelfde connection string om verbinding te maken met het cluster met behulp van privé-eindpunten, als de connection string die u zou gebruiken om verbinding te maken met een openbaar eindpunt. Maak geen verbinding met het cluster met behulp van de URL van het subdomein van de privékoppeling.

Standaard maakt Azure Data Explorer een privé-DNS-zone die is gekoppeld aan het virtuele netwerk met de benodigde updates voor de privé-eindpunten. Als u echter uw eigen DNS-server gebruikt, moet u mogelijk meer wijzigingen aanbrengen in uw DNS-configuratie.

Belangrijk

Voor een optimale configuratie raden we u aan uw implementatie af te stemmen op de aanbevelingen in het artikel Privé-eindpunt en DNS-configuratie op schaal Cloud Adoption Framework. Gebruik de informatie in het artikel om het maken van Privé-DNS vermeldingen te automatiseren met behulp van Azure Policies, zodat u uw implementatie gemakkelijker kunt beheren tijdens het schalen.

Azure Data Explorer maakt meerdere door de klant zichtbare FQDN's als onderdeel van de implementatie van het privé-eindpunt. Naast de query- en opname-FQDN wordt deze geleverd met verschillende FQDN's voor blob-, tabel- en wachtrijeindpunten (nodig voor opnamescenario's)

Openbare toegang uitschakelen

Als u de beveiliging wilt verbeteren, kunt u ook openbare toegang tot het cluster uitschakelen in de Azure Portal.

Beheerde privé-eindpunten

U kunt een beheerd privé-eindpunt gebruiken om het cluster veilig toegang te geven tot uw opname- of querygerelateerde services via hun privé-eindpunt. Hierdoor heeft het Azure Data Explorer-cluster toegang tot uw resources via een privé-IP-adres.

Ondersteunde services

Azure Data Explorer ondersteunt het maken van beheerde privé-eindpunten voor de volgende services:

- Azure Event Hubs

- Azure IoT Hubs

- Azure Storage-account

- Azure Data Explorer

- Azure SQL

- Azure Digital Twins

Beperkingen

Privé-eindpunten worden niet ondersteund voor in virtuele netwerken opgenomen Azure Data Explorer-clusters.

Gevolgen voor de kosten

Privé-eindpunten of beheerde privé-eindpunten zijn resources waarvoor extra kosten in rekening worden gebracht. De kosten variëren afhankelijk van de geselecteerde oplossingsarchitectuur. Zie Azure Private Link prijzen voor meer informatie.

Gerelateerde inhoud

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor