Azure Data Factory versleutelen met door de klant beheerde sleutels

VAN TOEPASSING OP: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Probeer Data Factory uit in Microsoft Fabric, een alles-in-één analyseoplossing voor ondernemingen. Microsoft Fabric omvat alles, van gegevensverplaatsing tot gegevenswetenschap, realtime analyses, business intelligence en rapportage. Meer informatie over het gratis starten van een nieuwe proefversie .

Azure Data Factory codeert data-at-rest, waaronder entiteitsdefinities en gegevens die zijn opgeslagen in de cache terwijl uitvoeringen bezig zijn. Standaard worden gegevens versleuteld met een willekeurig gegenereerde, door Microsoft beheerde sleutel die uniek is toegewezen aan uw data factory. Voor extra beveiligingsgaranties kunt u Nu Bring Your Own Key (BYOK) inschakelen met de functie Door de klant beheerde sleutels in Azure Data Factory. Wanneer u een door de klant beheerde sleutel opgeeft, gebruikt Data Factory zowel de systeemsleutel van de fabriek als de CMK om klantgegevens te versleutelen. Wanneer een van deze ontbreekt, wordt toegang tot gegevens en factory geweigerd.

Azure Key Vault is vereist om door de klant beheerde sleutels op te slaan. U kunt uw eigen sleutels maken en deze opslaan in een sleutelkluis of u kunt de Azure Key Vault API's gebruiken om sleutels te genereren. Key Vault en Data Factory moeten zich in dezelfde Microsoft Entra-tenant en in dezelfde regio bevinden, maar ze kunnen zich in verschillende abonnementen bevinden. Zie Wat is Azure Key Vault? voor meer informatie over Azure Key Vault.

Over door de klant beheerde sleutels

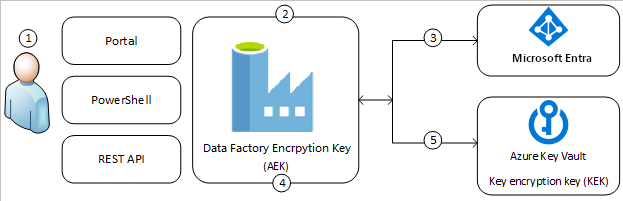

In het volgende diagram ziet u hoe Data Factory gebruikmaakt van Microsoft Entra ID en Azure Key Vault om aanvragen te doen met behulp van de door de klant beheerde sleutel:

In de volgende lijst worden de genummerde stappen in het diagram uitgelegd:

- Een Azure Key Vault-beheerder verleent machtigingen voor versleutelingssleutels aan de beheerde identiteit die is gekoppeld aan de Data Factory

- Een Data Factory-beheerder schakelt de functie voor de door de klant beheerde sleutel in de factory in

- Data Factory maakt gebruik van de beheerde identiteit die is gekoppeld aan de factory om toegang tot Azure Key Vault te verifiëren via Microsoft Entra-id

- Data Factory verpakt de versleutelingssleutel voor de factory met de klantensleutel in Azure Key Vault

- Voor lees- en schrijfbewerkingen stuurt Data Factory aanvragen naar Azure Key Vault om de versleutelingssleutel van het account uit te pakken om versleutelings- en ontsleutelingsbewerkingen uit te voeren

Er zijn twee manieren om door de klant beheerde sleutelversleuteling toe te voegen aan gegevensfactory's. De ene is tijdens het maken van de fabriek in Azure Portal en de andere is het maken van de fabriek, in de gebruikersinterface van Data Factory.

Vereisten: Azure Key Vault configureren en sleutels genereren

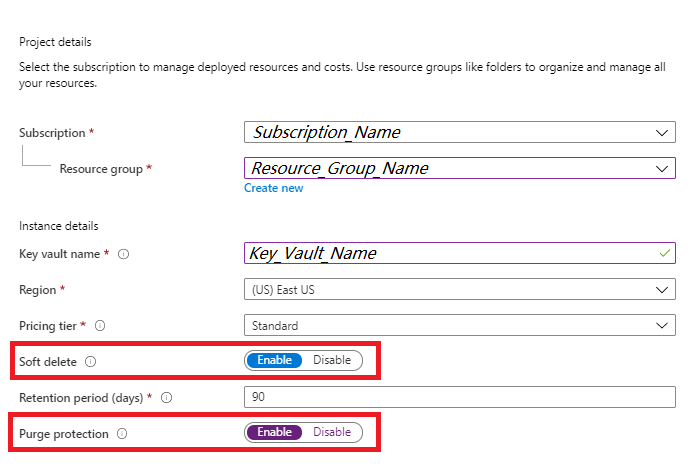

Voorlopig verwijderen en Niet wissen inschakelen op Azure Key Vault

Voor het gebruik van door de klant beheerde sleutels met Data Factory moeten op de Key Vault twee eigenschappen worden ingesteld, Voorlopig verwijderen en Niet leegmaken. Deze eigenschappen kunnen worden ingeschakeld met PowerShell of Azure CLI in een nieuwe of bestaande sleutelkluis. Zie Herstelbeheer van Azure Key Vault met voorlopig verwijderen en beveiliging opschonen voor meer informatie over het inschakelen van deze eigenschappen voor een bestaande sleutelkluis

Als u een nieuwe Azure Key Vault maakt via Azure Portal, kunnen Voorlopig verwijderen en Niet leegmaken als volgt worden ingeschakeld:

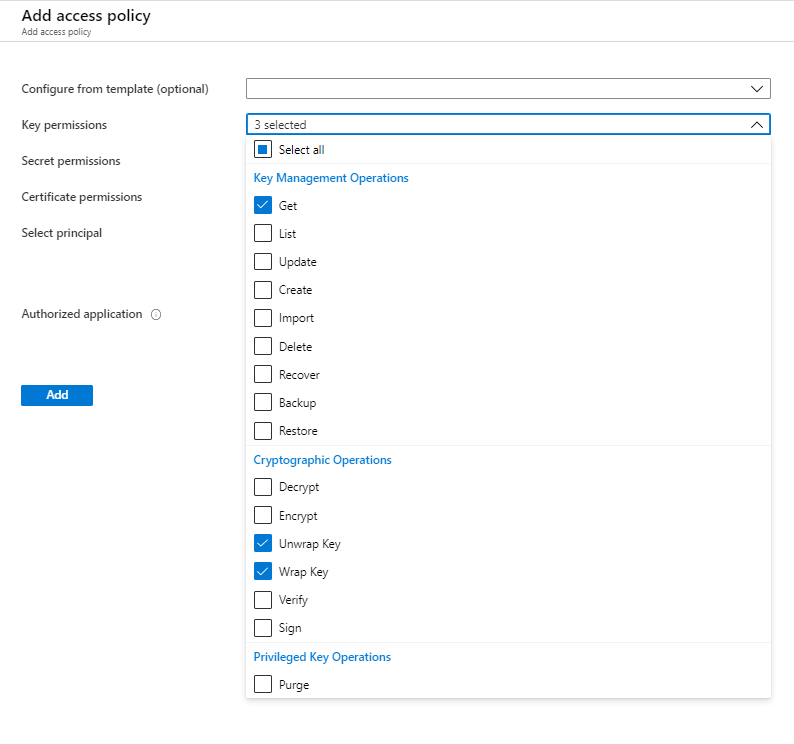

Data Factory-toegang verlenen tot Azure Key Vault

Zorg ervoor dat Azure Key Vault en Azure Data Factory zich in dezelfde Microsoft Entra-tenant en in dezelfde regio bevinden. Vernieuw vanuit Azure Key Vault-toegangsbeheer de volgende machtigingen voor Data Factory: Ophalen, Sleutel uitpakken en Sleutel verpakken. Deze machtigingen zijn vereist om door de klant beheerde sleutels in Data Factory in te schakelen.

Als u door de klant beheerde sleutelversleuteling wilt toevoegen nadat de factory is gemaakt in de Data Factory-gebruikersinterface, moet u ervoor zorgen dat de managed service identity (MSI) van data factory de drie machtigingen heeft voor Key Vault

Als u door de klant beheerde sleutelversleuteling wilt toevoegen tijdens het maken van de fabriek in Azure Portal, moet u ervoor zorgen dat de door de gebruiker toegewezen beheerde identiteit (UA-MI) de drie machtigingen heeft voor Key Vault

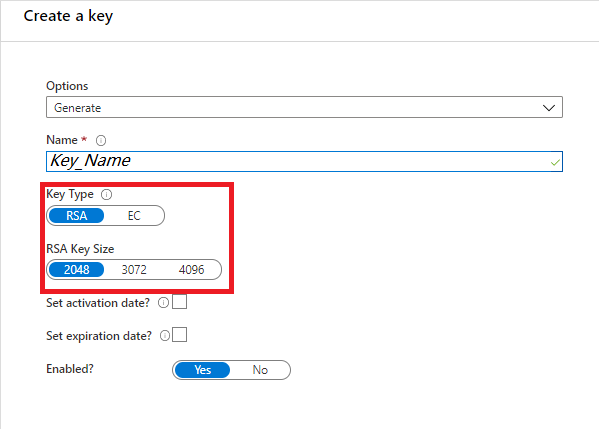

Door de klant beheerde sleutel genereren of uploaden naar Azure Key Vault

U kunt uw eigen sleutels maken en opslaan in een sleutelkluis. U kunt ook de Azure Key Vault-API's gebruiken om sleutels te genereren. Alleen RSA-sleutels worden ondersteund met Data Factory-versleuteling. RSA-HSM wordt ook ondersteund. Zie Over sleutels, geheimen en certificaten voor meer informatie.

Door de klant beheerde sleutels inschakelen

Post factory creation in Data Factory UI

In deze sectie wordt het proces beschreven voor het toevoegen van door de klant beheerde sleutelversleuteling in de gebruikersinterface van Data Factory, nadat de factory is gemaakt.

Notitie

Een door de klant beheerde sleutel kan alleen in een lege data factory worden geconfigureerd. De data factory kan geen resources bevatten als gekoppelde services, pijplijnen en gegevensstromen. Het wordt aangeraden om de door de klant beheerde sleutel in te schakelen nadat de factory is gemaakt.

Belangrijk

Deze benadering werkt niet met fabrieken met beheerde virtuele netwerken. Overweeg de alternatieve route als u dergelijke factory's wilt versleutelen.

Zorg ervoor dat de Managed Service Identity (MSI) van data factory de machtigingen Get, Unwrap Key and Wrap Key heeft voor Key Vault.

Zorg ervoor dat de Data Factory leeg is. De data factory kan geen resources bevatten, zoals gekoppelde services, pijplijnen en gegevensstromen. Voor nu resulteert het implementeren van de door de klant beheerde sleutel naar een niet-lege factory in een fout.

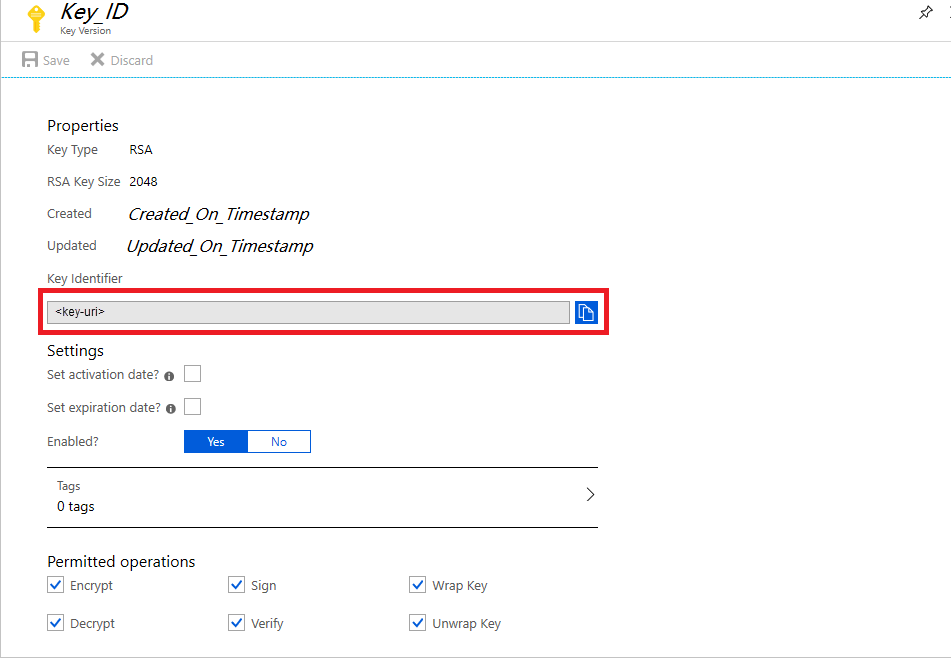

Als u de sleutel-URI in Azure Portal wilt zoeken, gaat u naar Azure Key Vault en selecteert u de instelling Sleutels. Selecteer de gewenste sleutel en selecteer vervolgens de sleutel om de versies ervan weer te geven. Een sleutelversie selecteren om de instellingen weer te geven

Kopieer de waarde van het veld Sleutel-id, die de URI levert

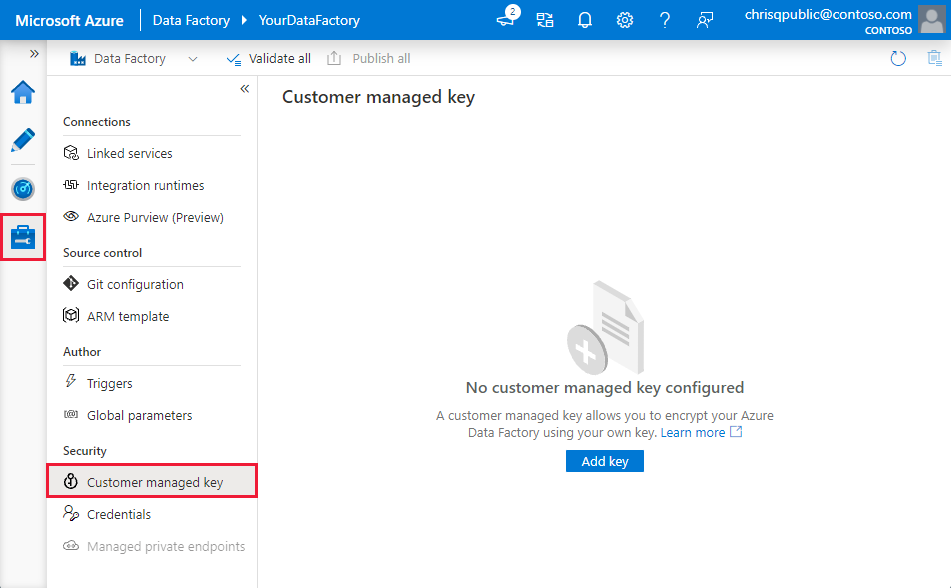

Start Azure Data Factory Portal en ga met de navigatiebalk aan de linkerkant naar de Data Factory-beheerportal

Klik op het pictogram van de door de klant beheerde sleutel

Voer de URI in voor de door de klant beheerde sleutel die u eerder hebt gekopieerd

Klik op Opslaan en door de klant beheerde sleutelversleuteling is ingeschakeld voor Data Factory

Tijdens het maken van de fabriek in Azure Portal

In deze sectie worden de stappen beschreven voor het toevoegen van door de klant beheerde sleutelversleuteling in Azure Portal, tijdens de implementatie van de fabriek.

Voor het versleutelen van de factory moet Data Factory eerst de door de klant beheerde sleutel ophalen uit Key Vault. Omdat de implementatie van de factory nog steeds wordt uitgevoerd, is Managed Service Identity (MSI) nog niet beschikbaar voor verificatie met Key Vault. Om deze benadering te kunnen gebruiken, moet de klant een door de gebruiker toegewezen beheerde identiteit (UA-MI) toewijzen aan data factory. We gaan ervan uit dat de rollen die zijn gedefinieerd in de UA-MI en worden geverifieerd met Key Vault.

Zie Beheerde identiteitstypen en roltoewijzing voor door de gebruiker toegewezen beheerde identiteiten voor door de gebruiker toegewezen beheerde identiteit voor meer informatie.

Zorg ervoor dat door de gebruiker toegewezen beheerde identiteit (UA-MI) de machtigingen Get, Unwrap Key and Wrap Key heeft voor Key Vault

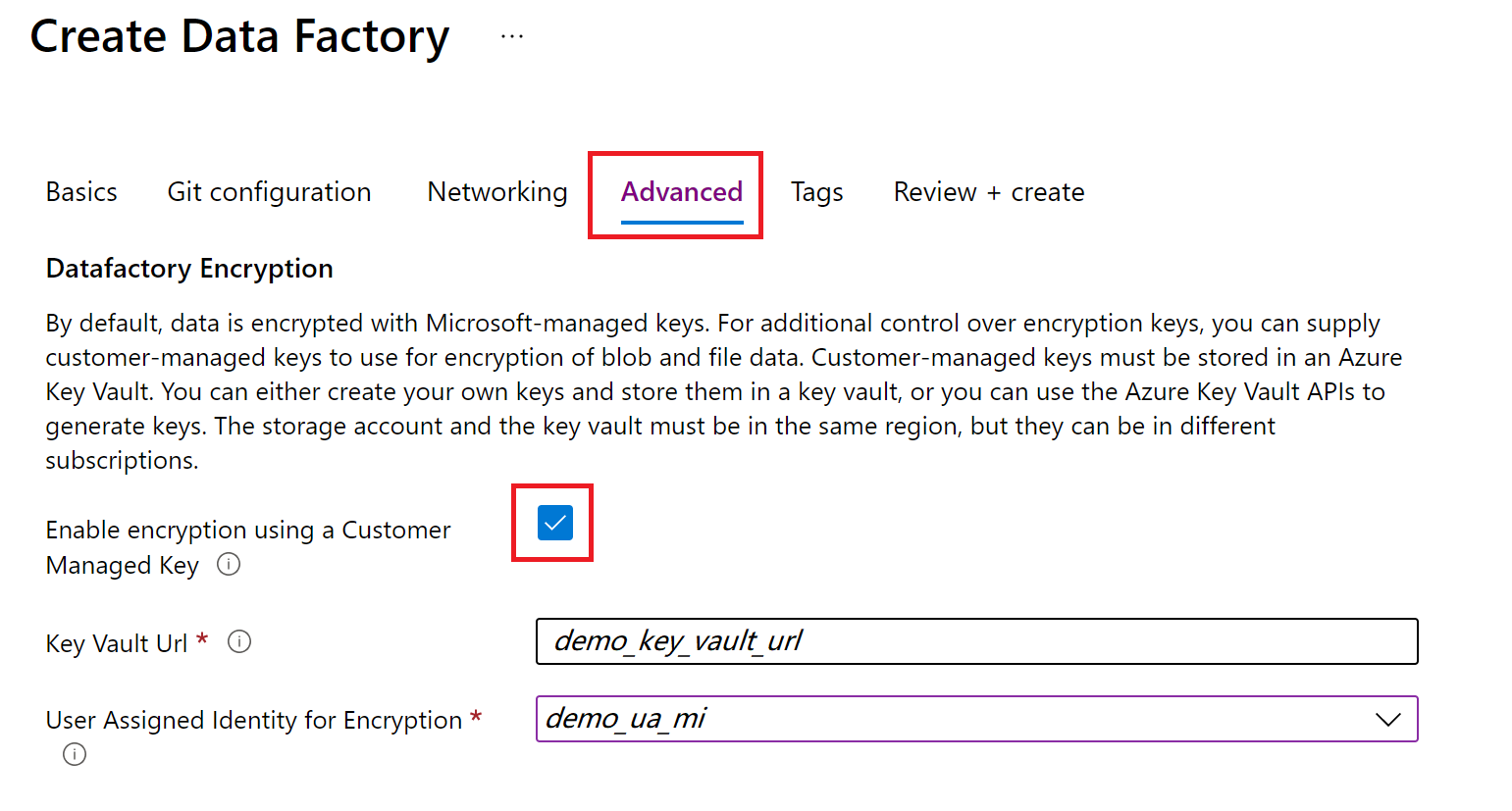

Schakel op het tabblad Geavanceerd het selectievakje versleuteling inschakelen in met behulp van een door de klant beheerde sleutel

Geef de URL op voor de door de klant beheerde sleutel die is opgeslagen in Key Vault

Selecteer een geschikte door de gebruiker toegewezen beheerde identiteit om te verifiëren met Key Vault

Doorgaan met de implementatie van de fabriek

Sleutelversie bijwerken

Wanneer u een nieuwe versie van een sleutel maakt, moet u data factory bijwerken om de nieuwe versie te gebruiken. Volg vergelijkbare stappen zoals beschreven in de sectie Data Factory-gebruikersinterface, waaronder:

Zoek de URI voor de nieuwe sleutelversie via Azure Key Vault Portal

Ga naar de instelling Door de klant beheerde sleutel

Vervang en plak de URI voor de nieuwe sleutel

Klik op Opslaan en Data Factory wordt nu versleuteld met de nieuwe sleutelversie

Een andere sleutel gebruiken

Als u de sleutel wilt wijzigen die wordt gebruikt voor Data Factory-versleuteling, moet u de instellingen in Data Factory handmatig bijwerken. Volg vergelijkbare stappen zoals beschreven in de sectie Data Factory-gebruikersinterface, waaronder:

De URI voor de nieuwe sleutel zoeken via Azure Key Vault Portal

Ga naar door de klant beheerde sleutelinstelling

Vervang en plak de URI voor de nieuwe sleutel

Klik op Opslaan en Data Factory wordt nu versleuteld met de nieuwe sleutel

Door de klant beheerde sleutels uitschakelen

Zodra de functie voor de door de klant beheerde sleutel is ingeschakeld, kunt u de extra beveiligingsstap niet meer verwijderen. We verwachten altijd een door de klant verschafte sleutel om factory en gegevens te versleutelen.

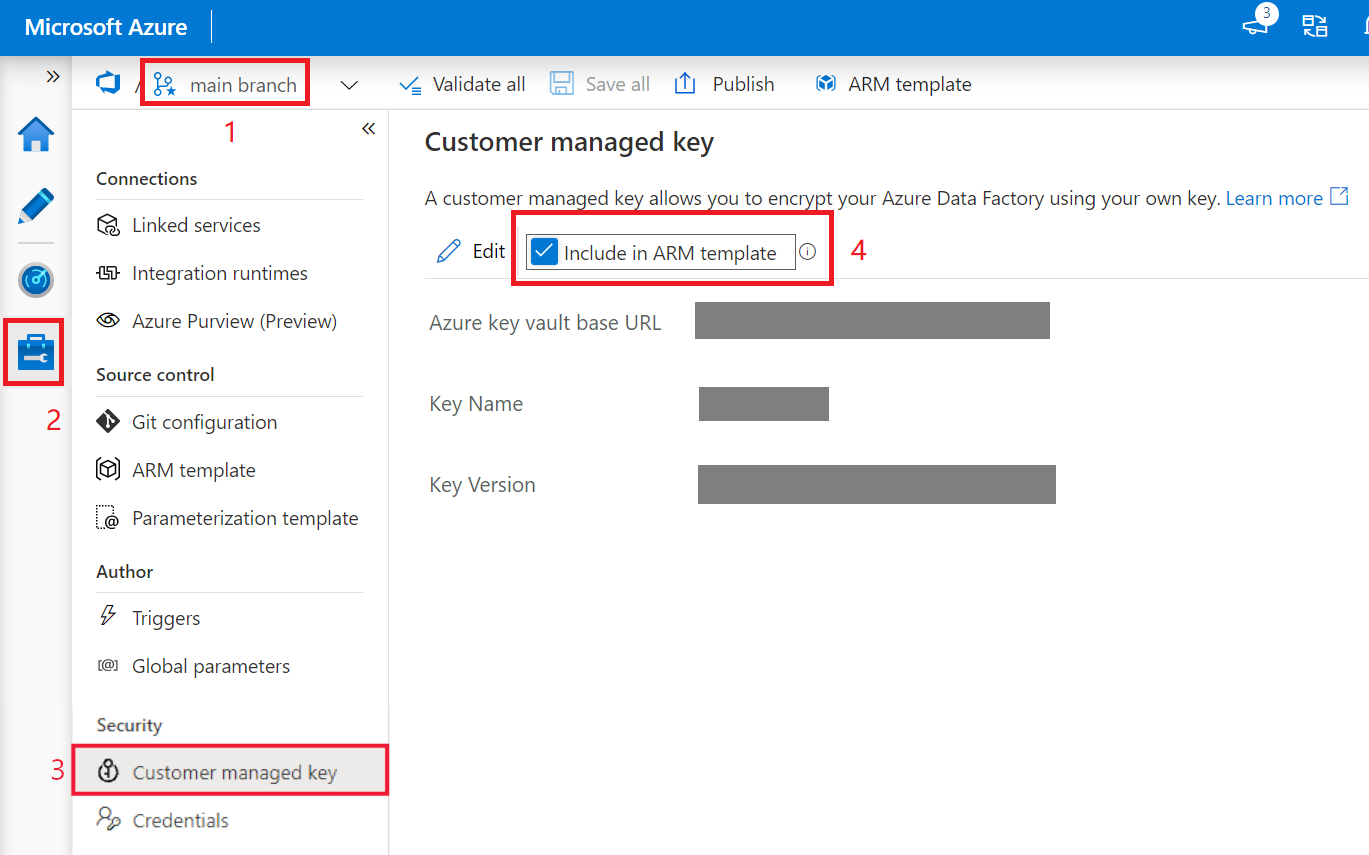

Door de klant beheerde sleutel en continue integratie en continue implementatie

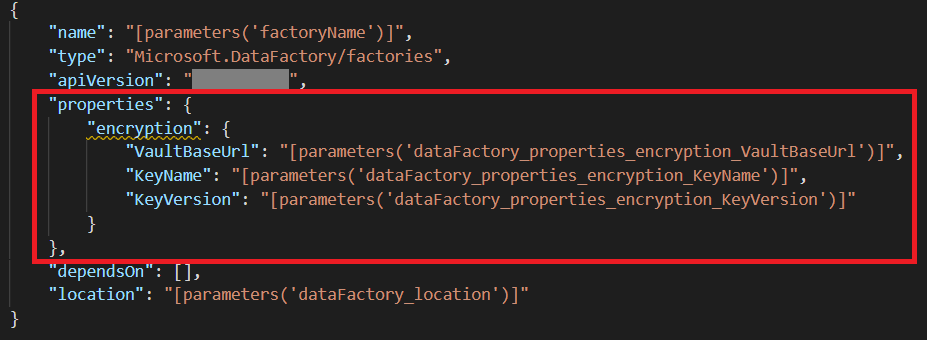

CMK-configuratie is standaard niet opgenomen in de ARM-sjabloon (Factory Azure Resource Manager). De door de klant beheerde sleutelversleutelingsinstellingen opnemen in de ARM-sjabloon voor continue integratie (CI/CD):

- Controleren of de factory zich in de Git-modus bevindt

- Navigeren naar de beheerportal - sectie door de klant beheerde sleutel

- Optie Opnemen in ARM-sjabloon inschakelen

De volgende instellingen worden toegevoegd in de ARM-sjabloon. Deze eigenschappen kunnen worden geparameteriseerd in pijplijnen voor continue integratie en levering door de configuratie van de Azure Resource Manager-parameters te bewerken

Notitie

Als u de versleutelingsinstelling toevoegt aan de ARM-sjablonen, wordt een instelling op fabrieksniveau toegevoegd waarmee andere instellingen op fabrieksniveau, zoals Git-configuraties, in andere omgevingen worden overschreven. Als u deze instellingen hebt ingeschakeld in een omgeving met verhoogde bevoegdheid, zoals UAT of PROD, raadpleegt u algemene parameters in CI/CD.

Gerelateerde inhoud

Doorloop de zelfstudies voor meer informatie over het gebruiken van Data Factory in andere scenario's.