Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

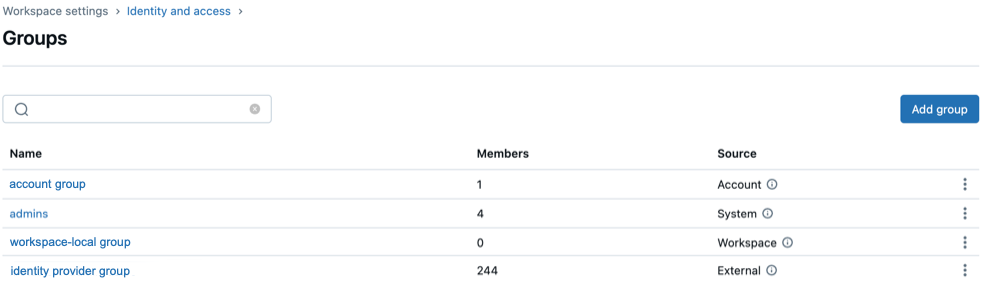

Op deze pagina vindt u een overzicht van groepen in Azure Databricks. Zie Groepen beheren voor meer informatie over het beheren van groepen.

Groepen vereenvoudigen identiteitsbeheer door het gemakkelijker te maken om toegang toe te wijzen aan werkruimten, gegevens en andere beveiligbare objecten. Alle Databricks-identiteiten kunnen worden toegewezen als leden van groepen.

Opmerking

Op deze pagina wordt ervan uitgegaan dat voor uw werkruimte identiteitsfederatie is ingeschakeld. Dit is de standaardinstelling voor de meeste werkruimten. Zie Verouderde werkruimten zonder identiteitsfederatie voor informatie over verouderde werkruimten zonder identiteitsfederatie.

Groepsbronnen

Azure Databricks-groepen worden geclassificeerd in vier categorieën op basis van hun bron, die wordt weergegeven in de kolom Bron van de lijst met groepen

| Bron | Beschrijving |

|---|---|

| Rekening | Kan toegang krijgen tot gegevens in een Unity Catalog-metastore, toegewezen rollen voor service-principals en groepen en machtigingen voor werkruimten. Dit zijn de primaire groepen voor het beheren van toegang in het Azure Databricks-account. |

| Externe | Gemaakt in Azure Databricks van uw id-provider. Deze groepen blijven gesynchroniseerd met uw IdP (zoals Microsoft Entra-id). Externe groepen worden ook beschouwd als accountgroepen. |

| Systeem | Gemaakt en onderhouden door Azure Databricks. Elk account bevat een account users groep met alle gebruikers en service-principals. Elke werkruimte heeft twee systeemgroepen: users (alle werkruimteleden) en admins (werkruimtebeheerders). Systeemgroepen kunnen niet worden verwijderd. |

| werkruimte | Dit worden ook wel werkruimte-lokale groepen genoemd. Dit zijn verouderde groepen die alleen worden gebruikt in de werkruimte waarin ze zijn gemaakt. Ze kunnen niet worden toegewezen aan andere werkruimten, toegang krijgen tot gegevens uit de Unity Catalog of accountniveau rollen toegewezen krijgen. Databricks raadt aan werkruimte-lokale groepen te converteren naar accountgroepen voor bredere functionaliteit. |

Wanneer automatisch identiteitsbeheer is ingeschakeld, zijn groepen van Microsoft Entra ID zichtbaar in de accountconsole en op de pagina met instellingen voor werkruimtebeheerders. Hun status weerspiegelt hun activiteit en status tussen Microsoft Entra ID en Azure Databricks. Zie Gebruikers- en groepsstatussen.

Wie kan groepen beheren?

Als u groepen wilt maken in Azure Databricks, moet u het volgende zijn:

- Een accountbeheerder

- Een werkruimtebeheerder

Als u groepen in Azure Databricks wilt beheren, moet u de groepsbeheerderrol (openbare preview) voor een groep hebben. Met deze rol kunt u het volgende doen:

- Groepslidmaatschap beheren

- Groepen verwijderen

- De rol groepsbeheerder toewijzen aan andere gebruikers

Standaard:

- Accountbeheerders hebben automatisch de rol groepsbeheerder voor alle groepen.

- Werkruimtebeheerders hebben automatisch de rol groepsbeheerder voor groepen die ze maken.

Groepsbeheerrollen kunnen worden geconfigureerd door:

- Accountbeheerders met behulp van de accountconsole

- Werkruimtebeheerders, met behulp van de pagina met werkruimtebeheerdersinstellingen

- Niet-beheerders van groepen, via de API voor toegangsbeheer van accounts

Werkruimtebeheerders kunnen ook verouderde werkruimte-lokale groepen maken en beheren.

Groepen synchroniseren met uw Azure Databricks-account vanuit Microsoft Entra-id

Databricks raadt aan om groepen van Microsoft Entra ID te synchroniseren met uw Azure Databricks-account.

U kunt groepen van uw Microsoft Entra ID automatisch synchroniseren of een SCIM-provisioningconnector gebruiken.

Met automatisch identiteitsbeheer kunt u gebruikers, service-principals en groepen van Microsoft Entra-id toevoegen aan Azure Databricks zonder dat u een toepassing in Microsoft Entra-id hoeft te configureren. Databricks maakt gebruik van Microsoft Entra-id als bron van record, zodat wijzigingen in gebruikers of groepslidmaatschappen worden gerespecteerd in Azure Databricks. Automatisch identiteitsbeheer ondersteunt geneste groepen. Automatisch identiteitsbeheer is standaard ingeschakeld voor accounts die zijn gemaakt na 1 augustus 2025. Zie Gebruikers en groepen automatisch synchroniseren vanuit Microsoft Entra IDvoor meer informatie.

SCIM-provisioning stelt u in staat om een bedrijfstoepassing in Microsoft Entra ID te configureren om gebruikers en groepen hiermee gesynchroniseerd te houden. SCIM-voorziening biedt geen ondersteuning voor geneste groepen. Zie Gebruikers en groepen van Microsoft Entra-id synchroniseren met behulp van SCIMvoor instructies.