Gebruikers, service-principals en groepen beheren

In dit artikel maakt u kennis met het Azure Databricks-identiteitsbeheermodel en vindt u een overzicht van het beheren van gebruikers, groepen en service-principals in Azure Databricks.

Zie best practices voor identiteiten voor een advies over het configureren van identiteiten in Azure Databricks.

Zie Verificatie- en toegangsbeheer voor gebruikers, service-principals en groepen om de toegang voor gebruikers, service-principals en groepen te beheren.

Azure Databricks-identiteiten

Er zijn drie typen Azure Databricks-identiteit:

- Gebruikers: Gebruikersidentiteiten die worden herkend door Azure Databricks en vertegenwoordigd door e-mailadressen.

- Service-principals: Identiteiten voor gebruik met taken, geautomatiseerde hulpprogramma's en systemen zoals scripts, apps en CI/CD-platforms.

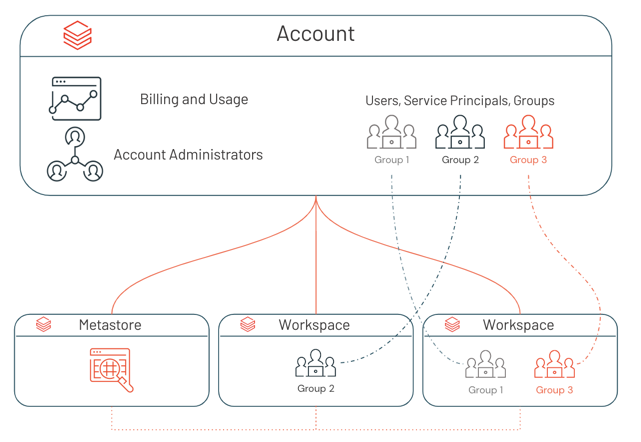

- Groepen: Een verzameling identiteiten die door beheerders worden gebruikt om groepstoegang tot werkruimten, gegevens en andere beveiligbare objecten te beheren. Alle Databricks-identiteiten kunnen worden toegewezen als leden van groepen. Er zijn twee soorten groepen in Azure Databricks: accountgroepen en werkruimte-lokale groepen. Zie Verschil tussen accountgroepen en werkruimte-lokale groepen voor meer informatie.

U kunt maximaal 10.000 gecombineerde gebruikers en service-principals en 5000 groepen in een account hebben. Elke werkruimte kan maximaal 10.000 gecombineerde gebruikers en service-principals en 5000 groepen hebben.

Zie voor gedetailleerde instructies:

- Gebruikers beheren

- Service-principals beheren

- Groepen beheren

- Gebruikers en groepen synchroniseren vanuit Microsoft Entra ID

Wie kan identiteiten beheren in Azure Databricks?

Als u identiteiten in Azure Databricks wilt beheren, moet u een van de volgende functies hebben: de rol accountbeheerder, de rol werkruimtebeheerder of de managerrol in een service-principal of groep.

Accountbeheerders kunnen gebruikers, service-principals en groepen toevoegen aan het account en ze beheerdersrollen toewijzen. Accountbeheerders kunnen gebruikers, service-principals en groepen in het account bijwerken en verwijderen. Ze kunnen gebruikers toegang geven tot werkruimten, zolang deze werkruimten identiteitsfederatie gebruiken.

Zie Uw eerste accountbeheerder instellen om uw eerste accountbeheerder tot stand te brengen

Werkruimtebeheerders kunnen gebruikers en service-principals toevoegen aan het Azure Databricks-account. Ze kunnen ook groepen toevoegen aan het Azure Databricks-account als hun werkruimten zijn ingeschakeld voor identiteitsfederatie. Werkruimtebeheerders kunnen gebruikers, service-principals en groepen toegang verlenen tot hun werkruimten. Ze kunnen gebruikers en service-principals niet verwijderen uit het account.

Werkruimtebeheerders kunnen ook werkruimte-lokale groepen beheren. Zie Werkruimte-lokale groepen beheren (verouderd) voor meer informatie.

Groepsbeheerders kunnen groepslidmaatschap beheren en de groep verwijderen. Ze kunnen ook andere gebruikers de rol groepsbeheerder toewijzen. Accountbeheerders hebben de rol groepsbeheerder voor alle groepen in het account. Werkruimtebeheerders hebben de rol groepsbeheerder voor accountgroepen die ze maken. Zie wie accountgroepen kan beheren?.

Service-principalmanagers kunnen rollen voor een service-principal beheren. Accountbeheerders hebben de rol service-principalmanager voor alle service-principals in het account. Werkruimtebeheerders hebben de rol service-principal manager voor service-principals die ze maken. Zie Rollen voor het beheren van service-principals voor meer informatie.

Hoe wijzen beheerders gebruikers toe aan het account?

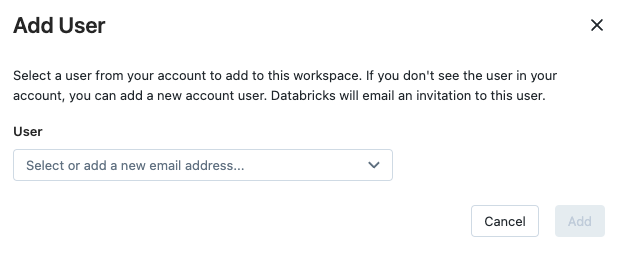

Databricks raadt aan scim-inrichting te gebruiken om alle gebruikers en groepen automatisch te synchroniseren vanuit Microsoft Entra ID (voorheen Azure Active Directory) naar uw Azure Databricks-account. Gebruikers in een Azure Databricks-account hebben geen standaardtoegang tot een werkruimte, gegevens of rekenresources. Accountbeheerders en werkruimtebeheerders kunnen accountgebruikers toewijzen aan werkruimten. Werkruimtebeheerders kunnen ook rechtstreeks een nieuwe gebruiker toevoegen aan een werkruimte, waardoor de gebruiker automatisch wordt toegevoegd aan het account en aan die werkruimte wordt toegewezen.

Gebruikers kunnen gepubliceerde dashboards delen met andere gebruikers in het Azure Databricks-account, zelfs als deze gebruikers geen lid zijn van hun werkruimte. Gebruikers in het Azure Databricks-account die geen lid zijn van een werkruimte, zijn het equivalent van alleen-weergeven gebruikers in andere hulpprogramma's. Ze kunnen objecten bekijken die met hen zijn gedeeld, maar ze kunnen geen objecten wijzigen. Zie Gebruikers- en groepsbeheer voor het delen van dashboards voor meer informatie.

Zie voor gedetailleerde instructies over het toevoegen van gebruikers aan het account:

- Gebruikers en groepen synchroniseren vanuit Microsoft Entra ID

- Gebruikers toevoegen aan uw account

- Service-principals toevoegen aan uw account

- Groepen toevoegen aan uw account

Hoe wijzen beheerders gebruikers toe aan werkruimten?

Als u wilt dat een gebruiker, service-principal of groep kan werken in een Azure Databricks-werkruimte, moet een accountbeheerder of werkruimtebeheerder deze toewijzen aan een werkruimte. U kunt werkruimtetoegang toewijzen aan gebruikers, service-principals en groepen die aanwezig zijn in het account zolang de werkruimte is ingeschakeld voor identiteitsfederatie.

Werkruimtebeheerders kunnen ook rechtstreeks een nieuwe gebruiker, service-principal of accountgroep toevoegen aan een werkruimte. Met deze actie wordt automatisch de gekozen gebruiker, service-principal of accountgroep aan het account toegevoegd en toegewezen aan die specifieke werkruimte.

Notitie

Werkruimtebeheerders kunnen ook verouderde werkruimte-lokale groepen maken in werkruimten met behulp van de Werkruimtegroepen-API. Werkruimte-lokale groepen worden niet automatisch toegevoegd aan het account. Werkruimte-lokale groepen kunnen niet worden toegewezen aan extra werkruimten of toegang krijgen tot gegevens in een Unity Catalog-metastore .

Voor werkruimten die niet zijn ingeschakeld voor identiteitsfederatie, beheren werkruimtebeheerders hun werkruimtegebruikers, service-principals en groepen volledig binnen het bereik van de werkruimte. Gebruikers en service-principals die zijn toegevoegd aan niet-identiteitsfedereerde werkruimten, worden automatisch toegevoegd aan het account. Groepen die zijn toegevoegd aan niet-identiteitsfedereerde werkruimten, zijn verouderde werkruimte-lokale groepen die niet aan het account worden toegevoegd.

Zie voor gedetailleerde instructies:

- Gebruikers toevoegen aan een werkruimte

- Service-principals toevoegen aan een werkruimte

- Groepen toevoegen aan een werkruimte

Hoe kunnen beheerders identiteitsfederatie inschakelen in een werkruimte?

Als uw account na 9 november 2023 is gemaakt, is identiteitsfederatie standaard ingeschakeld voor alle nieuwe werkruimten en kan deze niet worden uitgeschakeld.

Als u identiteitsfederatie in een werkruimte wilt inschakelen, moet een accountbeheerder de werkruimte voor Unity Catalog inschakelen door een Unity Catalog-metastore toe te wijzen. Zie Een werkruimte inschakelen voor Unity Catalog.

Wanneer de toewijzing is voltooid, wordt identiteitsfederatie gemarkeerd als Ingeschakeld op het tabblad Configuratie van de werkruimte in de accountconsole.

Werkruimtebeheerders kunnen zien of voor een werkruimte identiteitsfederatie is ingeschakeld op de pagina met werkruimtebeheerdersinstellingen. Wanneer u in een federatieve werkruimte voor identiteiten een gebruiker, service-principal of groep wilt toevoegen in de beheerinstellingen van de werkruimte, hebt u de mogelijkheid om een gebruiker, service-principal of groep uit uw account te selecteren die u aan de werkruimte wilt toevoegen.

In een niet-identiteitsfedereerde werkruimte hebt u niet de mogelijkheid om gebruikers, service-principals of groepen toe te voegen vanuit uw account.

Beheerdersrollen toewijzen

Accountbeheerders kunnen andere gebruikers toewijzen als accountbeheerders. Ze kunnen ook Unity Catalog-metastore-beheerders worden vanwege het maken van een metastore en ze kunnen de beheerdersrol metastore overdragen aan een andere gebruiker of groep.

Zowel accountbeheerders als werkruimtebeheerders kunnen andere gebruikers toewijzen als werkruimtebeheerders. De rol werkruimtebeheerder wordt bepaald door lidmaatschap van de groep werkruimtebeheerders. Dit is een standaardgroep in Azure Databricks en kan niet worden verwijderd.

Accountbeheerders kunnen ook andere gebruikers toewijzen als Marketplace-beheerders.

Zie:

- Accountbeheerdersrollen toewijzen aan een gebruiker

- De beheerdersrol van de werkruimte toewijzen aan een gebruiker met behulp van de pagina met werkruimtebeheerdersinstellingen

- Een metastore-beheerder toewijzen

- De rol Marketplace-beheerder toewijzen

Eenmalige aanmelding (SSO) instellen

Eenmalige aanmelding (SSO) in de vorm van door Microsoft Entra ID (voorheen Azure Active Directory) ondersteunde aanmelding is beschikbaar in Azure Databricks voor alle klanten. U kunt eenmalige aanmelding van Microsoft Entra ID gebruiken voor zowel de accountconsole als werkruimten.

Zie Eenmalige aanmelding.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor