Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel wordt beschreven hoe u autorisatie en verificatie instelt tussen de Databricks-extensie voor Visual Studio Code en uw Azure Databricks-werkruimte als u de extensie nog niet hebt geconfigureerd via de projectinstallatie. Zie Wat is de Databricks-extensie voor Visual Studio Code?

De Databricks-extensie voor Visual Studio Code implementeert delen van de geïntegreerde Databricks-verificatiestandaard , waarmee u azure Databricks OAuth 2.0-verificatie eenmaal kunt configureren en deze configuratie vervolgens kunt gebruiken voor meerdere Azure Databricks-hulpprogramma's en SDK's zonder verdere autorisatie- en verificatieconfiguratiewijzigingen. Het biedt ook automatische vernieuwingen van actieve toegangstokens, waardoor uw procescomplexiteit tijdens het ontwikkelen wordt verminderd.

Databricks raadt interactieve OAuth-gebruikersautorisatie aan. Dit is eenvoudig te configureren met behulp van de Databricks-extensie voor Visual Studio Code. Zie OAuth-autorisatie en verificatie instellen.

Als u anders verificatie gebruikt met persoonlijke toegangstokens van Azure Databricks (verouderd), service-principaltoegang tot Azure Databricks autoriseert met OAuth of authenticeert met service-principals van Microsoft Entra, zie Verificatie instellen met een configuratieprofiel. Zie Azure CLI-verificatie instellenvoor verificatie met de Azure CLI.

Notitie

De Databricks-extensie voor Visual Studio Code biedt geen ondersteuning voor verificatie met behulp van door Azure beheerde identiteiten (voorheen Azure Managed Service Identities (MSI)), maar Databricks Connect wordt gebruikt zonder de Databricks-extensie voor Visual Studio Code. Zie Installeren van Databricks Connect voor Pythonom aan de slag te gaan met Databricks Connect.

OAuth-autorisatie en -verificatie instellen

Azure Databricks ondersteunt verificatie en verificatie op basis van OAuth 2.0 en vereenvoudigt het beheer van toegangstokens met geïntegreerde Databricks-verificatie. Zie Toegang tot Azure Databricks-resources autoriseren voor meer informatie over autorisatie van gebruikers- en service-principals met Azure Databricks.

Als u de installatie voor OAuth-autorisatie wilt voltooien, opent u uw VSCode-project met de Databricks-extensie voor Visual Studio Code ingeschakeld:

In de Configuratieweergave klik je op Verificatietype en klik vervolgens op het tandwielpictogram (aanmelden bij Databricks-werkruimte).

Als u al een verificatieconfiguratieprofiel in deze lijst hebt met het label Verifiëren met behulp van OAuth (gebruiker naar machine) en dat u weet dat deze overeenkomt met de doel-Databricks-host, selecteert u dit in de lijst en doet u het volgende:

- Als u hierom wordt gevraagd, voert u de instructies op het scherm in uw webbrowser uit om de verificatie met Azure Databricks te voltooien.

- Als u hierom wordt gevraagd, staat u toegang tot alle API's toe.

- Ga verder naar Rekenkracht selecteren voor het uitvoeren van code en taken.

Klik in het opdrachtenpalet voor verificatiemethode selecteren op OAuth (gebruiker naar computer).

Voor Verificatiemethode selecteren selecteer OAuth (gebruiker naar machine).

Voer een naam in voor het bijbehorende Azure Databricks-verificatieprofiel.

Klik in de configuratieweergave op Aanmelden bij Databricks.

Selecteer in het opdrachtenpalet bij de verificatiemethode selecteren de naam van het verificatieconfiguratieprofiel dat u zojuist hebt gemaakt.

Als u hierom wordt gevraagd, voert u de instructies op het scherm in uw webbrowser uit om de verificatie met Azure Databricks te voltooien. Als u hierom wordt gevraagd, staat u toegang tot alle API's toe.

Nadat u bent aangemeld, keert u terug naar Visual Studio Code.

Verificatie instellen met een configuratieprofiel

In de volgende instructies wordt ervan uitgegaan dat u al een Azure Databricks-configuratieprofiel hebt ingesteld met de vereiste velden voor uw Azure Databricks-verificatietype. Zie Azure Databricks-configuratieprofielen om een profiel te maken. Als u instellingen voor het profiel wilt configureren, raadpleegt u het tabblad Of de sectie Profiel voor uw verificatietype in Toegang tot Azure Databricks-resources autoriseren.

Ga als volgt te werk om het configuratieprofiel te selecteren dat u wilt gebruiken voor de extensie, waarbij uw project en de extensie zijn geopend:

In de Configuratieweergave klik je op Verificatietype en klik vervolgens op het tandwielpictogram (aanmelden bij Databricks-werkruimte).

Selecteer in het opdrachtenpalet uw Azure Databricks-doelconfiguratieprofiel in de lijst.

Aanbeveling

De host van de doelwerkruimte kan later worden gewijzigd door de doelinstelling

workspacete wijzigen in hetdatabricks.ymlconfiguratiebestand dat aan het project is gekoppeld. Zie de configuratie van Databricks Asset Bundle.

Als u geen configuratieprofiel hebt, kunt u er als volgt een maken die wordt geverifieerd met behulp van een persoonlijk toegangstoken van Azure Databricks:

Wanneer uw project en de extensie zijn geopend, klikt u in de configuratieweergave op Verificatietype of Aanmelden bij Databricks en klikt u vervolgens op het tandwielpictogram (Aanmelden bij Databricks-werkruimte).

Selecteer persoonlijk toegangstoken in het opdrachtenpalet.

Voltooi de aanwijzingen op het scherm om het volgende te doen:

- Voer een naam in voor het bijbehorende Azure Databricks-verificatieprofiel.

- Genereer het persoonlijke toegangstoken in uw Azure Databricks-werkruimte en kopieer de waarde van het token.

- Ga terug naar de extensie en voer de waarde van het gekopieerde token in.

Met de extensie maakt u een map in uw project met de naam .databricks een bestand met de naam databricks.env, als deze nog niet bestaat. Dit bestand bevat de werkruimtehost die u hebt ingevoerd, samen met andere Azure Databricks-configuratiegegevens die worden gebruikt door de Databricks-extensie voor Visual Studio Code.

Met de extensie wordt ook een verborgen .gitignore bestand aan het project toegevoegd als het bestand niet bestaat of als er geen bestaande .gitignore in bovenliggende mappen kan worden gevonden. Als er een nieuw .gitignore bestand wordt gemaakt, voegt de extensie een .databricks/ vermelding toe aan dit nieuwe bestand. Als met de extensie een bestaand .gitignore bestand wordt gevonden, wordt er een .databricks/ vermelding toegevoegd aan het bestaande bestand.

Azure CLI-verificatie instellen

Azure Databricks biedt ondersteuning voor verificatie waarbij de Azure CLI lokaal is geïnstalleerd. Hierdoor kunt u Microsoft Entra ID-tokens met een korte levensduur (één uur) genereren, waardoor het risico op onbedoelde blootstelling van tokens met een langere levensduur, zoals persoonlijke toegangstokens van Azure Databricks, wordt voorkomen via versiebeheercontroles of andere middelen.

Wanneer uw project en de extensie zijn geopend en azure CLI lokaal is geïnstalleerd, gaat u als volgt te werk:

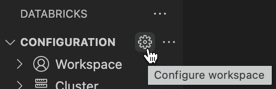

Klik in de configuratieweergave op Databricks configureren.

Notitie

Als Configureer Databricks niet zichtbaar is, klikt u op het tandwielpictogram (Configureer werkruimte) naast Configuratie.

Voer in het opdrachtpalet voor Databricks Host uw URL per werkruimte in, bijvoorbeeld . Druk vervolgens op Enter.

Selecteer Azure CLI.