Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure Private Link maakt een persoonlijke, beveiligde verbinding tussen uw Azure Databricks-resources en uw Azure-services en serverloze resources, zodat uw netwerkverkeer niet zichtbaar is voor het openbare internet.

Azure Databricks ondersteunt drie typen Private Link-connectiviteit:

- Binnenkomend (front-end):beveiligt verbindingen van gebruikers naar werkruimten

- Uitgaand (serverloos): beveiligt verbindingen van serverloze Azure Databricks-berekeningen naar uw Azure-resources

- Klassiek (back-end):beveiligt verbindingen van klassieke berekening naar het besturingsvlak

Overzicht van privéconnectiviteit

Azure Private Link maakt beveiligde, privéconnectiviteit mogelijk van uw Azure-VNets en on-premises netwerken naar Azure-services, zodat uw verkeer geïsoleerd blijft van het openbare internet. Met deze mogelijkheid kunnen organisaties voldoen aan beveiligings- en nalevingsvereisten. Het maakt end-to-end privénetwerken mogelijk en minimaliseert het risico op gegevensexfiltratie.

U kunt binnenkomende (front-end), uitgaande (serverloze) of klassieke compute-verbindingen (back-end) Private Link onafhankelijk of in combinatie inschakelen. De juiste keuze is afhankelijk van uw beveiligings- en nalevingsvereisten. U kunt ook privéconnectiviteit afdwingen voor de werkruimte, waardoor Azure Databricks alle openbare netwerkverbindingen automatisch weigert. Deze gecombineerde benadering biedt uitgebreide netwerkisolatie, waardoor uw kwetsbaarheid voor aanvallen wordt verminderd en naleving voor gevoelige workloads wordt ondersteund.

Met Private Link kunt u het volgende doen:

- Blokkeer gegevenstoegang van niet-geautoriseerde netwerken of het openbare internet wanneer u de Azure Databricks-webtoepassing of API's gebruikt.

- Verlaag het risico op gegevensexfiltratie door alleen de netwerkblootstelling tot goedgekeurde privé-eindpunten te beperken.

De juiste Private Link-implementatie kiezen

Gebruik deze handleiding om te bepalen welke implementatie het beste bij uw behoeften past.

| Overweging | Inkomend (front-end) alleen | Alleen uitgaand (serverloos) | Klassiek rekenvlak (alleen back-end) | Volledige privé-isolatie |

|---|---|---|---|---|

| Primair beveiligingsdoel | Alleen geautoriseerde personen hebben toegang tot mijn Azure Databricks-resources. | Toegang tot gegevens beveiligen vanuit serverless | Klassieke computatieomgeving vergrendelen | Maximale isolatie (alles beveiligen) |

| Gebruikersconnectiviteit | Privé of openbaar | Openbaar (internet) | Openbaar (internet) | Alleen privé |

| Serverloze gegevenstoegang | Openbaar (internet) | Privé (aan klantbronnen) | Openbaar (internet) | Privé (voor klantbronnen) |

| Clusterconnectiviteit met besturingsvlak | Openbaar (standaard beveiligd pad) | Openbaar (standaard beveiligd pad) | Privé (vereist) | Privé (vereist) |

| Prerequisites | Premium-abonnement, VNet-injectie, SCC | Premium-abonnement | Premium-abonnement, VNet-injectie, SCC | Premium-abonnement, VNet-injectie, SCC |

| Instelling voor netwerktoegang voor werkruimte | Openbare toegang ingeschakeld | Geen wijziging vereist | Openbare toegang ingeschakeld | Openbare toegang uitgeschakeld |

| Vereiste NSG-regels | AlleRegels | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Vereiste privé-eindpunten | Front-end (databricks_ui_api), browserverificatie | NCC-privé-eindpunten | Back-end (databricks_ui_api) | Alle (front-end, back-end, browserverificatie, NCC) |

| Relatieve kosten | Kosten per eindpunt en gegevensoverdracht | Kosten per eindpunt en verwerkte gegevens | Kosten per eindpunt en gegevensoverdracht | Dit kunnen hogere kosten zijn (alle eindpunten, inclusief gegevensoverdracht en verwerking) |

Binnenkomende connectiviteit (front-end)

Inkomende Private Link beveiligt de verbinding van gebruikers met de Azure Databricks-werkruimte. Verkeer routeert via een privé-eindpunt in uw transit-VNet in plaats van openbare IP-adressen. Inkomende Private Link biedt beveiligde toegang tot:

- Azure Databricks-webtoepassing

- REST API

- Databricks Connect API

Zie Front-end privéconnectiviteit configureren.

Webverificatie voor browsergebaseerde eenmalige aanmelding

Webauthenticatie voor browsergebaseerde Single Sign-On (SSO)

Wanneer u Private Link gebruikt voor front-endtoegang, is een speciaal browser_authentication eindpunt vereist om Eenmalige Sign-On (SSO) te laten werken voor webbrowseraanmelding via een privéverbinding. Het verwerkt veilig de callbacks voor eenmalige aanmelding van Microsoft Entra-id die anders worden geblokkeerd in een particulier netwerk. Dit proces heeft geen invloed op REST API-verificatie.

-

Implementatieregel: er kan slechts één

browser_authenticationeindpunt bestaan per Azure-regio en privé-DNS-zone. Dit ene eindpunt dient alle werkruimten in die regio die dezelfde DNS-configuratie delen. - Best practice voor productie: als u storingen wilt voorkomen, maakt u een toegewezen privéwerkruimte voor webverificatie in elke productieregio. Het enige doel is om dit kritieke eindpunt te hosten. Schakel openbare netwerktoegang voor deze werkruimte uit en controleer of er geen andere privé-eindpunten voor de front-end zijn gemaakt. Als deze hostwerkruimte wordt verwijderd, mislukt de webaanmelding voor alle andere werkruimten in de regio.

- Alternatieve configuratie: Voor eenvoudigere implementaties kunt u het eindpunt hosten in een bestaande werkruimte in plaats van een toegewezen werkruimte te maken. Dit is geschikt voor niet-productieomgevingen of als u zeker weet dat u slechts één werkruimte in de regio hebt. Houd er echter rekening mee dat als u de hostwerkruimte verwijdert, de verificatie onmiddellijk wordt verbroken voor andere werkruimten die hiervan afhankelijk zijn.

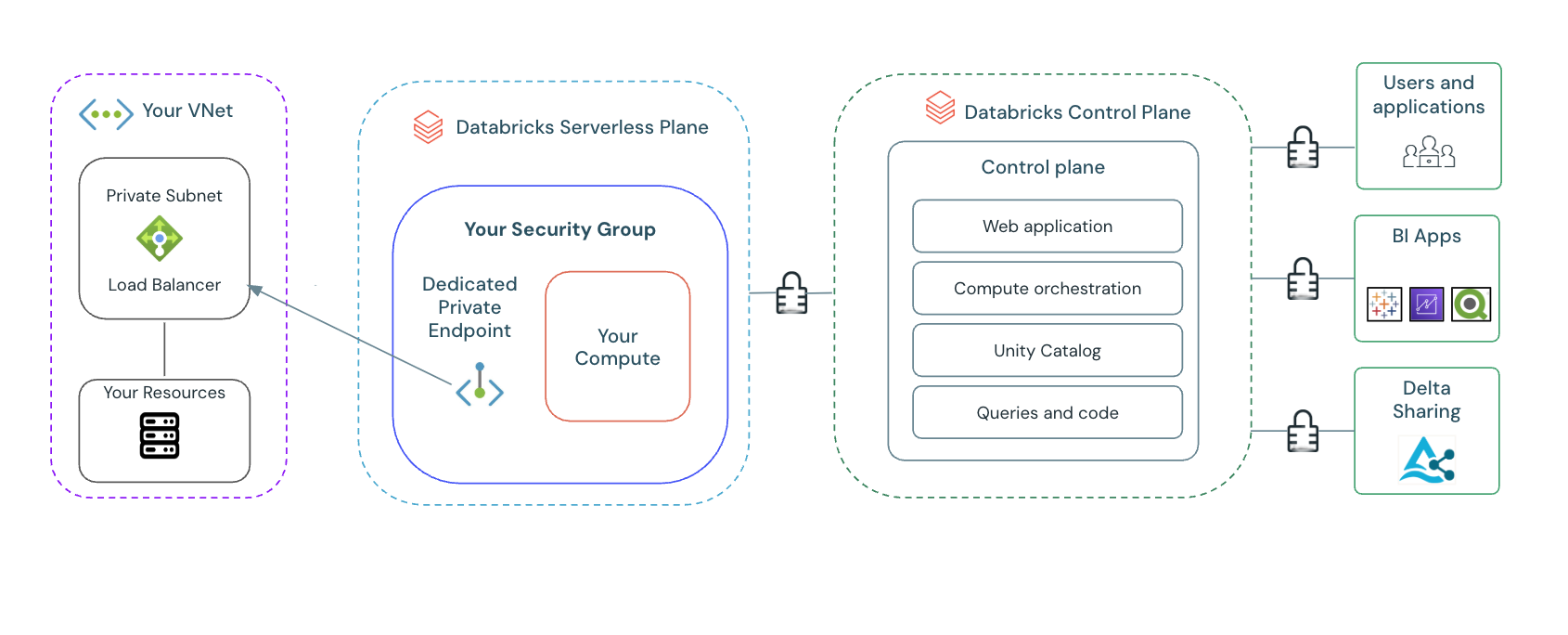

Uitgaande connectiviteit (serverloos)

Uitgaande Private Link maakt privéconnectiviteit mogelijk van serverloze rekenresources van Azure Databricks naar uw Azure-resources. In tegenstelling tot binnenkomende en klassieke Private Link voor het rekenvlak, die verbindingen met Azure Databricks beveiligen, beveiligt de uitgaande Private Link verbindingen van serverloze rekencapaciteit met uw klantmiddelen.

Serverloze Private Link maakt gebruik van netwerkconnectiviteitsconfiguraties (NCC's), die regionale constructies op accountniveau zijn die het maken van privé-eindpunten op schaal beheren. NCC's kunnen worden gekoppeld aan meerdere werkruimten in dezelfde regio.

Privéconnectiviteit met Azure-resources

Privéconnectiviteit met Azure-resources

Hiermee heeft serverloze berekening toegang tot Azure-resources, zoals Azure Storage en Azure SQL, via privé-eindpunten zonder het openbare internet te doorlopen. Uw gegevensverkeer blijft volledig binnen het Azure-netwerk.

Privéconnectiviteit met VNet-resources

Privéconnectiviteit met VNet-resources

Hiermee heeft serverloze berekening toegang tot resources in uw VNet, zoals databases en interne services, via privé-eindpunten via een Azure Load Balancer.

Zie Privéconnectiviteit configureren voor resources in uw VNet.

Belangrijkste concepten voor uitgaande connectiviteit

Belangrijkste concepten voor uitgaande connectiviteit

- Netwerkconnectiviteitsconfiguratie (NCC):een regionale constructie op accountniveau die privé-eindpunten beheert en bepaalt hoe serverloze compute toegang heeft tot klantresources.

- Regels voor privé-eindpunten: definieer de specifieke resources waartoe serverloze berekeningen privé toegang hebben.

- Bijlagemodel voor werkruimte: NCC's kunnen worden gekoppeld aan maximaal 50 werkruimten in dezelfde regio.

-

Limieten en quota:

- Maximaal 10 NCC's per regio per account

- 100 privé-eindpunten per regio (verdeeld over NCC's)

- Maximaal 50 werkruimten per NCC

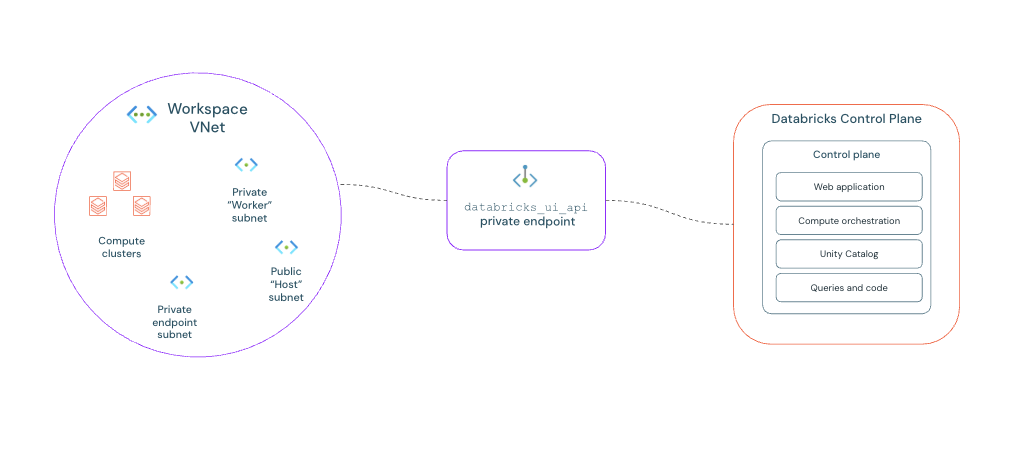

Privéconnectiviteit van het klassieke rekenvlak

Private Link voor het klassieke rekenvlak beveiligt de verbinding van Azure Databricks-clusters met het besturingsvlak. Clusters maken verbinding met het controlevlak voor REST API's en een beveiligde clusterconnectiviteitsrelay.

Private Link-adressen van het klassieke rekenvlak:

- Nalevingsvereisten: helpt te voldoen aan strikte wettelijke en zakelijke nalevingsmandaten die vereisen dat al het interne cloudverkeer op een particulier netwerk blijft.

- Beveiliging van netwerkperimeter: Door een klassiek rekenvlak Private Link naast privé-eindpunten voor Azure-services te implementeren, kunt u de netwerkblootstelling beperken. Dit vermindert de risico's voor gegevensexfiltratie door ervoor te zorgen dat clusters voor gegevensverwerking geen pad hebben naar niet-geautoriseerde services of bestemmingen op het openbare internet.

Zie Back-end privéconnectiviteit configureren.

Opmerking

U kunt de privéconnectiviteit van het klassiek rekenplatform onafhankelijk instellen. Er is geen binnenkomende of serverloze connectiviteit vereist.

Virtuele netwerken voor privéconnectiviteit

Privéconnectiviteit maakt gebruik van twee afzonderlijke virtuele netwerken (VNets).

- Transit VNet: dit VNet fungeert als een centrale hub voor gebruikersconnectiviteit en bevat de binnenkomende privé-eindpunten die vereist zijn voor clienttoegang tot werkruimten en voor verificatie via SSO in de browser.

- VNet voor werkruimte: dit is een VNet dat u specifiek maakt om uw Azure Databricks-werkruimte en klassieke privé-eindpunten te hosten.

Subnettoewijzing en -grootte

Plan uw subnetten in elk VNet om persoonlijke connectiviteit en implementaties te ondersteunen.

VNet-subnetten doorvoeren:

- Subnet van privé-eindpunt: hiermee wijst u IP-adressen toe voor alle binnenkomende privé-eindpunten.

- Subnetten voor browserverificatiewerkruimten: Twee toegewezen subnetten, een host of openbaar subnet en een container of een privésubnet, worden aanbevolen voor het implementeren van de werkruimte voor browserverificatie.

VNet-subnetten voor werkruimte:

- Werkruimtesubnetten: twee subnetten, een host of een openbaar subnet en een container of een privésubnet, zijn vereist voor de implementatie van de Azure Databricks-werkruimte zelf. Zie de richtlijnen voor adresruimte voor informatie over de grootte van subnetten van de werkruimte.

- Subnet van klassiek privé-eindpunt: er is een extra subnet vereist voor het hosten van het privé-eindpunt voor de privéconnectiviteit van het klassieke rekenvlak.

De grootte is afhankelijk van uw individuele implementatiebehoeften, maar u kunt het volgende als richtlijn gebruiken:

| VNet | Doel van de subnet | Aanbevolen CIDR-bereik |

|---|---|---|

| Transit | Subnet privé-eindpunt | /26 to /25 |

| Transit | Werkruimte voor browserverificatie |

/28 of /27 |

| Workspace | Subnet van klassiek privé-eindpunt | /27 |

Privé-eindpunten van Azure Databricks

Azure Databricks maakt gebruik van twee verschillende typen privé-eindpunten om verkeer te privatiseringen. Begrijp hun verschillende rollen om ze correct te implementeren.

-

Werkruimte-eindpunt (

databricks_ui_api): dit is het primaire privé-eindpunt voor het beveiligen van verkeer naar en van uw werkruimte. Het verwerkt REST API-aanroepen voor zowel binnenkomende als klassieke rekenvlak Private Link. -

Eindpunt voor webverificatie (

browser_authentication): dit is een speciaal, extra eindpunt dat alleen nodig is om eenmalige Sign-On aanmelding (SSO) voor webbrowseraanmelding via een privéverbinding te laten werken. Dit is vereist voor binnenkomende en end-to-end-connectiviteit.

Let op het volgende voor privé-eindpunten:

- Gedeelde eindpunten: privé-eindpunten kunnen worden gedeeld in meerdere werkruimten die gebruikmaken van hetzelfde VNet van de werkruimte, omdat dit resources op VNet-niveau zijn. Eén set privé-eindpunten kan alle werkruimten bedienen die in dat VNet en in die regio zijn geïmplementeerd.

- Regiospecifiek: Privé-eindpunten zijn regiospecifieke resources. Werkruimten in verschillende regio's vereisen afzonderlijke configuraties voor privé-eindpunten.

Belangrijke overwegingen

Voordat u privéconnectiviteit configureert, moet u rekening houden met het volgende:

- Als u een beleid voor netwerkbeveiligingsgroepen hebt ingeschakeld op het privé-eindpunt, moet u poort 443, 6666, 3306 en 8443-8451 toestaan voor binnenkomende beveiligingsregels in de netwerkbeveiligingsgroep in het subnet waarin het privé-eindpunt wordt geïmplementeerd.

- Als u een verbinding wilt maken tussen uw netwerk en Azure Portal en de bijbehorende services, moet u mogelijk URL's van Azure Portal toevoegen aan uw acceptatielijst. Zie De URL's van de Azure-portal op uw firewall of proxyserver toestaan.