Azure DDoS Protection-functies

In de volgende secties worden de belangrijkste functies van de Azure DDoS Protection-service beschreven.

AlwaysOn-verkeer bewaken

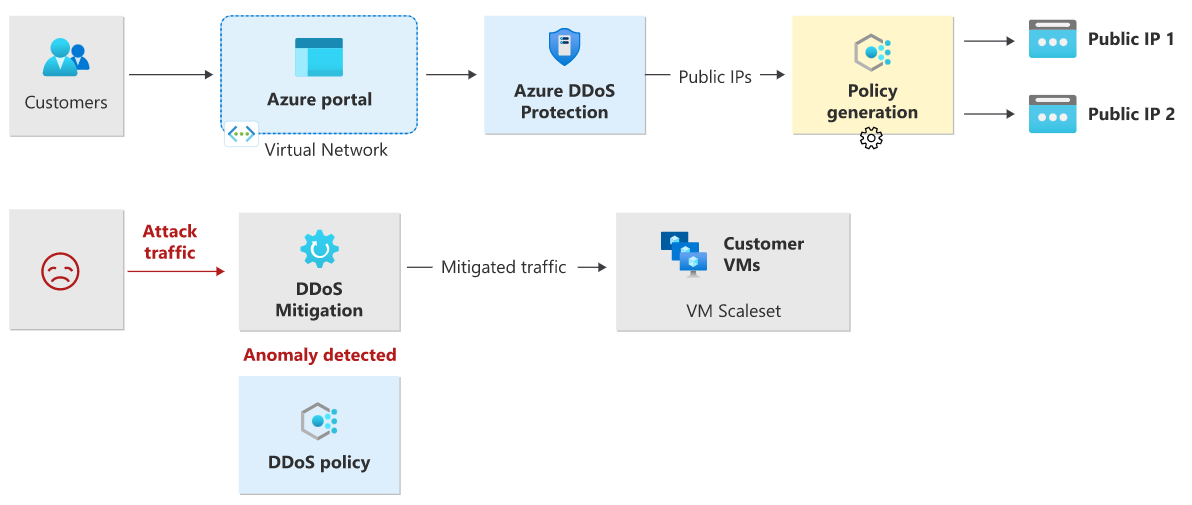

Azure DDoS Protection bewaakt het werkelijke verkeergebruik en vergelijkt dit voortdurend met de drempelwaarden die zijn gedefinieerd in het DDoS-beleid. Wanneer de verkeersdrempel wordt overschreden, wordt DDoS-beperking automatisch gestart. Wanneer verkeer onder de drempelwaarden terugkeert, wordt de beperking gestopt.

Tijdens de beperking wordt verkeer dat naar de beveiligde resource wordt verzonden, omgeleid door de DDoS-beveiligingsservice en worden verschillende controles uitgevoerd, zoals:

- Zorg ervoor dat pakketten voldoen aan internetspecificaties en niet onjuist zijn ingedeeld.

- Communiceer met de client om te bepalen of het verkeer mogelijk een vervalst pakket is (bijvoorbeeld SYN-verificatie of SYN-cookie of door een pakket te verwijderen voor de bron om het opnieuw te verzenden).

- Frequentielimietpakketten, als er geen andere afdwingingsmethode kan worden uitgevoerd.

Azure DDoS Protection vermindert aanvalsverkeer en stuurt het resterende verkeer door naar de beoogde bestemming. Binnen een paar minuten na detectie van aanvallen wordt u op de hoogte gebracht met behulp van metrische gegevens van Azure Monitor. Door logboekregistratie op DDoS Protection-telemetrie te configureren, kunt u de logboeken schrijven naar beschikbare opties voor toekomstige analyse. Metrische gegevens in Azure Monitor voor DDoS Protection worden 30 dagen bewaard.

Adaptieve realtime afstemming

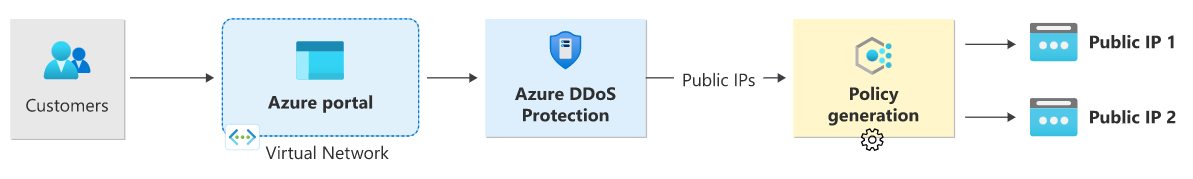

De complexiteit van aanvallen (bijvoorbeeld DDoS-aanvallen met meerdere vectoren) en het toepassingsspecifieke gedrag van tenants vragen om beleid per klant, op maat gemaakte beveiligingsbeleidsregels. De service doet dit met behulp van twee inzichten:

Automatisch leren van verkeerspatronen per klant (per openbaar IP) voor laag 3 en 4.

Het minimaliseren van fout-positieven, gezien het feit dat de schaal van Azure het mogelijk maakt om een aanzienlijke hoeveelheid verkeer te absorberen.

DDoS Protection-telemetrie, bewaking en waarschuwingen

Azure DDoS Protection biedt uitgebreide telemetrie via Azure Monitor. U kunt waarschuwingen configureren voor alle metrische gegevens van Azure Monitor die door DDoS Protection worden gebruikt. U kunt logboekregistratie integreren met Splunk (Azure Event Hubs), Azure Monitor-logboeken en Azure Storage voor geavanceerde analyse via de Azure Monitor Diagnostics-interface.

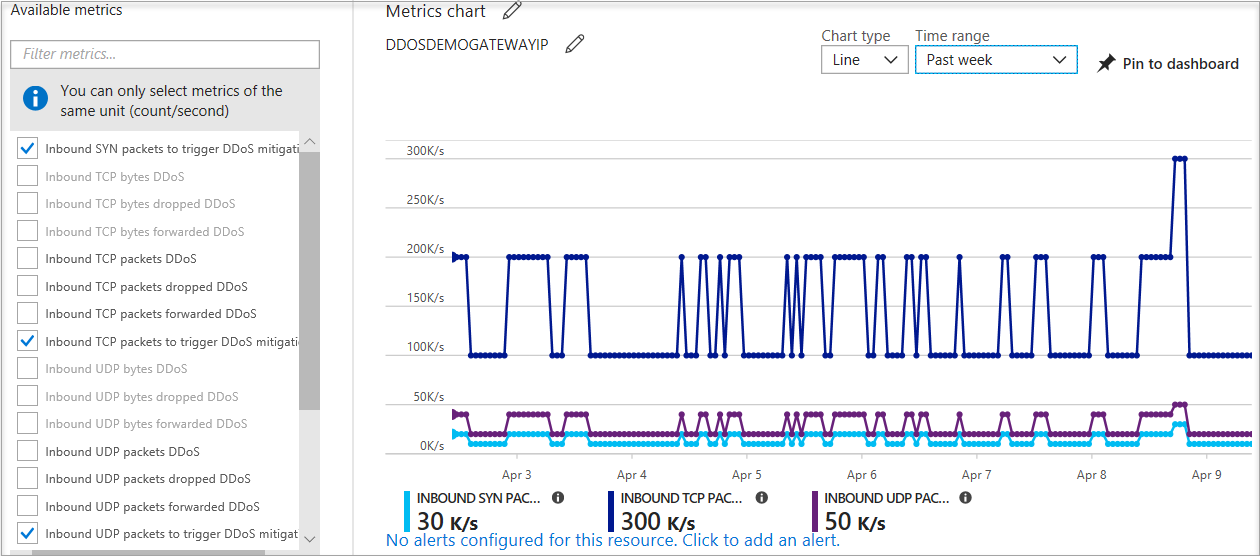

Risicobeperkingsbeleid voor Azure DDoS Protection

Selecteer Metrische gegevens bewaken>in De Azure-portal. Selecteer in het deelvenster Metrische gegevens de resourcegroep, selecteer een resourcetype openbaar IP-adres en selecteer uw openbare IP-adres van Azure. DDoS-metrische gegevens zijn zichtbaar in het deelvenster Beschikbare metrische gegevens .

DDoS Protection past drie automatisch afgestemde beperkingsbeleidsregels (TCP SYN, TCP en UDP) toe voor elk openbaar IP-adres van de beveiligde resource, in het virtuele netwerk waarvoor DDoS is ingeschakeld. U kunt de beleidsdrempels bekijken door de metrische inkomende pakketten te selecteren om DDoS-risicobeperking te activeren.

De beleidsdrempels worden automatisch geconfigureerd via op machine learning gebaseerde netwerkverkeersprofilering. DDoS-beperking vindt alleen plaats voor een IP-adres dat wordt aangevallen wanneer de beleidsdrempel wordt overschreden.

Zie DDoS Protection-telemetrie weergeven en configureren voor meer informatie.

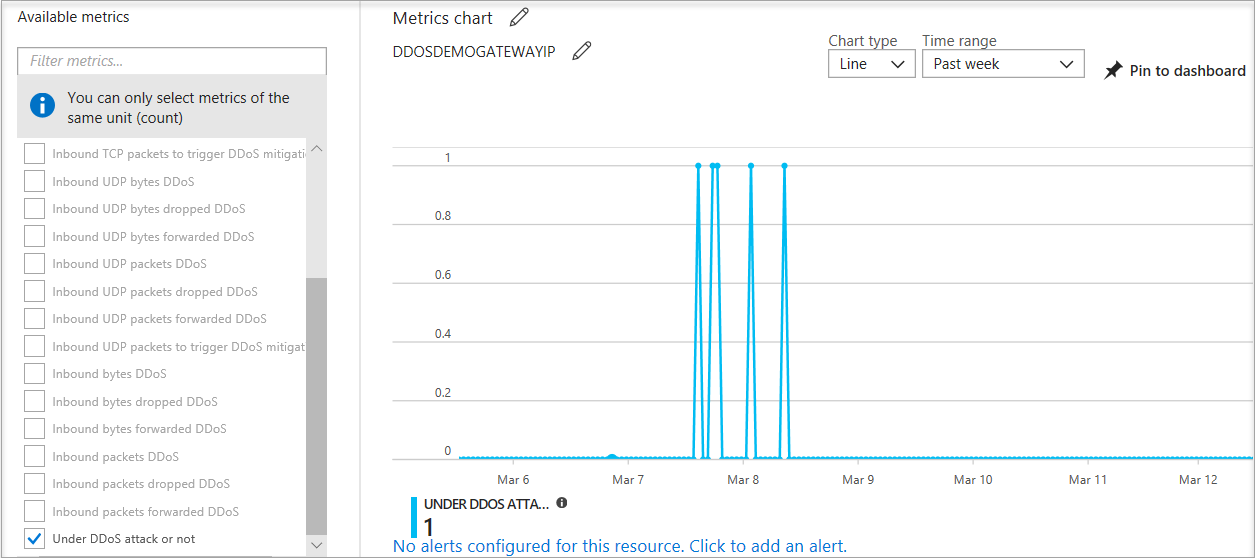

Metrische waarde voor een IP-adres onder DDoS-aanval

Als het openbare IP-adres wordt aangevallen, wordt de waarde voor de metrische waarde Onder DDoS-aanval gewijzigd in 1, omdat DDoS Protection risicobeperking op het aanvalsverkeer uitvoert.

U wordt aangeraden een waarschuwing voor deze metrische gegevens te configureren. U ontvangt vervolgens een melding wanneer er een actieve DDoS-beperking wordt uitgevoerd op uw openbare IP-adres.

Zie Azure DDoS Protection beheren met behulp van Azure Portal voor meer informatie.

Web Application Firewall voor resourceaanvallen

Specifiek voor resourceaanvallen op de toepassingslaag moet u een WAF (Web Application Firewall) configureren om webtoepassingen te beveiligen. Een WAF inspecteert binnenkomend webverkeer om SQL-injecties, cross-site scripting, DDoS en andere Layer 7-aanvallen te blokkeren. Azure biedt WAF als een functie van Application Gateway voor gecentraliseerde beveiliging van uw webtoepassingen tegen veelvoorkomende aanvallen en beveiligingsproblemen. Er zijn andere WAF-aanbiedingen beschikbaar van Azure-partners die mogelijk geschikter zijn voor uw behoeften via Azure Marketplace.

Zelfs web application firewalls zijn vatbaar voor volumetrische en statusuitputtingsaanvallen. We raden u ten zeerste aan DDoS Protection in te schakelen op het virtuele WAF-netwerk om te helpen beschermen tegen volumetrische en protocolaanvallen. Zie de sectie Azure DDoS Protection-referentiearchitecturen voor meer informatie.

Beveiligingsplanning

Planning en voorbereiding zijn van cruciaal belang om te begrijpen hoe een systeem presteert tijdens een DDoS-aanval. Het ontwerpen van een reactieplan voor incidentbeheer maakt deel uit van deze inspanning.

Als u DDoS Protection hebt, moet u ervoor zorgen dat deze is ingeschakeld in het virtuele netwerk van internetgerichte eindpunten. Door DDoS-waarschuwingen te configureren, kunt u voortdurend letten op mogelijke aanvallen op uw infrastructuur.

Bewaak uw toepassingen onafhankelijk. Inzicht in het normale gedrag van een toepassing. Bereid u voor om te handelen als de toepassing zich niet gedraagt zoals verwacht tijdens een DDoS-aanval.

Ontdek hoe uw services reageren op een aanval door DDoS-simulaties te testen.

Volgende stappen

- Meer informatie over referentiearchitecturen.