Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

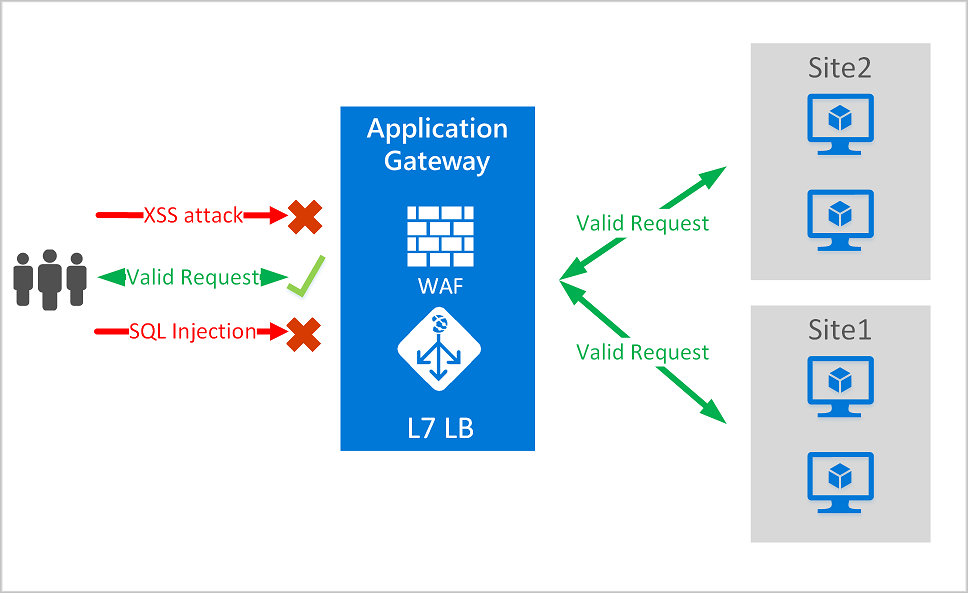

WaF (Azure Web Application Firewall) op Azure-toepassing Gateway beschermt uw webtoepassingen actief tegen veelvoorkomende aanvallen en beveiligingsproblemen. Naarmate webtoepassingen vaker doelen voor schadelijke aanvallen worden, worden deze aanvallen vaak misbruik gemaakt van bekende beveiligingsproblemen, zoals SQL-injectie en scripting op meerdere sites.

WAF op Application Gateway is gebaseerd op de Core Rule Set (CRS) van het Open Web Application Security Project (OWASP).

Alle volgende WAF-functies bestaan in een WAF-beleid. U kunt meerdere beleidsregels maken en deze koppelen aan een Application Gateway, aan afzonderlijke listeners of padgebaseerde routeringsregels op een Application Gateway, zodat u afzonderlijke beleidsregels kunt definiëren voor elke site achter uw Application Gateway, indien nodig. Zie Web Application Firewall-beleid maken voor Application Gateway voor meer informatie over WAF-beleid.

Notitie

Application Gateway heeft twee versies van de WAF-SKU: Application Gateway WAF_v1 en Application Gateway WAF_v2. WAF-beleidskoppelingen zijn alleen beschikbaar voor de Application Gateway WAF_v2 SKU.

Application Gateway fungeert als een ADC-controller (Application Delivery controller). Application Gateway biedt TLS (Transport Layer Security), eerder bekend als SSL (Secure Sockets Layer), beëindiging, sessieaffiniteit op basis van cookies, round robin-taakverdeling, routering op basis van inhoud, de mogelijkheid om meerdere websites te hosten en beveiligingsverbeteringen.

Application Gateway verbetert de beveiliging via TLS-beleidsbeheer en end-to-end TLS-ondersteuning. Door WAF te integreren in Application Gateway, wordt de beveiliging van toepassingen versterkt. Deze combinatie verdedigt uw webtoepassingen actief tegen veelvoorkomende beveiligingsproblemen en biedt een centraal beheerbare, eenvoudig te configureren locatie.

Vergoedingen

In deze sectie worden de belangrijkste voordelen beschreven die WAF in Application Gateway biedt.

Beveiliging

Beveilig uw webtoepassing tegen kwetsbaarheden en aanvallen op het web zonder dat u de code voor de back-end hoeft aan te passen.

Beveilig meerdere webtoepassingen tegelijk. Een instantie van Application Gateway kan maximaal 40 websites hosten die worden beveiligd door een Web Application Firewall.

Maak aangepast WAF-beleid voor verschillende sites die achter dezelfde WAF staan.

Bescherm uw webtoepassingen tegen schadelijke bots met de ip-reputatieregelset.

Bescherm uw toepassing tegen DDoS-aanvallen. Zie Application DDoS Protection voor meer informatie.

Controleren

Controleer op aanvallen tegen webtoepassingen door een real-time logboek van WAF te gebruiken. Het logboek is geïntegreerd met Azure Monitor om waarschuwingen van WAF bij te houden en gemakkelijk trends te ontdekken.

Application Gateway WAF is geïntegreerd met Microsoft Defender voor Cloud. Defender voor Cloud biedt een centraal overzicht van de beveiligingsstatus van al uw Azure-, hybride en multicloud-resources.

Aanpassing

Pas regels en regelgroepen van WAF aan om deze te laten voldoen aan de toepassingsvereisten en om fout-positieven te elimineren.

Koppel een WAF-beleid voor elke site achter uw WAF om sitespecifieke configuratie te bieden.

Stel aangepaste regels op om te voldoen aan de behoeften van uw toepassing.

Functies

- SQL-injectiebeveiliging.

- Beveiliging tegen cross-site scripting

- Bescherming tegen andere veelvoorkomende webaanvallen, zoals opdrachtinjectie, HTTP-aanvraagsmokkel, HTTP-antwoord splitsen en externe bestandsopname.

- Beveiliging tegen schendingen van het HTTP-protocol.

- Beveiliging tegen afwijkingen in het HTTP-protocol, zoals ontbrekende host, user-agent en accept-headers.

- Beveiliging tegen crawlers en scanners.

- Detectie van veelvoorkomende onjuiste configuraties van toepassingen (bijvoorbeeld Apache en IIS).

- Configureerbare limieten voor grootte van aanvraag met boven- en ondergrenzen.

- Met uitsluitingslijsten kunt u bepaalde kenmerken van aanvragen weglaten uit een WAF-evaluatie. Een bekend voorbeeld is door Active Directory ingevoegde tokens die worden gebruikt voor verificatie- of wachtwoordvelden.

- Stel aangepaste regels op om te voldoen aan de specifieke behoeften van uw toepassingen.

- Pas geografische filters toe op verkeer om bepaalde landen/regio's al dan niet toegang te geven tot uw toepassingen.

- Beveilig uw toepassingen tegen bots met de regelset voor beperking voor bots.

- Controleer de JSON- en XML-code in de hoofdtekst van de aanvraag

WAF-beleid en -regels

Als u een Web Application Firewall wilt inschakelen op Application Gateway, moet u een WAF-beleid maken. In dit beleid zijn alle beheerde regels, aangepaste regels, uitsluitingen en andere aanpassingen verzameld, zoals de uploadlimiet voor bestanden.

U kunt een WAF-beleid configureren en dit beleid aan een of meer toepassingsgateways koppelen voor beveiliging. Een WAF-beleid bestaat uit twee typen beveiligingsregels:

Aangepaste regels die u kunt maken

Beheerde regelsets die een verzameling vooraf geconfigureerde regels van Azure zijn

Als beide typen regels aanwezig zijn, worden aangepaste regels eerst verwerkt voordat de regels van een beheerde regelset worden verwerkt. Een regel bestaat uit een overeenstemmingsvoorwaarde, een prioriteit en een actie. Ondersteunde actietypen zijn: ALLOW, BLOCK en LOG. U kunt een volledig aangepast beleid maken dat voldoet aan uw specifieke vereisten voor toepassingsbeveiliging door beheerde en aangepaste regels te combineren.

Regels in een beleid worden verwerkt in een prioriteitsvolgorde. Prioriteit is een uniek geheel getal dat de volgorde bepaalt van de te verwerken regels. Een lager geheel getal geeft een hogere prioriteit aan, en deze regels worden eerder geëvalueerd dan regels met een hoger geheel getal. Zodra een overeenkomst met een regel is gevonden, wordt op de aanvraag de actie toegepast die is gedefinieerd in de regel. Zodra een dergelijke overeenkomst is verwerkt, worden regels met een lagere prioriteit niet verder verwerkt.

Aan een door Application Gateway geleverde webtoepassing kan een WAF-beleid op globaal niveau gekoppeld zijn, maar dat kan ook per site of per URI.

Kernregelsets

Application Gateway ondersteunt meerdere regelsets, waaronder CRS 3.2, CRS 3.1 en CRS 3.0. Met deze regels worden uw webtoepassingen beveiligd tegen schadelijke activiteiten. Zie Web Application Firewall DRS en CRS-regelgroepen en -regels voor meer informatie.

Aangepaste regels

Application Gateway biedt ook ondersteuning voor aangepaste regels. Met aangepaste regels kunt u uw eigen regels maken, die worden geëvalueerd voor elke aanvraag die via WAF wordt doorgegeven. Deze regels hebben een hogere prioriteit dan de rest van de regels in de beheerde regelsets. Als aan een set voorwaarden wordt voldaan, wordt er een actie uitgevoerd om een bewerking toe te staan of te blokkeren. Zie Aangepaste regels voor Application Gateway voor meer informatie over aangepaste regels.

De geomatch-operator is nu beschikbaar voor aangepaste regels. Zie aangepaste regels voor geomatch voor meer informatie.

Regelset voor botbeveiliging

U kunt een regelset voor beheerde botbeveiliging inschakelen om aangepaste acties uit te voeren op aanvragen van alle botcategorieën.

Er worden drie bot-categorieën ondersteund:

Slecht

Slechte bots zijn bots met schadelijke IP-adressen en bots die hun identiteiten hebben vervalst. Kwaadaardige bots omvatten schadelijke IP-adressen die afkomstig zijn van de indicatoren van een inbreuk met hoge betrouwbaarheid en IP-reputatiefeeds uit de Microsoft Threat Intelligence-feed. Slechte bots bevatten ook bots die zichzelf identificeren als goede bots, maar hun IP-adressen behoren niet tot legitieme botuitgevers.

Goed

Goede bots zijn vertrouwde gebruikersagenten. Goede bot-regels worden ingedeeld in verschillende categorieën om gedetailleerde controle over WAF-beleidsconfiguratie te bieden. Deze categorieën zijn onder andere:

- geverifieerde zoekmachinebots (zoals Googlebot en Bingbot)

- gevalideerde koppelingscontrolebots

- geverifieerde sociale mediabots (zoals Facebookbot en LinkedInBot)

- geverifieerde advertentiebots

- geverifieerde bots voor inhoudscontrole

- gevalideerde bots van verschillende typen

Onbekend

Onbekende bots zijn gebruikersagenten zonder extra validatie. Onbekende bots bevatten ook schadelijke IP-adressen die afkomstig zijn van de Medium Confidence IP Indicators of Compromise van de Microsoft Threat Intelligence-feed.

Het WAF-platform beheert en werkt de bothandtekeningen dynamisch bij.

Wanneer botbeveiliging is ingeschakeld, worden binnenkomende aanvragen die overeenkomen met botregels geblokkeerd, toegestaan of aangemeld op basis van de geconfigureerde actie. Het blokkeert schadelijke bots, staat geverifieerde zoekmachinecrawlers toe, blokkeert onbekende verkenningen van zoekmachines en registreert standaard onbekende bots. U kunt aangepaste acties instellen om verschillende typen bots te blokkeren, toe te staan of te registreren.

U kunt WAF-logboeken openen vanuit een opslagaccount, Event Hub, Log Analytics of logboeken verzenden naar een partneroplossing.

Zie voor meer informatie over botbeveiliging van Application Gateway Web Application Firewall op Application Gateway-botbeveiliging.

WAF-modi

In Application Gateway WAF kunnen de volgende twee modi worden geconfigureerd:

- Detectiemodus: bewaakt en registreert alle bedreigingswaarschuwingen. U kunt het vastleggen van diagnostische gegevens inschakelen voor Application Gateway via de sectie Diagnostische gegevens. U moet er ook voor zorgen dat het WAF-logboek geselecteerd en ingeschakeld is. In de detectiemodus worden binnenkomende verzoeken niet geblokkeerd door Web Application Firewall.

- Preventiemodus: blokkeert indringers en aanvallen die door de regels worden gedetecteerd. De aanvaller krijgt een uitzondering '403 onbevoegde toegang' en de verbinding wordt verbroken. In de preventiemodus worden dergelijke aanvallen vastgelegd in de WAF-logboeken.

Notitie

Het is raadzaam om gedurende een korte periode in een productieomgeving een zojuist geïmplementeerde WAF uit te voeren in de detectiemodus. Dit biedt de mogelijkheid om firewalllogboeken te verkrijgen en eventuele uitzonderingen of aangepaste regels bij te werken voordat u overgaat naar de preventiemodus. Het helpt ook het voorkomen van onverwacht geblokkeerd verkeer te verminderen.

WAF-motor

De WAF-engine (Web Application Firewall) is het onderdeel dat verkeer inspecteert en detecteert of een aanvraag een handtekening bevat die een mogelijke aanval aangeeft. Wanneer u CRS 3.2 of hoger gebruikt, voert uw Web Application Firewall de nieuwe WAF-engine uit, waarmee u betere prestaties en een verbeterde set functies krijgt. Wanneer u eerdere versies van de CRS gebruikt, draait uw WAF op een oudere engine. Nieuwe functies zijn alleen beschikbaar in de nieuwe Azure WAF-engine.

WAF-acties

U kunt kiezen welke actie wordt uitgevoerd wanneer een aanvraag overeenkomt met een regelvoorwaarde. De volgende acties worden ondersteund:

- Toestaan: De aanvraag gaat door de WAF en wordt doorgestuurd naar de back-end. Deze aanvraag kan niet worden geblokkeerd door regels met een lagere prioriteit. Toegestane acties zijn alleen van toepassing op de Bot Manager-regelset en zijn niet van toepassing op de basisregelset.

- Blokkeren: De aanvraag wordt geblokkeerd en WAF verzendt een antwoord naar de client zonder de aanvraag door te sturen naar de back-end.

- Logboek: De aanvraag wordt geregistreerd in de WAF-logboeken en WAF blijft regels met een lagere prioriteit evalueren.

- Anomaliescore: de standaardactie voor de CRS-regelset waarbij de totale anomaliescore wordt verhoogd wanneer een regel met deze actie wordt vergeleken. Scores voor afwijkingen zijn niet van toepassing op de Bot Manager-regelset.

Modus Anomaliescore

OWASP heeft twee modi voor het bepalen of verkeer moet worden geblokkeerd: de traditionele modus en de modus Anomaliescore.

In de Traditionele modus wordt verkeer dat aan een regel voldoet, onafhankelijk beschouwd van overeenkomsten met andere regels. Deze modus is eenvoudig te begrijpen. Maar het ontbreken van informatie over het aantal regels dat voldoet aan een specifieke aanvraag is een beperking. Daarom is de modus Anomaliescore geïntroduceerd. Dit is de standaard waarde voor OWASP 3.x.

In de modus Anomaliescore wordt verkeer dat voldoet aan een regel niet onmiddellijk geblokkeerd wanneer de firewall in de preventiemodus staat. Regels hebben een bepaalde ernst: Kritiek, Fout, Waarschuwing of Kennisgeving. Deze ernst is van invloed op een numerieke waarde voor de aanvraag, die de anomalie- of afwijkingsscore wordt genoemd. Een Waarschuwing regel draagt bijvoorbeeld 3 bij aan de score. Eén kritieke regelmatch draagt 5 bij.

| Ernst | Waarde |

|---|---|

| Cruciaal | 5 |

| Fout | 4 |

| Waarschuwing | 3 |

| Opmerking | 2 |

Als de anomaliescore een drempel van 5 heeft bereikt, wordt het verkeer geblokkeerd. Één enkele kritieke regelovereenkomst is dus voldoende voor de Application Gateway WAF om een aanvraag in de preventiemodus te blokkeren. Hoewel een regel met het ernstniveau Waarschuwing de Anomalie Score slechts met 3 verhoogt, is dat op zich niet genoeg om het verkeer te blokkeren.

Notitie

Het bericht dat wordt geregistreerd wanneer een WAF-regel overeenkomt met verkeer, bevat de actiewaarde 'Overeenkomend'. Als de totale anomaliescore van alle overeenkomende regels 5 of hoger is en het WAF-beleid wordt uitgevoerd in de preventiemodus, activeert de aanvraag een verplichte anomalieregel met de actiewaarde Geblokkeerd en wordt de aanvraag gestopt. Als het WAF-beleid echter wordt uitgevoerd in de detectiemodus, activeert de aanvraag de gedetecteerde actiewaarde en wordt de aanvraag geregistreerd en doorgegeven aan de back-end. Raadpleeg Problemen met Web Application Firewall (WAF) voor Azure Application Gateway oplossen voor meer informatie.

Configuratie

U kunt alle WAF-beleidsregels configureren en implementeren met behulp van Azure Portal, REST API's, Azure Resource Manager-sjablonen en Azure PowerShell. U kunt ook Azure WAF-beleid op schaal configureren en beheren met behulp van Firewall Manager-integratie. Zie WAF-beleid configureren met Behulp van Azure Firewall Manager voor meer informatie.

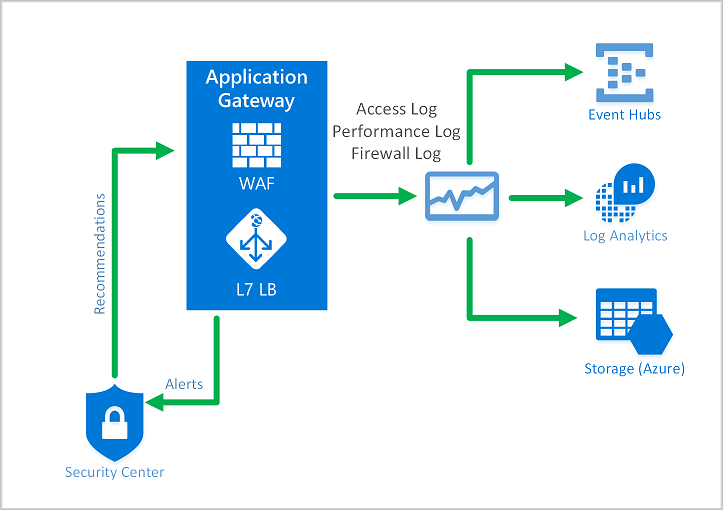

Toezicht op WAF

Het bewaken van de status van uw toepassingsgateway is belangrijk en kan worden bereikt door uw WAF en de toepassingen die het beveiligt te integreren met Microsoft Defender for Cloud, Azure Monitor en Azure Monitor-logboeken.

Azure Monitor

Application Gateway-logboeken zijn geïntegreerd met Azure Monitor, zodat u diagnostische gegevens kunt bijhouden, waaronder WAF-waarschuwingen en logboeken. U kunt deze mogelijkheid openen op het tabblad Diagnostics van de Application Gateway-resource in de Azure portal of direct via Azure Monitor. Zie Diagnostische logboeken voor Application Gateway voor meer informatie over het inschakelen van logboeken.

Microsoft Defender voor Cloud

Defender voor Cloud helpt u bedreigingen te voorkomen, te detecteren en erop te reageren. De service biedt meer inzicht in en controle over de veiligheid van uw Azure-resources. Application Gateway is geïntegreerd met Defender voor Cloud. Defender voor Cloud scant uw omgeving om onbeveiligde webtoepassingen te detecteren. Het kan aanbevelen om Application Gateway WAF te gebruiken om deze kwetsbare resources te beschermen. U maakt de firewalls rechtstreeks vanuit Defender voor Cloud. Deze WAF-exemplaren zijn geïntegreerd met Defender voor Cloud. Ze verzenden waarschuwingen en statusgegevens naar Defender voor Cloud voor rapportage.

Microsoft Sentinel

Microsoft Sentinel is een schaalbare, cloudeigen SIEM-oplossing (Security Information Event Management) en SOAR-oplossing (Security Orchestration Automated Response). Microsoft Sentinel levert intelligente beveiligingsanalyses en bedreigingsinformatie in de hele onderneming en biedt één oplossing voor waarschuwingsdetectie, zichtbaarheid van bedreigingen, proactieve opsporing en reactie op bedreigingen.

Met de ingebouwde werkmap met Azure WAF-firewallgebeurtenissen krijgt u een overzicht van de beveiligingsgebeurtenissen op uw WAF, inclusief gebeurtenissen, overeenkomende en geblokkeerde regels en alle andere geregistreerde firewallactiviteiten.

Azure Monitor-werkboek voor WAF

Met Azure Monitor Workbook for WAF kunt u aangepaste visualisatie van beveiligingsgerelateerde WAF-gebeurtenissen in verschillende filterbare panelen inschakelen. Het werkt met alle WAF-typen, waaronder Application Gateway, Front Door en CDN, en kan worden gefilterd op basis van het WAF-type of een specifiek WAF-exemplaar. Importeren via ARM-sjabloon of galeriesjabloon. Zie WAF-werkmap als u deze werkmap wilt implementeren.

Loggen

Application Gateway WAF biedt gedetailleerde rapporten voor elke bedreiging die wordt gedetecteerd. Logboekregistratie is geïntegreerd met Azure Diagnostics-logboeken. Waarschuwingen worden vastgelegd in JSON-indeling. Deze logboeken kunnen worden geïntegreerd met Azure Monitor-logboeken.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "203.0.113.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Prijzen voor Application Gateway WAF SKU

De prijsmodellen verschillen voor de SKU's WAF_v1 en WAF_v2. Zie de prijzen van Application Gateway voor meer informatie.

Wat is er nieuw

Zie Azure-updates om te ontdekken wat er nieuw is in Azure Web Application Firewall.

Verwante inhoud

- Meer informatie over beheerde WAF-regels

- Meer informatie over aangepaste regels

- Meer informatie over Web Application Firewall in Azure Front Door

- Meer informatie over Azure-netwerkbeveiliging