Overzicht van Microsoft Defender voor Key Vault

Azure Key Vault is een cloudservice die versleutelingssleutels en geheimen, zoals certificaten, verbindingsreeksen en wachtwoorden, beveiligt.

Schakel Microsoft Defender voor Key Vault in voor azure-systeemeigen geavanceerde beveiliging tegen bedreigingen voor Azure Key Vault, waardoor er een andere beveiligingslaag wordt geboden.

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus: | Algemene beschikbaarheid (GA) |

| Prijzen: | Microsoft Defender voor Key Vault wordt gefactureerd zoals wordt weergegeven op de pagina met prijzen |

| Clouds: |

Wat zijn de voordelen van Microsoft Defender voor Key Vault?

Microsoft Defender voor Key Vault detecteert ongebruikelijke en mogelijk schadelijke pogingen om Key Vault-accounts te openen of misbruiken. Met deze beveiligingslaag kunt u bedreigingen aanpakken, zelfs als u geen beveiligingsexpert bent en zonder dat u beveiligingsbewakingssystemen van derden hoeft te beheren.

Wanneer afwijkende activiteiten plaatsvinden, worden waarschuwingen weergegeven in Defender voor Key Vault en worden ze optioneel via e-mail verzonden naar relevante leden van uw organisatie. Deze waarschuwingen bevatten de details over het verdachte incident evenals aanbevelingen voor het onderzoeken en oplossen van bedreigingen.

Waarschuwingen voor Microsoft Defender voor Key Vault

Wanneer u een waarschuwing krijgt van Microsoft Defender voor Key Vault, raden we u aan de waarschuwing te onderzoeken en erop te reageren, zoals beschreven in Reageren op Microsoft Defender voor Key Vault. Microsoft Defender voor Key Vault beveiligt toepassingen en referenties, dus zelfs als u bekend bent met de toepassing of gebruiker die de waarschuwing heeft geactiveerd, is het belangrijk om de situatie rondom elke waarschuwing te controleren.

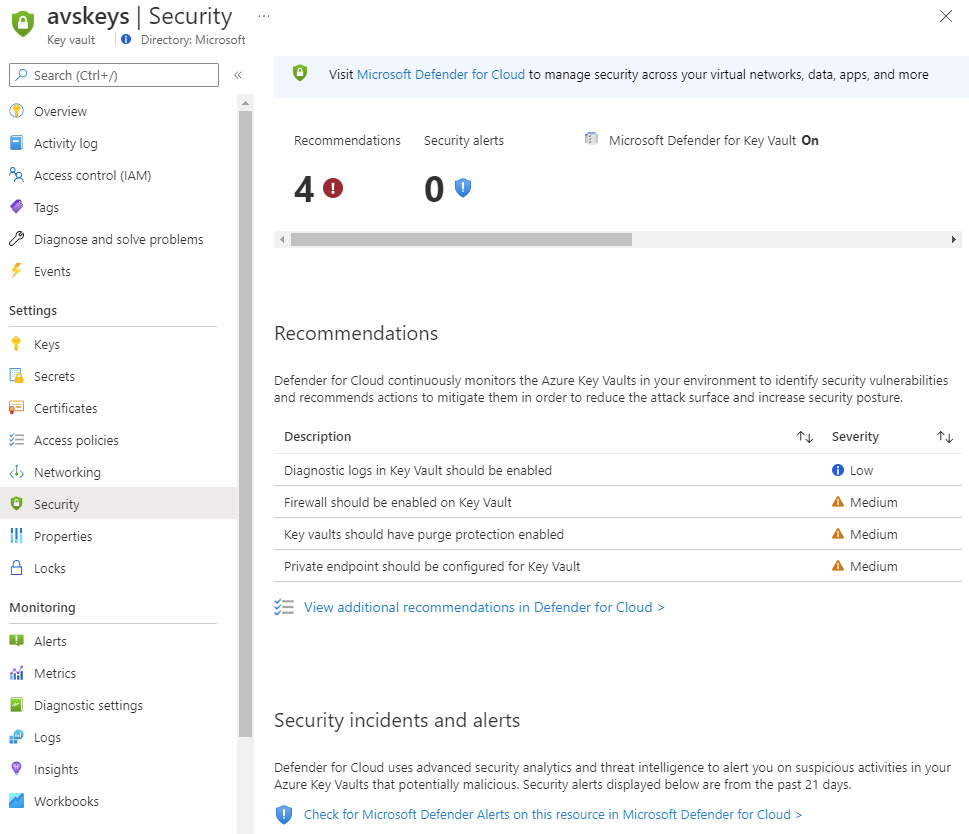

De waarschuwingen worden weergegeven op de pagina Beveiliging van Key Vault, de workloadbeveiligingen en de pagina beveiligingswaarschuwingen van Defender voor Cloud.

Tip

U kunt Microsoft Defender voor Key Vault-waarschuwingen simuleren door de instructies te volgen in het valideren van azure Key Vault-detectie van bedreigingen in Microsoft Defender voor Cloud.

Reageren op Waarschuwingen van Microsoft Defender voor Key Vault

Wanneer u een waarschuwing ontvangt van Microsoft Defender voor Key Vault, raden we u aan de waarschuwing te onderzoeken en erop te reageren, zoals hieronder wordt beschreven. Microsoft Defender voor Key Vault beveiligt toepassingen en referenties, dus zelfs als u vertrouwd bent met de toepassing of gebruiker die de waarschuwing heeft geactiveerd, is het belangrijk dat u de situatie rondom elke waarschuwing controleert.

Waarschuwingen van Microsoft Defender voor Key Vault bevatten de volgende elementen:

- Object-id

- User Principal Name of IP-adres van de verdachte resource

Afhankelijk van het type toegang dat is opgetreden, zijn sommige velden mogelijk niet beschikbaar. Als uw sleutelkluis bijvoorbeeld door een toepassing is geopend, ziet u geen bijbehorende user principal name van de gebruiker. Als het verkeer afkomstig is van buiten Azure, ziet u geen object-id.

Tip

Virtuele Azure-machines krijgen Microsoft IP-adressen toegewezen. Dit betekent dat een waarschuwing mogelijk een Microsoft-IP bevat, ook al heeft deze betrekking op activiteiten die van buiten Microsoft worden uitgevoerd. Dus zelfs als een waarschuwing een Microsoft IP-adres heeft, moet u nog steeds onderzoeken zoals beschreven op deze pagina.

Stap 1: De bron identificeren

- Controleer of het verkeer afkomstig is van uw Azure-tenant. Als de firewall van de sleutelkluis is ingeschakeld, hebt u waarschijnlijk toegang verleend tot de gebruiker of toepassing die deze waarschuwing heeft geactiveerd.

- Als u de bron van het verkeer niet kunt controleren, gaat u verder met stap 2. Reageer dienovereenkomstig.

- Als u de bron van het verkeer in uw tenant kunt identificeren, neemt u contact op met de gebruiker of eigenaar van de toepassing.

Let op

Microsoft Defender voor Key Vault is ontworpen om verdachte activiteiten te identificeren die worden veroorzaakt door gestolen referenties. Sluit de waarschuwing niet gewoon omdat u de gebruiker of toepassing herkent. Neem contact op met de eigenaar van de toepassing of de gebruiker en controleer of de activiteit legitiem was. U kunt een onderdrukkingsregel maken om zo nodig ruis te elimineren. Meer informatie vindt u in Beveiligingswaarschuwingen onderdrukken.

Stap 2: reageer dienovereenkomstig

Als u de gebruiker of toepassing niet herkent of als u denkt dat de toegang niet is geautoriseerd:

Als het verkeer afkomstig is van een niet-herkend IP-adres:

- Schakel de Azure Key Vault-firewall in zoals beschreven in Azure Key Vault-firewalls en virtuele netwerken configureren.

- Configureer de firewall met vertrouwde resources en virtuele netwerken.

Als de bron van de waarschuwing een niet-geautoriseerde toepassing of verdachte gebruiker was:

- Open de toegangsbeleidsinstellingen van de sleutelkluis.

- Verwijder de bijbehorende beveiligingsprincipaal of beperk de bewerkingen die de beveiligingsprincipaal kan uitvoeren.

Als de bron van de waarschuwing een Microsoft Entra-rol heeft in uw tenant:

- Neem contact op met de beheerder.

- Bepaal of microsoft Entra-machtigingen moeten worden beperkt of ingetrokken.

Stap 3: De impact meten

Wanneer de gebeurtenis is verzacht, onderzoekt u de geheimen in uw sleutelkluis die zijn beïnvloed:

- Open de pagina Beveiliging in uw Azure-sleutelkluis en bekijk de geactiveerde waarschuwing.

- Selecteer de specifieke waarschuwing die is geactiveerd en controleer de lijst met de geheimen die zijn geopend en de tijdstempel.

- Als diagnostische logboeken voor key vault zijn ingeschakeld, controleert u eventueel de vorige bewerkingen voor het bijbehorende IP-adres, de gebruikersprincipaal of de object-id van de aanroeper.

Stap 4: Actie ondernemen

Wanneer u uw lijst met geheimen, sleutels en certificaten hebt gecompileerd die zijn geopend door de verdachte gebruiker of toepassing, moet u deze objecten onmiddellijk roteren.

- Betrokken geheimen moeten worden uitgeschakeld of verwijderd uit uw sleutelkluis.

- Als de referenties zijn gebruikt voor een specifieke toepassing:

- Neem contact op met de beheerder van de toepassing en vraag hen om hun omgeving te controleren op elk gebruik van de aangetaste referenties omdat ze zijn gecompromitteerd.

- Als de gecompromitteerde referenties zijn gebruikt, moet de eigenaar van de toepassing de informatie identificeren die is geopend en de impact beperken.

Volgende stappen

In dit artikel hebt u meer geleerd over Microsoft Defender voor Key Vault.

Raadpleeg de volgende artikelen voor gerelateerd materiaal:

- Key Vault-beveiligingswaarschuwingen: de sectie Key Vault van de referentietabel voor alle Microsoft Defender voor Cloud-waarschuwingen

- Continu Defender voor Cloud gegevens exporteren

- Beveiligingswaarschuwingen onderdrukken