Aantekeningen voor pull-aanvragen inschakelen in GitHub en Azure DevOps

DevOps-beveiliging toont beveiligingsresultaten als aantekeningen in pull-aanvragen (PR). Beveiligingsoperators kunnen pr-aantekeningen inschakelen in Microsoft Defender voor Cloud. Eventuele blootgestelde problemen kunnen worden opgelost door ontwikkelaars. Met dit proces kunnen potentiële beveiligingsproblemen en onjuiste configuraties worden voorkomen en opgelost voordat ze in de productiefase terechtkomen. DevOps-beveiliging annotaeert beveiligingsproblemen binnen de verschillen die zijn geïntroduceerd tijdens de pull-aanvraag in plaats van alle beveiligingsproblemen die in het hele bestand zijn gedetecteerd. Ontwikkelaars kunnen aantekeningen zien in hun broncodebeheersystemen en beveiligingsoperators kunnen eventuele onopgeloste bevindingen in Microsoft Defender voor Cloud zien.

Met Microsoft Defender voor Cloud kunt u pr-aantekeningen configureren in Azure DevOps. U kunt pr-aantekeningen krijgen in GitHub als u een GitHub Advanced Security-klant bent.

Wat zijn aantekeningen voor pull-aanvragen?

Aantekeningen bij pull-aanvragen zijn opmerkingen die worden toegevoegd aan een pull-aanvraag in GitHub of Azure DevOps. Deze aantekeningen geven feedback over de aangebrachte codewijzigingen en geïdentificeerde beveiligingsproblemen in de pull-aanvraag en helpen revisoren inzicht te krijgen in de wijzigingen die worden aangebracht.

Aantekeningen kunnen worden toegevoegd door een gebruiker met toegang tot de opslagplaats en kunnen worden gebruikt om wijzigingen voor te stellen, vragen te stellen of feedback te geven over de code. Aantekeningen kunnen ook worden gebruikt om problemen en bugs bij te houden die moeten worden opgelost voordat de code wordt samengevoegd in de hoofdvertakking. DevOps-beveiliging in Defender voor Cloud maakt gebruik van aantekeningen om beveiligingsresultaten weer te geven.

Vereisten

Voor GitHub:

- Een Azure-account. Als u nog geen Azure-account hebt, kunt u vandaag nog uw gratis Azure-account maken.

- Wees een GitHub Advanced Security-klant .

- Verbind uw GitHub-opslagplaatsen met Microsoft Defender voor Cloud.

- Configureer de GitHub-actie Microsoft Security DevOps.

Voor Azure DevOps:

- Een Azure-account. Als u nog geen Azure-account hebt, kunt u vandaag nog uw gratis Azure-account maken.

- Schrijftoegang (eigenaar/bijdrager) hebben voor het Azure-abonnement.

- Verbind uw Azure DevOps-opslagplaatsen met Microsoft Defender voor Cloud.

- Configureer de Microsoft Security DevOps Azure DevOps-extensie.

Aantekeningen voor pull-aanvragen inschakelen in GitHub

Als u aantekeningen voor pull-aanvragen inschakelt in GitHub, krijgen uw ontwikkelaars de mogelijkheid om hun beveiligingsproblemen te zien wanneer ze rechtstreeks een pull-aanvraag naar de hoofdvertakking maken.

Aantekeningen voor pull-aanvragen inschakelen in GitHub:

Navigeer naar GitHub en meld u aan.

Selecteer een opslagplaats die u hebt geïmplementeerd voor Defender voor Cloud.

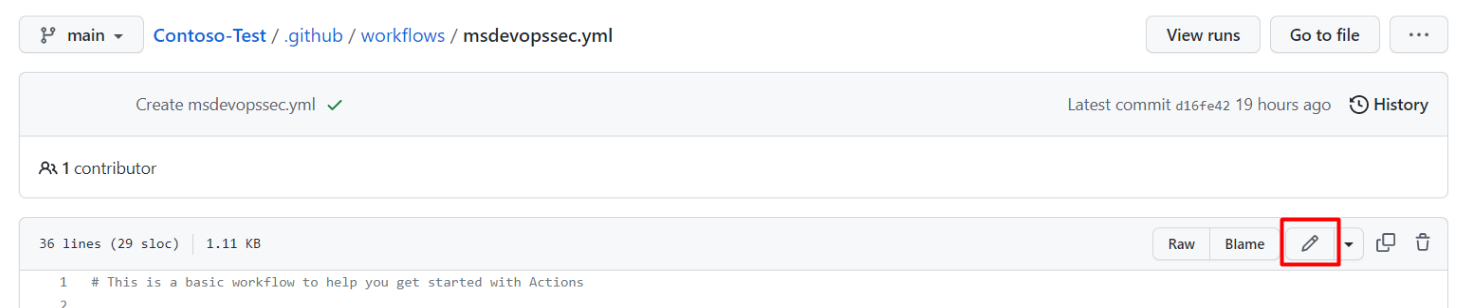

Navigeer naar

Your repository's home page>.github/workflows.Selecteer msdevopssec.yml, die is gemaakt in de vereisten.

Selecteer bewerken.

Zoek en werk de triggersectie bij om het volgende op te nemen:

# Triggers the workflow on push or pull request events but only for the main branch pull_request: branches: ["main"]U kunt ook een voorbeeldopslagplaats bekijken.

(Optioneel) U kunt selecteren op welke vertakkingen u deze wilt uitvoeren door de vertakking(en) in te voeren onder de triggersectie. Als u alle vertakkingen wilt opnemen, verwijdert u de lijnen met de vertakkingslijst.

Selecteer Doorvoeren starten.

Selecteer Wijzigingen doorvoeren.

Eventuele problemen die door de scanner worden gedetecteerd, kunnen worden weergegeven in de sectie Bestanden die zijn gewijzigd in uw pull-aanvraag.

- Wordt gebruikt in tests : de waarschuwing bevindt zich niet in de productiecode.

Aantekeningen voor pull-aanvragen inschakelen in Azure DevOps

Door aantekeningen voor pull-aanvragen in te schakelen in Azure DevOps, krijgen uw ontwikkelaars de mogelijkheid om hun beveiligingsproblemen te zien wanneer ze pull-aanvragen rechtstreeks naar de hoofdvertakking maken.

Validatiebeleid voor build inschakelen voor de CI-build

Voordat u aantekeningen voor pull-aanvragen kunt inschakelen, moet voor de hoofdbranch het buildvalidatiebeleid voor de CI-build zijn ingeschakeld.

Buildvalidatiebeleid inschakelen voor de CI-build:

Meld u aan bij uw Azure DevOps-project.

Navigeer naar Opslagplaatsen voor Project-instellingen>.

Selecteer de opslagplaats om pull-aanvragen in te schakelen.

Selecteer Beleidsregels.

Navigeer naar hoofdvertakking van vertakkingsbeleid>.

Zoek de sectie Buildvalidatie.

Zorg ervoor dat de buildvalidatie voor uw opslagplaats is ingeschakeld.

Selecteer Opslaan.

Zodra u deze stappen hebt voltooid, kunt u de build-pijplijn selecteren die u eerder hebt gemaakt en de instellingen aanpassen aan uw behoeften.

Aantekeningen voor pull-aanvragen inschakelen

Aantekeningen voor pull-aanvragen inschakelen in Azure DevOps:

Meld u aan bij het Azure-portaal.

Navigeer naar Defender voor Cloud> DevOps-beveiliging.

Selecteer alle relevante opslagplaatsen om de aantekeningen voor pull-aanvragen in te schakelen.

Selecteer Resources beheren.

Schakel aantekeningen voor pull-aanvragen in op Aan.

(Optioneel) Selecteer een categorie in de vervolgkeuzelijst.

Notitie

Momenteel worden alleen onjuiste configuraties van infrastructuur als code (ARM, Bicep, Terraform, CloudFormation, Dockerfiles, Helm Charts en meer) ondersteund.

(Optioneel) Selecteer een ernstniveau in de vervolgkeuzelijst.

Selecteer Opslaan.

Alle aantekeningen voor uw pull-aanvragen worden vanaf nu weergegeven op basis van uw configuraties.

Aantekeningen voor pull-aanvragen inschakelen voor mijn projecten en organisaties in Azure DevOps:

U kunt dit programmatisch doen door de Azure DevOps-resource-API bijwerken aan te roepen die microsoft beschikbaar heeft gemaakt. Beveiligingsresourceprovider.

API-informatie:

Http-methode: PATCH-URL's:

- Azure DevOps-projectupdate:

https://management.azure.com/subscriptions/<subId>/resourcegroups/<resourceGroupName>/providers/Microsoft.Security/securityConnectors/<connectorName>/devops/default/azureDevOpsOrgs/<adoOrgName>/projects/<adoProjectName>?api-version=2023-09-01-preview - Azure DevOps Org Update]:

https://management.azure.com/subscriptions/<subId>/resourcegroups/<resourceGroupName>/providers/Microsoft.Security/securityConnectors/<connectorName>/devops/default/azureDevOpsOrgs/<adoOrgName>?api-version=2023-09-01-preview

Aanvraagtekst:

{

"properties": {

"actionableRemediation": {

"state": <ActionableRemediationState>,

"categoryConfigurations":[

{"category": <Category>,"minimumSeverityLevel": <Severity>}

]

}

}

}

Beschikbare parameters/opties

<ActionableRemediationState>Beschrijving: Status van de configuratieopties voor pr-aantekeningen: Ingeschakeld | Invalide

<Category>Beschrijving: Categorie van bevindingen die worden geannoteerd voor pull-aanvragen.

Opties: IaC | Code | Artefacten | Afhankelijkheden | Opmerking over containers: momenteel wordt alleen IaC ondersteund

<Severity>Beschrijving: De minimale ernst van een bevinding die wordt overwogen bij het maken van pr-aantekeningen.

Opties: Hoog | Gemiddeld | Laag

Voorbeeld van het inschakelen van de pr-aantekeningen van een Azure DevOps Org voor de categorie IaC met een minimale ernst van Gemiddeld met behulp van het az cli-hulpprogramma.

Organisatie bijwerken:

az --method patch --uri https://management.azure.com/subscriptions/4383331f-878a-426f-822d-530fb00e440e/resourcegroups/myrg/providers/Microsoft.Security/securityConnectors/myconnector/devops/default/azureDevOpsOrgs/testOrg?api-version=2023-09-01-preview --body "{'properties':{'actionableRemediation':{'state':'Enabled','categoryConfigurations':[{'category':'IaC','minimumSeverityLevel':'Medium'}]}}}

Voorbeeld van het inschakelen van de pr-aantekeningen van een Azure DevOps-project voor de categorie IaC met een minimale ernst van Hoog met behulp van het az cli-hulpprogramma.

Project bijwerken:

az --method patch --uri https://management.azure.com/subscriptions/4383331f-878a-426f-822d-530fb00e440e/resourcegroups/myrg/providers/Microsoft.Security/securityConnectors/myconnector/devops/default/azureDevOpsOrgs/testOrg/projects/testProject?api-version=2023-09-01-preview --body "{'properties':{'actionableRemediation':{'state':'Enabled','categoryConfigurations':[{'category':'IaC','minimumSeverityLevel':'High'}]}}}"

Meer informatie

- Meer informatie over DevOps-beveiliging.

- Meer informatie over DevOps-beveiliging in Infrastructure as Code.

Volgende stappen

Meer informatie over DevOps-beveiliging.