Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

GitHub Advanced Security (GHAS)-integratie met Microsoft Defender for Cloud verbindt uw broncodeopslagplaatsen met cloudworkloads. Met deze integratie worden codewijzigingen automatisch toegewezen aan productieomgevingen, wordt prioriteit gegeven aan beveiligingswaarschuwingen op basis van de werkelijke runtimecontext en worden gecoördineerde herstelwerkstromen tussen ontwikkel- en beveiligingsteams mogelijk gemaakt. Het biedt geïntegreerde zichtbaarheid van beveiliging in uw ontwikkelingslevenscyclus.

Gebruik deze integratie voor:

- Houd beveiligingsproblemen bij van broncode naar geïmplementeerde toepassingen.

- Richt u op beveiligingsproblemen die van invloed zijn op productieworkloads.

- Coördineer oplossingen tussen GitHub-opslagplaatsen en Azure-omgevingen.

- Profiteer van hulpprogramma's voor herstel op basis van AI voor een snellere oplossing.

In dit overzicht wordt uitgelegd hoe de integratie werkt en krijgt u inzicht in de kernmogelijkheden voordat u de implementatie uitvoert. De integratie is momenteel beschikbaar als preview-versie.

Opmerking

Voor de huidige preview-versie wordt systeemeigen integratie van GHAS met Defender for Cloud alleen ondersteund voor containerworkloads.

Belangrijkste mogelijkheden

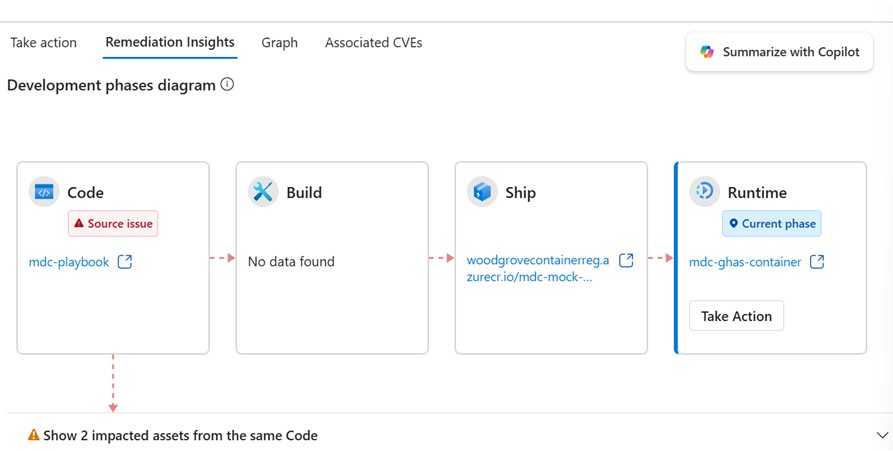

Slimme code-naar-cloud-toewijzing

Wanneer u uw GitHub-organisatie of -opslagplaats verbindt met Microsoft Defender for Cloud, wijst het systeem automatisch bronopslagplaatsen toe aan het uitvoeren van cloudworkloads. Het maakt gebruik van eigen, gepatenteerde code-tot-cloudmethoden van Defender for Cloud om ervoor te zorgen dat elke workload wordt gevolgd naar de oorspronkelijke opslagplaats (en omgekeerd).

Deze functie geeft u directe end-to-end zichtbaarheid, zodat u weet welke code elke geïmplementeerde toepassing aanstuurt zonder tijdrovende handmatige mapping.

Prioriteitstelling voor productiebewuste waarschuwingen

Blader door luidruchtige beveiligingswaarschuwingen en richt u op beveiligingsproblemen die echt van belang zijn.

Beveiligingsresultaten van GHAS in GitHub worden geprioriteerd op basis van echte runtime-context van Defender for Cloud. Ze markeren risicofactoren zoals internetblootstelling, gevoelige gegevens, kritieke resources en laterale verplaatsing. Deze risico's, geïdentificeerd in runtimeworkloads, worden dynamisch gekoppeld aan de codeopslagplaatsen van die workloads van oorsprong en de specifieke buildartefacten in GitHub.

U kunt filteren, classificeren en reageren op alleen beveiligingsproblemen die daadwerkelijk invloed hebben op de productie. Deze mogelijkheid helpt uw team efficiënt te blijven en uw belangrijkste toepassingen veilig te houden.

Geïntegreerde AI-gestuurde herstelbewerking

De kloof tussen beveiligings- en engineeringteams overbruggen met geïntegreerde werkstromen en relevante context.

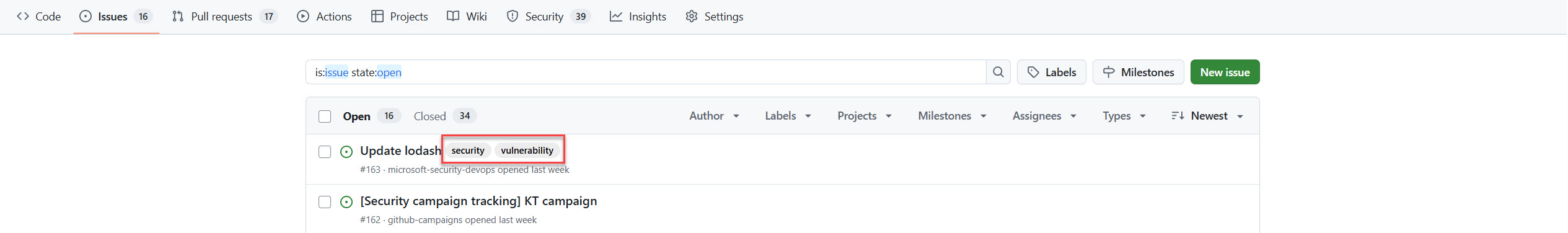

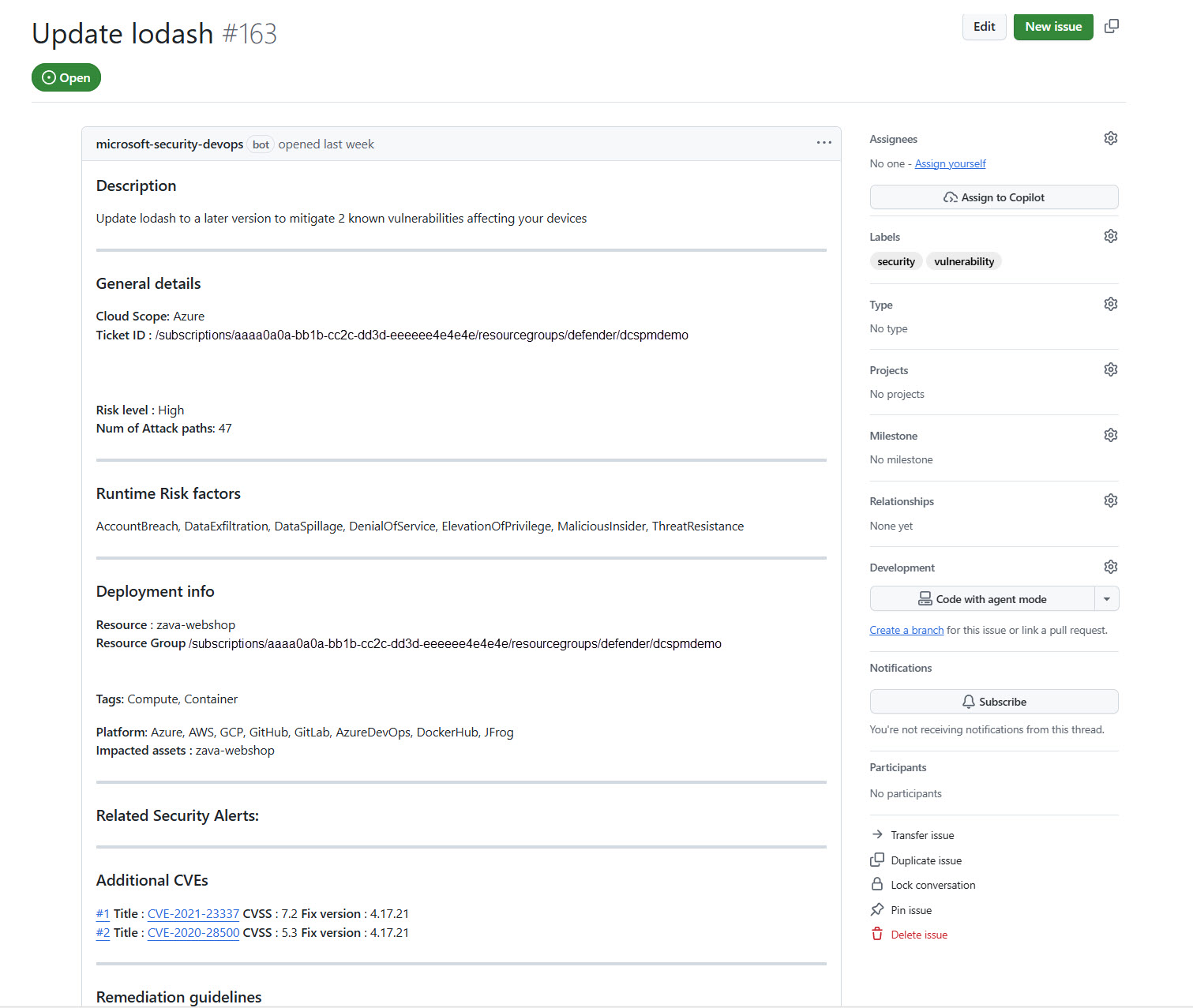

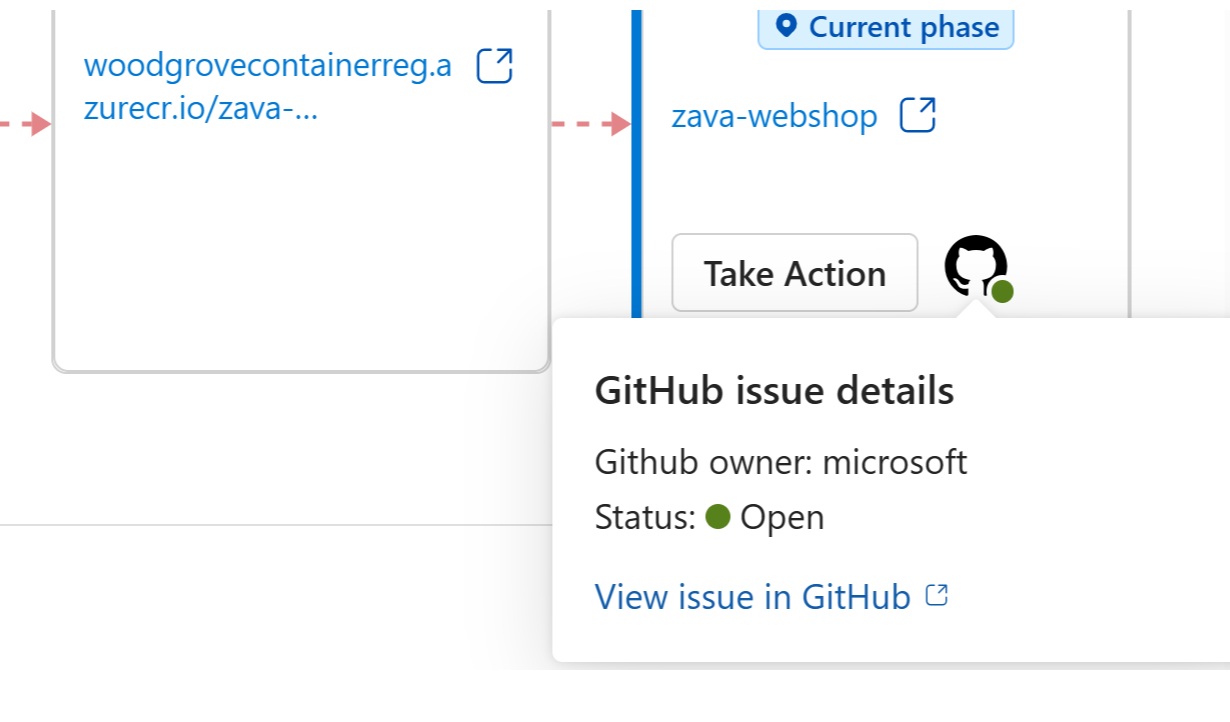

Binnen Defender for Cloud kunnen beveiligingsmanagers zien over welke beveiligingsproblemen het technische team al weet, samen met de status van deze problemen. Beveiligingsbeheerders openen deze weergave door de koppeling Weergave op GitHub te selecteren.

Beveiligingsbeheerders kunnen beveiligingsaanbevelingen voor het oplossen toewijzen aan de relevante technische teams door een GitHub-issue-toewijzing te genereren.

De toewijzing wordt gegenereerd op de opslagplaats van oorsprong. Het biedt runtime-informatie en -context om de technische oplossing te vergemakkelijken.

Technische managers kunnen een probleem aan een ontwikkelaar toewijzen voor verdere oplossing. De toegewezen gebruiker kan een Copilot-coderingsagent gebruiken voor automatische oplossingen op basis van AI.

Oplossingen voor gitHub-problemen, voortgang en campagneverbeteringen worden in realtime bijgehouden. De statussen worden weergegeven in GitHub en in Defender for Cloud.

Deze aanpak zorgt ervoor dat oplossingen snel worden geleverd, duidelijke verantwoordelijkheid creëert en de samenwerking vereenvoudigt. Al deze voordelen komen voor in de hulpprogramma's die uw teams al gebruiken.

Vereiste voorwaarden

| Kenmerk | Bijzonderheden |

|---|---|

| Milieuvereisten | - GitHub-account met een connector die is gemaakt in Defender for Cloud - GHAS-licentie - Defender Cloud Security Posture Management (CSPM) ingeschakeld voor het abonnement - Microsoft Security Copilot (optioneel voor geautomatiseerd herstel) |

| Rollen en machtigingen | - Machtigingen voor beveiligingsbeheerders - Beveiligingslezer voor het Azure-abonnement (om bevindingen weer te geven in Defender for Cloud) - Eigenaar van GitHub-organisatie |

| Cloudomgevingen | - Alleen beschikbaar in commerciële clouds (niet in Azure Government, Azure beheerd door 21Vianet of andere onafhankelijke clouds) |