Meervoudige verificatie (MFA) voor uw abonnementen beheren

Als u alleen wachtwoorden gebruikt om uw gebruikers te verifiëren, laat u een aanvalsvector open. Gebruikers gebruiken vaak zwakke wachtwoorden of hergebruiken ze voor meerdere services. Als MFA is ingeschakeld, zijn uw accounts veiliger en kunnen gebruikers zich nog steeds verifiëren bij bijna elke toepassing met eenmalige aanmelding (SSO).

Er zijn meerdere manieren om MFA in te schakelen voor uw Microsoft Entra-gebruikers op basis van de licenties die uw organisatie bezit. Deze pagina bevat de details voor elk in de context van Microsoft Defender voor Cloud.

MFA en Microsoft Defender voor Cloud

Defender voor Cloud een hoge waarde op MFA plaatst. Het beveiligingsbeheer dat het meeste bijdraagt aan uw beveiligingsscore is MFA inschakelen.

De volgende aanbevelingen in het besturingselement MFA inschakelen zorgen ervoor dat u voldoet aan de aanbevolen procedures voor gebruikers van uw abonnementen:

- Accounts met eigenaarsmachtigingen voor Azure-resources moeten MFA zijn ingeschakeld

- Accounts met schrijfmachtigingen voor Azure-resources moeten MFA zijn ingeschakeld

- Accounts met leesmachtigingen voor Azure-resources moeten MFA zijn ingeschakeld

Er zijn drie manieren om MFA in te schakelen en te voldoen aan de twee aanbevelingen in Defender voor Cloud: standaardinstellingen voor beveiliging, toewijzing per gebruiker en beleid voor voorwaardelijke toegang (CA).

Gratis optie - standaardinstellingen voor beveiliging

Als u de gratis versie van Microsoft Entra ID gebruikt, moet u de standaardinstellingen voor beveiliging gebruiken om meervoudige verificatie in te schakelen voor uw tenant.

MFA voor Klanten van Microsoft 365 Business, E3 of E5

Klanten met Microsoft 365 kunnen toewijzing per gebruiker gebruiken. In dit scenario wordt meervoudige verificatie van Microsoft Entra ingeschakeld of uitgeschakeld voor alle gebruikers, voor alle aanmeldingsgebeurtenissen. Er is geen mogelijkheid om meervoudige verificatie in te schakelen voor een subset van gebruikers, of onder bepaalde scenario's, en het beheer verloopt via de Office 365-portal.

MFA voor Microsoft Entra ID P1- of P2-klanten

Voor een verbeterde gebruikerservaring voert u een upgrade uit naar Microsoft Entra ID P1 of P2 voor beleidsopties voor voorwaardelijke toegang (CA). Als u een CA-beleid wilt configureren, hebt u tenantmachtigingen van Microsoft Entra nodig.

Uw CA-beleid moet:

MFA afdwingen

de Microsoft-beheerportals opnemen

sluit de app-id van Microsoft Azure Management niet uit

Klanten van Microsoft Entra ID P1 kunnen Microsoft Entra CA gebruiken om gebruikers te vragen om meervoudige verificatie tijdens bepaalde scenario's of gebeurtenissen om aan uw bedrijfsvereisten te voldoen. Andere licenties die deze functionaliteit omvatten: Enterprise Mobility + Security E3, Microsoft 365 F1 en Microsoft 365 E3.

Microsoft Entra ID P2 biedt de sterkste beveiligingsfuncties en een verbeterde gebruikerservaring. Met deze licentie wordt voorwaardelijke toegang op basis van risico's toegevoegd aan de functies van Microsoft Entra ID P1. Op risico's gebaseerde CA past zich aan de patronen van uw gebruikers aan en minimaliseert meervoudige verificatieprompts. Andere licenties met deze functionaliteit: Enterprise Mobility + Security E5 of Microsoft 365 E5.

Meer informatie vindt u in de documentatie voor voorwaardelijke toegang van Azure.

Accounts identificeren zonder meervoudige verificatie (MFA) ingeschakeld

U kunt de lijst met gebruikersaccounts weergeven zonder dat MFA is ingeschakeld op de pagina met details van Defender voor Cloud aanbevelingen of met behulp van Azure Resource Graph.

De accounts weergeven zonder MFA ingeschakeld in Azure Portal

Selecteer op de pagina met aanbevelingsgegevens een abonnement in de lijst Met resources die niet in orde zijn of selecteer Actie ondernemen en de lijst wordt weergegeven.

De accounts weergeven zonder MFA ingeschakeld met behulp van Azure Resource Graph

Als u wilt zien welke accounts MFA niet hebben ingeschakeld, gebruikt u de volgende Azure Resource Graph-query. De query retourneert alle beschadigde resources - accounts - van de aanbeveling 'Accounts met eigenaarsmachtigingen voor Azure-resources moet MFA zijn ingeschakeld'.

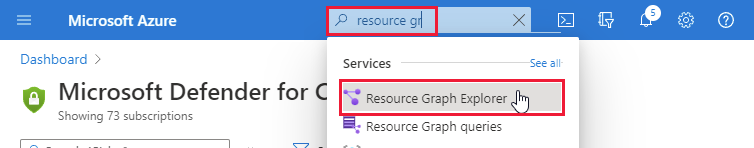

Open Azure Resource Graph Explorer.

Voer de volgende query in en selecteer Query uitvoeren.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdDe

additionalDataeigenschap toont de lijst met accountobject-id's voor accounts die geen MFA hebben afgedwongen.Notitie

De kolom Accountobject-id's bevat de lijst met accountobject-id's voor accounts waarvoor MFA niet per aanbeveling is afgedwongen.

Tip

U kunt ook de Defender voor Cloud REST API-methode Assessments - Get gebruiken.

Beperkingen

- De functie voor voorwaardelijke toegang voor het afdwingen van MFA voor externe gebruikers/tenants wordt nog niet ondersteund.

- Beleid voor voorwaardelijke toegang dat is toegepast op Microsoft Entra-rollen (zoals alle globale beheerders, externe gebruikers, extern domein, enzovoort) wordt nog niet ondersteund.

- Verificatiesterkte voor voorwaardelijke toegang wordt nog niet ondersteund.

- Externe MFA-oplossingen, zoals Okta, Ping, Duo en meer, worden niet ondersteund binnen de MFA-aanbevelingen voor identiteiten.

Volgende stappen

Zie de volgende artikelen voor meer informatie over aanbevelingen die van toepassing zijn op andere Azure-resourcetypen: