Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

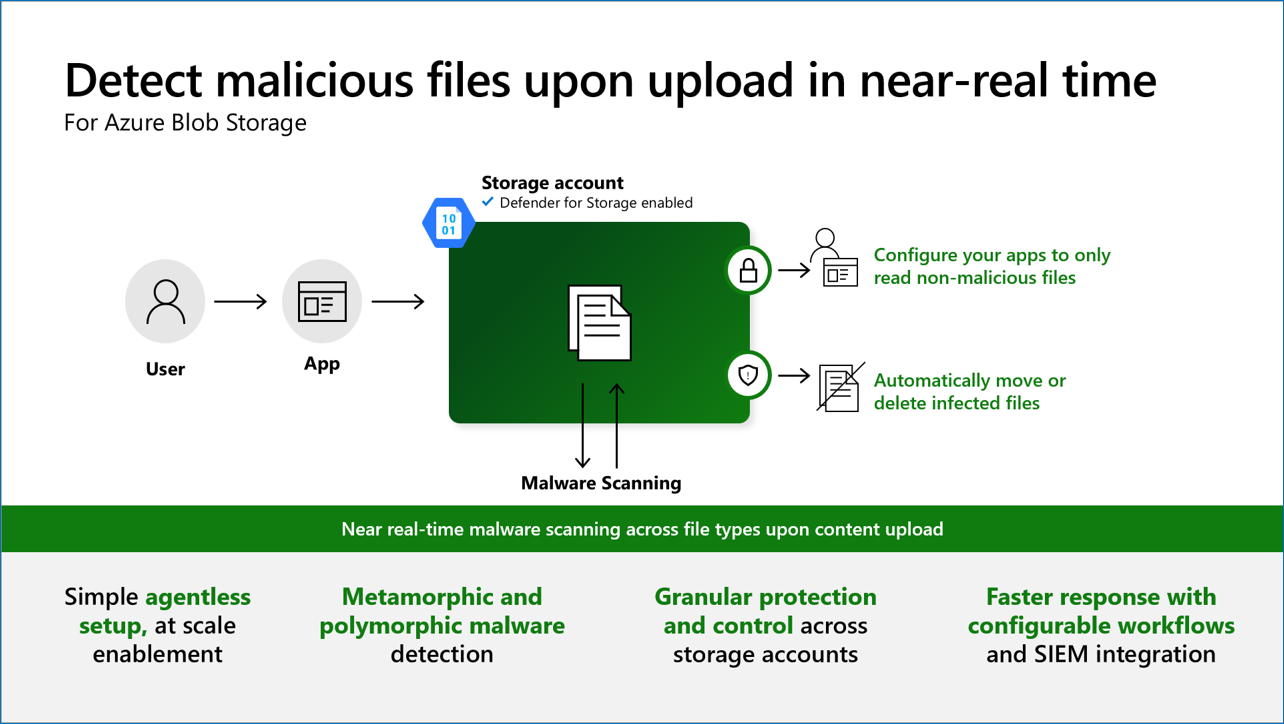

Bij het uploaden of wijzigen van bestanden in Microsoft Defender voor Storage worden blobs automatisch gescand, waardoor bijna realtime detectie tegen schadelijke inhoud mogelijk wordt. Deze cloudeigen SaaS-oplossing maakt gebruik van Microsoft Defender Antivirus om uitgebreide malwarescans uit te voeren, zodat uw opslagaccounts veilig blijven zonder dat er extra infrastructuur of onderhoud nodig is.

Door scannen bij uploaden te integreren in uw opslagaccounts, kunt u het volgende doen:

- Voorkom schadelijke uploads: voorkom dat malware uw opslagomgeving invoert op het moment van uploaden.

- Vereenvoudig beveiligingsbeheer: profiteer van automatisch scannen zonder agents te implementeren of te beheren.

- Naleving verbeteren: voldoen aan wettelijke vereisten door ervoor te zorgen dat alle geüploade gegevens worden gescand op malware.

Het uploaden van malware is een belangrijke bedreiging voor cloudopslag, omdat schadelijke bestanden binnen een organisatie kunnen worden ingevoerd en verspreid via cloudopslagservices. Microsoft Defender voor Storage biedt een ingebouwde oplossing om dit risico te beperken met uitgebreide antimalwaremogelijkheden.

Veelvoorkomende gebruiksvoorbeelden voor het scannen van malware bij het uploaden

- Webtoepassingen: Beveilig het uploaden van door gebruikers gegenereerde inhoud in webtoepassingen zoals belasting-apps, CV-uploadsites en bonuploads.

- Inhoudsdistributie: Beveilig assets zoals afbeeldingen en video's die op schaal worden gedeeld via inhoudshubs of CDN's (Content Delivery Networks), wat algemene malwaredistributiepunten kan zijn.

- Nalevingsvereisten: Voldoen aan regelgevingsstandaarden, zoals NIST, SWIFT en AVG, door niet-vertrouwde inhoud te scannen, met name voor gereguleerde branches.

- Integratie van derden: zorg ervoor dat gegevens van derden, zoals inhoud van zakelijke partners of contractanten, worden gescand om beveiligingsrisico's te voorkomen.

- Samenwerkingsplatforms: zorg voor veilige samenwerking tussen teams en organisaties door gedeelde inhoud te scannen.

- Gegevenspijplijnen: behoud gegevensintegriteit in ETL-processen (extraheren, transformeren, laden) door ervoor te zorgen dat er geen malware via meerdere gegevensbronnen binnenkomt.

- Machine learning-trainingsgegevens: bescherm de kwaliteit van trainingsgegevens door ervoor te zorgen dat gegevenssets schoon en veilig zijn, met name als ze door de gebruiker gegenereerde inhoud bevatten.

Notitie

Scannen op malware werkt in bijna realtime, maar scanduur kan variëren op basis van de bestandsgrootte, het bestandstype, de servicebelasting en de leeslatentie van het opslagaccount. Toepassingen die afhankelijk zijn van malwarescanresultaten, moeten rekening houden met deze mogelijke variaties in scantijden.

Scannen op malware bij uploaden inschakelen

Vereisten

- Machtigingen: Eigenaar of Bijdrager rol op het abonnement of opslagaccount, of specifieke rollen met de benodigde machtigingen.

- Defender voor Opslag: moet zijn ingeschakeld bij het abonnement of bij afzonderlijke opslagaccounts.

Als u malwarescans in uw abonnementen wilt inschakelen en configureren terwijl u gedetailleerde controle over afzonderlijke opslagaccounts behoudt, kunt u een van de volgende methoden gebruiken:

- Ingebouwd Azure-beleid gebruiken = Programmatisch met behulp van Infrastructure as Code-sjablonen, waaronder Terraform-, Bicep- en ARM-sjablonen

- Azure Portal gebruiken

- Het gebruiken van PowerShell

- Rechtstreeks met de REST API

Wanneer scannen op malware is ingeschakeld, wordt automatisch een Event Grid System Topic-resource gemaakt in dezelfde resourcegroep als het opslagaccount. Dit wordt gebruikt door de malwarescanservice om blob-uploadtriggers te monitoren.

Zie Microsoft Defender for Storage implementeren voor gedetailleerde instructies.

Kostenbeheer voor het scannen van malware bij het uploaden

Scannen van malware wordt gefactureerd per GB gescand. Om voorspelbaarheid van kosten te bieden, ondersteunt malwarescans het instellen van een limiet voor de hoeveelheid GB die in één maand per opslagaccount wordt gescand.

Belangrijk

Scannen van malware in Defender for Storage is niet inbegrepen in de eerste proefversie van 30 dagen en wordt vanaf de eerste dag in rekening gebracht volgens het prijsschema dat beschikbaar is op de Defender voor Cloud pagina met prijzen. U kunt ook kosten schatten met de defender voor cloudkostencalculator.

Met het beperkende mechanisme wordt voor elk opslagaccount een maandelijkse scanlimiet ingesteld, gemeten in gigabytes (GB). Dit fungeert als een effectieve kostenbeheersingsmaatregel. Als een vooraf gedefinieerde scanlimiet voor een opslagaccount binnen één kalendermaand is bereikt, wordt de scanbewerking automatisch gestopt. Deze stop vindt plaats zodra de drempelwaarde is bereikt, met een afwijking van maximaal 20 GB. Bestanden worden niet gescand op malware buiten dit punt. De limiet wordt aan het einde van elke maand om middernacht UTC opnieuw ingesteld. Het bijwerken van de limiet duurt doorgaans tot een uur voordat het effect heeft.

Standaard wordt een limiet van 10 TB (10.000 GB) vastgesteld als er geen specifiek beperkingsmechanisme is gedefinieerd.

Aanbeveling

U kunt het limietmechanisme instellen voor afzonderlijke opslagaccounts of voor een volledig abonnement (elk opslagaccount in het abonnement wordt de limiet toegewezen die is gedefinieerd op abonnementsniveau).

Aanpasbare scanfilters voor malware bij uploaden

Scannen op malware bij het uploaden ondersteunt aanpasbare filters, waardoor gebruikers uitsluitingsregels kunnen instellen op basis van de voorvoegsels, achtervoegsels en de grootte van blobpaden. Door specifieke blobpaden en -typen, zoals logboeken of tijdelijke bestanden, uit te sluiten, kunt u onnodige scans voorkomen en kosten verlagen.

Filters kunnen worden geconfigureerd op het tabblad Microsoft Defender voor cloudinstellingen van het opslagaccount in Azure Portal of via REST API.

Belangrijkste punten:

Filters op basis van uitsluiting: maximaal 24 filterwaarden kunnen worden gebruikt om blobs uit te sluiten van malwarescans.

OR-logica: een blob wordt uitgesloten als deze voldoet aan een van de opgegeven criteria.

Filtertypen:

Sluit blobs (of containers) uit met een voorvoegsel: Definieer een door komma's gescheiden lijst van voorvoegsels.

Indeling:

container-name/blob-name(begin met de containernaam; neem de naam van het opslagaccount niet op).Als u hele containers wilt uitsluiten, gebruikt u het voorvoegsel van containernamen zonder een achtervoegsel

/.Als u één container wilt uitsluiten, voegt u een afsluitende slash

/toe na de containernaam om te voorkomen dat andere containers met vergelijkbare voorvoegsels worden uitgesloten.

Blobs uitsluiten met achtervoegsel: Definieer een door komma's gescheiden lijst met achtervoegsels.

Achtervoegsels komen alleen overeen met het einde van de blobnamen.

Mag alleen worden gebruikt voor bestandsextensies of eindes van blobnamen.

Blobs uitsluiten die groter zijn dan: Hiermee geeft u de maximale grootte in bytes op voordat blobs moeten worden gescand. Blobs die groter zijn dan deze waarde, worden uitgesloten van scannen.

Hoe malware scannen werkt

Stroom voor malwarecontrole bij uploaden

Scans bij uploaden worden geactiveerd door een bewerking die resulteert in een BlobCreated gebeurtenis, zoals gespecificeerd in de documentatie van Azure Blob Storage als bron voor Event Grid. Deze bewerkingen omvatten:

- Nieuwe blobs uploaden: Wanneer een nieuwe blob wordt toegevoegd aan een container

- Bestaande blobs overschrijven: wanneer een bestaande blob wordt vervangen door nieuwe inhoud

-

Wijzigingen in blobs voltooien: bewerkingen zoals

PutBlockListofFlushWithClosedie wijzigingen doorvoeren in een blob

Notitie

Incrementele bewerkingen, zoals AppendFile in Azure Data Lake Storage Gen2 en PutBlock in Azure BlockBlob, activeren geen malwarescan onafhankelijk. Een malwarescan vindt alleen plaats wanneer deze toevoegingen zijn voltooid via doorvoerbewerkingen zoals PutBlockList of FlushWithClose. Elke doorvoering kan een nieuwe scan initiëren, waardoor de kosten kunnen toenemen als dezelfde gegevens meerdere keren worden gescand vanwege incrementele updates.

Scanproces

-

Gebeurtenisdetectie: Wanneer een

BlobCreatedgebeurtenis optreedt, detecteert de scanservice voor malware de wijziging. - Blob ophalen: De service leest de blob-inhoud veilig binnen dezelfde regio waar uw opslagaccount zich bevindt.

- Scannen in het geheugen: De inhoud wordt gescand in het geheugen met behulp van Microsoft Defender Antivirus met bijgewerkte malwaredefinities.

- Resultaat genereren: het scanresultaat wordt gegenereerd en de juiste acties worden uitgevoerd op basis van de bevindingen.

- Verwijdering van inhoud: gescande inhoud wordt niet bewaard en wordt onmiddellijk na het scannen verwijderd.

Doorvoer en capaciteit voor het scannen van malware tijdens het uploaden

Bij het scannen van malware bij uploaden gelden specifieke doorvoer- en capaciteitslimieten om prestaties en efficiëntie bij grootschalige bewerkingen te garanderen. Deze limieten helpen bij het beheren van het volume aan gegevens dat per minuut kan worden verwerkt, waardoor een balans wordt gegarandeerd tussen bijna realtime-beveiliging en systeembelasting.

- Limiet voor doorvoersnelheid: Malwarescanning tijdens uploaden kan maximaal 50 GB per minuut per opslagaccount verwerken. Als de snelheid van blobuploads deze drempelwaarde tijdelijk overschrijdt, worden de bestanden in de wachtrij geplaatst en wordt geprobeerd deze te scannen. Als de uploadsnelheid echter consistent de limiet overschrijdt, worden sommige blobs mogelijk niet gescand.

Gedeelde aspecten met scannen op aanvraag

De volgende secties zijn van toepassing op zowel on-demand als on-upload malwarescanning.

- Extra kosten , waaronder leesbewerkingen in Azure Storage, blobindexering en Event Grid-meldingen.

- Scanresultaten weergeven en gebruiken: methoden zoals blobindextags, Defender voor Cloud beveiligingswaarschuwingen, Event Grid-gebeurtenissen en Log Analytics.

- Automatisering van antwoorden: Automatiseer acties zoals blokkeren, verwijderen of verplaatsen van bestanden op basis van scanresultaten.

- Ondersteunde inhoud en beperkingen: behandelt ondersteunde bestandstypen, grootten, versleuteling en regiobeperkingen.

- Toegang en gegevensprivacy: details over hoe de service toegang heeft tot en uw gegevens verwerkt, inclusief privacyoverwegingen.

- Fout-positieven en fout-negatieven verwerken: stappen voor het indienen van bestanden voor controle en het maken van uitsluitingsregels.

- Blobscans en impact op IOPS: leer hoe scans verdere leesbewerkingen activeren en blobindextags bijwerken.

Zie de pagina Inleiding tot het scannen van malware voor gedetailleerde informatie over deze onderwerpen.

Beste werkwijzen en tips

- Stel kostenbeheerlimieten in voor opslagaccounts, met name voor opslagaccounts met veel uploadverkeer, om kosten effectief te beheren en te optimaliseren.

- Gebruik Log Analytics om de scangeschiedenis bij te houden voor nalevings- en controledoeleinden.

- Als uw gebruikssituatie een reactiemechanisme vereist, kunt u geautomatiseerde antwoorden (bijvoorbeeld quarantaine- of verwijderingsacties) instellen met behulp van Event Grid en Logic Apps. Zie Antwoord instellen bij het scannen van malware voor gedetailleerde installatierichtlijnen.

Aanbeveling

We raden u aan om de functie voor het scannen van malware in Defender for Storage te verkennen via ons praktijklab. Volg de Ninja-trainingsinstructies voor een gedetailleerde handleiding over het instellen, testen en reageren van de configuratie.