Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Malwarescans in Microsoft Defender for Storage verbeteren de beveiliging van uw Azure Storage-accounts door malwarebedreigingen te detecteren en te beperken. Microsoft Defender Antivirus wordt gebruikt om uw opslaginhoud te scannen, zodat de beveiliging en naleving van gegevens worden gegarandeerd.

Defender for Storage biedt twee soorten malwarescans:

Scannen van malware bij uploaden: scant blobs automatisch wanneer ze worden geüpload of gewijzigd, wat bijna realtime detectie biedt. Dit type scan is ideaal voor toepassingen die vaak uploaden van gebruikers, zoals webtoepassingen of samenwerkingsplatforms. Door inhoud te scannen terwijl deze wordt geüpload, voorkomt u dat schadelijke bestanden uw opslagomgeving binnenkomen en downstream worden doorgegeven.

Scannen op malware op aanvraag: hiermee kunt u bestaande blobs scannen wanneer dat nodig is, waardoor het ideaal is voor incidentrespons, naleving en proactieve beveiliging. Dit scantype is ideaal voor het opzetten van een beveiligingsbasislijn door alle bestaande gegevens te scannen, te reageren op beveiligingswaarschuwingen of controles voor te bereiden.

Met deze opties kunt u uw opslagaccounts beveiligen, voldoen aan de nalevingsbehoeften en de gegevensintegriteit garanderen.

Waarom scannen op malware belangrijk is

Inhoud die naar cloudopslag wordt geüpload, kan schadelijke software veroorzaken, wat risico's voor uw organisatie voordoet. Door te scannen op malware voorkomt u dat schadelijke bestanden in uw omgeving binnenkomen of verspreiden.

Scannen op malware in Defender for Storage biedt de volgende voordelen:

- Schadelijke inhoud detecteren: identificeert en beperkt malware.

- Beveiligingspostuur verbeteren: voegt een laag toe om malware te voorkomen.

- Ondersteuning voor naleving: voldoet aan wettelijke vereisten.

- Beveiligingsbeheer vereenvoudigen: biedt een cloudeigen oplossing met weinig onderhoud die op schaal kan worden geconfigureerd.

Belangrijkste functies

- Een ingebouwde SaaS-oplossing: maakt eenvoudige inschakeling op schaal mogelijk met nul onderhoud.

- Uitgebreide antimalwaremogelijkheden: Scant met Microsoft Defender Antivirus (MDAV), het vangen van polymorfe en metamorfe malware.

- Uitgebreide detectie: scant alle bestandstypen, waaronder archieven zoals ZIP- en RAR-bestanden, tot 50 GB per blob.

- Flexibele scanopties: biedt scannen op aanvraag en uploaden op aanvraag op basis van uw behoeften.

- Integratie met beveiligingswaarschuwingen: genereert gedetailleerde waarschuwingen in Microsoft Defender voor Cloud.

- Ondersteuning voor automatisering: maakt geautomatiseerde antwoorden mogelijk met behulp van Azure-services zoals Logic Apps en Functie-apps.

- Naleving en controle: registreert scanresultaten voor naleving en controle.

- Ondersteuning voor privé-eindpunten: ondersteunt privé-eindpunten, waardoor gegevensprivacy wordt gegarandeerd door blootstelling aan openbaar internet te elimineren.

Wat voor soort malware scannen werkt voor uw behoeften?

Als u onmiddellijke bescherming wilt voor frequente uploads, is het scannen van malware bij het uploaden de juiste keuze. Het werkt het beste voor het scannen van door de gebruiker geüploade inhoud in web-apps, het beveiligen van gedeelde multimediaassets en het waarborgen van naleving in gereglementeerde sectoren. Scannen bij uploaden is ook effectief als u partnergegevens moet integreren, samenwerkingsplatforms wilt beveiligen of gegevenspijplijnen en machine learning-gegevenssets wilt beveiligen. Zie Scannen op malware bij uploaden voor meer informatie.

Als u beveiligingsbasislijnen wilt instellen, is scannen op malware op aanvraag een uitstekende keuze. Het biedt ook flexibiliteit om scans uit te voeren op basis van specifieke behoeften. Scannen op aanvraag past goed in incidentrespons, naleving en proactieve beveiligingsprocedures. U kunt deze gebruiken om scans te automatiseren als reactie op beveiligingstriggers, controles voor te bereiden met geplande scans of proactief opgeslagen gegevens op malware te controleren. Daarnaast helpt scannen op aanvraag klanten te garanderen en gegevens te verifiëren voordat ze worden gearchiveerd of uitgewisseld. Zie Scannen op malware op aanvraag voor meer informatie.

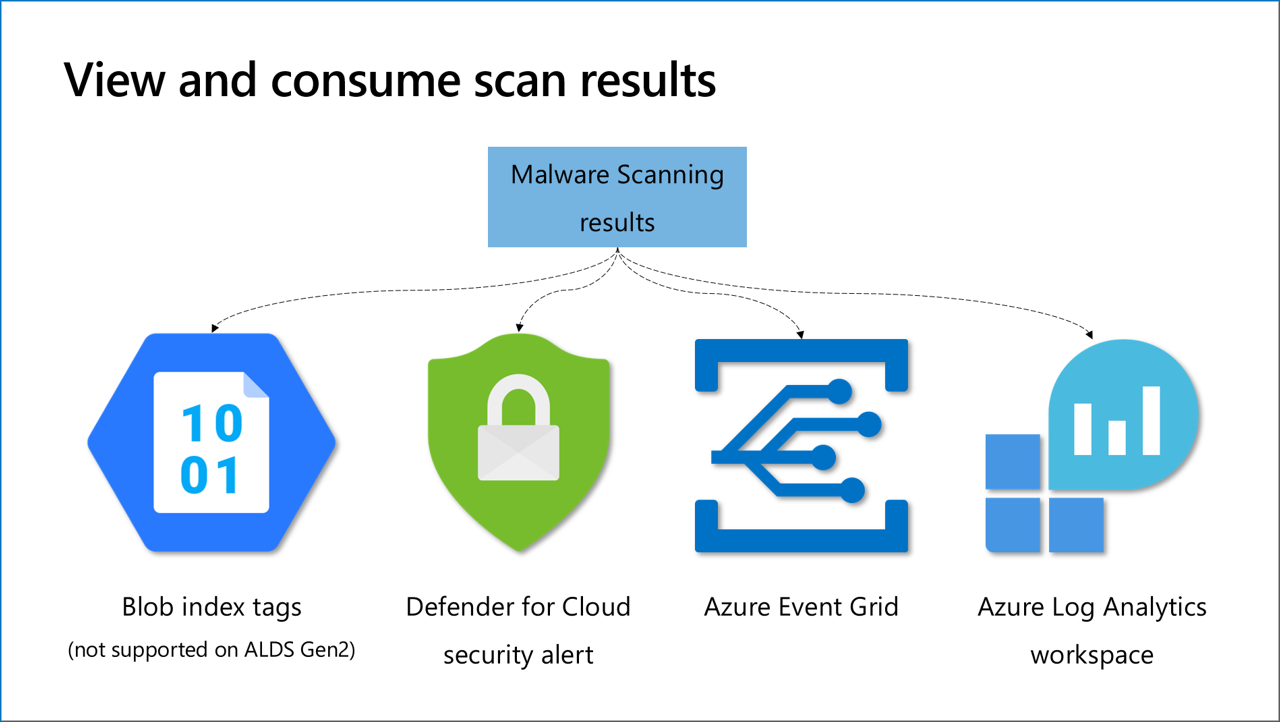

Scanresultaten opgeven

Scanresultaten voor malwarescans zijn beschikbaar via vier methoden. Na de installatie ziet u scanresultaten als blobindextags voor elk gescand bestand in het opslagaccount en als Microsoft Defender voor Cloud beveiligingswaarschuwingen wanneer een bestand als schadelijk wordt geïdentificeerd. U kunt ervoor kiezen om het gebruik van blobindextags uit te schakelen via azure Portal en REST API. U kunt ervoor kiezen om extra scanresultatenmethoden te configureren, zoals Event Grid en Log Analytics. Voor deze methoden is extra configuratie vereist. In de volgende sectie leert u meer over de verschillende scanresultatenmethoden.

Scanresultaten

Blob-indextags

Blob-indextags zijn metagegevensvelden in een blob. Ze categoriseren gegevens in uw opslagaccount met behulp van tagkenmerken van sleutelwaarden. Deze tags worden automatisch geïndexeerd en weergegeven als doorzoekbare multidimensionale index om eenvoudig gegevens te vinden. Gebruikers kunnen kiezen of malwarescanresultaten moeten worden opgeslagen met behulp van indextags of niet (het standaardgedrag is om indextags te gebruiken). De scanresultaten zijn beknopt en tonen scanresultaten van de malwarescans (geen bedreigingen gevonden, schadelijk, fout, niet gescand) en scantijd in UTC in de blob-metadata als twee afzonderlijke indextags. Andere resultaattypen (waarschuwingen, gebeurtenissen, logboeken) bieden meer informatie.

Toepassingen kunnen blobindextags gebruiken om werkstromen te automatiseren, maar ze zijn niet bestand tegen manipulatie. Lees meer over het instellen van een antwoord.

Notitie

Voor toegang tot indextags zijn machtigingen vereist. Voor meer informatie, zie blobindextags ophalen, instellen en bijwerken.

beveiligingswaarschuwingen Defender voor Cloud

Wanneer een schadelijk bestand wordt gedetecteerd, genereert Microsoft Defender voor Cloud een Microsoft Defender voor Cloud beveiligingswaarschuwing. Als u de waarschuwing wilt zien, gaat u naar Microsoft Defender voor Cloud beveiligingswaarschuwingen. De beveiligingswaarschuwing bevat details en context op het bestand, het malwaretype en aanbevolen stappen voor onderzoek en herstel. Als u deze waarschuwingen voor herstel wilt gebruiken, kunt u het volgende doen:

- Bekijk beveiligingswaarschuwingen in Azure Portal door te navigeren naar Microsoft Defender voor Cloud> Beveiligingswaarschuwingen.

- Automatiseringen configureren op basis van deze waarschuwingen.

- Beveiligingswaarschuwingen exporteren naar een SIEM (Security Information and Event Management). U kunt beveiligingswaarschuwingen van Microsoft Sentinel (Siem van Microsoft) continu exporteren met behulp van de Microsoft Sentinel-connector of een andere SIEM van uw keuze.

Meer informatie over het reageren op beveiligingswaarschuwingen.

Event Grid-gebeurtenis

Event Grid is handig voor automatisering op basis van gebeurtenissen. Het is de snelste methode om resultaten met minimale latentie te verkrijgen in een vorm van gebeurtenissen die u kunt gebruiken voor het automatiseren van reacties.

Gebeurtenissen uit aangepaste Event Grid-onderwerpen kunnen worden gebruikt door meerdere eindpunttypen. De nuttigste eindpunten voor malwarescanscenario's zijn:

- Functie-app (voorheen Azure-functie genoemd): gebruik een serverloze functie om code uit te voeren voor geautomatiseerde antwoorden, zoals verplaatsen, verwijderen of in quarantaine plaatsen.

- Webhook : een toepassing verbinden.

- Event Hubs & Service Bus-wachtrij : om downstreamgebruikers op de hoogte te stellen. Meer informatie over het configureren van malwarescans, zodat elk scanresultaat automatisch wordt verzonden naar een Event Grid-onderwerp voor automatiseringsdoeleinden.

Logboekanalyse

Mogelijk wilt u uw scanresultaten registreren voor nalevingsbewijs of het onderzoeken van scanresultaten. Door een Log Analytics-werkruimtebestemming in te stellen, kunt u elk scanresultaat opslaan in een gecentraliseerde logboekopslagplaats die eenvoudig te doorzoeken is. U kunt de resultaten bekijken door naar de Log Analytics-doelwerkruimte te navigeren en naar de StorageMalwareScanningResults tabel te zoeken.

Voor het automatiseren van acties op basis van scanresultaten is het raadzaam om de indextags of Event Grid-meldingen te gebruiken. Voor het maken van een audittrail met scanresultaten is Log Analytics de voorkeursoplossing.

Meer informatie over het instellen van logboekregistratie voor malwarescans.

Aanbeveling

Verken de functie voor het scannen van malware in Defender for Storage via ons praktijklab. Volg de Ninja-trainingsinstructies voor een gedetailleerde, stapsgewijze handleiding over het instellen en testen van malwarescans. Configureer antwoorden op scanresultaten. Dit maakt deel uit van het 'labs'-project waarmee klanten aan de slag kunnen met Microsoft Defender voor Cloud en praktische ervaring bieden met de mogelijkheden ervan.

Automatisering van antwoorden

Malwarescans ondersteunen geautomatiseerde reacties, zoals het verwijderen of afzetten van verdachte bestanden. Beheer dit met behulp van indextags van blobs of stel Event Grid-gebeurtenissen in voor automatiseringsdoeleinden. Automatiseer reacties op de volgende manieren:

- Toegang tot niet-gescande of schadelijke bestanden blokkeren met ABAC (op kenmerken gebaseerd toegangsbeheer).

- Verwijder of verplaats schadelijke bestanden automatisch in quarantaine met behulp van Logic Apps (op basis van beveiligingswaarschuwingen) of Event Grid met Functie-apps (op basis van scanresultaten).

- Schone bestanden doorsturen naar een andere locatie met behulp van Event Grid en Function Apps.

Meer informatie over het instellen van reacties op malwarescanresultaten .

Installatie van scannen van malware

Wanneer malwarescans zijn ingeschakeld, worden de volgende acties automatisch uitgevoerd in uw omgeving:

- Voor elk opslagaccount waarop u malwarescans inschakelt, wordt er een Event Grid System Topic-resource gemaakt in dezelfde resourcegroep van het opslagaccount. Deze wordt gebruikt door de scanservice voor malware om te luisteren naar triggers voor het uploaden van blobs. Als u deze resource verwijdert, wordt de functionaliteit voor het scannen van malware verbroken.

- Om uw gegevens te scannen, heeft de scanservice voor malware toegang tot uw gegevens nodig. Tijdens het inschakelen van de service wordt er een nieuwe gegevensscannerresource met de naam

StorageDataScannergemaakt in uw Azure-abonnement en voorzien van een door het systeem toegewezen beheerde identiteit. Deze resource is verleend met de roltoewijzing Opslagblobgegevens-eigenaar, zodat deze toegang heeft tot uw gegevens voor het uitvoeren van malware-scans en het ontdekken van gevoelige gegevens.

- De

StorageDataScannerresource wordt ook toegevoegd aan de toegangsregels voor toegang tot de netwerk-acl van het opslagaccount. Hierdoor kan Defender uw gegevens scannen wanneer openbare netwerktoegang tot het opslagaccount wordt beperkt. - Als u malware-scans inschakelt op abonnementsniveau, wordt er in uw Azure-abonnement een nieuwe resource genaamd

StorageAccounts/securityOperators/DefenderForStorageSecurityOperatorgemaakt. Aan deze resource wordt een door het systeem beheerde identiteit toegewezen. Het wordt gebruikt om Defender for Storage- en malwarescanconfiguraties in te schakelen en te herstellen op bestaande opslagaccounts. Daarnaast wordt gecontroleerd op nieuwe opslagaccounts die in het abonnement zijn gemaakt om malware te scannen. Deze resource heeft specifieke roltoewijzingen met de benodigde machtigingen om malwarescans in te schakelen.

Notitie

Het scannen van malware is afhankelijk van specifieke resources, identiteiten en netwerkinstellingen om goed te functioneren. Als u een van deze wijzigingen wijzigt of verwijdert, werkt het scannen van malware niet meer. Als u de normale werking wilt herstellen, schakelt u deze uit en weer aan.

Ondersteunde inhoud en beperkingen

Ondersteunde inhoud

Bestandstypen: alle bestandstypen, waaronder archieven zoals ZIP-bestanden.

Bestandsgrootte: Blobs tot 50 GB groot.

Beperkingen

Niet-ondersteunde opslagaccounts: verouderde v1-opslagaccounts worden niet ondersteund.

Niet-ondersteunde service: scannen op malware biedt geen ondersteuning voor Azure Files.

Niet-ondersteunde blobtypen:Toevoeg-blobs en pagina-blobs worden niet ondersteund.

Niet-ondersteunde versleuteling: versleutelde blobs aan de clientzijde kunnen niet worden gescand, omdat de service deze niet kan ontsleutelen. Blobs die in rust zijn versleuteld met door de klant beheerde sleutels (CMK) worden ondersteund.

Niet-ondersteunde protocollen: Blobs die zijn geüpload via het NFS-protocol (Network File System) 3.0 worden niet gescand.

Blob-indextags: indextags worden niet ondersteund voor opslagaccounts waarvoor hiërarchische naamruimte is ingeschakeld (Azure Data Lake Storage Gen2).

Niet-ondersteunde regio's: sommige regio's worden nog niet ondersteund voor het scannen van malware. De service wordt voortdurend uitgebreid naar nieuwe regio's. Zie Defender voor Cloud Beschikbaarheid voor de meest recente lijst met ondersteunde regio's.

Event Grid: Event Grid-onderwerpen waarvoor geen openbare netwerktoegang is ingeschakeld (zoals privé-eindpuntverbindingen) worden niet ondersteund door malwarescans in Defender for Storage.

De blob wordt mogelijk niet gescand na het bijwerken van metagegevens**:** Als de metagegevens van een blob kort na het uploaden worden bijgewerkt, kan het scannen bij uploaden de blob mogelijk niet scannen. Om dit probleem te voorkomen, is het raadzaam om blobmetagegevens op te geven in BlobOpenWriteOptions of om de update van de blobmetagegevens uit te stellen totdat de blob is gescand.

Tijdslimieten scannen: Afhankelijk van de grootte en complexiteit kan het lang duren voordat sommige blobs worden gescand. Het duurt bijvoorbeeld lang voordat zip-bestanden met veel items worden gescand. Defender dwingt een bovengrens af voor de hoeveelheid tijd die is toegewezen aan het scannen van één blob. Deze tijd varieert van 30 minuten tot 3 uur, afhankelijk van de grootte van de blob. Als de scan van een blob langer duurt dan de toegewezen tijd, wordt de scan gestopt en wordt het scanresultaat gemarkeerd als 'Time-out voor scannen'.

Overige kosten

Azure-services: malwarescans maken gebruik van andere Azure-services, waardoor er mogelijk verdere kosten in rekening worden gebracht:

Leesbewerkingen in Azure Storage

Azure Storage-blobindexering (als u de kosten wilt verlagen die worden gemaakt met behulp van blob-indextags, kunt u het gebruik van indextags uitschakelen voor het opslaan van scanresultaten van malware in de Azure-portal of REST API)

Azure Event Grid-gebeurtenissen

Het Dashboard prijsraming van Microsoft Defender voor Opslag kan u helpen bij het schatten van de totale verwachte kosten van Defender for Storage.

Blobscans en impact op IOPS

Telkens wanneer de scanservice voor malware een bestand scant, wordt een andere leesbewerking geactiveerd en wordt de indextag bijgewerkt. Dit is van toepassing op zowel scannen tijdens uploaden, wat plaatsvindt nadat de blob is geüpload of gewijzigd, en scannen op aanvraag. Ondanks deze bewerkingen blijft de toegang tot de gescande gegevens ongewijzigd. De impact op opslaginvoer-/uitvoerbewerkingen per seconde (IOPS) is minimaal, zodat deze bewerkingen doorgaans geen aanzienlijke belasting veroorzaken. Als u de impact op IOPS wilt verminderen, kunt u het gebruik van indextags uitschakelen voor het opslaan van malwarescanresultaten.

Scenario's waarbij malwarescans ineffectief zijn

Hoewel malwarescans uitgebreide detectiemogelijkheden bieden, zijn er specifieke scenario's waarin het ineffectief wordt vanwege inherente beperkingen. Evalueer deze scenario's zorgvuldig voordat u besluit malwarescans in te schakelen voor een opslagaccount:

Gesegmenteerde gegevens: Malwarescans zijn ineffectief bij het detecteren van bedreigingen in blobs die zijn onderverdeeld in kleinere onderdelen. Blobs die de bestandshoofding bevatten maar waarvan delen van de rest van het bestand ontbreken, worden gemarkeerd als beschadigd. Voor blobs die het tail-einde van het oorspronkelijke bestand bevatten, maar die geen bestandskoptekst bevatten, kan de antimalware-engine geen malware detecteren die aanwezig is. Als u dit risico wilt beperken, moet u rekening houden met aanvullende beveiligingsmaatregelen, zoals het scannen van gegevens vóór het segmenteren of nadat deze volledig opnieuw zijnassembleerd.

Versleutelde gegevens: scannen op malware biedt geen ondersteuning voor versleutelde gegevens aan de clientzijde. De service kan deze gegevens niet ontsleutelen, zodat malware in deze versleutelde blobs niet wordt gedetecteerd. Als versleuteling nodig is, scant u de gegevens vóór het versleutelingsproces of gebruikt u ondersteunde versleutelingsmethoden zoals CMK (Customer Managed Keys) voor versleuteling-at-rest.

Back-upgegevens: Back-ups bestaan uit fragmenten uit verschillende bestanden. Als een back-up van een schadelijk bestand wordt gemaakt, kan er een fout-positieve detectie worden geactiveerd voor het back-upbestand, dat zelf niet schadelijk is.

Wanneer u besluit malwarescans in te schakelen, moet u overwegen of andere ondersteunde bestanden worden geüpload naar het opslagaccount. Evalueer ook of aanvallers deze uploadstream kunnen misbruiken om malware te introduceren.

Verschillen in malwaredetectie tussen Azure Storage- en eindpuntomgevingen

Defender for Storage maakt gebruik van dezelfde antimalware-engine en up-to-datumhandtekeningen als Defender voor Eindpunt om te scannen op malware. Wanneer bestanden echter worden geüpload naar Azure Storage, ontbreken bepaalde metagegevens waarop de antimalware-engine afhankelijk is. Dit gebrek aan metagegevens kan leiden tot een hogere snelheid van gemiste detecties, ook wel 'fout-negatieven' genoemd, in Azure Storage vergeleken met detecties die zijn geïdentificeerd door Defender voor Eindpunt.

Hier volgen enkele voorbeelden van ontbrekende metagegevens:

Mark of the Web (MOTW): MOTW is een Windows-beveiligingsfunctie waarmee bestanden worden bijgehouden die zijn gedownload van internet. Wanneer bestanden echter worden geüpload naar Azure Storage, blijven deze metagegevens niet behouden.

Bestandspadcontext: op standaardbesturingssystemen kan het bestandspad meer context bieden voor detectie van bedreigingen. Een bestand dat probeert systeemlocaties te wijzigen (bijvoorbeeld

C:\Windows\System32) wordt bijvoorbeeld gemarkeerd als verdacht en kan verder worden geanalyseerd. In Azure Storage kan de context van specifieke bestandspaden binnen de blob niet op dezelfde manier worden gebruikt.Gedragsgegevens: Defender for Storage analyseert de inhoud van bestanden zonder ze uit te voeren. Het inspecteert de bestanden en kan hun uitvoering emuleren om te controleren op malware. Deze aanpak detecteert echter mogelijk niet bepaalde soorten malware die hun schadelijke aard alleen tijdens de uitvoering onthullen.

Toegang en gegevensprivacy

Vereisten voor gegevenstoegang

De scanservice voor malware vereist toegang tot uw gegevens om te scannen op malware. Tijdens het inschakelen van de service wordt een nieuwe gegevensscannerresource gemaakt StorageDataScanner in uw Azure-abonnement. Aan deze resource wordt een door het systeem toegewezen beheerde identiteit toegewezen en wordt de roltoewijzing opslagblobgegevenseigenaar toegewezen om toegang te krijgen tot uw gegevens en deze te scannen.

Als de netwerkconfiguratie van uw opslagaccount is ingesteld op Openbare netwerktoegang inschakelen vanuit geselecteerde virtuele netwerken en IP-adressen, wordt de StorageDataScanner resource toegevoegd aan de sectie Resource-exemplaren onder de netwerkconfiguratie van het opslagaccount om scantoegang toe te staan.

Gegevensprivacy en regionale verwerking

Regionale verwerking: scannen vindt plaats in dezelfde Azure-regio als uw opslagaccount om te voldoen aan de vereisten voor gegevenslocatie.

Gegevensverwerking: gescande bestanden worden niet opgeslagen. In sommige gevallen kunnen bestandsmetagegevens (bijvoorbeeld SHA-256-hash) worden gedeeld met Microsoft Defender voor Eindpunt voor verdere analyse.

Mogelijke fout-positieven en fout-negatieven verwerken

Fout-positieven

Fout-positieven treden op wanneer het systeem een goedaardig bestand onjuist identificeert als schadelijk. Ga als volgt te werk om deze problemen op te lossen:

Indienen voor analyse

Gebruik de Sample Submission Portal om fout-positieven te rapporteren.

Selecteer 'Microsoft Defender voor Opslag' als de bron bij het verzenden.

Waarschuwingen onderdrukken

- Maak onderdrukkingsregels in Defender voor Cloud om het voorkomen van specifieke terugkerende vals positieve waarschuwingen te vermijden.

Niet-gedetecteerde malware aanpakken (valse negatieven)

Fout-negatieven treden op wanneer het systeem een schadelijk bestand niet kan detecteren. Als u vermoedt dat dit is gebeurd, kunt u de niet-gedetecteerde malware melden door het bestand in te dienen voor analyse via de voorbeeldverzendingsportal. Zorg ervoor dat u zoveel mogelijk context opneemt om uit te leggen waarom u denkt dat het bestand schadelijk is.

Notitie

Het regelmatig melden van fout-positieven en negatieven helpt de nauwkeurigheid van het malwaredetectiesysteem in de loop van de tijd te verbeteren.