Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Beveiligingsaanbeveling in Microsoft Defender voor Cloud bevat bruikbare richtlijnen waarmee u uw resources kunt beveiligen en uw beveiligingspostuur kunt verbeteren. Elke aanbeveling bevat gedetailleerde stappen voor het oplossen van specifieke beveiligingsproblemen die zijn geïdentificeerd in uw cloudomgevingen.

Aanbevelingen voor beveiliging worden gegenereerd op basis van continue evaluatie van uw resources op basis van beveiligingsbeleid en nalevingsstandaarden. Ze bieden duidelijke herstelstappen, prioriteitstelling op basis van risico's en richtlijnen om u te helpen uw verdediging tegen potentiële bedreigingen te versterken.

Wat zijn risicofactoren?

Defender for Cloud maakt gebruik van de context van een omgeving, waaronder de configuratie van de resource, netwerkverbindingen en beveiligingspostuur, om het risico van potentiële beveiligingsproblemen te beoordelen. Door deze context te gebruiken, identificeert het de belangrijkste beveiligingsrisico's en onderscheidt deze zich van minder riskante problemen. De aanbevelingen worden gesorteerd op basis van hun risiconiveau.

Deze engine voor risicobeoordeling houdt rekening met belangrijke risicofactoren, zoals:

- Blootstelling aan internet: of resources toegankelijk zijn via internet

- Vertrouwelijkheid van gegevens: De aanwezigheid van gevoelige of vertrouwelijke gegevens

- Laterale verplaatsing: Potentieel voor slechte actoren om te schakelen tussen resources

- Aanvalspaden: of het beveiligingsprobleem deel uitmaakt van mogelijke aanvalsscenario's

Inzicht in risico prioritering

Microsoft Defender voor Cloud maakt proactief gebruik van een dynamische engine waarmee de risico's in uw omgeving worden beoordeeld. Hierbij wordt rekening gehouden met het potentieel voor exploitatie en de mogelijke zakelijke impact op uw organisatie. De engine geeft prioriteit aan beveiligingsaanaanvelingen op basis van de risicofactoren van elke resource. De context van de omgeving, met inbegrip van de configuratie van de resource, netwerkverbindingen en beveiligingspostuur, bepaalt deze risicofactoren.

Wanneer Defender voor Cloud een risicoanalyse uitvoert van uw beveiligingsproblemen, identificeert de engine de belangrijkste beveiligingsrisico's en onderscheidt deze zich van minder riskante problemen. De engine sorteert de aanbevelingen op basis van hun risiconiveau. U kunt de beveiligingsproblemen oplossen die onmiddellijke bedreigingen vormen met het grootste potentieel van misbruik in uw omgeving.

Meer informatie over risico prioritering.

Risiconiveaus en berekening

Defender for Cloud maakt gebruik van een contextbewuste engine voor risico-prioriteitstelling om het risiconiveau van elke beveiligingsaanbeveling te berekenen. Het risiconiveau is afkomstig van de risicofactoren van elke resource, zoals de configuratie, netwerkverbindingen en beveiligingspostuur. Het risiconiveau wordt berekend op basis van de mogelijke impact van het beveiligingsprobleem, de risicocategorieën en het aanvalspad waarvan het beveiligingsprobleem deel uitmaakt.

Aanbevelingen worden ingedeeld in vijf categorieën op basis van hun risiconiveau:

- Kritiek: Aanbevelingen die onmiddellijke actie vereisen vanwege hun aanzienlijke potentiële impact op het beveiligingspostuur van uw organisatie.

- Hoog: Aanbevelingen die wijzen op een potentieel beveiligingsrisico dat tijdig moet worden aangepakt, maar mogelijk geen onmiddellijke aandacht vereisen.

- Gemiddeld: Aanbevelingen die duiden op een relatief klein beveiligingsprobleem dat u op uw gemak kunt oplossen.

- Laag: Aanbevelingen die duiden op een relatief klein beveiligingsprobleem dat u op uw gemak kunt oplossen.

- Niet geëvalueerd: aanbevelingen die nog niet worden geëvalueerd. Deze status kan worden veroorzaakt doordat de resource niet wordt gedekt door het Defender CSPM-plan. Dit is een vereiste voor het risiconiveau.

Details van aanbevelingsdashboard

Op de pagina met aanbevelingen kunt u de volgende details met prioriteit voor risico's bekijken:

- Titel: De titel van de aanbeveling.

- Betrokken resource: de resource waarop de aanbeveling van toepassing is.

- Risiconiveau: de exploiteerbaarheid en de bedrijfsimpact van het onderliggende beveiligingsprobleem, rekening houdend met de context van milieuresources, zoals blootstelling aan internet, gevoelige gegevens, zijdelingse verplaatsing en meer.

- Risicofactoren: Omgevingsfactoren van de resource die worden beïnvloed door de aanbeveling, die invloed heeft op de exploiteerbaarheid en de bedrijfsimpact van het onderliggende beveiligingsprobleem.

- Aanvalspaden: het aantal aanvalspaden waarvan de aanbeveling deel uitmaakt op basis van de zoekactie van de beveiligingsengine naar alle mogelijke aanvalspaden.

- Eigenaar: De persoon aan wie de aanbeveling is toegewezen.

- Status: De huidige status van de aanbeveling (niet toegewezen, op tijd, te laat).

- Inzichten: Informatie met betrekking tot de aanbeveling, zoals als deze in preview is, als deze kan worden geweigerd, als er een oplossingsoptie beschikbaar is.

Classificatie van aanbevelingen

Elke beveiligingsaanbeveling van Defender for Cloud heeft een ernstclassificatie.

Kritieke ernst

Los deze aanbevelingen onmiddellijk op. Aanbevelingen voor kritieke ernst geven een urgent en zeer misbruikbaar beveiligingsprobleem aan dat een onmiddellijke bedreiging vormt voor uw omgeving.

Aanbevelingen voor kritieke ernst vereisen onmiddellijke herstel. Ze markeren ernstige, gemakkelijk misbruikbare beveiligingsproblemen waardoor slechte actoren bevoorrechte toegang kunnen krijgen, gevoelige gegevens kunnen in gevaar brengen of zich lateraal kunnen verplaatsen in uw omgeving.

Voorbeelden van aanbevelingen voor kritieke ernst zijn:

- Blootstelling aan zeer gevoelige of geprivilegieerde geheimen die, indien gecompromitteerd, volledige beheerderstoegang tot de systemen kunnen verschaffen.

- Door internet blootgestelde resources die niet-geverifieerde toegang tot kritieke workloads, beheerinterfaces of gevoelige gegevensarchieven toestaan.

- Kritieke CVSS 9.0+ beveiligingsproblemen die zijn gedetecteerd op computers of containers die uitvoering van externe code, escalatie van bevoegdheden of volledige systeemovername toestaan.

- Onjuiste configuraties waardoor directe zijwaartse verplaatsing naar hoogwaardige activa, zoals domeincontrollers of productiedatabases, mogelijk is.

Hoge ernst

We raden u aan deze aanbevelingen onmiddellijk aan te pakken. Ze geven aan dat er een kritiek beveiligingsprobleem is dat een aanvaller kan misbruiken om onbevoegde toegang te krijgen tot uw systemen of gegevens.

Voorbeelden van aanbevelingen met hoge ernst zijn:

- Niet-beveiligde geheimen op een computer.

- Overmatig permissieve regels voor netwerkbeveiliging voor binnenkomend verkeer.

- Clusters waarmee afbeeldingen kunnen worden geïmplementeerd uit niet-vertrouwde registerbronnen.

- Onbeperkte openbare toegang tot opslagaccounts of -databases.

Gemiddelde ernst

Deze aanbevelingen geven een mogelijk beveiligingsrisico aan. Los deze aanbevelingen tijdig op, maar ze vereisen mogelijk geen onmiddellijke aandacht.

Voorbeelden van aanbevelingen voor gemiddelde ernst zijn:

- Containers die gevoelige hostnaamruimten delen.

- Web-apps die geen beheerde identiteiten gebruiken.

- Linux-machines waarvoor geen SSH-sleutels nodig zijn tijdens verificatie.

- Ongebruikte referenties zijn na 90 dagen inactiviteit in het systeem achtergelaten.

Lage ernst

Deze aanbevelingen geven een relatief klein beveiligingsprobleem aan dat u op uw gemak kunt oplossen.

Voorbeelden van aanbevelingen met lage ernst zijn:

- Het gebruik van lokale verificatie in plaats van Microsoft Entra-id.

- Gezondheidsproblemen met uw oplossing voor eindpuntbeveiliging.

- Gebruikers volgen geen aanbevolen procedures met netwerkbeveiligingsgroepen.

- Onjuist geconfigureerde instellingen voor logboekregistratie, waardoor het moeilijker wordt om beveiligingsincidenten te detecteren en erop te reageren.

Het interne beleid van een organisatie kan afwijken van de classificatie van een specifieke aanbeveling van Microsoft. Bekijk elke aanbeveling altijd zorgvuldig en houd rekening met het mogelijke effect ervan op uw beveiligingspostuur voordat u besluit hoe u deze aanpakt.

Opmerking

Defender CSPM-klanten hebben toegang tot een uitgebreider classificatiesysteem waarbij aanbevelingen een bepaling op risiconiveau hebben die gebruikmaakt van de context van de resource en alle gerelateerde resources. Zie risico prioritering en gedetailleerde richtlijnen in de bovenstaande secties over risico prioritatie voor meer informatie.

Example

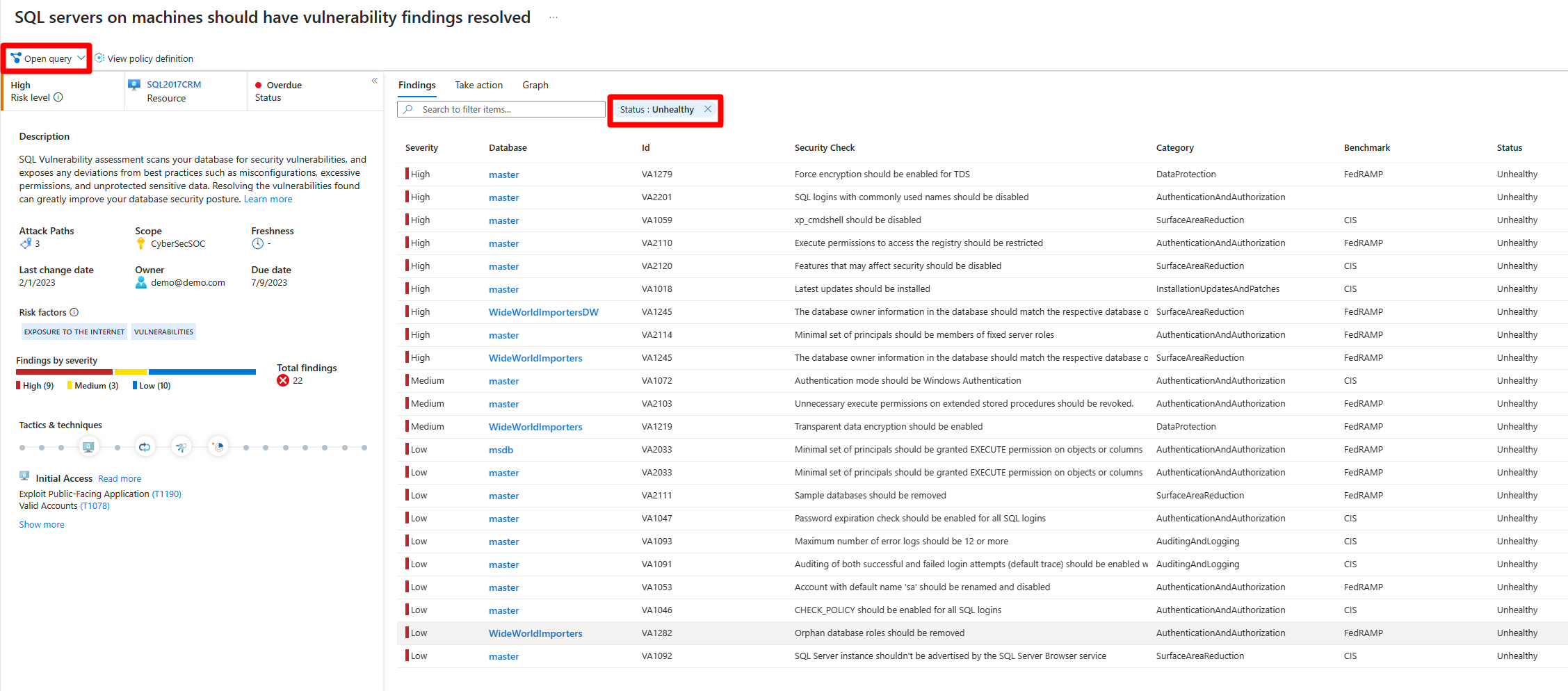

In dit voorbeeld toont de pagina Aanbevelingsdetails 15 betrokken resources:

Wanneer u de onderliggende query opent en uitvoert, retourneert Azure Resource Graph Explorer dezelfde betrokken resources voor deze aanbeveling.