Aanbevelingen voor beveiliging controleren

In Microsoft Defender voor Cloud worden resources en workloads beoordeeld op basis van ingebouwde en aangepaste beveiligingsstandaarden die zijn ingeschakeld in uw Azure-abonnementen, AWS-accounts en GCP-projecten. Op basis van deze evaluaties bieden beveiligingsaanvelingen praktische stappen om beveiligingsproblemen op te lossen en het beveiligingspostuur te verbeteren.

Defender voor Cloud proactief een dynamische engine gebruikt waarmee de risico's in uw omgeving worden beoordeeld, terwijl rekening wordt gehouden met het potentieel voor de exploitatie en de mogelijke impact op uw bedrijf. De engine geeft prioriteit aan beveiligingsaankopen op basis van de risicofactoren van elke resource, die worden bepaald door de context van de omgeving, waaronder de configuratie, netwerkverbindingen en beveiligingspostuur van de resource.

Vereisten

- U moet Defender CSPM inschakelen in uw omgeving.

Notitie

Aanbevelingen worden standaard opgenomen in Defender voor Cloud, maar u kunt geen prioriteit geven aan risico's zonder dat Defender CSPM is ingeschakeld voor uw omgeving.

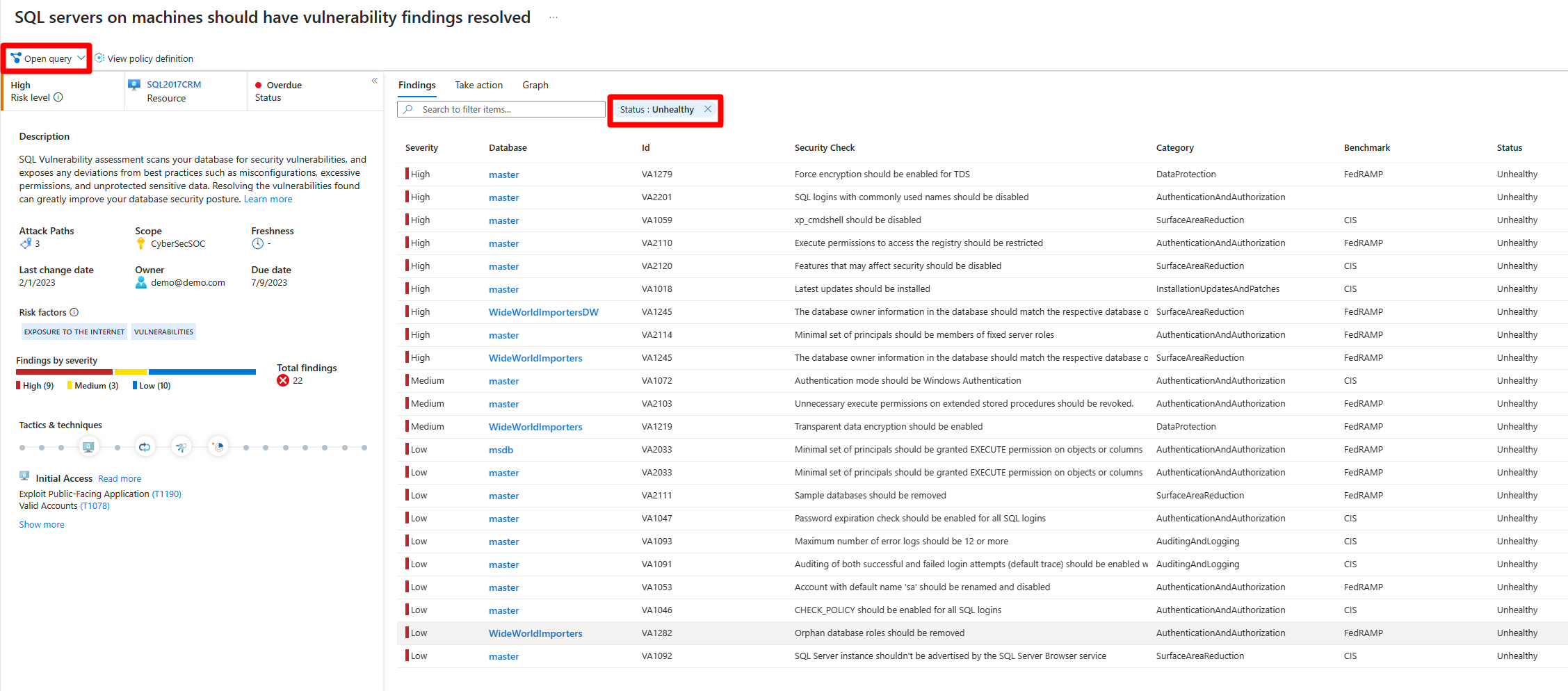

Details van aanbeveling bekijken

Het is belangrijk om alle details met betrekking tot een aanbeveling te bekijken voordat u het proces begrijpt dat nodig is om de aanbeveling op te lossen. We raden u aan ervoor te zorgen dat alle details van de aanbeveling juist zijn voordat u de aanbeveling oplost.

Ga als volgt te werk om de details van een aanbeveling te bekijken:

Meld u aan bij het Azure-portaal.

Navigeer naar Defender voor Cloud> Aanbevelingen.

Selecteer een aanbeveling.

Bekijk de details op de aanbevelingspagina:

- Risiconiveau : de exploiteerbaarheid en de bedrijfsimpact van het onderliggende beveiligingsprobleem, waarbij rekening wordt gehouden met de context van de omgevingsresource, zoals: blootstelling aan internet, gevoelige gegevens, zijdelingse verplaatsing en meer.

- Risicofactoren : omgevingsfactoren van de resource die worden beïnvloed door de aanbeveling, die invloed hebben op de exploiteerbaarheid en de bedrijfsimpact van het onderliggende beveiligingsprobleem. Voorbeelden voor risicofactoren zijn internetblootstelling, gevoelige gegevens, laterale verplaatsingsmogelijkheden.

- Resource : de naam van de betreffende resource.

- Status : de status van de aanbeveling. Bijvoorbeeld, niet toegewezen, op tijd, te laat.

- Beschrijving : een korte beschrijving van het beveiligingsprobleem.

- Aanvalspaden : het aantal aanvalspaden.

- Bereik : het betrokken abonnement of de betrokken resource.

- Versheid : het versheidsinterval voor de aanbeveling.

- Datum van laatste wijziging : de datum waarop deze aanbeveling het laatst is gewijzigd

- Ernst: de ernst van de aanbeveling (hoog, gemiddeld of laag). Meer informatie hieronder.

- Eigenaar : de persoon die aan deze aanbeveling is toegewezen.

- Einddatum : de toegewezen datum waarop de aanbeveling moet worden opgelost.

- Tactieken en technieken - De tactieken en technieken die zijn toegewezen aan MITRE ATT&CK.

Een aanbeveling verkennen

U kunt veel acties uitvoeren om te communiceren met aanbevelingen. Als een optie niet beschikbaar is, is deze niet relevant voor de aanbeveling.

Een aanbeveling verkennen:

Meld u aan bij het Azure-portaal.

Navigeer naar Defender voor Cloud> Aanbevelingen.

Selecteer een aanbeveling.

In de aanbeveling kunt u de volgende acties uitvoeren:

Selecteer Query openen om gedetailleerde informatie over de betrokken resources weer te geven met behulp van een Azure Resource Graph Explorer-query.

Selecteer Beleidsdefinitie weergeven om de Azure Policy-vermelding voor de onderliggende aanbeveling weer te geven (indien relevant).

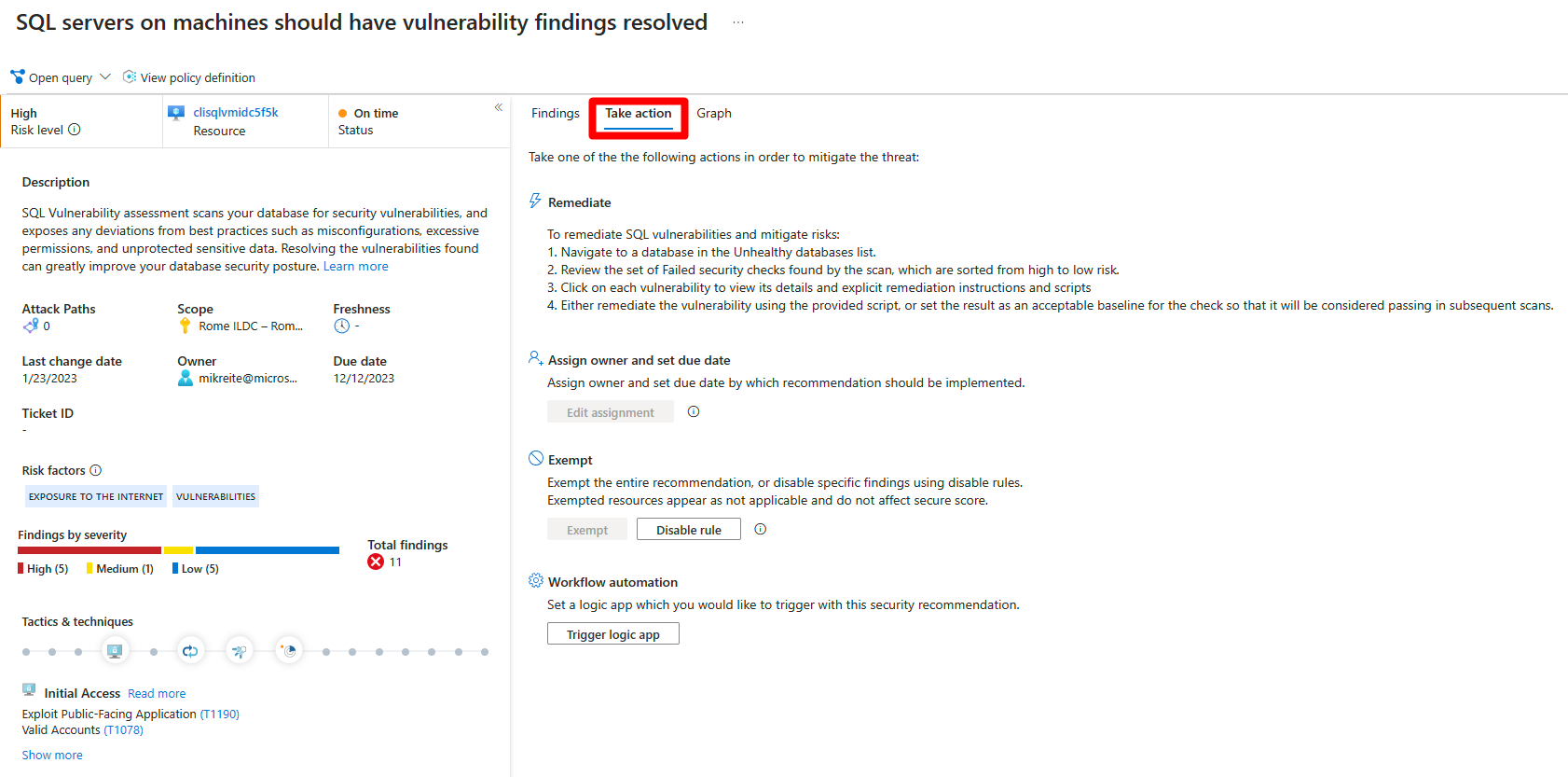

In Actie ondernemen:

Herstellen: een beschrijving van de handmatige stappen die nodig zijn om het beveiligingsprobleem op de betrokken resources op te lossen. Voor aanbevelingen met de optie Fix kunt u herstellogica weergeven selecteren voordat u de voorgestelde oplossing toepast op uw resources.

Eigenaar en einddatum toewijzen: Als u een governanceregel hebt ingeschakeld voor de aanbeveling, kunt u een eigenaar en einddatum toewijzen.

Uitgesloten: U kunt resources uitsluiten van de aanbeveling of specifieke bevindingen uitschakelen met behulp van regels voor uitschakelen.

Werkstroomautomatisering: stel een logische app in om te activeren met deze aanbeveling.

In Bevindingen kunt u gekoppelde bevindingen bekijken op ernst.

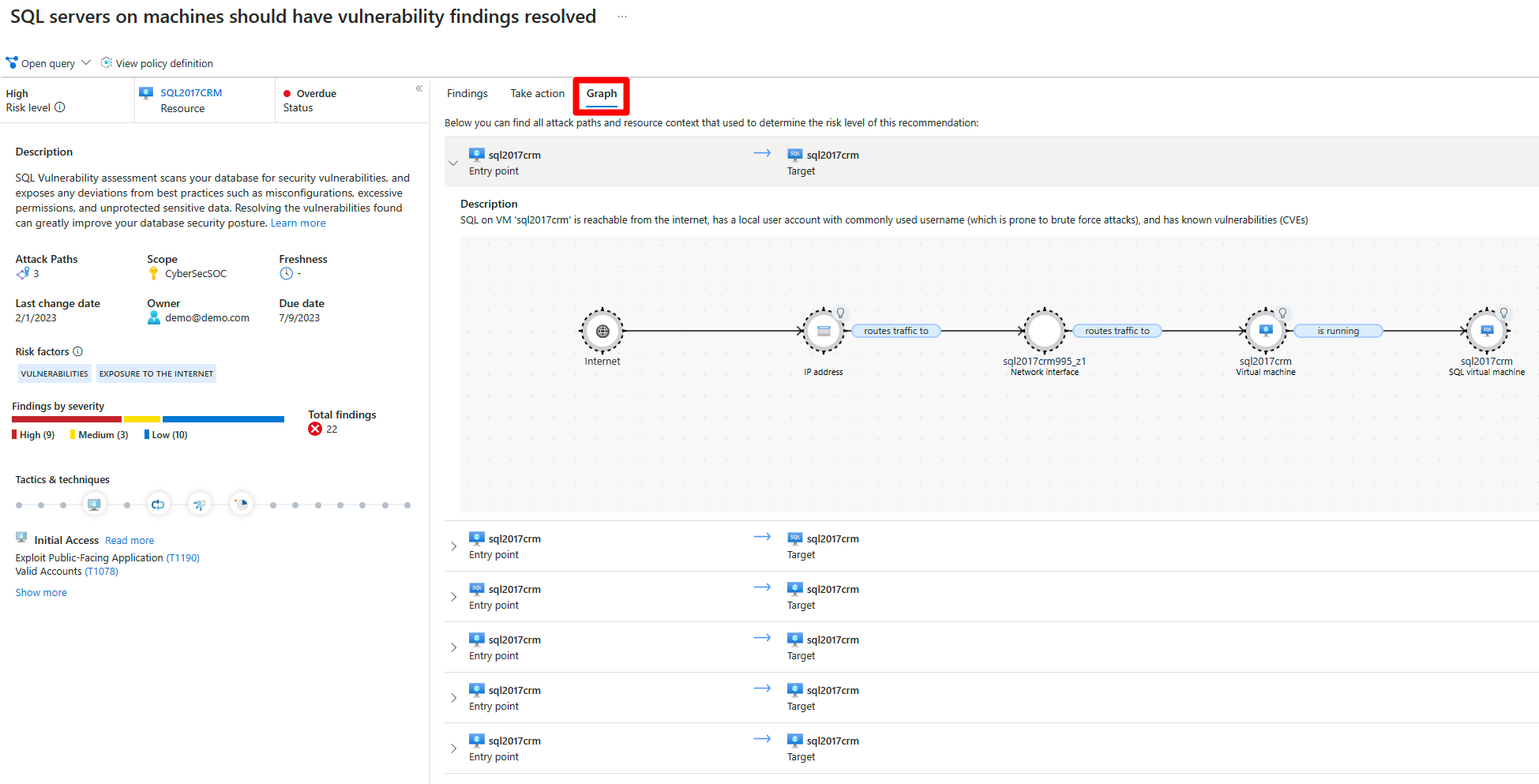

In Graph kunt u alle contexten bekijken en onderzoeken die worden gebruikt voor prioriteitstelling van risico's, inclusief aanvalspaden. U kunt een knooppunt in een aanvalspad selecteren om de details van het geselecteerde knooppunt weer te geven.

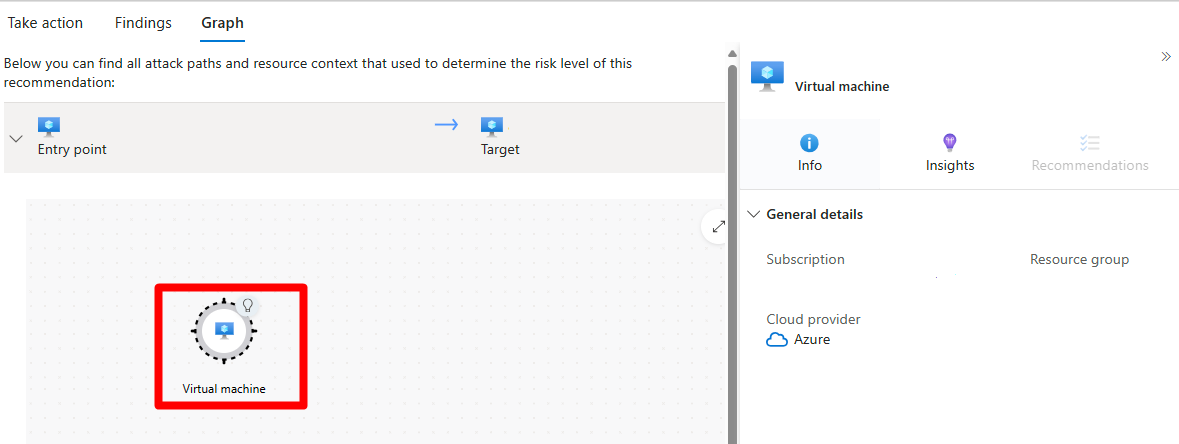

Selecteer een knooppunt om aanvullende details weer te geven.

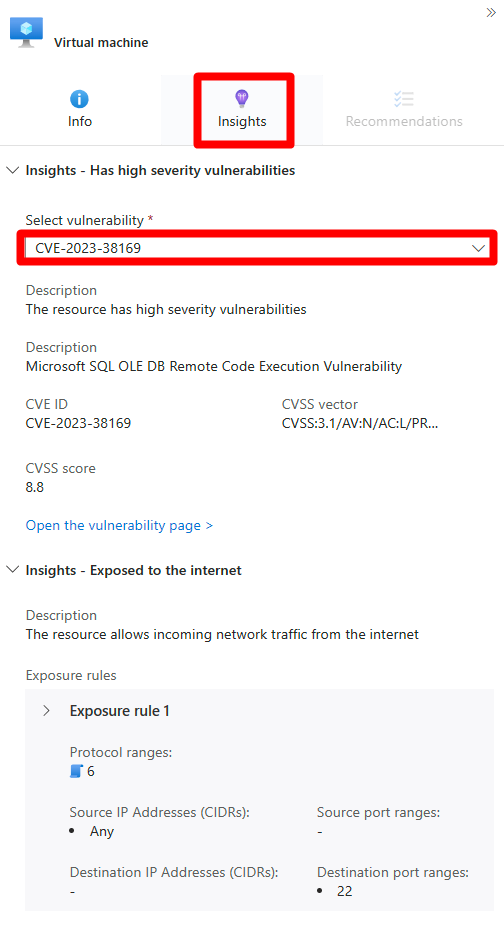

Selecteer Inzichten.

Selecteer in het vervolgkeuzemenu voor beveiligingsproblemen een beveiligingsprobleem om de details weer te geven.

(Optioneel) Selecteer De pagina Beveiligingsproblemen openen om de bijbehorende aanbevelingspagina weer te geven.

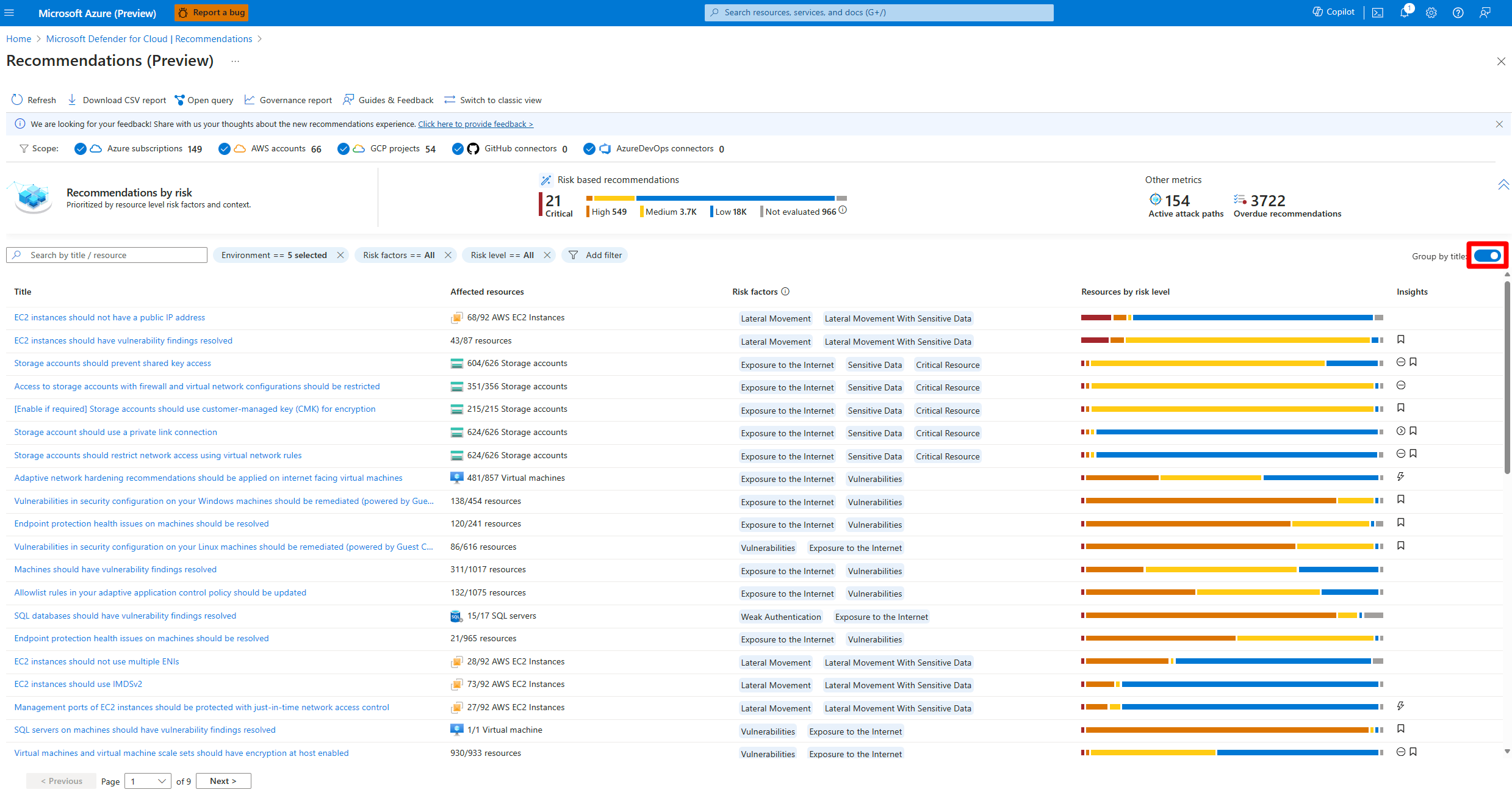

Aanbevelingen groeperen op titel

met de aanbevelingspagina van Defender voor Cloud kunt u aanbevelingen groeperen op titel. Deze functie is handig als u een aanbeveling wilt oplossen die van invloed is op meerdere resources die worden veroorzaakt door een specifiek beveiligingsprobleem.

Aanbevelingen groeperen op titel:

Meld u aan bij het Azure-portaal.

Navigeer naar Defender voor Cloud> Aanbevelingen.

Selecteer Groeperen op titel.

Aanbevelingen beheren die aan u zijn toegewezen

Defender voor Cloud ondersteunt governanceregels voor aanbevelingen om een aanbevelingseigenaar of einddatum voor actie op te geven. Governanceregels zorgen voor verantwoordelijkheid en een SLA voor aanbevelingen.

- Aanbevelingen worden vermeld als Op tijd totdat de einddatum is verstreken, wanneer ze worden gewijzigd in Achterstallig.

- Voordat de aanbeveling te laat is, heeft de aanbeveling geen invloed op de beveiligingsscore.

- U kunt ook een respijtperiode toepassen waarin de te laat uitgevoerde aanbevelingen niet van invloed blijven op de beveiligingsscore.

Meer informatie over het configureren van governanceregels.

Aanbevelingen beheren die aan u zijn toegewezen:

Meld u aan bij het Azure-portaal.

Navigeer naar Defender voor Cloud> Aanbevelingen.

Selecteer Filtereigenaar toevoegen>.

Selecteer uw gebruikersvermelding.

Selecteer Toepassen.

Bekijk in de aanbevelingenresultaten de aanbevelingen, waaronder betrokken resources, risicofactoren, aanvalspaden, einddatums en status.

Selecteer een aanbeveling om deze verder te bekijken.

Selecteer in Actie>Eigenaar en einddatum wijzigen de opdracht bewerken om de eigenaar van de aanbeveling en einddatum te wijzigen, indien nodig.

- Standaard ontvangt de eigenaar van de resource een wekelijks e-mailbericht met de aanbevelingen die eraan zijn toegewezen.

- Als u een nieuwe hersteldatum selecteert, geeft u in De reden de redenen op voor herstel op die datum.

- In E-mailmeldingen instellen kunt u het volgende doen:

- Overschrijf de standaard wekelijkse e-mail naar de eigenaar.

- Informeer eigenaren wekelijks met een lijst met openstaande/te laat uitgevoerde taken.

- Informeer de directe manager van de eigenaar met een geopende takenlijst.

Selecteer Opslaan.

Notitie

Als u de verwachte voltooiingsdatum wijzigt, wordt de einddatum voor de aanbeveling niet gewijzigd, maar beveiligingspartners kunnen zien dat u van plan bent om de resources op de opgegeven datum bij te werken.

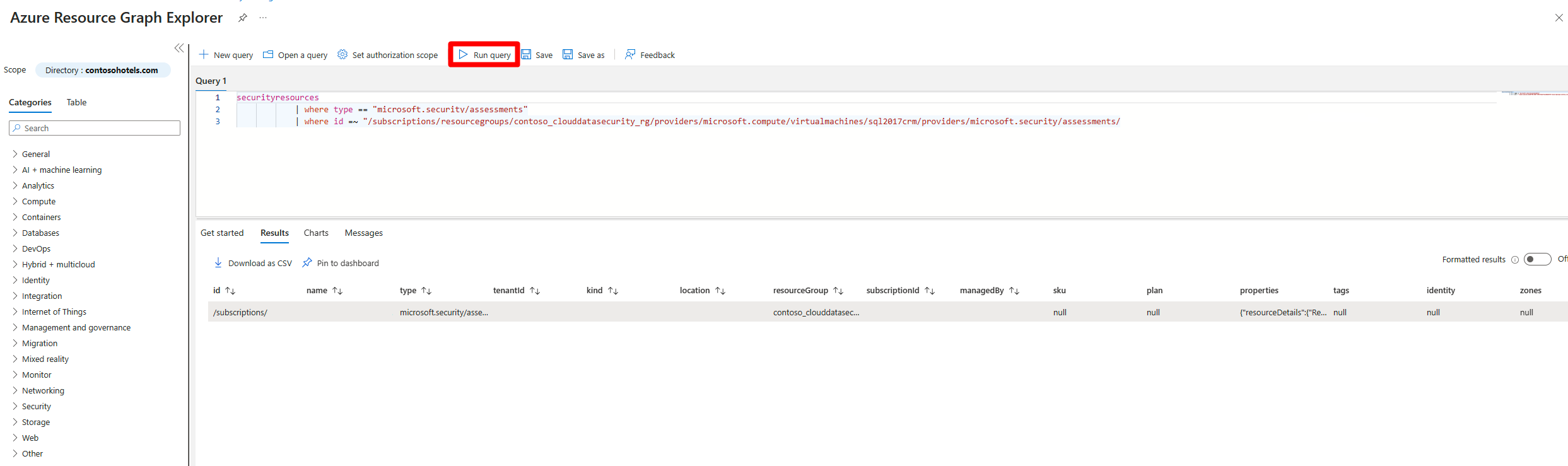

Aanbevelingen bekijken in Azure Resource Graph

U kunt Azure Resource Graph gebruiken om een Kusto-querytaal (KQL) te schrijven om query's uit te voeren op Defender voor Cloud beveiligingspostuurgegevens voor meerdere abonnementen. Azure Resource Graph biedt een efficiënte manier om query's op schaal uit te voeren in cloudomgevingen door gegevens weer te geven, te filteren, te groeperen en te sorteren.

Aanbevelingen bekijken in Azure Resource Graph:

Meld u aan bij het Azure-portaal.

Navigeer naar Defender voor Cloud> Aanbevelingen.

Selecteer een aanbeveling.

Select Query openen.

U kunt de query op twee manieren openen:

- Query die de betrokken resource retourneert: retourneert een lijst met alle resources die worden beïnvloed door deze aanbeveling.

- Query retourneert beveiligingsresultaten : retourneert een lijst met alle beveiligingsproblemen die zijn gevonden door de aanbeveling.

Selecteer de uitvoeringsquery.

Controleer de resultaten.

Hoe worden aanbevelingen geclassificeerd?

Aan elke beveiligingsaanbeveling van Defender voor Cloud wordt een van de drie ernstclassificaties toegewezen:

Hoge ernst: deze aanbevelingen moeten onmiddellijk worden aangepakt, omdat ze duiden op een kritiek beveiligingsprobleem dat kan worden misbruikt door een aanvaller om onbevoegde toegang te krijgen tot uw systemen of gegevens. Voorbeelden van aanbevelingen met hoge ernst zijn wanneer we niet-beveiligde geheimen op een computer hebben gedetecteerd, te veel uitgaande NSG-regels, clusters waarmee installatiekopieën kunnen worden geïmplementeerd vanuit niet-vertrouwde registers en onbeperkte openbare toegang tot opslagaccounts of databases.

Gemiddelde ernst: deze aanbevelingen geven een mogelijk beveiligingsrisico aan dat tijdig moet worden aangepakt, maar mogelijk is er geen onmiddellijke aandacht nodig. Voorbeelden van aanbevelingen voor gemiddelde ernst zijn containers die gevoelige hostnaamruimten delen, web-apps die geen beheerde identiteiten gebruiken, Linux-machines vereisen geen SSH-sleutels tijdens verificatie en ongebruikte referenties die na 90 dagen inactiviteit in het systeem worden achtergelaten.

Lage ernst: deze aanbevelingen geven een relatief klein beveiligingsprobleem aan dat op uw gemak kan worden opgelost. Voorbeelden van aanbevelingen met lage ernst zijn mogelijk de noodzaak om lokale verificatie uit te schakelen ten gunste van Microsoft Entra ID, statusproblemen met uw oplossing voor eindpuntbeveiliging, aanbevolen procedures die niet worden gevolgd met netwerkbeveiligingsgroepen of onjuist geconfigureerde logboekregistratie-instellingen die het moeilijker maken om beveiligingsincidenten te detecteren en erop te reageren.

Natuurlijk kunnen de interne weergaven van een organisatie verschillen met de classificatie van een specifieke aanbeveling van Microsoft. Het is dus altijd een goed idee om elke aanbeveling zorgvuldig te bekijken en de mogelijke impact ervan op uw beveiligingspostuur te overwegen voordat u besluit hoe u deze aanpakt.

Notitie

Defender CSPM-klanten hebben toegang tot een uitgebreider classificatiesysteem waarbij aanbevelingen een dynamischer risiconiveau weergeven dat gebruikmaakt van de context van de resource en alle gerelateerde resources. Meer informatie over risico prioritering.

Opmerking

In dit voorbeeld toont deze pagina met aanbevelingsgegevens 15 betrokken resources:

Wanneer u de onderliggende query opent en deze uitvoert, retourneert Azure Resource Graph Explorer dezelfde betrokken resources voor deze aanbeveling.