Microsoft Defender voor IoT-onderdelen

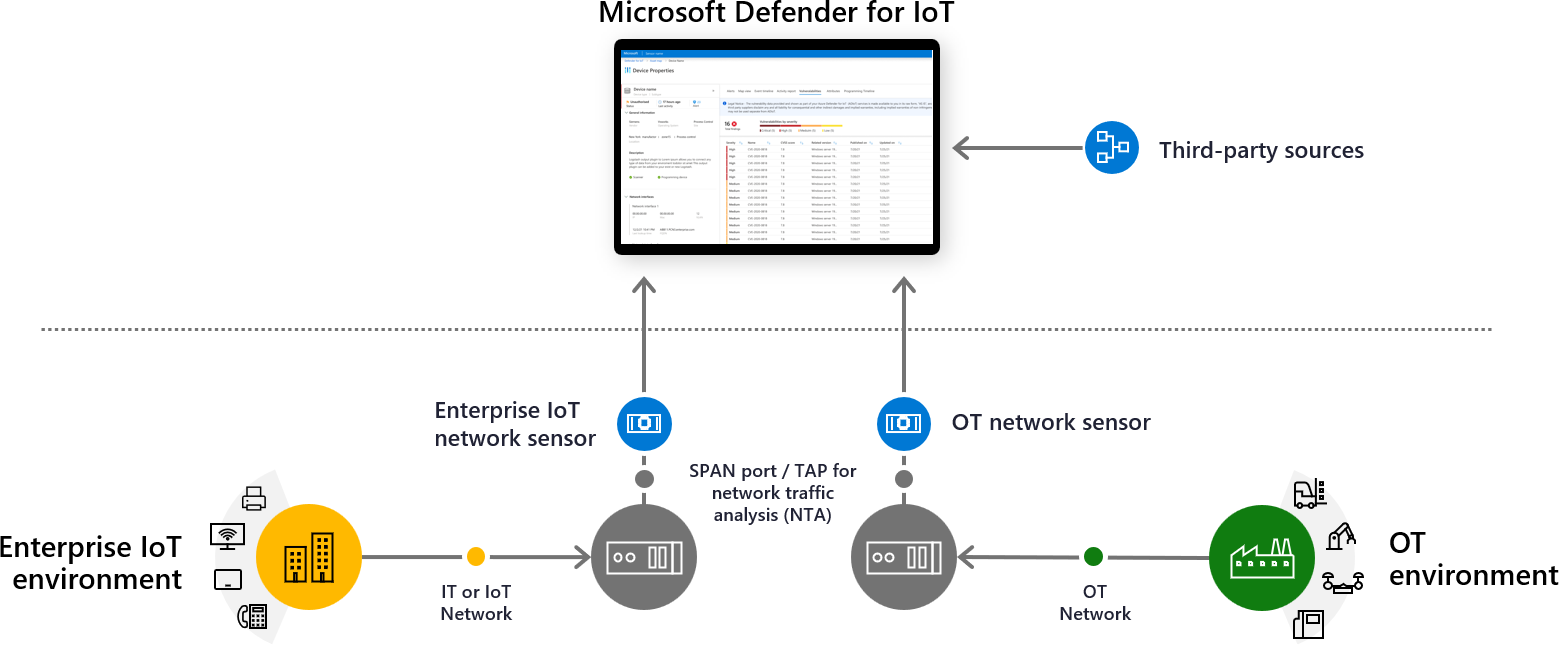

Het Microsoft Defender for IoT-systeem is gebouwd om een brede dekking en zichtbaarheid van diverse gegevensbronnen te bieden.

In de volgende afbeelding ziet u hoe gegevens vanuit netwerksensoren en bronnen van derden naar Defender for IoT kunnen streamen om een uniforme weergave van IoT/OT-beveiliging te bieden. Defender for IoT in Azure Portal biedt inventarissen, evaluaties van beveiligingsproblemen en continue bedreigingsbewaking.

Defender for IoT maakt verbinding met zowel cloud- als on-premises onderdelen en is gebouwd voor schaalbaarheid in grote en geografisch gedistribueerde omgevingen.

Defender for IoT bevat de volgende onderdelen voor ot-beveiligingscontrole:

Azure Portal, voor cloudbeheer en integratie met andere Microsoft-services, zoals Microsoft Sentinel.

Operationele technologie (OT) of Enterprise IoT-netwerksensoren om apparaten in uw netwerk te detecteren. Defender for IoT-netwerksensoren worden geïmplementeerd op een virtuele machine of een fysiek apparaat. OT-sensoren kunnen worden geconfigureerd als met de cloud verbonden sensoren of volledig on-premises, lokaal beheerde sensoren.

Een on-premises beheerconsole voor gecentraliseerd OT-sensorbeheer en -bewaking voor lokale, lucht-gapped omgevingen.

OT- en Enterprise IoT-netwerksensoren

Defender for IoT-netwerksensoren detecteren en bewaken continu netwerkverkeer op uw netwerkapparaten.

Netwerksensoren zijn speciaal ontworpen voor OT-/IoT-netwerken en maken verbinding met een SPAN-poort of netwerk TAP. Defender for IoT-netwerksensoren kunnen binnen enkele minuten na het maken van verbinding met het netwerk inzicht bieden in risico's.

Netwerksensoren gebruiken OT/IoT-bewuste analyse-engines en DPI (Layer-6 Deep Packet Inspection) om bedreigingen, zoals bestandsloze malware, te detecteren op basis van afwijkende of niet-geautoriseerde activiteiten.

Gegevensverzameling, verwerking, analyse en waarschuwingen vindt rechtstreeks plaats op de sensor, wat ideaal kan zijn voor locaties met een lage bandbreedte of connectiviteit met hoge latentie. Alleen telemetrie en inzichten worden overgedragen voor beheer, hetzij naar Azure Portal of een on-premises beheerconsole.

Zie Defender for IoT OT-implementatiepad voor meer informatie.

Cloudconnector versus lokale OT-sensoren

Met de cloud verbonden sensoren zijn sensoren die zijn verbonden met Defender for IoT in Azure en verschillen als volgt van lokaal beheerde sensoren:

Wanneer u een met de cloud verbonden OT-netwerksensor hebt:

Alle gegevens die door de sensor worden gedetecteerd, worden weergegeven in de sensorconsole, maar waarschuwingsinformatie wordt ook aan Azure geleverd, waar deze kan worden geanalyseerd en gedeeld met andere Azure-services.

Microsoft Threat Intelligence-pakketten kunnen automatisch worden gepusht naar met de cloud verbonden sensoren.

De sensornaam die tijdens de onboarding is gedefinieerd, is de naam die in de sensor wordt weergegeven en is alleen-lezen vanuit de sensorconsole.

Als u daarentegen werkt met lokaal beheerde sensoren:

Bekijk gegevens voor een specifieke sensor vanuit de sensorconsole. Gebruik een on-premises beheerconsole voor een uniforme weergave van alle informatie die door verschillende sensoren is gedetecteerd.

U moet alle bedreigingsinformatiepakketten handmatig uploaden naar lokaal beheerde sensoren.

Sensornamen kunnen worden bijgewerkt in de sensorconsole.

Zie OT-sensoren beheren vanuit de sensorconsole en OT-sensoren beheren vanuit de beheerconsole voor meer informatie.

Defender for IoT-analyse-engines

Defender for IoT-netwerksensoren analyseren opgenomen gegevens met behulp van ingebouwde analyse-engines en activeren waarschuwingen op basis van zowel realtime als vooraf opgenomen verkeer.

Analyse-engines bieden machine learning en profielanalyse, risicoanalyse, een apparaatdatabase en set inzichten, bedreigingsinformatie en gedragsanalyse.

Als voorbeeld modelleren de engine voor beleidsschendingsdetectie industriële controlesystemen (ICS) om afwijkingen van het verwachte 'basislijngedrag' te detecteren door gebruik te maken van gedragsafwijkingendetectie (BAD) zoals beschreven in NISTIR 8219. Deze basislijn wordt ontwikkeld door inzicht te krijgen in de reguliere activiteiten die plaatsvinden op het netwerk, zoals normale verkeerspatronen, gebruikersacties en toegang tot het ICS-netwerk. Het BAD-systeem bewaakt vervolgens het netwerk op elke afwijking van het verwachte gedrag en markeert eventuele beleidsschendingen. Voorbeelden van basislijndeviaties zijn het niet-geautoriseerd gebruik van functiecodes, toegang tot specifieke objecten of wijzigingen in de configuratie van een apparaat.

Omdat veel detectiealgoritmen zijn gebouwd voor IT, in plaats van OT-netwerken, helpt de extra basislijn voor ICS-netwerken de leercurve van het systeem te verkorten voor nieuwe detecties.

Defender for IoT-netwerksensoren bevatten de volgende hoofdanalyse-engines:

| Name | Beschrijving | Voorbeelden |

|---|---|---|

| Engine voor protocolschendingsdetectie | Identificeert het gebruik van pakketstructuren en veldwaarden die in strijd zijn met de specificaties van het ICS-protocol. Protocolschendingen treden op wanneer de pakketstructuur of veldwaarden niet voldoen aan de protocolspecificatie. |

Een waarschuwing 'Ongeldige MODBUS-bewerking (functiecode nul)' geeft aan dat een primair apparaat een aanvraag met functiecode 0 naar een secundair apparaat heeft verzonden. Deze actie is niet toegestaan volgens de protocolspecificatie en het secundaire apparaat verwerkt de invoer mogelijk niet correct |

| Beleidsschending | Een beleidsschending treedt op met een afwijking van het basislijngedrag dat is gedefinieerd in geleerde of geconfigureerde instellingen. | Een waarschuwing 'Niet-geautoriseerde HTTP-gebruikersagent' geeft aan dat een toepassing die niet is geleerd of goedgekeurd door beleid wordt gebruikt als een HTTP-client op een apparaat. Dit kan een nieuwe webbrowser of toepassing op dat apparaat zijn. |

| Engine voor industriële malwaredetectie | Identificeert gedrag dat de aanwezigheid van schadelijke netwerkactiviteit aangeeft via bekende malware, zoals Conficker, Black Energy, Havex, WannaCry, NotPetya en Triton. | Een waarschuwing 'Suspicious of Malicious Activity (Stuxnet)' geeft aan dat de sensor verdachte netwerkactiviteit heeft gedetecteerd die bekend is met de Stuxnet-malware. Deze malware is een geavanceerde permanente bedreiging die is gericht op industriële controle en SCADA-netwerken. |

| Anomaliedetectie-engine | Detecteert ongebruikelijke M2M-communicaties (machine-to-machine) en gedrag. Deze engine modelleerde ICS-netwerken en vereist daarom een kortere leerperiode dan analyse die is ontwikkeld voor IT. Afwijkingen worden sneller gedetecteerd, met minimale fout-positieven. |

Een waarschuwing 'Periodiek gedrag in communicatiekanaal' weerspiegelt periodiek en cyclisch gedrag van gegevensoverdracht, wat gebruikelijk is in industriële netwerken. Andere voorbeelden zijn overmatige SMB-aanmeldingspogingen en plc-scan gedetecteerde waarschuwingen. |

| Detectie van operationele incidenten | Detecteert operationele problemen, zoals onregelmatige connectiviteit die kan duiden op vroege tekenen van storing van apparatuur. | Er wordt een waarschuwing 'Apparaat wordt vermoed dat de verbinding wordt verbroken (reageert niet)' geactiveerd wanneer een apparaat niet reageert op een soort aanvraag voor een vooraf gedefinieerde periode. Deze waarschuwing kan erop wijzen dat een apparaat wordt afgesloten, verbroken of defect is. Een ander voorbeeld kan zijn als de opdracht Siemens S7 stop PLC waarschuwingen heeft verzonden. |

Beheeropties

Defender for IoT biedt ondersteuning voor hybride netwerken met behulp van de volgende beheeropties:

De Azure Portal. Gebruik Azure Portal als één glasvenster om alle gegevens weer te geven die van uw apparaten zijn opgenomen via netwerksensoren in de cloud. Azure Portal biedt extra waarde, zoals werkmappen, verbindingen met Microsoft Sentinel, aanbevelingen voor beveiliging en meer.

Gebruik ook Azure Portal om nieuwe apparaten en software-updates te verkrijgen, uw sensoren in Defender for IoT te onboarden en te onderhouden en bedreigingsinformatiepakketten bij te werken. Voorbeeld:

De OT-sensorconsole. Bekijk detecties voor apparaten die zijn verbonden met een specifieke OT-sensor vanuit de console van de sensor. Gebruik de sensorconsole om een netwerkkaart weer te geven voor apparaten die door die sensor zijn gedetecteerd, een tijdlijn van alle gebeurtenissen die op de sensor plaatsvinden, sensorinformatie doorsturen naar partnersystemen en meer. Voorbeeld:

De on-premises beheerconsole. In omgevingen met luchtuitloop kunt u een centrale weergave krijgen van gegevens van al uw sensoren vanuit een on-premises beheerconsole, met behulp van extra onderhoudshulpprogramma's en rapportagefuncties.

De softwareversie op uw on-premises beheerconsole moet gelijk zijn aan die van uw meest recente sensorversie. Elke on-premises beheerconsoleversie is achterwaarts compatibel met oudere, ondersteunde sensorversies, maar kan geen verbinding maken met nieuwere sensorversies.

Zie het implementatiepad voor air-gapped OT-sensorbeheer voor meer informatie.

Apparaten die worden bewaakt door Defender for IoT

Defender for IoT kan alle apparaten, van alle typen, detecteren in alle omgevingen. Apparaten worden vermeld op de inventarispagina's van Defender for IoT-apparaten op basis van een unieke IP- en MAC-adreskoppeling.

Defender for IoT identificeert als volgt één en unieke apparaten:

| Type | Description |

|---|---|

| Geïdentificeerd als afzonderlijke apparaten | Apparaten die zijn geïdentificeerd als afzonderlijke apparaten zijn onder andere: IT-, OT- of IoT-apparaten met een of meer NIC's, waaronder netwerkinfrastructuurapparaten zoals switches en routers Opmerking: Een apparaat met modules of backplane-onderdelen, zoals racks of sleuven, wordt geteld als één apparaat, inclusief alle modules of backplane-onderdelen. |

| Niet geïdentificeerd als afzonderlijke apparaten | De volgende items worden niet beschouwd als afzonderlijke apparaten en tellen niet mee met uw licentie: - IP-adressen voor openbaar internet - Multicast-groepen - Broadcast-groepen - Inactieve apparaten Apparaten die door het netwerk worden bewaakt, worden gemarkeerd als inactief wanneer er binnen een opgegeven tijd geen netwerkactiviteit is gedetecteerd: - OT-netwerken: er is gedurende meer dan 60 dagen geen netwerkactiviteit gedetecteerd - Bedrijfs-IoT-netwerken: er is gedurende meer dan 30 dagen geen netwerkactiviteit gedetecteerd Opmerking: eindpunten die al door Defender voor Eindpunt worden beheerd, worden niet beschouwd als afzonderlijke apparaten door Defender for IoT. |