Uw OT-bewakingssysteem plannen met Defender for IoT

Dit artikel is een in een reeks artikelen waarin het implementatiepad voor OT-bewaking met Microsoft Defender voor IoT wordt beschreven.

Gebruik de onderstaande inhoud voor meer informatie over het plannen van uw algehele OT-bewaking met Microsoft Defender for IoT, inclusief de sites die u gaat bewaken, uw gebruikersgroepen en typen, en meer.

Vereisten

Voordat u begint met het plannen van uw OT-bewakingsimplementatie, moet u ervoor zorgen dat u een Azure-abonnement en een OT-plan hebt voor onboarding van Defender for IoT. Zie Een proefversie van Microsoft Defender for IoT starten voor meer informatie.

Deze stap wordt uitgevoerd door uw architectuurteams.

OT-sites en -zones plannen

Wanneer u met OT-netwerken werkt, wordt u aangeraden alle locaties weer te geven waar uw organisatie resources heeft die zijn verbonden met een netwerk en deze locaties vervolgens te segmenteren in sites en zones.

Elke fysieke locatie kan een eigen site hebben, die verder wordt gesegmenteerd in zones. U koppelt elke OT-netwerksensor aan een specifieke site en zone, zodat elke sensor alleen een specifiek gebied van uw netwerk omvat.

Het gebruik van sites en zones ondersteunt de principes van Zero Trust en biedt extra bewakings- en rapportagegranulariteit.

Als uw groeiende bedrijf bijvoorbeeld fabrieken en kantoren heeft in Parijs, Lagos, Dubai en Azure, kunt u uw netwerk als volgt segmenteren:

| Locatie | Zones |

|---|---|

| Kantoor in Parijs | - Begane grond (gasten) - Verdieping 1 (Verkoop) - Verdieping 2 (Executive) |

| Kantoor in Lagos | - Begane grond (Kantoren) - Verdiepingen 1-2 (fabriek) |

| Kantoor in Dubai | - Begane grond (Congrescentrum) - Verdieping 1 (Verkoop) - Verdieping 2 (Kantoren) |

| Office Van Den 19 | - Begane grond (Kantoren) - Verdiepingen 1-2 (fabriek) |

Als u geen gedetailleerde sites en zones plant, gebruikt Defender for IoT nog steeds een standaardsite en -zone om toe te wijzen aan alle OT-sensoren.

Zie Zero Trust en uw OT-netwerken voor meer informatie.

Zones scheiden voor terugkerende IP-bereiken

Elke zone kan meerdere sensoren ondersteunen en als u Defender for IoT op schaal implementeert, kan elke sensor verschillende aspecten van hetzelfde apparaat detecteren. Defender for IoT consolideert automatisch apparaten die in dezelfde zone worden gedetecteerd, met dezelfde logische combinatie van apparaatkenmerken, zoals hetzelfde IP- en MAC-adres.

Als u met meerdere netwerken werkt en unieke apparaten hebt met vergelijkbare kenmerken, zoals terugkerende IP-adresbereiken, wijst u elke sensor toe aan een afzonderlijke zone, zodat Defender for IoT weet onderscheid te maken tussen de apparaten en elk apparaat uniek identificeert.

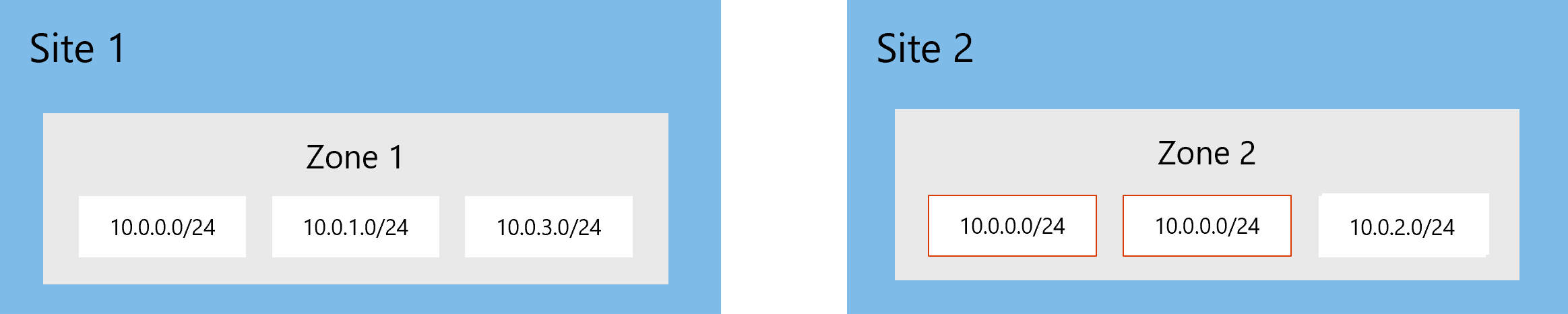

Uw netwerk kan er bijvoorbeeld uitzien als in de volgende afbeelding, waarbij zes netwerksegmenten logisch zijn toegewezen aan twee Defender for IoT-sites en -zones. In deze afbeelding ziet u twee netwerksegmenten met dezelfde IP-adressen uit verschillende productielijnen.

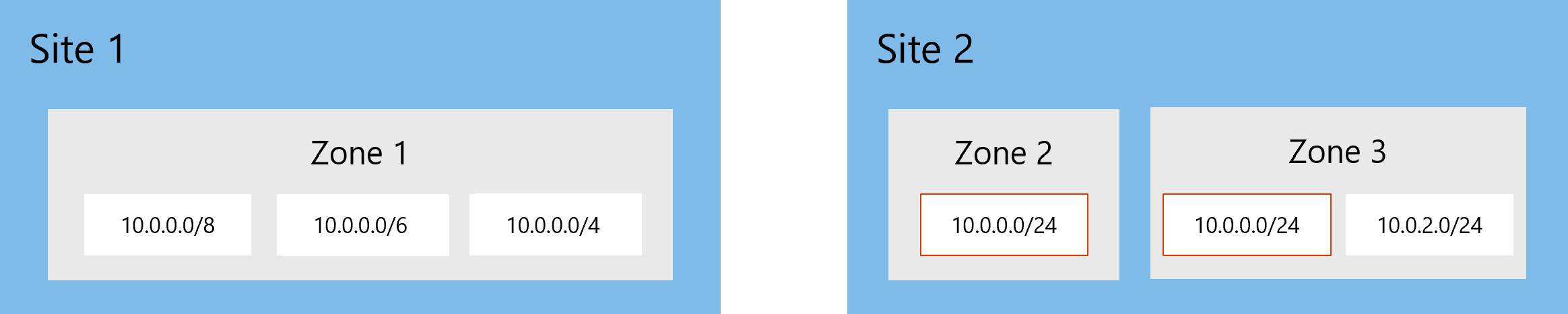

In dit geval raden we u aan Site 2 te scheiden in twee afzonderlijke zones, zodat apparaten in de segmenten met terugkerende IP-adressen niet onjuist worden samengevoegd en worden geïdentificeerd als afzonderlijke en unieke apparaten in de apparaatinventaris.

Bijvoorbeeld:

Uw gebruikers plannen

Begrijpen wie in uw organisatie Defender for IoT gaat gebruiken en wat hun gebruiksvoorbeelden zijn. Hoewel uw SECURITY Operations Center (SOC) en IT-personeel de meest voorkomende gebruikers zijn, hebt u mogelijk anderen in uw organisatie die leestoegang nodig hebben tot resources in Azure of op lokale resources.

In Azure zijn gebruikerstoewijzingen gebaseerd op hun Microsoft Entra-id en RBAC-rollen. Als u uw netwerk in meerdere sites segmenteert, moet u bepalen welke machtigingen u per site wilt toepassen.

OT-netwerksensoren ondersteunen zowel lokale gebruikers als Active Directory-synchronisaties. Als u Active Directory gebruikt, moet u ervoor zorgen dat u de toegangsgegevens voor de Active Directory-server hebt.

Zie voor meer informatie:

- Microsoft Defender for IoT-gebruikersbeheer

- Azure-gebruikersrollen en -machtigingen voor Defender for IoT

- On-premises gebruikers en rollen voor OT-bewaking met Defender for IoT

OT-sensor- en beheerverbindingen plannen

Bepaal voor met de cloud verbonden sensoren hoe u elke OT-sensor verbindt met Defender for IoT in de Azure-cloud, zoals wat voor soort proxy u nodig hebt. Zie Methoden voor het verbinden van sensoren met Azure voor meer informatie.

Als u in een air-gapped- of hybride omgeving werkt en meerdere lokaal beheerde OT-netwerksensoren heeft, wilt u mogelijk een on-premises beheerconsole implementeren om uw instellingen te configureren en gegevens vanaf een centrale locatie weer te geven. Zie het implementatiepad voor air-gapped OT-sensorbeheer voor meer informatie.

On-premises SSL-/TLS-certificeringen plannen

U wordt aangeraden een SSL/TLS-certificaat te gebruiken dat is ondertekend met uw productiesysteem om ervoor te zorgen dat uw apparaten continu worden beveiligd.

Plan welke certificaten en welke certificeringsinstantie (CA) u gaat gebruiken voor elke OT-sensor, welke hulpprogramma's u gebruikt om de certificaten te genereren en welke kenmerken u in elk certificaat opneemt.

Zie ssl/TLS-certificaatvereisten voor on-premises resources voor meer informatie.