OT-sensorinstellingen configureren vanuit Azure Portal (openbare preview)

Nadat u een nieuwe OT-netwerksensor hebt toegevoegd aan Microsoft Defender for IoT, kunt u verschillende instellingen rechtstreeks definiëren op de OT-sensorconsole, zoals het toevoegen van lokale gebruikers.

De OT-sensorinstellingen die in dit artikel worden vermeld, zijn ook rechtstreeks vanuit Azure Portal beschikbaar. Gebruik Azure Portal om deze instellingen bulksgewijs toe te passen op meerdere met de cloud verbonden OT-sensoren tegelijk of op alle met de cloud verbonden OT-sensoren in een specifieke site of zone. In dit artikel wordt beschreven hoe u instellingen voor OT-netwerksensors kunt weergeven en configureren vanuit Azure Portal.

Notitie

De pagina Sensorinstellingen in Defender for IoT bevindt zich in PREVIEW. De aanvullende voorwaarden van Azure Preview bevatten andere juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta, preview of anderszins nog niet beschikbaar zijn in algemene beschikbaarheid.

Vereisten

Als u OT-sensorinstellingen wilt definiëren, moet u het volgende hebben:

Een Azure-abonnement dat is toegevoegd aan Defender for IoT. Als dat nodig is, meldt u zich aan voor een gratis account en gebruikt u vervolgens de quickstart: Aan de slag met Defender for IoT om een gratis proefversie te starten.

Machtigingen:

Als u instellingen wilt weergeven die anderen hebben gedefinieerd, meldt u zich aan met de rol Beveiligingslezer, Beveiligingsbeheerder, Inzender of Eigenaar voor het abonnement.

Als u instellingen wilt definiëren of bijwerken, meldt u zich aan met de rol Beveiligingsbeheerder, Inzender of Eigenaar .

Zie Azure-gebruikersrollen en -machtigingen voor Defender for IoT voor meer informatie.

Een of meer met de cloud verbonden OT-netwerksensoren. Zie OT-sensoren onboarden voor Defender for IoT voor meer informatie.

Een nieuwe sensorinstelling definiëren

Definieer een nieuwe instelling wanneer u een specifieke configuratie wilt definiëren voor een of meer OT-netwerksensoren. Als u bijvoorbeeld bandbreedtelimieten wilt definiëren voor alle OT-sensoren in een specifieke site of zone, of deze wilt definiëren voor één OT-sensor op een specifieke locatie in uw netwerk.

Een nieuwe instelling definiëren:

Selecteer in Defender for IoT in Azure Portal de instellingen voor sites en sensoren>(preview).

Selecteer + Toevoegen op de pagina Sensorinstellingen (preview) en gebruik vervolgens de wizard om de volgende waarden voor uw instelling te definiëren. Selecteer Volgende wanneer u klaar bent met elk tabblad in de wizard om naar de volgende stap te gaan.

Tabbladnaam Beschrijving Basisinstellingen Selecteer het abonnement waarop u uw instelling wilt toepassen en uw instellingstype.

Voer een beschrijvende naam en een optionele beschrijving voor uw instelling in.Instelling Definieer de waarden voor het geselecteerde instellingstype.

Voor meer informatie over de opties die beschikbaar zijn voor elk instellingstype, zoekt u het geselecteerde instellingstype in de verwijzing naar sensorinstellingen hieronder.Toepassen Gebruik de vervolgkeuzemenu's Sites selecteren, Zones selecteren en Sensoren selecteren om te definiëren waar u uw instelling wilt toepassen.

Belangrijk: Wanneer u een site of zone selecteert, wordt de instelling toegepast op alle verbonden OT-sensoren, inclusief eventuele OT-sensoren die later aan de site of zone zijn toegevoegd.

Als u ervoor kiest om uw instellingen toe te passen op een hele site, hoeft u de zones of sensoren niet ook te selecteren.Controleren en maken Controleer de selecties voor uw instelling.

Als uw nieuwe instelling een bestaande instelling vervangt, wordt er een waarschuwing weergegeven om de bestaande instelling aan te geven.

waarschuwing weergegeven om de bestaande instelling aan te geven.

Wanneer u tevreden bent met de configuratie van de instelling, selecteert u Maken.

Uw nieuwe instelling wordt nu weergegeven op de pagina Sensorinstellingen (Preview) onder het instellingstype en op de pagina met sensordetails voor alle gerelateerde OT-sensor. Sensorinstellingen worden weergegeven als alleen-lezen op de pagina met sensordetails. Voorbeeld:

Tip

Mogelijk wilt u uitzonderingen configureren voor uw instellingen voor een specifieke OT-sensor of -zone. In dergelijke gevallen maakt u een extra instelling voor de uitzondering.

Instellingen elkaar op een hiërarchische manier overschrijven, zodat als uw instelling wordt toegepast op een specifieke OT-sensor, alle gerelateerde instellingen overschrijft die worden toegepast op de hele zone of site. Als u een uitzondering voor een hele zone wilt maken, voegt u een instelling voor die zone toe om alle gerelateerde instellingen te overschrijven die op de hele site zijn toegepast.

Huidige OT-sensorinstellingen weergeven en bewerken

Ga als volgt te werk om de huidige instellingen weer te geven die al zijn gedefinieerd voor uw abonnement:

Selecteer in Defender for IoT in Azure Portal de instellingen voor sites en sensoren>(preview)

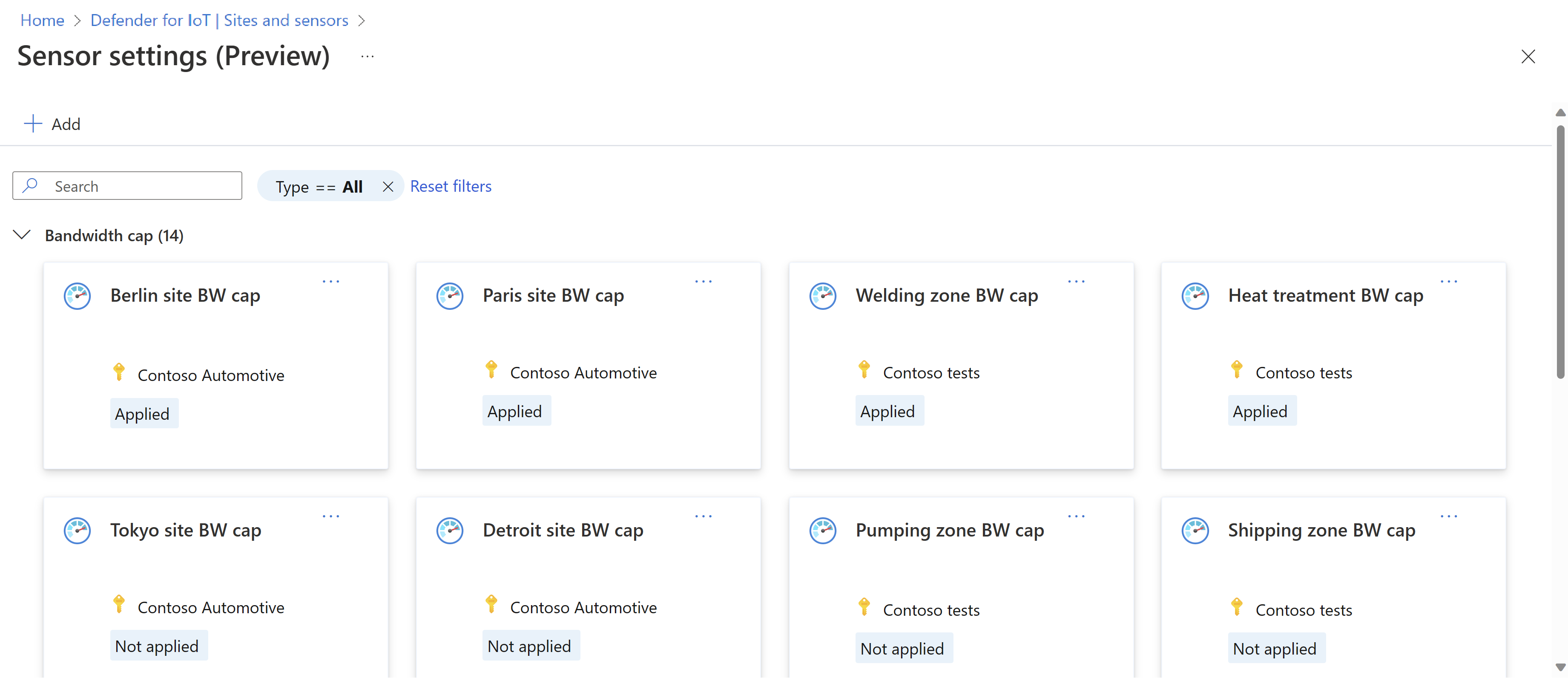

Op de pagina Sensorinstellingen (preview) worden alle instellingen weergegeven die al zijn gedefinieerd voor uw abonnementen, vermeld op instellingstype. Vouw elk type uit of samen om gedetailleerde configuraties weer te geven. Voorbeeld:

Selecteer een specifieke instelling om de exacte configuratie en de site, zones of afzonderlijke sensoren weer te geven waarop de instelling wordt toegepast.

Als u de configuratie van de instelling wilt bewerken, selecteert u Bewerken en gebruikt u vervolgens dezelfde wizard die u hebt gebruikt om de instelling te maken om de gewenste updates te maken. Wanneer u klaar bent, selecteert u Toepassen om uw wijzigingen op te slaan.

Een bestaande OT-sensorinstelling verwijderen

Een OT-sensorinstelling helemaal verwijderen:

- Zoek op de pagina Sensorinstellingen (preview) de instelling die u wilt verwijderen.

- Selecteer het menu ... opties in de rechterbovenhoek van de kaart van de instelling en selecteer vervolgens Verwijderen.

Voorbeeld:

Instellingen bewerken voor niet-verbonden OT-sensoren

In deze procedure wordt beschreven hoe u OT-sensorinstellingen bewerkt als uw OT-sensor momenteel is losgekoppeld van Azure, zoals tijdens een doorlopend beveiligingsincident.

Als u instellingen van Azure Portal configureert, worden standaard alle instellingen die vanuit azure Portal en de OT-sensor kunnen worden geconfigureerd, ingesteld op alleen-lezen op de OT-sensor zelf. Als u bijvoorbeeld een VLAN configureert vanuit Azure Portal, zijn de bandbreedtelimiet, het subnet en de VLAN-instellingen allemaal ingesteld op alleen-lezen en worden wijzigingen op de OT-sensor geblokkeerd.

Als u zich in een situatie bevindt waarin de OT-sensor is losgekoppeld van Azure en u een van deze instellingen moet wijzigen, moet u eerst schrijftoegang krijgen tot deze instellingen.

Schrijftoegang krijgen tot geblokkeerde OT-sensorinstellingen:

Zoek in Azure Portal op de pagina Sensorinstellingen (preview) de instelling die u wilt bewerken en open deze voor bewerking. Zie De huidige OT-sensorinstellingen hierboven weergeven en bewerken voor meer informatie.

Bewerk het bereik van de instelling zodat deze niet langer de OT-sensor bevat en eventuele wijzigingen die u aanbrengt terwijl de OT-sensor is verbroken, niet worden overschreven wanneer u deze weer verbindt met Azure.

Belangrijk

Instellingen gedefinieerd in Azure Portal overschrijft altijd instellingen die zijn gedefinieerd op de OT-sensor.

Meld u aan bij de betreffende OT-sensorconsole en selecteer Instellingen > Geavanceerde configuraties>van Azure Remote Config.

Wijzig in het codevak de

block_local_configwaarde van1in0en selecteer Sluiten. Voorbeeld:

Ga verder door de relevante instelling rechtstreeks op de OT-netwerksensor bij te werken. Zie Afzonderlijke sensoren beheren voor meer informatie.

Naslaginformatie over sensorinstellingen

Gebruik de volgende secties voor meer informatie over de afzonderlijke OT-sensorinstellingen die beschikbaar zijn via Azure Portal:

Active Directory

Als u Active Directory-instellingen wilt configureren vanuit Azure Portal, definieert u waarden voor de volgende opties:

| Name | Beschrijving |

|---|---|

| FQDN van domeincontroller | De FQDN (Fully Qualified Domain Name), precies zoals deze op uw LDAP-server wordt weergegeven. Voer bijvoorbeeld host1.subdomain.contoso.com in. Als u een probleem ondervindt met de integratie met behulp van de FQDN, controleert u uw DNS-configuratie. U kunt ook het expliciete IP-adres van de LDAP-server invoeren in plaats van de FQDN bij het instellen van de integratie. |

| Poort van domeincontroller | De poort waar uw LDAP is geconfigureerd. Gebruik bijvoorbeeld poort 636 voor LDAPS-verbindingen (SSL). |

| Primair domein | De domeinnaam, zoals subdomain.contoso.comen selecteer vervolgens het verbindingstype voor uw LDAP-configuratie. Ondersteunde verbindingstypen zijn: LDAPS/NTLMv3 (aanbevolen), LDAP/NTLMv3 of LDAP/SASL-MD5 |

| Active Directory-groepen | Selecteer + Toevoegen om indien nodig een Active Directory-groep toe te voegen aan elk vermeld machtigingsniveau. Wanneer u een groepsnaam invoert, moet u ervoor zorgen dat u de groepsnaam precies zoals gedefinieerd in uw Active Directory-configuratie op de LDAP-server invoert. U gebruikt deze groepsnamen bij het toevoegen van nieuwe sensorgebruikers met Active Directory. Ondersteunde machtigingsniveaus zijn alleen-lezen, beveiligingsanalist, Beheer en vertrouwde domeinen. |

Belangrijk

Bij het invoeren van LDAP-parameters:

- Definieer waarden precies zoals ze worden weergegeven in Active Directory, met uitzondering van het geval.

- Alleen kleine letters van de gebruiker, zelfs als de configuratie in Active Directory hoofdletters gebruikt.

- LDAP en LDAPS kunnen niet worden geconfigureerd voor hetzelfde domein. U kunt echter elk in verschillende domeinen configureren en deze vervolgens tegelijkertijd gebruiken.

Als u een andere Active Directory-server wilt toevoegen, selecteert u + Server toevoegen en definieert u deze serverwaarden.

Bandbreedtelimiet

Voor een bandbreedtelimiet definieert u de maximale bandbreedte die u wilt gebruiken voor uitgaande communicatie van de sensor naar de cloud, hetzij in Kbps of Mbps.

Standaard: 1500 Kbps

Minimaal vereist voor een stabiele verbinding met Azure: 350 Kbps. Bij deze minimale instelling kunnen verbindingen met de sensorconsole langzamer zijn dan normaal.

NTP

Als u een NTP-server wilt configureren voor uw sensor vanuit Azure Portal, definieert u een IP/domeinadres van een geldige IPv4 NTP-server met poort 123.

Lokale subnetten

Als u de azure-apparaatinventaris wilt richten op apparaten die zich in uw OT-bereik bevinden, moet u de lijst met subnetten handmatig bewerken om alleen de lokaal bewaakte subnetten op te nemen die zich in uw OT-bereik bevinden.

Subnetten in de subnetlijst worden automatisch geconfigureerd als ICS-subnetten, wat betekent dat Defender for IoT deze subnetten herkent als OT-netwerken. U kunt deze instelling bewerken wanneer u de subnetten configureert.

Zodra de subnetten zijn geconfigureerd, wordt de netwerklocatie van de apparaten weergegeven in de kolom Netwerklocatie (openbare preview) in de azure-apparaatinventaris. Alle apparaten die zijn gekoppeld aan de vermelde subnetten, worden weergegeven als lokaal, terwijl apparaten die zijn gekoppeld aan gedetecteerde subnetten die niet in de lijst zijn opgenomen, worden weergegeven als gerouteerd.

Subnetten configureren in Azure Portal

Ga in Azure Portal naar de sensorinstellingen sites en sensoren>.

Controleer onder Lokale subnetten de geconfigureerde subnetten. Als u de apparaatinventaris wilt richten en lokale apparaten in de inventaris wilt weergeven, verwijdert u alle subnetten die zich niet in uw IoT/OT-bereik bevinden door het menu Opties (...) te selecteren op een subnet dat u wilt verwijderen.

Als u aanvullende instellingen wilt wijzigen, selecteert u een subnet en selecteert u Bewerken voor de volgende opties:

Selecteer Subnetten importeren om een door komma's gescheiden lijst met IP-adressen en maskers van subnetten te importeren. Selecteer Subnetten exporteren om een lijst met momenteel geconfigureerde gegevens te exporteren of wis alles om helemaal opnieuw te beginnen.

Voer waarden in de velden IP-adres, masker en naam in om handmatig subnetdetails toe te voegen. Selecteer Subnet toevoegen om indien nodig extra subnetten toe te voegen.

ICS-subnet is standaard ingeschakeld, wat betekent dat Defender for IoT het subnet herkent als een OT-netwerk. Als u een subnet wilt markeren als niet-ICS, schakelt u het ICS-subnet uit.

Naamgeving van VLAN

Als u een VLAN wilt definiëren voor uw OT-sensor, voert u de VLAN-id en een betekenisvolle naam in.

Selecteer VLAN toevoegen om zo nodig meer VLAN's toe te voegen.