Een OT-netwerkwaarschuwing onderzoeken en erop reageren

In dit artikel wordt beschreven hoe u een OT-netwerkwaarschuwing kunt onderzoeken en erop kunt reageren in Microsoft Defender for IoT.

Mogelijk bent u een SOC-engineer (Security Operations Center) die Gebruikmaakt van Microsoft Sentinel, die een nieuw incident heeft gezien in uw Microsoft Sentinel-werkruimte en die verdergaat in Defender for IoT voor meer informatie over gerelateerde apparaten en aanbevolen herstelstappen.

U kunt ook een OT-technicus zijn die rechtstreeks in Defender for IoT naar operationele waarschuwingen kijkt. Operationele waarschuwingen zijn mogelijk niet schadelijk, maar kunnen operationele activiteiten aangeven die kunnen helpen bij beveiligingsonderzoeken.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u het volgende hebt:

Een Azure-abonnement. Meld u indien nodig aan voor een gratis account.

Een in de cloud verbonden OT-netwerksensor die is toegevoegd aan Defender for IoT, met waarschuwingen die naar Azure Portal worden gestreamd.

Als u een waarschuwing van een Microsoft Sentinel-incident wilt onderzoeken, moet u ervoor zorgen dat u de volgende zelfstudies hebt voltooid:

Er wordt een pagina met waarschuwingsgegevens geopend, geopend vanaf de pagina Defender for IoT-waarschuwingen in Azure Portal, een pagina met details van defender voor IoT-apparaten of een Microsoft Sentinel-incident.

Een waarschuwing onderzoeken vanuit Azure Portal

Op een pagina met waarschuwingsgegevens in Azure Portal begint u met het wijzigen van de waarschuwingsstatus in Actief, waarmee wordt aangegeven dat deze momenteel wordt onderzocht.

Voorbeeld:

Belangrijk

Als u integreert met Microsoft Sentinel, moet u uw waarschuwingsstatus alleen beheren vanuit het incident in Microsoft Sentinel. Statussen van waarschuwingen worden niet gesynchroniseerd vanuit Defender for IoT naar Microsoft Sentinel.

Nadat u de status hebt bijgewerkt, controleert u de pagina met waarschuwingsgegevens voor de volgende details om u te helpen bij uw onderzoek:

Details van bron- en doelapparaat. Bron- en doelapparaten worden weergegeven op het tabblad Details van waarschuwingen, en ook in het onderstaande gebied Entiteiten, zoals Microsoft Sentinel-entiteiten, met hun eigen entiteitspagina's. In het gebied Entiteiten gebruikt u de koppelingen in de kolom Naam om de relevante pagina's met apparaatdetails te openen voor verder onderzoek.

Site en/of zone. Deze waarden helpen u inzicht te krijgen in de geografische en netwerklocatie van de waarschuwing en als er gebieden van het netwerk zijn die nu kwetsbaarder zijn voor aanvallen.

MITRE ATT&CK-tactieken en -technieken. Schuif omlaag in het linkerdeelvenster om alle MITRE ATT&CK-details weer te geven. Naast beschrijvingen van de tactieken en technieken, selecteert u de koppelingen naar de MITRE ATT&CK-site voor meer informatie over elke site.

Download PCAP. Selecteer bovenaan de pagina PCAP downloaden om de onbewerkte verkeersbestanden voor de geselecteerde waarschuwing te downloaden.

Gerelateerde waarschuwingen onderzoeken in Azure Portal

Zoek naar andere waarschuwingen die worden geactiveerd door hetzelfde bron- of doelapparaat. Correlaties tussen meerdere waarschuwingen kunnen erop wijzen dat het apparaat risico loopt en kan worden misbruikt.

Een apparaat dat verbinding probeerde te maken met een schadelijk IP-adres, samen met een andere waarschuwing over niet-geautoriseerde PLC-programmeerwijzigingen op het apparaat, kan bijvoorbeeld aangeven dat een aanvaller al controle over het apparaat heeft verkregen.

Gerelateerde waarschuwingen vinden in Defender for IoT:

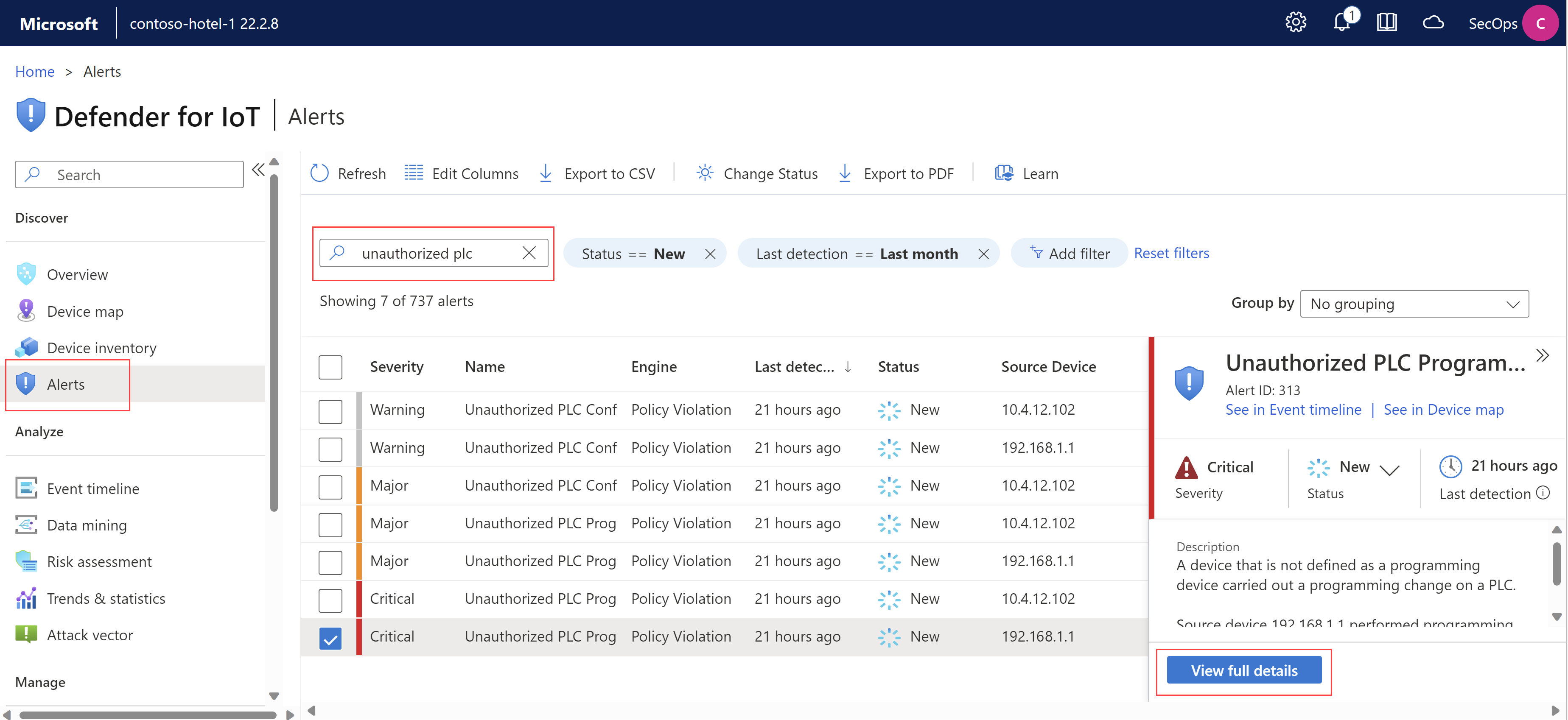

Selecteer op de pagina Waarschuwingen een waarschuwing om details aan de rechterkant weer te geven.

Zoek de apparaatkoppelingen in het gebied Entiteiten , in het detailvenster aan de rechterkant of op de pagina met waarschuwingsgegevens. Selecteer een entiteitskoppeling om de pagina met gerelateerde apparaatdetails te openen voor zowel een bron- als doelapparaat.

Selecteer op de pagina met apparaatdetails het tabblad Waarschuwingen om alle waarschuwingen voor dat apparaat weer te geven. Voorbeeld:

Waarschuwingsdetails van de OT-sensor onderzoeken

De OT-sensor die de waarschuwing heeft geactiveerd, bevat meer informatie om uw onderzoek te helpen.

Ga als volgende te werk om door te gaan met uw onderzoek naar de OT-sensor:

Meld u als viewer of beveiligingsanalist aan bij uw OT-sensor.

Selecteer de pagina Waarschuwingen en zoek vervolgens de waarschuwing die u onderzoekt. Selecteer **Meer details weergeven om de pagina met waarschuwingsdetails van de OT-sensor te openen. Voorbeeld:

Op de pagina met waarschuwingsdetails van de sensor:

Selecteer het tabblad Kaartweergave om de waarschuwing weer te geven in de apparaattoewijzing van de OT-sensor, inclusief verbonden apparaten.

Selecteer het tabblad Gebeurtenistijdlijn om de volledige gebeurtenistijdlijn van de waarschuwing weer te geven, inclusief andere gerelateerde activiteiten die ook door de OT-sensor zijn gedetecteerd.

Selecteer PDF exporteren om een PDF-samenvatting van de waarschuwingsgegevens te downloaden.

Herstelactie ondernemen

De timing voor het uitvoeren van herstelacties kan afhankelijk zijn van de ernst van de waarschuwing. Voor waarschuwingen met een hoge ernst wilt u bijvoorbeeld actie ondernemen, zelfs voordat u dit onderzoekt, bijvoorbeeld als u een gebied van uw netwerk onmiddellijk in quarantaine moet plaatsen.

Voor waarschuwingen met een lagere ernst of voor operationele waarschuwingen wilt u mogelijk volledig onderzoeken voordat u actie onderneemt.

Gebruik de volgende Defender for IoT-resources om een waarschuwing te herstellen:

Selecteer op een pagina met waarschuwingsgegevens in Azure Portal of de OT-sensor het tabblad Actie ondernemen om details weer te geven over aanbevolen stappen om het risico te beperken.

Op een pagina met apparaatdetails in Azure Portal, voor zowel de bron- als doelapparaten:

Defender for IoT-beveiligingsgegevens en aanbevelingen voor beveiliging kunnen eenvoudige acties bieden die u kunt ondernemen om de risico's te beperken, zoals het bijwerken van firmware of het toepassen van een patch. Andere acties kunnen meer plannen.

Wanneer u klaar bent met risicobeperkingsactiviteiten en klaar bent om de waarschuwing te sluiten, moet u de waarschuwingsstatus bijwerken naar Gesloten of op de hoogte stellen van uw SOC-team voor verder incidentbeheer.

Notitie

Als u Defender for IoT integreert met Microsoft Sentinel, worden wijzigingen in de waarschuwingsstatus die u in Defender for IoT aanbrengt, niet bijgewerkt in Microsoft Sentinel. Zorg ervoor dat u uw waarschuwingen in Microsoft Sentinel beheert samen met het gerelateerde incident.

Waarschuwingen regelmatig classificeren

Sorteer waarschuwingen regelmatig om vermoeidheid van waarschuwingen in uw netwerk te voorkomen en ervoor te zorgen dat u belangrijke waarschuwingen tijdig kunt zien en afhandelen.

Waarschuwingen classificeren:

Ga in Defender for IoT in Azure Portal naar de pagina Waarschuwingen . Waarschuwingen worden standaard gesorteerd op de kolom Laatste detectie , van meest recente naar oudste waarschuwing, zodat u eerst de meest recente waarschuwingen in uw netwerk kunt zien.

Gebruik andere filters, zoals Sensor of Ernst , om specifieke waarschuwingen te vinden.

Controleer de details van de waarschuwing en onderzoek indien nodig voordat u een waarschuwingsactie uitvoert. Wanneer u klaar bent, moet u actie ondernemen op een pagina met waarschuwingsgegevens voor een specifieke waarschuwing of op de pagina Waarschuwingen voor bulkacties.

Werk bijvoorbeeld de waarschuwingsstatus of ernst bij of leer een waarschuwing om het gedetecteerde verkeer te autoriseren. Geleerde waarschuwingen worden niet opnieuw geactiveerd als hetzelfde exacte verkeer opnieuw wordt gedetecteerd.

Voor waarschuwingen met hoge ernst wilt u mogelijk onmiddellijk actie ondernemen.