Zelfstudie: Bedreigingen voor IoT-apparaten onderzoeken en detecteren

Dankzij de integratie tussen Microsoft Defender for IoT en Microsoft Sentinel kunnen SOC-teams efficiënt en effectief beveiligingsrisico's in uw netwerk detecteren en erop reageren. Verbeter uw beveiligingsmogelijkheden met de Microsoft Defender for IoT-oplossing, een set gebundelde inhoud die specifiek is geconfigureerd voor Defender for IoT-gegevens met analyseregels, werkmappen en playbooks.

In deze zelfstudie hebt u:

- De Microsoft Defender for IoT-oplossing installeren in uw Microsoft Sentinel-werkruimte

- Meer informatie over het onderzoeken van Defender for IoT-waarschuwingen in Microsoft Sentinel-incidenten

- Meer informatie over de analyseregels, werkmappen en playbooks die zijn geïmplementeerd in uw Microsoft Sentinel-werkruimte met de Microsoft Defender for IoT-oplossing

Belangrijk

De ervaring van de Microsoft Sentinel-inhoudshub bevindt zich momenteel in PREVIEW, net als de Microsoft Defender for IoT-oplossing . Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u het volgende hebt:

Lees- en schrijfmachtigingen voor uw Microsoft Sentinel-werkruimte. Zie Machtigingen in Microsoft Sentinel voor meer informatie.

Voltooide zelfstudie: Verbinding maken Microsoft Defender for IoT met Microsoft Sentinel.

De Defender for IoT-oplossing installeren

Microsoft Sentinel-oplossingen kunnen u helpen bij het onboarden van Microsoft Sentinel-beveiligingsinhoud voor een specifieke gegevensconnector met behulp van één proces.

De Microsoft Defender for IoT-oplossing integreert Defender for IoT-gegevens met de soar-mogelijkheden (security orchestration, automation and response) van Microsoft Sentinel door out-of-the-box en geoptimaliseerde playbooks te bieden voor geautomatiseerde reactie- en preventiemogelijkheden.

De oplossing installeren:

Selecteer in Microsoft Sentinel onder Inhoudsbeheer de optie Inhoudshub en zoek vervolgens de Microsoft Defender for IoT-oplossing .

Selecteer rechtsonder details weergeven en vervolgens Maken. Selecteer het abonnement, de resourcegroep en de werkruimte waar u de oplossing wilt installeren en controleer vervolgens de gerelateerde beveiligingsinhoud die wordt geïmplementeerd.

Wanneer u klaar bent, selecteert u Controleren en maken om de oplossing te installeren.

Zie Voor meer informatie over inhoud en oplossingen van Microsoft Sentinel en ontdek en implementeer out-of-the-box-inhoud en -oplossingen centraal.

Bedreigingen out-of-the-box detecteren met Defender for IoT-gegevens

De Microsoft Defender for IoT-gegevensconnector bevat een standaard Microsoft-beveiligingsregel met de naam Incidenten maken op basis van Azure Defender voor IOT-waarschuwingen, waarmee automatisch nieuwe incidenten worden gemaakt voor nieuwe Defender for IoT-waarschuwingen die worden gedetecteerd.

De Microsoft Defender for IoT-oplossing bevat een gedetailleerdere set out-of-the-box analytics-regels, die speciaal zijn gebouwd voor Defender for IoT-gegevens en de incidenten die in Microsoft Sentinel zijn gemaakt, verfijnen voor relevante waarschuwingen.

Gebruik out-of-the-box Defender for IoT-waarschuwingen:

Zoek en schakel op de pagina Microsoft Sentinel Analytics de regel voor het maken van incidenten op basis van Azure Defender voor IOT-waarschuwingen uit. Met deze stap voorkomt u dat dubbele incidenten worden gemaakt in Microsoft Sentinel voor dezelfde waarschuwingen.

Zoek en schakel een van de volgende out-of-the-box analytics-regels in die zijn geïnstalleerd met de Microsoft Defender for IoT-oplossing :

Naam van regel Beschrijving Ongeldige functiecodes voor ICS/SCADA-verkeer Ongeldige functiecodes in de controle- en gegevensverwervingsapparatuur (SCADA) kunnen een van de volgende aangeven:

- Onjuiste toepassingsconfiguratie, zoals vanwege een firmware-update of herinstallatie.

- Schadelijke activiteit. Een cyberdreiging die probeert illegale waarden binnen een protocol te gebruiken om een beveiligingsprobleem in de programmeerbare logische controller (PLC) te misbruiken, zoals een bufferoverloop.Firmware-update Niet-geautoriseerde firmware-updates kunnen duiden op schadelijke activiteiten op het netwerk, zoals een cyberdreiging die plc-firmware probeert te manipuleren om de PLC-functie te compromitteerd. Niet-geautoriseerde PLC-wijzigingen Niet-geautoriseerde wijzigingen in plc-ladderlogicacode kunnen een van de volgende zijn:

- Een indicatie van nieuwe functionaliteit in de PLC.

- Onjuiste configuratie van een toepassing, zoals vanwege een firmware-update of herinstallatie.

- Schadelijke activiteit op het netwerk, zoals een cyberbedreiging die plc-programmering probeert te manipuleren om de PLC-functie te compromitteren.Onbeveiligde sleutelstatus plc De nieuwe modus kan erop wijzen dat de PLC niet beveiligd is. Als u de PLC in een onveilige bedrijfsmodus laat staan, kunnen kwaadwillende activiteiten erop worden uitgevoerd, zoals het downloaden van een programma.

Als de PLC is aangetast, kunnen apparaten en processen die ermee communiceren, worden beïnvloed. die van invloed kunnen zijn op de algehele systeembeveiliging en -veiligheid.PLC-stop De PLC-stopopdracht kan duiden op een onjuiste configuratie van een toepassing die ervoor heeft gezorgd dat de PLC niet meer functioneert of schadelijke activiteiten op het netwerk. Bijvoorbeeld een cyberdreiging die PLC-programmering probeert te manipuleren om de functionaliteit van het netwerk te beïnvloeden. Verdachte malware gevonden in het netwerk Verdachte malware die op het netwerk is gevonden, geeft aan dat verdachte malware een inbreuk probeert te maken op de productie. Meerdere scans in het netwerk Meerdere scans op het netwerk kunnen een indicatie zijn van een van de volgende:

- Een nieuw apparaat in het netwerk

- Nieuwe functionaliteit van een bestaand apparaat

- Onjuiste configuratie van een toepassing, bijvoorbeeld vanwege een firmware-update of herinstallatie

- Schadelijke activiteit op het netwerk voor reconnaissanceVerbinding met internet Een OT-apparaat dat communiceert met internetadressen kan duiden op een onjuiste toepassingsconfiguratie, zoals antivirussoftware die updates probeert te downloaden van een externe server of schadelijke activiteiten op het netwerk. Niet-geautoriseerd apparaat in het SCADA-netwerk Een niet-geautoriseerd apparaat op het netwerk kan een legitiem, nieuw apparaat zijn dat onlangs op het netwerk is geïnstalleerd, of een indicatie van niet-geautoriseerde of zelfs schadelijke activiteiten op het netwerk, zoals een cyberdreiging die probeert het SCADA-netwerk te manipuleren. Niet-geautoriseerde DHCP-configuratie in het SCADA-netwerk Een niet-geautoriseerde DHCP-configuratie op het netwerk kan duiden op een nieuw, niet-geautoriseerd apparaat dat op het netwerk werkt.

Dit kan een legitiem, nieuw apparaat zijn dat onlangs op het netwerk is geïmplementeerd, of een indicatie van niet-geautoriseerde of zelfs schadelijke activiteiten op het netwerk, zoals een cyberdreiging die probeert het SCADA-netwerk te manipuleren.Overmatige aanmeldingspogingen Overmatige aanmeldingspogingen kunnen duiden op onjuiste serviceconfiguratie, menselijke fouten of schadelijke activiteiten op het netwerk, zoals een cyberdreiging die probeert het SCADA-netwerk te manipuleren. Hoge bandbreedte in het netwerk Een ongebruikelijk hoge bandbreedte kan een indicatie zijn van een nieuwe service/proces in het netwerk, zoals back-up of een indicatie van schadelijke activiteiten op het netwerk, zoals een cyberdreiging die probeert het SCADA-netwerk te manipuleren. Denial of Service Deze waarschuwing detecteert aanvallen die het gebruik of de juiste werking van het DCS-systeem voorkomen. Onbevoegde externe toegang tot het netwerk Onbevoegde externe toegang tot het netwerk kan inbreuk maken op het doelapparaat.

Dit betekent dat als een ander apparaat in het netwerk is gecompromitteerd, de doelapparaten op afstand kunnen worden geopend, waardoor de kwetsbaarheid voor aanvallen toeneemt.Geen verkeer op sensor gedetecteerd Een sensor die geen netwerkverkeer meer detecteert, geeft aan dat het systeem mogelijk onveilig is.

Defender for IoT-incidenten onderzoeken

Nadat u uw Defender for IoT-gegevens hebt geconfigureerd voor het activeren van nieuwe incidenten in Microsoft Sentinel, begint u met het onderzoeken van deze incidenten in Microsoft Sentinel , net zoals bij andere incidenten.

Microsoft Defender for IoT-incidenten onderzoeken:

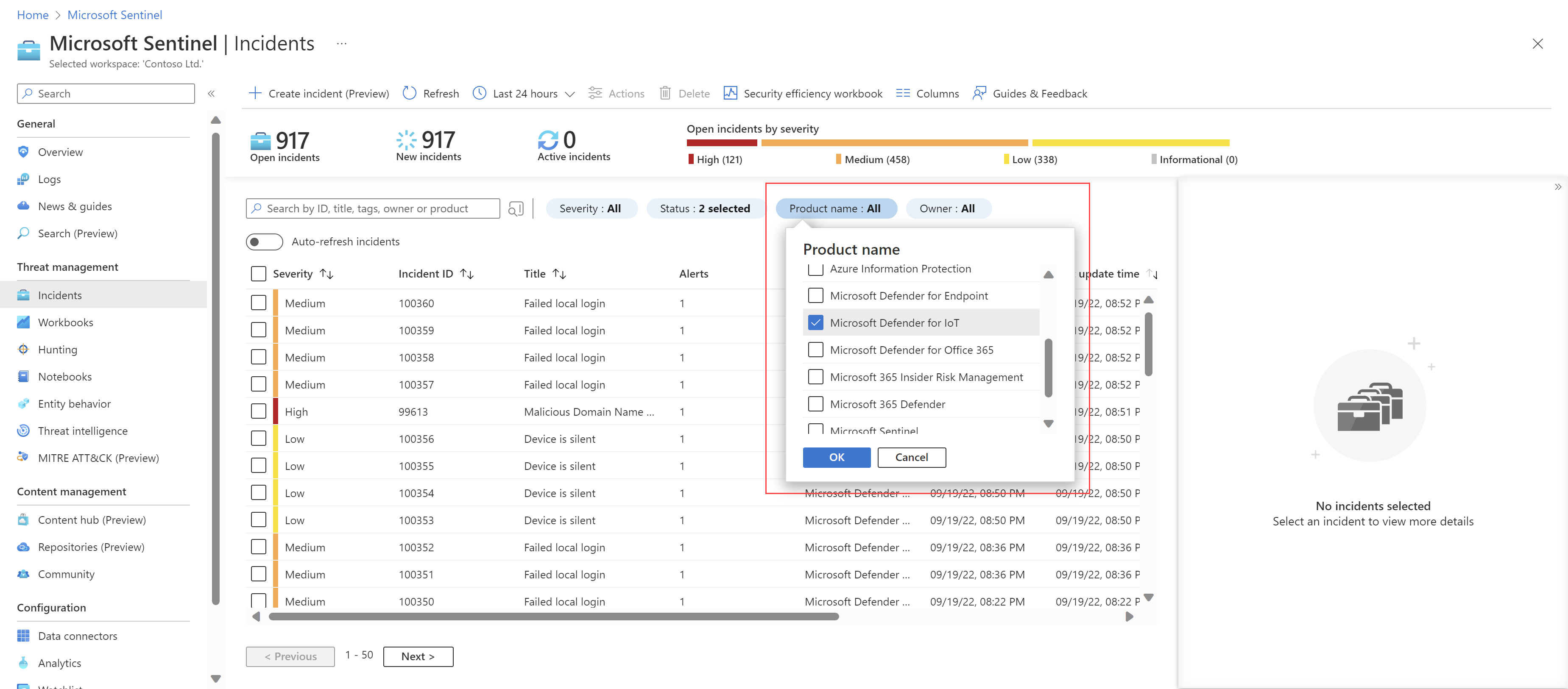

Ga in Microsoft Sentinel naar de pagina Incidenten .

Selecteer boven het incidentraster het filter Productnaam en schakel de optie Alles selecteren uit. Selecteer vervolgens Microsoft Defender for IoT om alleen incidenten weer te geven die worden geactiveerd door Defender for IoT-waarschuwingen. Voorbeeld:

Selecteer een specifiek incident om uw onderzoek te starten.

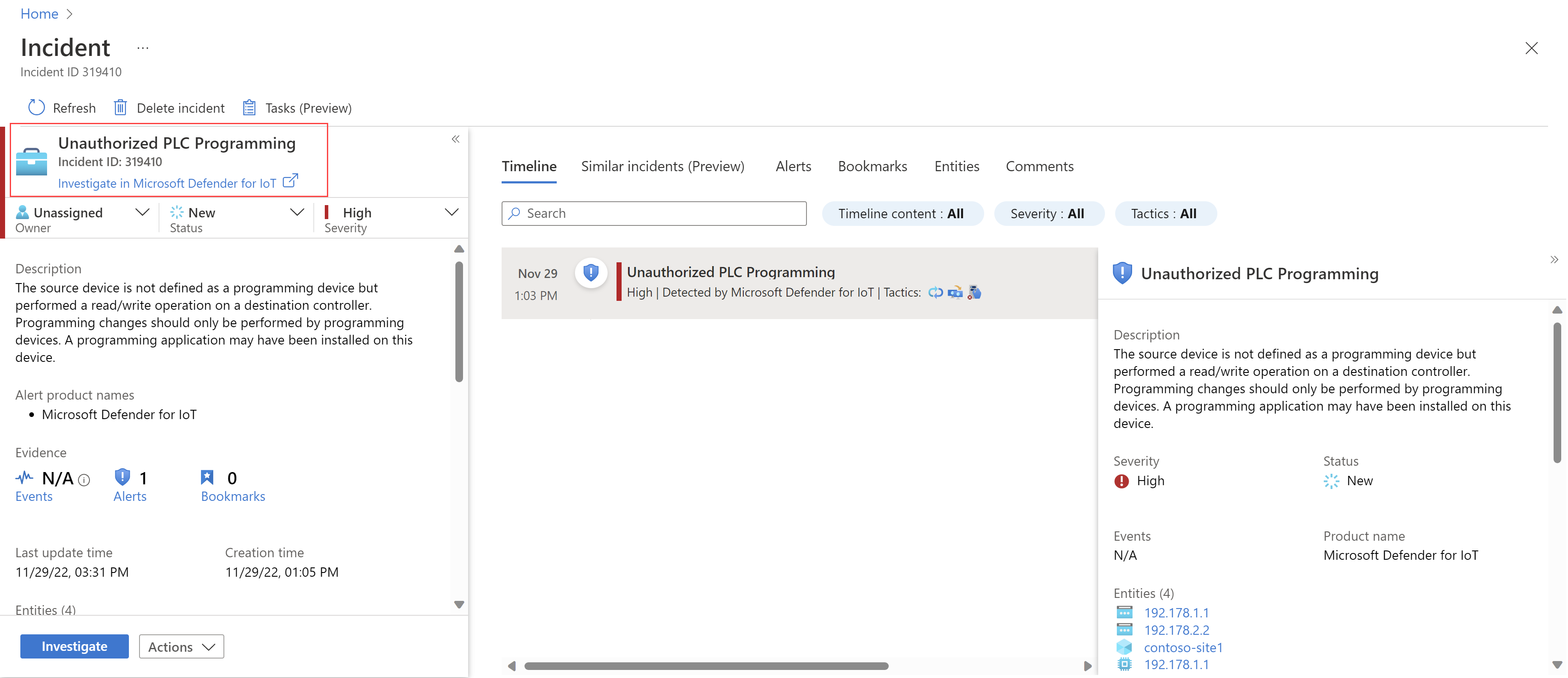

Bekijk in het detailvenster van het incident aan de rechterkant details, zoals ernst van incidenten, een samenvatting van de betrokken entiteiten, toegewezen MITRE ATT&CK-tactieken of -technieken, en meer. Voorbeeld:

Selecteer Volledige details weergeven om de pagina met incidentdetails te openen, waar u nog meer kunt inzoomen. Voorbeeld:

Inzicht in de bedrijfsimpact en fysieke locatie van het incident met behulp van details, zoals de site, zone, sensornaam en het belang van een apparaat op een IoT-apparaat.

Meer informatie over aanbevolen herstelstappen door een waarschuwing te selecteren in de tijdlijn van het incident en het gebied herstelstappen weer te geven.

Selecteer een IoT-apparaatentiteit in de lijst Entiteiten om de pagina met de apparaatentiteit te openen. Zie Onderzoek verder met IoT-apparaatentiteiten voor meer informatie.

Zie Incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

Tip

Als u het incident in Defender for IoT wilt onderzoeken, selecteert u de koppeling Onderzoeken in Microsoft Defender for IoT boven aan het detailvenster van het incident op de pagina Incidenten .

Verder onderzoeken met IoT-apparaatentiteiten

Wanneer u een incident in Microsoft Sentinel onderzoekt en het deelvenster met incidentdetails aan de rechterkant opent, selecteert u een IoT-apparaatentiteit in de lijst Entiteiten om meer informatie over de geselecteerde entiteit weer te geven. Een IoT-apparaat identificeren op basis van het pictogram van het IoT-apparaat:![]()

Als u uw IoT-apparaatentiteit niet meteen ziet, selecteert u Volledige details weergeven om de volledige incidentpagina te openen en controleert u vervolgens het tabblad Entiteiten . Selecteer een IoT-apparaatentiteit om meer entiteitsgegevens weer te geven, zoals basisgegevens van het apparaat, contactgegevens van de eigenaar en een tijdlijn met gebeurtenissen die op het apparaat zijn opgetreden.

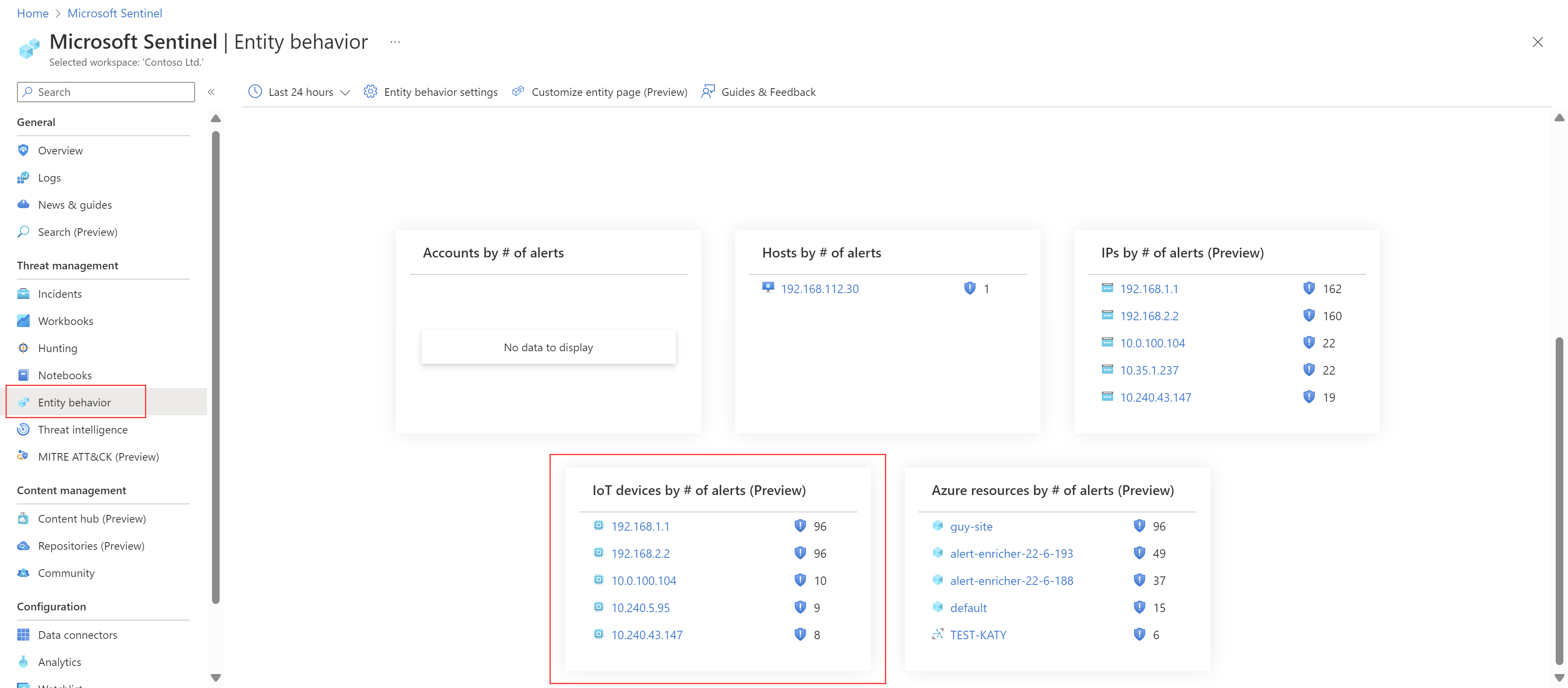

Als u nog verder wilt inzoomen, selecteert u de koppeling voor de ioT-apparaatentiteit en opent u de pagina met details van de apparaatentiteit of zoekt u naar kwetsbare apparaten op de pagina Microsoft Sentinel-entiteitsgedrag. Bekijk bijvoorbeeld de vijf belangrijkste IoT-apparaten met het hoogste aantal waarschuwingen of zoek naar een apparaat op IP-adres of apparaatnaam:

Zie Entiteiten onderzoeken met entiteitspagina's in Microsoft Sentinel en Incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

De waarschuwing onderzoeken in Defender for IoT

Als u een waarschuwing wilt openen in Defender for IoT voor verder onderzoek, inclusief de mogelijkheid om PCAP-gegevens te openen, gaat u naar de pagina met incidentdetails en selecteert u Onderzoeken in Microsoft Defender for IoT. Voorbeeld:

De pagina met details van de Defender for IoT-waarschuwing wordt geopend voor de gerelateerde waarschuwing. Zie Onderzoeken en reageren op een OT-netwerkwaarschuwing voor meer informatie.

Defender for IoT-gegevens visualiseren en bewaken

Als u uw Defender for IoT-gegevens wilt visualiseren en bewaken, gebruikt u de werkmappen die zijn geïmplementeerd in uw Microsoft Sentinel-werkruimte als onderdeel van de Microsoft Defender for IoT-oplossing .

De Defenders for IoT-werkmappen bieden begeleide onderzoeken voor OT-entiteiten op basis van open incidenten, waarschuwingsmeldingen en activiteiten voor OT-assets. Ze bieden ook een opsporingservaring in het MITRE ATT&CK-framework® voor ICS en zijn ontworpen om analisten, beveiligingstechnici en MSSP's in staat te stellen om een situatiebewust inzicht te krijgen in ot-beveiligingspostuur.

Bekijk werkmappen in Microsoft Sentinel op het tabblad Werkmappen voor bedreigingsbeheer > > Mijn werkmappen. Zie Verzamelde gegevens visualiseren voor meer informatie.

In de volgende tabel worden de werkmappen beschreven die zijn opgenomen in de Microsoft Defender for IoT-oplossing :

| Werkmap | Beschrijving | Logboeken |

|---|---|---|

| Overzicht | Dashboard met een overzicht van de belangrijkste metrische gegevens voor apparaatinventaris, detectie van bedreigingen en beveiligingsproblemen. | Maakt gebruik van gegevens uit Azure Resource Graph (ARG) |

| Apparaatinventaris | Geeft gegevens weer zoals: OT-apparaatnaam, type, IP-adres, Mac-adres, model, besturingssysteem, serienummer, leverancier, protocollen, open waarschuwingen en CVE's en aanbevelingen per apparaat. Kan worden gefilterd op site, zone en sensor. | Maakt gebruik van gegevens uit Azure Resource Graph (ARG) |

| Incidenten | Geeft gegevens weer, zoals: - Metrische gegevens over incidenten, meestvoornaam incident, incident in de loop van de tijd, incident by protocol, incident per apparaattype, incident per leverancier en incident per IP-adres. - Incident op ernst, incident gemiddelde tijd om te reageren, incident gemiddelde tijd om op te lossen en incident dichte redenen. |

Gebruikt gegevens uit het volgende logboek: SecurityAlert |

| Waarschuwingen | Geeft gegevens weer zoals: Metrische waarschuwingsgegevens, belangrijkste waarschuwingen, waarschuwing in de loop van de tijd, waarschuwing op ernst, waarschuwing per engine, waarschuwing per apparaattype, waarschuwing per leverancier en waarschuwing per IP-adres. | Maakt gebruik van gegevens uit Azure Resource Graph (ARG) |

| MITRE ATT&CK® voor ICS | Geeft gegevens weer zoals: Tactiekaantal, Tactiekdetails, Tactiek in de loop van de tijd, Aantal technieken. | Gebruikt gegevens uit het volgende logboek: SecurityAlert |

| Kwetsbaarheden | Geeft beveiligingsproblemen en CVE's weer voor kwetsbare apparaten. Kan worden gefilterd op apparaatsite en CVE-ernst. | Maakt gebruik van gegevens uit Azure Resource Graph (ARG) |

Reactie op Defender for IoT-waarschuwingen automatiseren

Playbooks zijn verzamelingen geautomatiseerde herstelacties die als routine vanuit Microsoft Sentinel kunnen worden uitgevoerd. Een playbook kan u helpen bij het automatiseren en organiseren van uw reactie op bedreigingen; het kan handmatig worden uitgevoerd of ingesteld om automatisch te worden uitgevoerd als reactie op specifieke waarschuwingen of incidenten, wanneer deze worden geactiveerd door een analyseregel of een automatiseringsregel.

De Microsoft Defender for IoT-oplossing bevat out-of-the-box playbooks die de volgende functionaliteit bieden:

- Incidenten automatisch sluiten

- E-mailmeldingen verzenden per productielijn

- Een nieuw ServiceNow-ticket maken

- Waarschuwingsstatussen bijwerken in Defender for IoT

- Werkstromen voor incidenten automatiseren met actieve CVE's

- E-mail verzenden naar de eigenaar van het IoT/OT-apparaat

- Incidenten met zeer belangrijke apparaten classificeren

Voordat u de out-of-the-box playbooks gebruikt, moet u de vereiste stappen uitvoeren zoals hieronder wordt vermeld.

Zie voor meer informatie:

- Zelfstudie: Playbooks gebruiken met automatiseringsregels in Microsoft Sentinel

- Reactie op bedreigingen automatiseren met playbooks in Microsoft Sentinel

Vereisten voor playbook

Voordat u de out-of-the-box playbooks gebruikt, moet u de volgende vereisten uitvoeren, indien nodig voor elk playbook:

- Geldige playbookverbindingen controleren

- Een vereiste rol toevoegen aan uw abonnement

- Verbinding maken uw incidenten, relevante analyseregels en het playbook

Geldige playbookverbindingen controleren

Deze procedure helpt ervoor te zorgen dat elke verbindingsstap in uw playbook geldige verbindingen heeft en is vereist voor alle playbooks van oplossingen.

Ga als volgende te werk om ervoor te zorgen dat uw geldige verbindingen:

Open in Microsoft Sentinel het playbook vanuit Automation>Active-playbooks.

Selecteer een playbook om het te openen als een logische app.

Wanneer het playbook is geopend als een logische app, selecteert u ontwerper van logische apps. Vouw elke stap in de logische app uit om te controleren op ongeldige verbindingen, die worden aangegeven met een oranje waarschuwingsdriehoek. Voorbeeld:

Belangrijk

Zorg ervoor dat u elke stap in de logische app uitvouwt. Ongeldige verbindingen worden mogelijk verborgen in andere stappen.

Selecteer Opslaan.

Een vereiste rol toevoegen aan uw abonnement

In deze procedure wordt beschreven hoe u een vereiste rol toevoegt aan het Azure-abonnement waarop het playbook is geïnstalleerd en alleen vereist is voor de volgende playbooks:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

De vereiste rollen verschillen per playbook, maar de stappen blijven hetzelfde.

Een vereiste rol toevoegen aan uw abonnement:

Open in Microsoft Sentinel het playbook vanuit Automation>Active-playbooks.

Selecteer een playbook om het te openen als een logische app.

Als het playbook is geopend als een logische app, selecteert u Identity System toegewezen en selecteert u vervolgens in het gebied Machtigingen de knop Azure-roltoewijzingen>.

Selecteer Op de pagina Azure-roltoewijzingen de optie Roltoewijzing toevoegen.

In het deelvenster Roltoewijzing toevoegen:

Definieer het bereik als abonnement.

Selecteer in de vervolgkeuzelijst het abonnement waarop uw playbook is geïnstalleerd.

Selecteer in de vervolgkeuzelijst Rol een van de volgende rollen, afhankelijk van het playbook waarmee u werkt:

Playbooknaam Rol AD4IoT-AutoAlertStatusSync Beveiligingsbeheerder AD4IoT-CVEAutoWorkflow Lezer AD4IoT-SendEmailtoIoTOwner Lezer AD4IoT-AutoTriageIncident Lezer

Selecteer Opslaan als u klaar bent.

Verbinding maken uw incidenten, relevante analyseregels en het playbook

In deze procedure wordt beschreven hoe u een Analyseregel voor Microsoft Sentinel configureert om uw playbooks automatisch uit te voeren op basis van een incidenttrigger en is vereist voor alle playbooks van oplossingen.

Ga als volgende te werk om uw analyseregel toe te voegen:

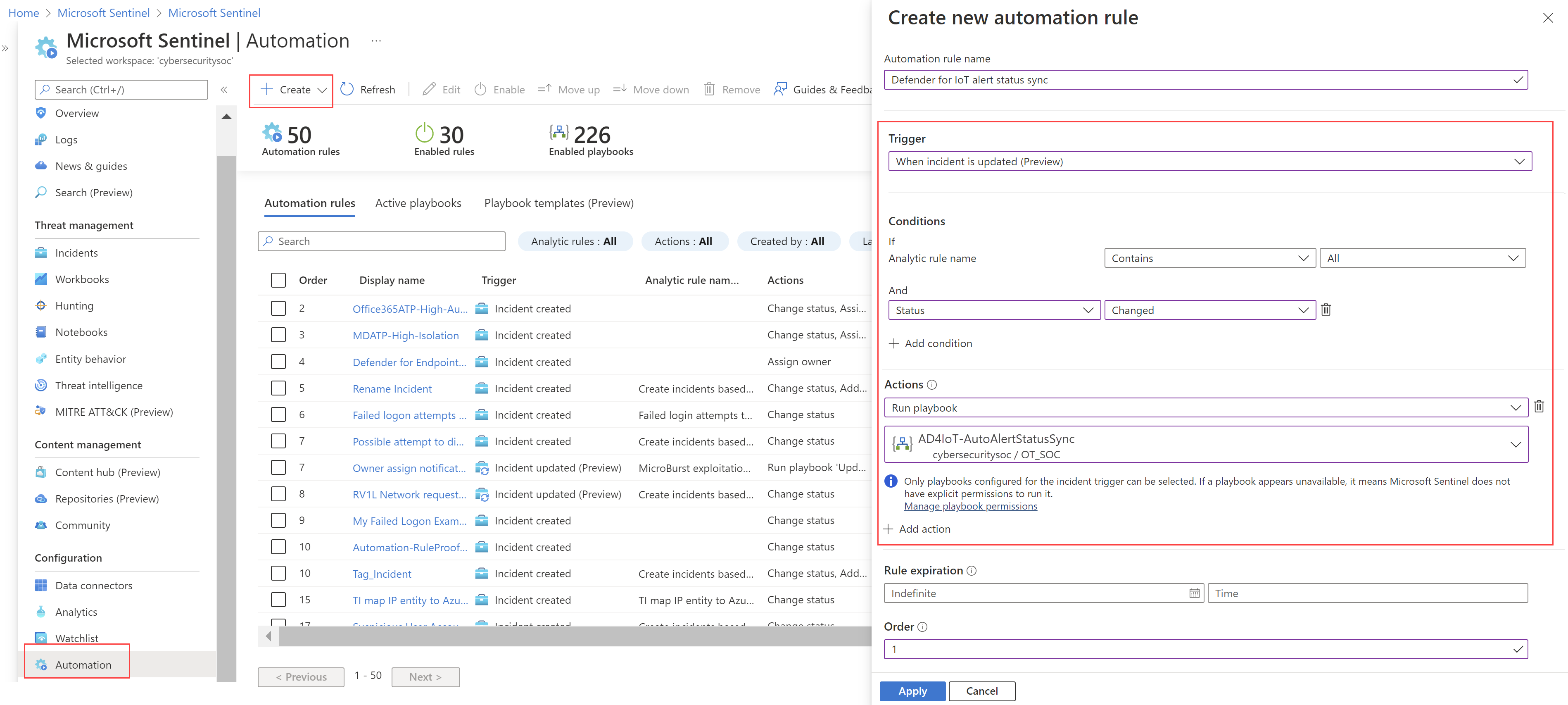

Ga in Microsoft Sentinel naar Automation-regels>.

Als u een nieuwe automatiseringsregel wilt maken, selecteert u Automation-regel maken>.

Selecteer in het veld Trigger een van de volgende triggers, afhankelijk van het playbook waarmee u werkt:

- Het playbook AD4IoT-AutoAlertStatusSync: selecteer de trigger Wanneer een incident wordt bijgewerkt

- Alle andere oplossingsplaybooks: selecteer de trigger Wanneer een incident wordt gemaakt

Selecteer in het gebied Voorwaarden de naam > If > Analytic rule Contains en selecteer vervolgens de specifieke analyseregels die relevant zijn voor Defender for IoT in uw organisatie.

Voorbeeld:

Mogelijk gebruikt u out-of-the-box analytics-regels of hebt u de out-of-the-box-inhoud gewijzigd of uw eigen inhoud gemaakt. Zie Bedreigingen out-of-the-box detecteren met Defender for IoT-gegevens voor meer informatie.

Selecteer in het gebied Acties de naam van het playbook-playbook>uitvoeren.

Selecteer Uitvoeren.

Tip

U kunt ook handmatig een playbook op aanvraag uitvoeren. Dit kan handig zijn in situaties waarin u meer controle wilt over indelings- en antwoordprocessen. Zie Een playbook op aanvraag uitvoeren voor meer informatie.

Incidenten automatisch sluiten

Playbooknaam: AD4IoT-AutoCloseIncidents

In sommige gevallen genereren onderhoudsactiviteiten waarschuwingen in Microsoft Sentinel die een SOC-team kunnen afleiden van het afhandelen van de echte problemen. Dit playbook sluit automatisch incidenten die zijn gemaakt op basis van dergelijke waarschuwingen tijdens een opgegeven onderhoudsperiode, waarbij de velden van de IoT-apparaatentiteit expliciet worden geparsereerd.

Ga als volgt te werk om dit playbook te gebruiken:

- Voer de relevante periode in waarop het onderhoud naar verwachting plaatsvindt en de IP-adressen van relevante assets, zoals vermeld in een Excel-bestand.

- Maak een volglijst met alle IP-adressen van assets waarop waarschuwingen automatisch moeten worden verwerkt.

E-mailmeldingen verzenden per productielijn

Playbooknaam: AD4IoT-MailByProductionLine

Met dit playbook wordt e-mail verzonden om specifieke belanghebbenden op de hoogte te stellen van waarschuwingen en gebeurtenissen die zich in uw omgeving voordoen.

Als u bijvoorbeeld specifieke beveiligingsteams hebt toegewezen aan specifieke productlijnen of geografische locaties, moet dat team op de hoogte worden gesteld van waarschuwingen die relevant zijn voor hun verantwoordelijkheden.

Als u dit playbook wilt gebruiken, maakt u een volglijst die wordt toegewezen tussen de sensornamen en de adressen van alle belanghebbenden die u wilt waarschuwen.

Een nieuw ServiceNow-ticket maken

Playbooknaam: AD4IoT-NewAssetServiceNowTicket

De entiteit die is geautoriseerd om een PLC te programmeren, is doorgaans het technische werkstation. Daarom kunnen aanvallers nieuwe technische werkstations maken om schadelijke PLC-programmering te maken.

Dit playbook opent een ticket in ServiceNow telkens wanneer een nieuw technisch werkstation wordt gedetecteerd, waarbij de velden van de IoT-apparaatentiteit expliciet worden geparsereerd.

Waarschuwingsstatussen bijwerken in Defender for IoT

Playbooknaam: AD4IoT-AutoAlertStatusSync

Met dit playbook worden waarschuwingsstatussen in Defender for IoT bijgewerkt wanneer een gerelateerde waarschuwing in Microsoft Sentinel een statusupdate heeft.

Deze synchronisatie overschrijft alle statussen die zijn gedefinieerd in Defender for IoT, in Azure Portal of de sensorconsole, zodat de waarschuwingsstatussen overeenkomen met die van het gerelateerde incident.

Werkstromen voor incidenten automatiseren met actieve CVE's

Playbooknaam: AD4IoT-CVEAutoWorkflow

Met dit playbook worden actieve CV's toegevoegd aan de incidentopmerkingen van betrokken apparaten. Er wordt een geautomatiseerde triage uitgevoerd als de CVE kritiek is en er een e-mailmelding wordt verzonden naar de eigenaar van het apparaat, zoals gedefinieerd op het siteniveau in Defender for IoT.

Als u een apparaateigenaar wilt toevoegen, bewerkt u de site-eigenaar op de pagina Sites en sensoren in Defender for IoT. Zie Sitebeheeropties in Azure Portal voor meer informatie.

E-mail verzenden naar de eigenaar van het IoT/OT-apparaat

Playbooknaam: AD4IoT-SendEmailtoIoTOwner

Dit playbook verzendt een e-mailbericht met de details van het incident naar de eigenaar van het apparaat, zoals gedefinieerd op het siteniveau in Defender for IoT, zodat ze kunnen beginnen met onderzoeken, zelfs rechtstreeks vanuit de geautomatiseerde e-mail reageren. Antwoordopties zijn onder andere:

Ja, dit wordt verwacht. Selecteer deze optie om het incident te sluiten.

Nee, dit is NIET verwacht. Selecteer deze optie om het incident actief te houden, de ernst te verhogen en een bevestigingstag toe te voegen aan het incident.

Het incident wordt automatisch bijgewerkt op basis van het antwoord dat is geselecteerd door de eigenaar van het apparaat.

Als u een apparaateigenaar wilt toevoegen, bewerkt u de site-eigenaar op de pagina Sites en sensoren in Defender for IoT. Zie Sitebeheeropties in Azure Portal voor meer informatie.

Incidenten met zeer belangrijke apparaten classificeren

Playbooknaam: AD4IoT-AutoTriageIncident

In dit playbook wordt de ernst van het incident bijgewerkt op basis van het urgentieniveau van de betrokken apparaten.

Volgende stappen

Zie voor meer informatie onze blog: Bescherming van kritieke infrastructuur met de Microsoft Sentinel: IT/OT Threat Monitoring Solution