Uw organisatie verbinden met Microsoft Entra ID

Azure DevOps Services

In dit artikel wordt beschreven hoe u uw Azure DevOps-organisatie verbindt met Microsoft Entra-id. U kunt zich aanmelden met dezelfde gebruikersnaam en hetzelfde wachtwoord dat u met Microsoft-services gebruikt. Voeg leden toe aan uw Azure DevOps-organisatie die al deel uitmaken van uw werkorganisatie. U kunt ook beleid afdwingen voor toegang tot de kritieke resources en belangrijke assets van uw team.

Zie het conceptuele overzicht voor meer informatie over het gebruik van Microsoft Entra ID met Azure DevOps. conceptueel overzicht.

Vereisten

Machtigingen: lid zijn van de groep Beheerder van projectverzamelingen voor de organisatie.

Toegang:

- Wees lid van de doel-Microsoft Entra-id. Zie voor meer informatie hoe u een Microsoft Entra-gast converteert naar een lid.

- Wees lid of gast in de Microsoft Entra-bron-id.

Gebruikersbeheer:

- Controleer of er 100 of minder gebruikers in uw organisatie zijn. Als uw organisatie meer dan 100 gebruikers heeft, neemt u contact op met ondersteuning om verbroken gebruikers op te lossen. U kunt ze toewijzen aan hun Microsoft Entra-identiteiten in de nieuwe tenant.

- Voeg de gebruikers van de doel-Microsoft Entra-id niet toe aan de Azure DevOps-organisatie.

- Verwijder ongewenste gebruikers uit uw organisatie. U kunt bijvoorbeeld een gebruiker verwijderen die het bedrijf heeft verlaten en geen werknemer meer is.

Informeer gebruikers over de aanstaande wijziging. Er is geen downtime tijdens deze wijziging, maar gebruikers worden beïnvloed. Laat ze weten voordat u begint dat er een korte reeks stappen is die ze moeten voltooien. Wanneer uw bedrijf overstapt van Microsoft-account (MSA) naar Microsoft Entra-identiteiten, blijven de voordelen van uw gebruikers behouden met hun nieuwe identiteit, zolang hun e-mailberichten overeenkomen.

Vergelijk uw Azure DevOps-e-maillijst met uw e-maillijst van Microsoft Entra ID. Maak een e-mailadresvermelding voor Microsoft Entra ID voor elke gebruiker in de Azure DevOps-organisatie en niet in de Microsoft Entra-id. Daarna kunt u gebruikers uitnodigen als gasten die geen e-mailadressen voor Microsoft Entra-id hebben.

Notitie

Zorg ervoor dat u Microsoft Entra Public gebruikt. Het verbinden van Azure DevOps Services-organisaties met Microsoft Entra Government en het openen van Azure DevOps Services met gebruikersaccounts van Microsoft Entra Government wordt niet ondersteund.

Uw organisatie verbinden met Microsoft Entra ID

Voer de volgende stappen uit om uw organisatie te verbinden met Microsoft Entra-id:

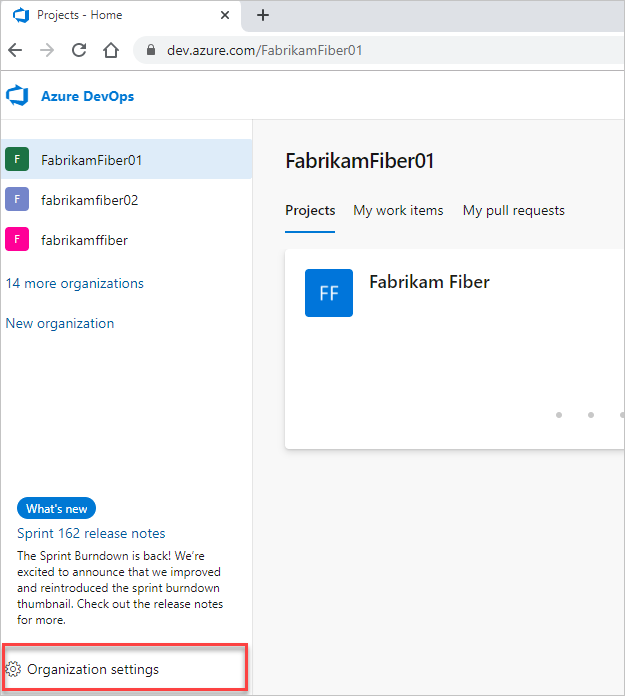

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Selecteer

Organisatie-instellingen.

Organisatie-instellingen.

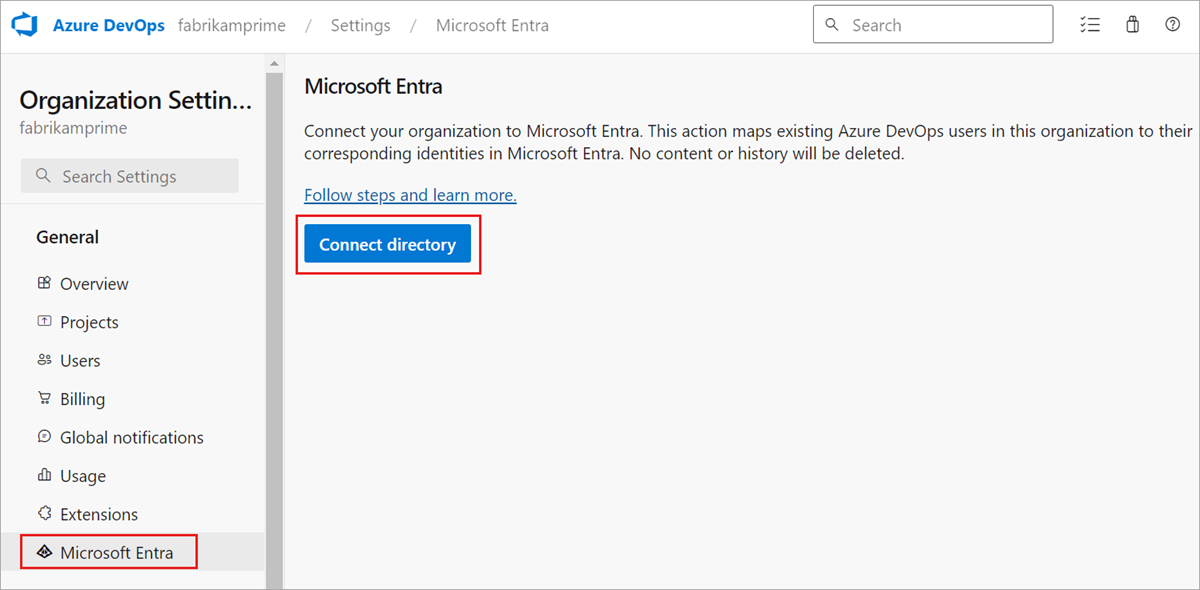

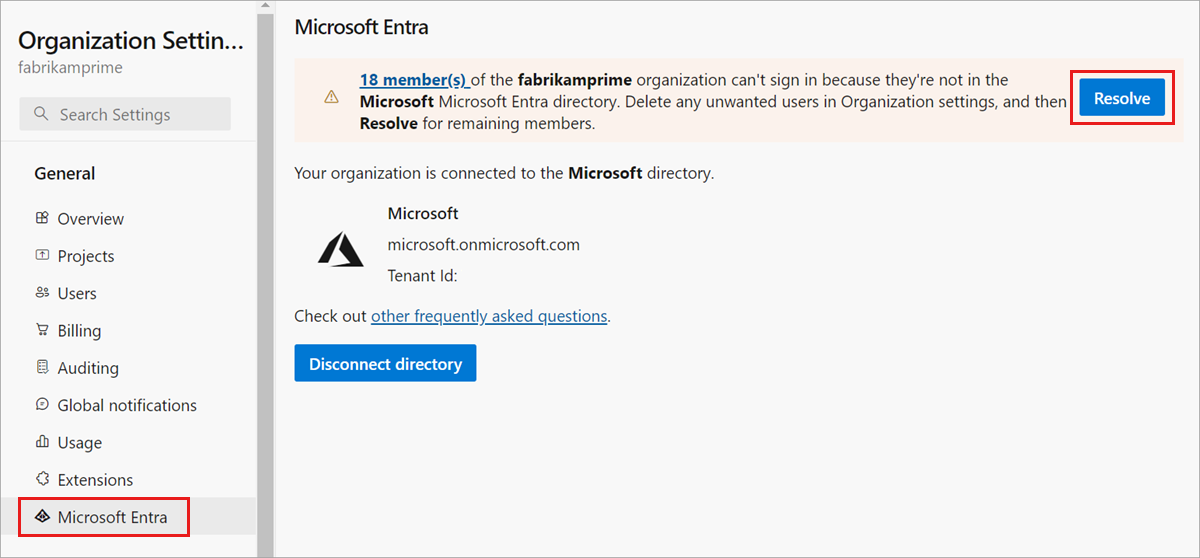

Selecteer Microsoft Entra-id en selecteer vervolgens De map Verbinding maken.

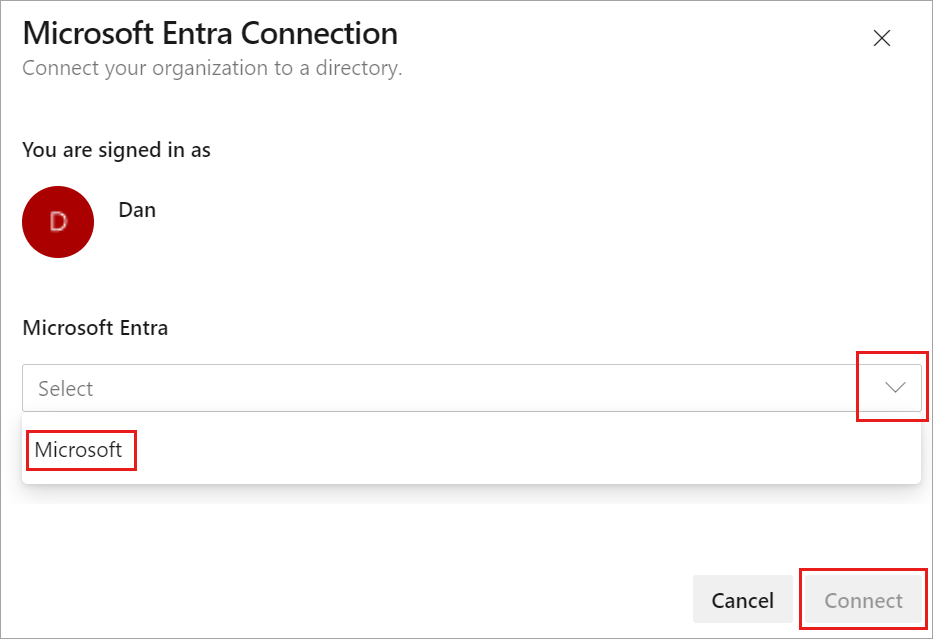

Selecteer een map in de vervolgkeuzelijst en selecteer vervolgens Verbinding maken.

Als u uw adreslijst niet kunt vinden, neemt u contact op met uw Microsoft Entra-beheerder en vraagt u of deze u als lid aan de Microsoft Entra-id toevoegt.

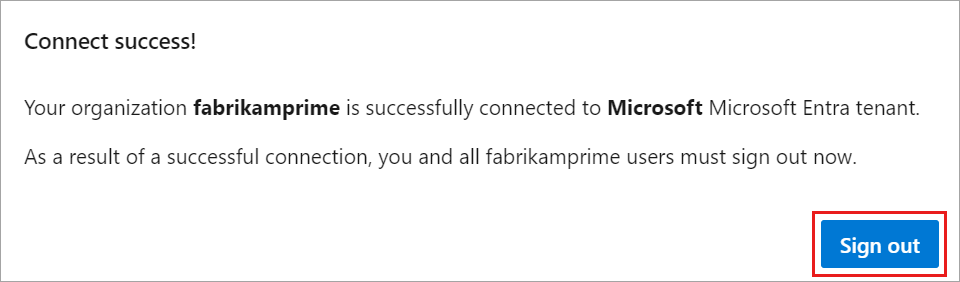

Selecteer Afmelden.

Uw organisatie is verbonden met uw Microsoft Entra-id.

Controleer of het proces is voltooid. Meld u af en open uw browser in een privésessie en meld u aan bij uw organisatie met uw Microsoft Entra-id of werkreferenties.

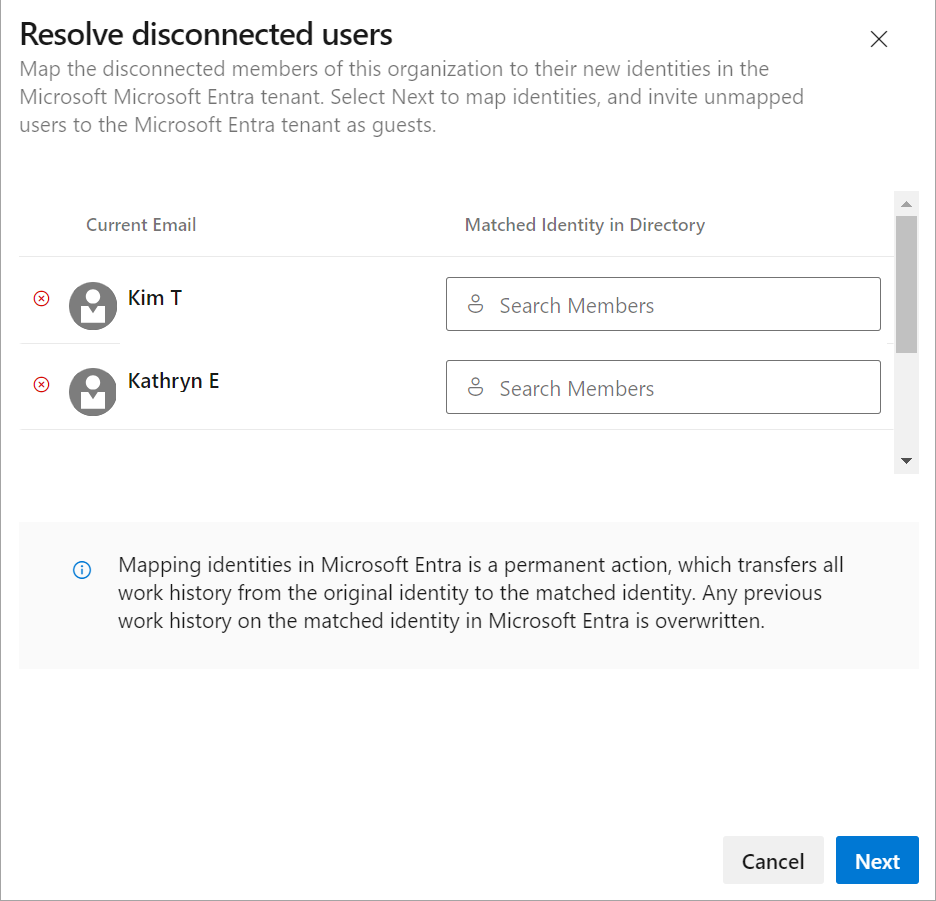

Meld u weer aan bij Azure DevOps en wijs eventuele niet-verbonden leden toe aan hun Microsoft Entra-identiteiten. U kunt ze ook uitnodigen als gasten in de Microsoft Entra-id. Zie de veelgestelde vragen voor meer informatie.

Gebruikers informeren over de voltooide Microsoft Entra-wijziging

Wanneer u uw gebruikers informeert over de voltooide wijziging, geeft u hen de volgende taken op:

Meld u af bij Azure DevOps.

Wis de browsercache. Als u Visual Studio of de Git-opdrachtregel gebruikt, wist u de cache voor Git Credential Manager. Verwijder het bestand %LocalAppData%\GitCredentialManager\tenant.cache op elke clientcomputer.

Meld u aan bij Azure DevOps met behulp van Microsoft Entra ID of werkreferenties.

Configureer indien nodig alle persoonlijke toegangstokens (PAT's) of SSH-sleutels opnieuw.

- PAW's: voltooi de stappen in Persoonlijke toegangstokens gebruiken.

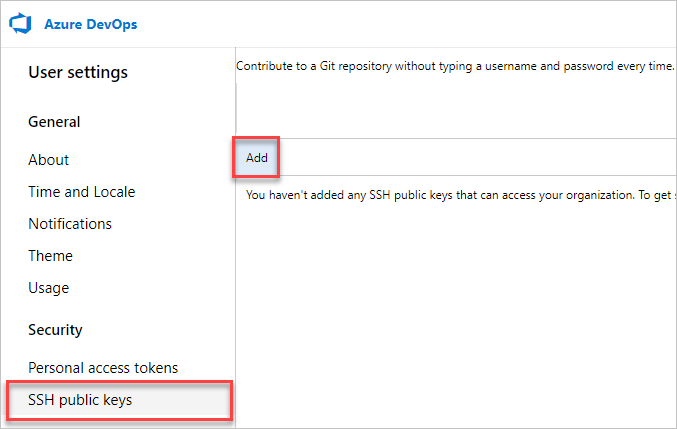

- SSH-sleutels:

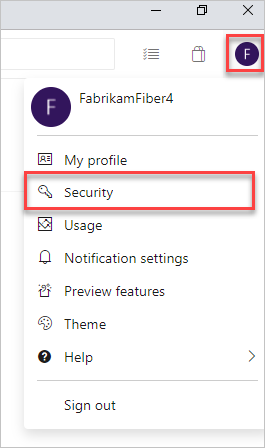

- Open uw profiel in Azure DevOps en selecteer Vervolgens Security in de resulterende vervolgkeuzelijst.

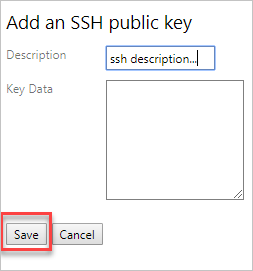

- Selecteer openbare SSH-sleutels en selecteer vervolgens Toevoegen.

- Voer een beschrijving en sleutelgegevens in en selecteer Opslaan.

- Kopieer uw sleutel en plaats deze op een veilige plaats, omdat u deze niet opnieuw kunt bekijken.

Wijzig de naam van uw Microsoft-account (MSA). Wijzig de naam van uw MSA in een ander e-mailbericht dat niet in strijd is met uw Microsoft Entra-identiteit. Dit zorgt ervoor dat u niet wordt gevraagd om te kiezen tussen accounts.

(Optioneel) Pas uw visual Studio-abonnement (VS) aan. Als de UPN die in uw organisatie is gebruikt, is gewijzigd, past u uw Visual Studio-abonnement aan. U kunt het abonnement opnieuw toewijzen aan uw nieuwe UPN of die UPN instellen als het alternatieve account in het abonnement. Zie voor meer informatie hoe u een alternatief account aan uw abonnement toevoegt.

Verwante artikelen:

- Een lijst ophalen met organisaties die worden ondersteund door Microsoft Entra-id

- Het maken van een organisatie beperken met tenantbeleid

- Verbinding verbreken met Microsoft Entra-id

- Microsoft Entra-verbinding wijzigen

- Bekijk veelgestelde vragen (veelgestelde vragen) over het verbinden, verbreken of wijzigen van uw Microsoft Entra-id