Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Notitie

We implementeren de nieuwe ervaring voor het maken van een Azure-serviceverbinding. Het ontvangen ervan in uw organisatie is afhankelijk van verschillende factoren en u ziet mogelijk nog steeds de oudere gebruikerservaring.

Met een Azure Resource Manager-serviceverbinding kunt u verbinding maken met Azure-resources, zoals Azure Key Vault vanuit uw pijplijn. Met deze verbinding kunt u een pijplijn gebruiken om te implementeren naar Azure-resources, zoals een Azure-app Service-app, zonder dat u elke keer hoeft te verifiëren.

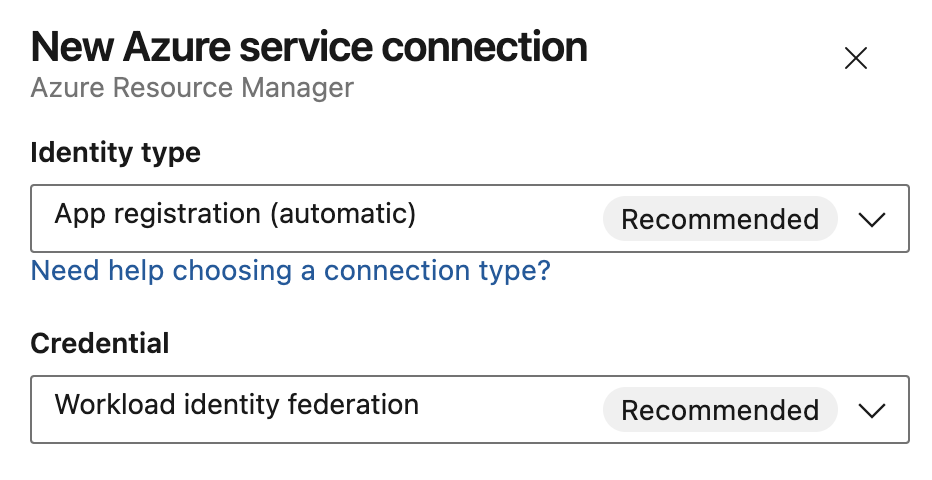

U hebt meerdere verificatieopties voor het maken van verbinding met Azure met een Azure Resource Manager-serviceverbinding. We raden aan om workload-identiteitsfederatie te gebruiken met een app-registratie of beheerde identiteit. Workload-identiteitsfederatie elimineert de behoefte aan geheime informatie en geheimbeheer.

Aanbevolen opties:

- Automatische app-registratie met workload-identiteitsfederatie

- Beheerde identiteit die een federatiereferentie voor de workloadidentiteit maakt en verbinding maakt met een bestaande door de gebruiker toegewezen beheerde identiteit. Gebruik deze optie als u niet gemachtigd bent om een app-registratie te maken.

- App-registratie of beheerde identiteit (handmatig) met federatie van workloadidentiteit of een geheim. Handmatige configuratie kost meer tijd dan de automatische configuratie en moet alleen worden gebruikt als u al een automatische optie hebt geprobeerd.

Notitie

Er zijn andere verificatieopties voor azure Resource Manager-serviceverbindingen die geen federatie van workloadidentiteit gebruiken. Deze opties zijn beschikbaar voor achterwaartse compatibiliteit en edge-gevallen en niet aanbevolen. Als u voor het eerst een serviceverbinding instelt, gebruik dan workloadidentiteitfederatie. Als u een bestaande serviceverbinding hebt, probeer dan eerst uw serviceverbinding te converteren om gebruik te maken van federatie van workload-identiteit.

Een app-registratie maken met workload-identiteitsfederatie (automatisch)

U kunt deze methode gebruiken als alle volgende items waar zijn voor uw scenario:

- U hebt de rol Eigenaar voor het Azure-abonnement.

- U maakt geen verbinding met de Azure Stack of de Azure US Government-omgevingen .

- Alle Marketplace-uitbreidingstaken die u gebruikt, worden bijgewerkt om workload-identiteitsfederatie te ondersteunen.

Met deze selectie vraagt Azure DevOps automatisch het abonnement, de beheergroep of de Machine Learning-werkruimte op waarmee u verbinding wilt maken en creëert het een federatie van workloadidentiteit voor de benodigde verificatie.

Ga in het Azure DevOps-project naar Project settings>Service-verbindingen.

Zie Projectinstellingen openen voor meer informatie.

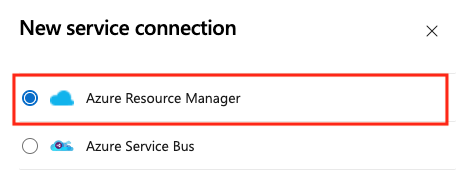

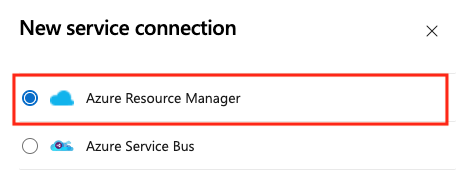

Selecteer Nieuwe serviceverbinding en selecteer vervolgens Azure Resource Manager en Volgende.

Selecteer App-registratie (automatisch) met de Workload-identiteitsfederatie.

Selecteer een bereikniveau. Selecteer Abonnement, beheergroep of Machine Learning-werkruimte. Beheergroepen zijn containers die u helpen bij het beheren van toegang, beleid en naleving voor meerdere abonnementen. Een Machine Learning-werkruimte is een plek om machine learning-artefacten te maken.

Voer voor het abonnementsbereik de volgende parameters in:

Kenmerk Beschrijving Abonnement Verplicht Selecteer het Azure-abonnement. Resourcegroep Optioneel. Selecteer de Azure-resourcegroep. Selecteer de Azure-beheergroep voor het bereik van de beheergroep.

Voer voor het bereik van de Machine Learning-werkruimte de volgende parameters in:

Kenmerk Beschrijving Abonnement Verplicht Selecteer het Azure-abonnement. Resourcegroep Verplicht Selecteer de resourcegroep die de werkruimte bevat. Machine Learning-werkruimte Verplicht Selecteer de Azure Machine Learning-werkruimte.

Voer een serviceverbindingsnaam in.

Voer desgewenst een beschrijving in voor de serviceverbinding.

Als u Toegangsmachtiging verlenen selecteert voor alle pijplijnen , kunnen alle pijplijnen deze verbinding gebruiken. Deze optie wordt niet aanbevolen. In plaats daarvan moet u elke pijplijn afzonderlijk autoriseren om de serviceverbinding te gebruiken.

Selecteer Opslaan.

Een serviceverbinding maken voor een bestaande door de gebruiker toegewezen beheerde identiteit

Gebruik deze optie om automatisch een workloadidentiteitsreferentie te maken voor een bestaande door de gebruiker toegewezen beheerde identiteit. U moet een bestaande door de gebruiker toegewezen beheerde identiteit hebben voordat u begint.

Ga in het Azure DevOps-project naar Project settings>Service-verbindingen.

Zie Projectinstellingen openen voor meer informatie.

Selecteer Nieuwe serviceverbinding en selecteer vervolgens Azure Resource Manager en Volgende.

Selecteer Beheerde identiteit.

In stap 1: Details van beheerde identiteit:

- Selecteer Abonnement voor beheerde identiteit. Dit is het Azure-abonnement dat uw beheerde identiteit bevat.

- Selecteer De resourcegroep voor beheerde identiteit. Dit is de resourcegroep die uw beheerde identiteit bevat.

- Selecteer Beheerde Identiteit. Dit is de beheerde identiteit binnen uw resourcegroep die u gebruikt voor toegang tot resources.

In Stap 2: Azure-scope:

Selecteer het bereikniveau. Selecteer Abonnement, beheergroep of Machine Learning-werkruimte. Beheergroepen zijn containers die u helpen bij het beheren van toegang, beleid en naleving voor meerdere abonnementen. Een Machine Learning-werkruimte is een plek om machine learning-artefacten te maken.

Voer voor het abonnementsbereik de volgende parameters in:

Kenmerk Beschrijving Abonnement voor serviceverbinding Verplicht Selecteer de naam van het Azure-abonnement waartoe uw beheerde identiteit toegang heeft. Resourcegroep voor serviceverbinding Optioneel. Voer in om de toegang tot een beheerde identiteit tot één resourcegroep te beperken. Voer voor het bereik van de beheergroep de volgende parameters in:

Kenmerk Beschrijving Beheergroep Verplicht Selecteer de Azure-beheergroep. Voer voor het bereik van de Machine Learning-werkruimte de volgende parameters in:

Kenmerk Beschrijving Abonnement Verplicht Selecteer de naam van het Azure-abonnement. Resourcegroep voor serviceverbinding Optioneel. Selecteer de resourcegroep die de werkruimte bevat. ML-werkruimte Verplicht Voer de naam in van de bestaande Azure Machine Learning-werkruimte.

Voer in stap 3: Serviceverbindingsgegevens: sectie de volgende parameters in of selecteer deze:

Kenmerk Beschrijving Serviceverbindingsnaam Verplicht De naam die u gebruikt om te verwijzen naar deze serviceverbinding in taakeigenschappen. Niet de naam van uw Azure-abonnement. Naslaginformatie over servicebeheer Optioneel. Contextinformatie van een ITSM-database. Beschrijving Optioneel. Voer een beschrijving in van de serviceverbinding. Selecteer in de sectie Beveiligingde optie Toegang verlenen aan alle pijplijnen om toe te staan dat alle pijplijnen deze serviceverbinding gebruiken. Als u deze optie niet selecteert, moet u handmatig toegang verlenen aan elke pijplijn die gebruikmaakt van deze serviceverbinding.

Selecteer Opslaan om de serviceverbinding te valideren en te maken.

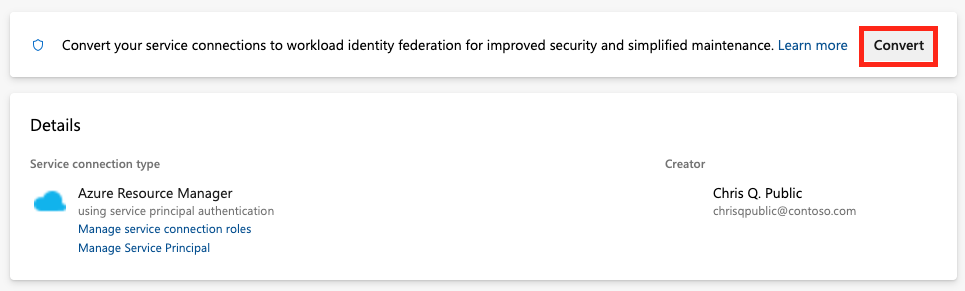

Een bestaande serviceverbinding omzetten om workload-identiteitsfederatie te gebruiken.

U kunt snel een bestaande Azure Resource Manager-serviceverbinding converteren om workloadidentiteitsfederatie te gebruiken voor authenticatie in plaats van het gebruik van een geheim. U kunt het hulpprogramma voor serviceverbindingsconversie in Azure DevOps gebruiken als uw serviceverbinding aan deze vereisten voldoet:

- Azure DevOps heeft oorspronkelijk de serviceverbinding gemaakt. Als u uw serviceverbinding handmatig maakt, kunt u de serviceverbinding niet converteren met behulp van het hulpprogramma voor serviceverbindingsconversie omdat Azure DevOps geen machtigingen heeft om zijn eigen referenties te wijzigen.

- Slechts één project maakt gebruik van de serviceverbinding. U kunt serviceverbindingen tussen projecten niet converteren.

Een serviceverbinding converteren:

Ga in het Azure DevOps-project naar Project settings>Service-verbindingen.

Zie Projectinstellingen openen voor meer informatie.

Selecteer de serviceverbinding die u wilt converteren om de workloadidentiteit te gebruiken.

Selecteer Converteren.

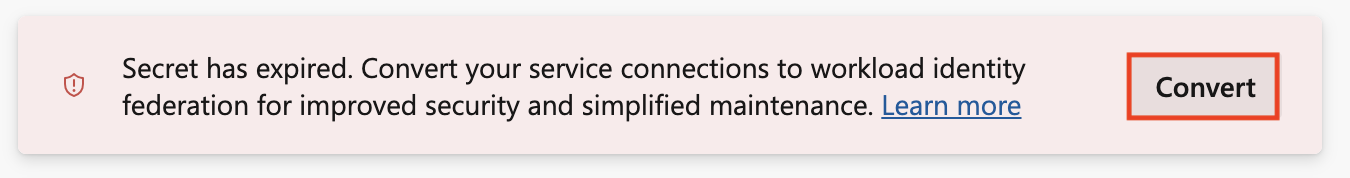

Als u een bestaande referentie met een verlopen geheim hebt, ziet u een andere optie om te converteren.

Selecteer Opnieuw converteren om te bevestigen dat u een nieuwe serviceverbinding wilt maken.

De conversie kan enkele minuten duren. Als u de verbinding wilt herstellen, moet u deze binnen zeven dagen terugzetten.

Meerdere serviceverbindingen converteren met een script

Gebruik een script om meerdere serviceverbindingen tegelijk bij te werken om nu workloadidentiteitsfederatie te gebruiken voor verificatie.

Voor dit PowerShell-voorbeeldscript zijn twee parameters vereist: Azure DevOps-organisatie (voorbeeld: https://dev.azure.com/fabrikam-tailspin) en Azure DevOps-project (voorbeeld: Space game web agent). Met het script worden vervolgens de bijbehorende serviceverbindingen opgehaald voor uw Azure DevOps-project en -organisatie.

Wanneer u serviceverbindingen converteert om gebruik te maken van workloadidentiteitsfederatie, wordt u gevraagd om de update te bevestigen voor elke verbinding die deze nog niet gebruikt. Na bevestiging worden deze serviceverbindingen bijgewerkt via de Azure DevOps REST API om gebruik te maken van workloadidentiteitsfederatie.

Voor het script is PowerShell 7.3 of hoger vereist en Azure CLI moet worden uitgevoerd. Sla het script op in een .ps1 bestand en voer het uit met behulp van PowerShell 7.

#!/usr/bin/env pwsh

<#

.SYNOPSIS

Convert multiple Azure Resource Manager service connection(s) to use Workload identity federation

.LINK

https://aka.ms/azdo-rm-workload-identity-conversion

.EXAMPLE

./convert_azurerm_service_connection_to_oidc_simple.ps1 -Project <project> -OrganizationUrl https://dev.azure.com/<organization>

#>

#Requires -Version 7.3

param (

[parameter(Mandatory=$true,HelpMessage="Name of the Azure DevOps Project")]

[string]

[ValidateNotNullOrEmpty()]

$Project,

[parameter(Mandatory=$true,HelpMessage="Url of the Azure DevOps Organization")]

[uri]

[ValidateNotNullOrEmpty()]

$OrganizationUrl

)

$apiVersion = "7.1"

$PSNativeCommandArgumentPassing = "Standard"

#-----------------------------------------------------------

# Log in to Azure

$azdoResource = "499b84ac-1321-427f-aa17-267ca6975798" # application id of Azure DevOps

az login --allow-no-subscriptions --scope ${azdoResource}/.default

$OrganizationUrl = $OrganizationUrl.ToString().Trim('/')

#-----------------------------------------------------------

# Retrieve the service connection

$getApiUrl = "${OrganizationUrl}/${Project}/_apis/serviceendpoint/endpoints?authSchemes=ServicePrincipal&type=azurerm&includeFailed=false&includeDetails=true&api-version=${apiVersion}"

az rest --resource $azdoResource -u "${getApiUrl} " -m GET --query "sort_by(value[?authorization.scheme=='ServicePrincipal' && data.creationMode=='Automatic' && !(isShared && serviceEndpointProjectReferences[0].projectReference.name!='${Project}')],&name)" -o json `

| Tee-Object -Variable rawResponse | ConvertFrom-Json | Tee-Object -Variable serviceEndpoints | Format-List | Out-String | Write-Debug

if (!$serviceEndpoints -or ($serviceEndpoints.count-eq 0)) {

Write-Warning "No convertible service connections found"

exit 1

}

foreach ($serviceEndpoint in $serviceEndpoints) {

# Prompt user to confirm conversion

$choices = @(

[System.Management.Automation.Host.ChoiceDescription]::new("&Convert", "Converting service connection '$($serviceEndpoint.name)'...")

[System.Management.Automation.Host.ChoiceDescription]::new("&Skip", "Skipping service connection '$($serviceEndpoint.name)'...")

[System.Management.Automation.Host.ChoiceDescription]::new("&Exit", "Exit script")

)

$prompt = $serviceEndpoint.isShared ? "Convert shared service connection '$($serviceEndpoint.name)'?" : "Convert service connection '$($serviceEndpoint.name)'?"

$decision = $Host.UI.PromptForChoice([string]::Empty, $prompt, $choices, $serviceEndpoint.isShared ? 1 : 0)

if ($decision -eq 0) {

Write-Host "$($choices[$decision].HelpMessage)"

} elseif ($decision -eq 1) {

Write-Host "$($PSStyle.Formatting.Warning)$($choices[$decision].HelpMessage)$($PSStyle.Reset)"

continue

} elseif ($decision -ge 2) {

Write-Host "$($PSStyle.Formatting.Warning)$($choices[$decision].HelpMessage)$($PSStyle.Reset)"

exit

}

# Prepare request body

$serviceEndpoint.authorization.scheme = "WorkloadIdentityFederation"

$serviceEndpoint.data.PSObject.Properties.Remove('revertSchemeDeadline')

$serviceEndpoint | ConvertTo-Json -Depth 4 | Write-Debug

$serviceEndpoint | ConvertTo-Json -Depth 4 -Compress | Set-Variable serviceEndpointRequest

$putApiUrl = "${OrganizationUrl}/${Project}/_apis/serviceendpoint/endpoints/$($serviceEndpoint.id)?operation=ConvertAuthenticationScheme&api-version=${apiVersion}"

# Convert service connection

az rest -u "${putApiUrl} " -m PUT -b $serviceEndpointRequest --headers content-type=application/json --resource $azdoResource -o json `

| ConvertFrom-Json | Set-Variable updatedServiceEndpoint

$updatedServiceEndpoint | ConvertTo-Json -Depth 4 | Write-Debug

if (!$updatedServiceEndpoint) {

Write-Debug "Empty response"

Write-Error "Failed to convert service connection '$($serviceEndpoint.name)'"

exit 1

}

Write-Host "Successfully converted service connection '$($serviceEndpoint.name)'"

}

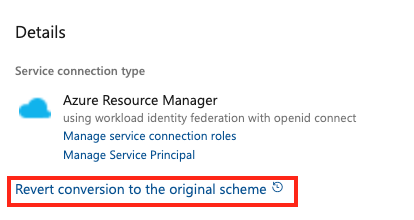

Een bestaande serviceverbinding herstellen die gebruikmaakt van een geheim

U kunt een geconverteerde automatische serviceverbinding met het bijbehorende geheim gedurende zeven dagen terugzetten. Maak na zeven dagen handmatig een nieuw geheim.

Als u uw serviceverbinding handmatig maakt en converteert, kunt u de serviceverbinding niet herstellen met behulp van het hulpprogramma voor serviceverbindingsconversie omdat Azure DevOps geen machtigingen heeft om zijn eigen referenties te wijzigen.

Ga als volgt te werk om een serviceverbinding te herstellen:

Ga in het Azure DevOps-project naar Pipelines>Service-verbindingen.

Selecteer een bestaande serviceverbinding om terug te keren.

Selecteer Conversie herstellen naar het oorspronkelijke schema.

Selecteer Opnieuw instellen om uw keuze te bevestigen.

Een serviceverbinding maken die gebruikmaakt van een bestaande service-principal

Als u een vooraf gedefinieerde set toegangsmachtigingen wilt gebruiken en u nog geen service-principal hebt gedefinieerd voor dit doel, volgt u een van deze zelfstudies om een nieuwe service-principal te maken:

- Gebruik de portal om een Microsoft Entra-toepassing en een service-principal te maken die toegang heeft tot bronnen

- Azure PowerShell gebruiken om een Azure-service-principal te maken met een certificaat

Een serviceverbinding maken die gebruikmaakt van een bestaande service-principal:

Ga in het Azure DevOps-project naar Project settings>Service-verbindingen.

Zie Projectinstellingen openen voor meer informatie.

Selecteer Nieuwe serviceverbinding en selecteer vervolgens Azure Resource Manager en Volgende.

Selecteer Service-principal (handmatig) en Volgende.

Selecteer in het dialoogvenster Nieuwe Azure-serviceverbinding de omgeving. Als u Azure Stack selecteert, voert u de omgevings-URL in. Dit is iets als

https://management.local.azurestack.external.Selecteer het bereikniveau. Selecteer Abonnement of beheergroep. Beheergroepen zijn containers die u helpen bij het beheren van toegang, beleid en naleving voor meerdere abonnementen.

Voer voor het abonnementsbereik de volgende parameters in:

Kenmerk Beschrijving Abonnements-id Verplicht Voer de Azure-abonnements-id in. Abonnementsnaam Verplicht Voer de naam van het Azure-abonnement in. Voer voor het bereik van de beheergroep de volgende parameters in:

Kenmerk Beschrijving Beheergroep-id Verplicht Voer de azure-beheergroep-id in. Naam van beheergroep Verplicht Voer de naam van de Azure-beheergroep in.

Voer in de sectie Verificatie de volgende parameters in of selecteer deze:

Kenmerk Beschrijving Service-principal-id Verplicht Voer de serviceprincipal-ID in. Geloofsbrief Selecteer De sleutel of het certificaatvan de service-principal. Als u service-principalsleutel hebt geselecteerd, voert u de sleutel (wachtwoord) in. Als u Certificaat hebt geselecteerd, voert u het certificaat in. Tenant-id Verplicht Voer de huurder-id in. Verifiëren Selecteer deze optie om de instellingen te valideren die u hebt ingevoerd. Voer in de sectie Details de volgende parameters in:

Kenmerk Beschrijving Verbindingsnaam Verplicht De naam die u gebruikt om te verwijzen naar deze serviceverbinding in taakeigenschappen. Niet de naam van uw Azure-abonnement. Beschrijving Optioneel. Voer een beschrijving in van de serviceverbinding. Veiligheid Selecteer Toegang verlenen aan alle pijplijnen om toe te staan dat alle pijplijnen deze serviceverbinding gebruiken. Als u deze optie niet selecteert, moet u handmatig toegang verlenen aan elke pijplijn die gebruikmaakt van deze serviceverbinding. Selecteer Verifiëren en opslaan om de serviceverbinding te valideren en te maken.

Help en ondersteuning

- Verken tips voor probleemoplossing.

- Krijg advies over Stack Overflow.

- Stel uw vragen, zoek naar antwoorden of stel een functie voor in de Azure DevOps Developer Community.

- Ondersteuning krijgen voor Azure DevOps.