Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Azure DevOps Services | Azure DevOps Server | Azure DevOps Server 2022 | Azure DevOps Server 2020

U kunt verbinding maken met uw Git-opslagplaatsen via SSH op macOS, Linux of Windows om veilig verbinding te maken met Azure DevOps.

Belangrijk

SSH-URL's zijn gewijzigd, maar oude SSH-URL's blijven werken. Als u SSH al hebt ingesteld, werkt u uw externe URL's bij naar de nieuwe indeling:

Bijgewerkte SSH-URL's beginnen met ssh.dev.azure.com. De vorige URL's gebruiken vs-ssh.visualstudio.com.

- Controleer welke externe apparaten SSH gebruiken. Voer

git remote -vin uw shell uit of gebruik in plaats daarvan een GUI-client. - Ga naar de opslagplaats op het web en selecteer Clone.

- Selecteer SSH en kopieer de nieuwe SSH-URL.

- Voer in uw shell

git remote set-url <remote name> <new SSH URL>uit voor elke remote van een repository die u wilt updaten. U kunt ook een GUI-client gebruiken om de externe URL's bij te werken.

Vereiste voorwaarden

| Categorie | Requirements |

|---|---|

| toestemmingen | Toegang om de opslagplaats te klonen |

| beleidsregels | SSH-verificatie ingeschakeld |

Hoe SSH-sleutelverificatie werkt

Verificatie van openbare SSH-sleutels werkt met een asymmetrisch paar gegenereerde versleutelingssleutels. De openbare sleutel wordt gedeeld met Azure DevOps en wordt gebruikt om de eerste SSH-verbinding te verifiëren. De privé sleutel wordt veilig en beveiligd op uw systeem gehouden.

SSH-sleutelverificatie instellen

De volgende stappen hebben betrekking op de configuratie van SSH-sleutelverificatie op de volgende platforms met behulp van de opdrachtregel (ook wel genoemd shell):

- Linux

- macOS

- Windows-systemen met Git voor Windows

Aanbeveling

In Windows raden we het gebruik van Git Credential Manager- aan in plaats van SSH.

Stap 1: Uw SSH-sleutels maken

Notitie

Als u al RSA SSH-sleutels op uw systeem hebt gemaakt, slaat u deze stap over en configureert u uw SSH-sleutels.

Als u dit wilt controleren, gaat u naar uw basismap en kijkt u naar de .ssh map (%UserProfile%\.ssh\ in Windows of ~/.ssh/ in Linux, macOS en Windows met Git Bash). Als u twee bestanden ziet met de naam id_rsa en id_rsa.pub respectievelijk doorgaan met het configureren van uw SSH-sleutels.

Als u verificatie op basis van sleutels wilt gebruiken, moet u eerst openbare/persoonlijke sleutelparen genereren voor uw client. ssh-keygen.exe wordt gebruikt voor het genereren van sleutelbestanden en de algoritmen DSA, RSA, ECDSA of Ed25519 kunnen worden opgegeven. Als er geen algoritme is opgegeven, wordt Ed25519 gebruikt.

Notitie

Het enige SSH-sleuteltype dat wordt ondersteund door Azure DevOps, is RSA.

Als u sleutelbestanden wilt genereren met behulp van het RSA-algoritme dat wordt ondersteund door Azure DevOps (RSA-SHA2-256 of RSA-SHA2-512), voert u een van de volgende opdrachten uit vanuit een PowerShell of een andere shell, zoals bash op uw client:

ssh-keygen -t rsa-sha2-256

Of

ssh-keygen -t rsa-sha2-512

In de uitvoer van de opdracht moet de volgende uitvoer worden weergegeven (waar username is uw gebruikersnaam):

Generating public/private rsa key pair.

Enter file in which to save the key (C:\Users\username/.ssh/id_rsa):

U kunt op Enter drukken om de standaardwaarde te accepteren of een pad en/of bestandsnaam opgeven waar u uw sleutels wilt genereren. Op dit moment wordt u gevraagd om een wachtwoordzin te gebruiken om uw persoonlijke sleutelbestanden te versleutelen. De wachtwoordzin kan leeg zijn, maar niet aanbevolen. De wachtwoordzin werkt met het sleutelbestand om tweeledige verificatie te bieden.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in C:\Users\username/.ssh/id_rsa.

Your public key has been saved in C:\Users\username/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:FHK6WjcUkcfQjdorarzlak1Ob/x7AmqQmmx5ryYYV+8 username@LOCAL-HOSTNAME

The key's randomart image is:

+---[RSA 3072]----+

| . ** o |

| +.o= . |

| . o+ |

| .+. . |

| .ooS . |

| . .oo.=.o |

| =.= O.= . |

| . B BoE + . . |

| . *+*o. .o+ |

+----[SHA256]-----+

U hebt nu een openbaar/persoonlijk RSA-sleutelpaar op de opgegeven locatie. De PUB-bestanden zijn openbare sleutels en bestanden zonder extensie zijn persoonlijke sleutels:

Mode LastWriteTime Length Name

---- ------------- ------ ----

-a---- 10/11/2022 6:29 PM 2610 id_rsa

-a---- 10/11/2022 6:29 PM 578 id_rsa.pub

Belangrijk

Deel nooit de inhoud van uw persoonlijke sleutel. Als de persoonlijke sleutel is aangetast, kunnen aanvallers deze gebruiken om servers te misleiden om na te denken dat de verbinding van u afkomstig is. Persoonlijke-sleutelbestanden zijn het equivalent van een wachtwoord en moeten op dezelfde manier worden beveiligd.

Stap 2: De openbare sleutel toevoegen aan Azure DevOps

Koppel de openbare sleutel die in de vorige stap is gegenereerd aan uw gebruikers-id.

Notitie

U moet deze bewerking herhalen voor elke organisatie waarmee u toegang hebt en waarmee u SSH wilt gebruiken.

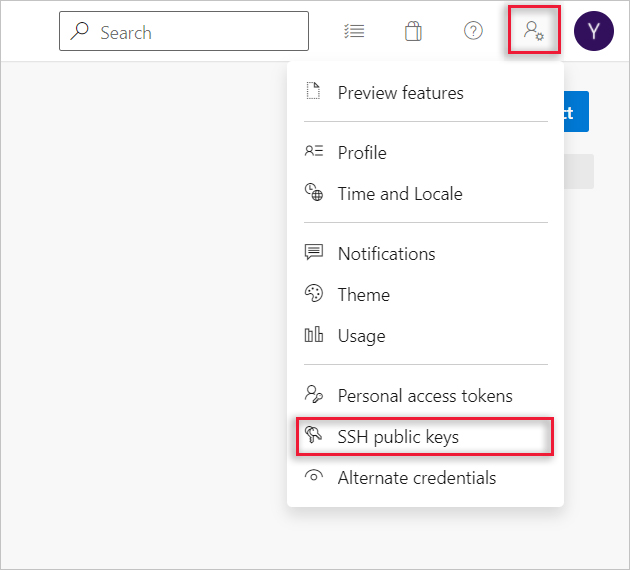

Open uw beveiligingsinstellingen door naar de webportal te bladeren en het pictogram naast de avatar in de rechterbovenhoek van de gebruikersinterface te selecteren. Selecteer openbare SSH-sleutels in het menu dat wordt weergegeven.

Selecteer + Nieuwe sleutel.

Kopieer de inhoud van de openbare sleutel (bijvoorbeeld

id_rsa.pub) die u hebt gegenereerd in het veld Openbare sleutelgegevens .Belangrijk

Vermijd het toevoegen van witruimte of nieuwe regels in het veld Sleutelgegevens , omdat azure DevOps een ongeldige openbare sleutel kan gebruiken. Bij het plakken van de sleutel wordt er vaak een nieuwe regel aan het einde toegevoegd. Zorg ervoor dat u deze nieuwe regel verwijdert als deze zich voordoet.

Geef de sleutel een nuttige beschrijving (deze beschrijving wordt weergegeven op de pagina openbare SSH-sleutels voor uw profiel), zodat u deze later kunt onthouden. Selecteer Opslaan om de openbare sleutel op te slaan. Nadat u de sleutel hebt opgeslagen, kunt u de sleutel niet meer wijzigen. U kunt de sleutel verwijderen of een nieuwe vermelding voor een andere sleutel maken. Er zijn geen beperkingen voor het aantal sleutels dat u aan uw gebruikersprofiel kunt toevoegen.

Notitie

SSH-sleutels die zijn opgeslagen in Azure DevOps verlopen na één jaar, tenzij het beleid op organisatieniveau is ingesteld. Zie Toepassingsverbinding en beveiligingsbeleid voor uw organisatie wijzigen voor meer informatie.

Op de overzichtspagina met openbare SSH-sleutels worden de vingerafdrukken van de server weergegeven. Noteer de SHA256-vingerafdruk die moet worden gebruikt wanneer u voor het eerst verbinding maakt met Azure DevOps via SSH.

Test de verbinding door de volgende opdracht uit te voeren:

ssh -T git@ssh.dev.azure.comAls u voor het eerst verbinding maakt, ontvangt u de volgende uitvoer:

The authenticity of host 'ssh.dev.azure.com (<IP>)' can't be established. RSA key fingerprint is SHA256:ohD8VZEXGWo6Ez8GSEJQ9WpafgLFsOfLOtGGQCQo6Og. This key is not known by any other names Are you sure you want to continue connecting (yes/no/[fingerprint])?Vergelijk de vingerafdruk met de SHA256-vingerafdruk die wordt weergegeven op de pagina met openbare SSH-sleutels . Ga alleen verder indien ze overeenkomen!

Voer in

yesom door te gaan. Als alles correct is geconfigureerd, ziet de uitvoer er als volgt uit:Warning: Permanently added 'ssh.dev.azure.com' (RSA) to the list of known hosts. remote: Shell access is not supported. shell request failed on channel 0Als dat niet het probleem is, raadpleegt u de sectie over vragen en probleemoplossing.

Stap 3: De Git-opslagplaats klonen met SSH

Notitie

Als u SSH wilt gebruiken met een opslagplaats die eerder is gekloond via HTTPS, raadpleegt u uw remotes bijwerken naar SSH.

Kopieer de SSH-kloon-URL vanuit de webportal. In dit voorbeeld is de SSH-kloon-URL voor een opslagplaats in een organisatie met de naam fabrikam-fiber, zoals aangegeven door het eerste deel van de URL na

dev.azure.com.

Notitie

Met Azure DevOps Services is de indeling voor de project-URL

dev.azure.com/{your organization}/{your project}. De vorige indeling die verwijst naar devisualstudio.comindeling wordt echter nog steeds ondersteund. Zie Inleiding tot Azure DevOps, veranderen van bestaande organisaties om de nieuwe domeinnaam-URL te gebruiken voor meer informatie.Uitvoeren

git clonevanaf de opdrachtprompt.git clone git@ssh.dev.azure.com:v3/fabrikam-fiber/FabrikamFiber/FabrikamFiberAls u geen SSH-agent gebruikt, wordt u gevraagd uw wachtwoordzin in te voeren:

Cloning into 'FabrikamFiber'... Enter passphrase for key '/c/Users/username/.ssh/id_rsa': remote: Azure Repos remote: Found 127 objects to send. (50 ms) Receiving objects: 100% (127/127), 56.67 KiB | 2.58 MiB/s, done. Resolving deltas: 100% (15/15), done.Als u in plaats daarvan wordt gevraagd om een vingerafdruk te verifiëren, leest u stap 2: voeg de openbare sleutel opnieuw toe aan Azure DevOps . Lees de sectie over vragen en probleemoplossing voor andere problemen.

Aanbeveling

Om optimaal gebruik te maken van SSH is het gebruikelijk om een SSH-agent te gebruiken om uw SSH-sleutel(en) te beheren. Het instellen van een agent valt echter buiten het bereik van dit artikel.

Vragen en probleemoplossing

V: Mijn SSH-sleutel is verlopen, wat moet ik doen?

Een: De aanbevolen procedure is om de bovenstaande stappen uit te voeren om een nieuwe SSH-sleutel te maken en te uploaden.

Als alternatieve optie kan een beheerder van de projectverzameling het beleid uitschakelen waarmee de vervaldatum van de SSH-sleutel wordt gevalideerd. Standaard is het verloopbeleid voor SSH-sleutels valideren ingeschakeld. Zie SSH-sleutelbeleidsregels voor meer informatie.

U ontvangt automatisch een melding 7 dagen voordat en wanneer uw sleutel verloopt. Naast deze meldingen ziet u ook de onderstaande berichten:

remote: Authentication failed: your SSH key has expired. To restore access, visit https://aka.ms/ado-ssh-public-key-expired for guidance.

remote: Public key authentication failed.

fatal: Could not read from remote repository.

Vraag: Ik zie ssh-rsa gerelateerde waarschuwingen. Wat moet ik doen?

A: Er zijn twee verschillende waarschuwingsberichten die u zou kunnen zien:

ssh-rsa is about to be deprecated and your request has been throttled. Please use rsa-sha2-256 or rsa-sha2-512 instead. Your session will continue automatically. For more details see https://devblogs.microsoft.com/devops/ssh-rsa-deprecation.

Of

You’re using ssh-rsa that is about to be deprecated and your request has been blocked intentionally. Any SSH session using ssh-rsa is subject to brown out (failure during random time periods). Please use rsa-sha2-256 or rsa-sha2-512 instead. For more details see https://devblogs.microsoft.com/devops/ssh-rsa-deprecation.

Als u uw SSH-configuratie hebt gewijzigd om uw beveiligingsinstellingen voor Azure DevOps te downgraden door het volgende toe te voegen aan uw ~/.ssh/config (%UserProfile%\.ssh\config in Windows)-bestand:

Host ssh.dev.azure.com vs-ssh.visualstudio.com

HostkeyAlgorithms +ssh-rsa

Verwijder deze regels nu en zorg ervoor dat rsa-sha2-256 en/of rsa-sha2-512 zijn toegestaan.

Lees de blogpost voor meer informatie.

V: SSH kan geen verbinding tot stand brengen. Wat moet ik doen?

A: Er zijn meerdere verschillende problemen die u kunt ondervinden:

Gebruik van niet-ondersteunde ssh-rsa

You’re using ssh-rsa that is unsupported. Please use rsa-sha2-256 or rsa-sha2-512 instead. For more details see https://devblogs.microsoft.com/devops/ssh-rsa-deprecation.Als u uw SSH-configuratie hebt gewijzigd om uw beveiligingsinstellingen voor Azure DevOps te downgraden door het volgende toe te voegen aan uw

~/.ssh/config(%UserProfile%\.ssh\configin Windows)-bestand:Host ssh.dev.azure.com vs-ssh.visualstudio.com HostkeyAlgorithms +ssh-rsaVerwijder deze regels nu en zorg ervoor dat

rsa-sha2-256en/ofrsa-sha2-512zijn toegestaan.Lees de blogpost voor meer informatie.

Geen overeenkomende hostsleutel

Dit probleem mag niet optreden in Azure DevOps Service of in recentere Versies van Azure DevOps Server, zoals vermeld in het blogbericht.

Unable to negotiate with <IP> port 22: no matching host key type found. Their offer: ssh-rsaWijzig uw SSH-configuratie om uw beveiligingsinstellingen voor Azure DevOps te downgraden door het volgende toe te voegen aan uw

~/.ssh/config(%UserProfile%\.ssh\configin Windows)-bestand:Host ssh.dev.azure.com vs-ssh.visualstudio.com HostkeyAlgorithms +ssh-rsaBelangrijk

OpenSSH heeft het

ssh-rsaalgoritme voor openbare sleutelhandtekening afgeschaft in versie 8.2 en standaard uitgeschakeld in versie 8.8.Geen overeenkomende MAC

Unable to negotiate with <IP> port 22: no matching MAC found. Their offer: hmac-sha2-256,hmac-sha2-512Wijzig uw SSH-configuratie om uw beveiligingsinstellingen voor Azure DevOps te downgraden door het volgende toe te voegen aan uw

~/.ssh/config(%UserProfile%\.ssh\configin Windows)-bestand:Host ssh.dev.azure.com vs-ssh.visualstudio.com MACs +hmac-sha2-512,+hmac-sha2-256Geen overeenkomende methode voor het uitwisselen van sleutels

Unable to negotiate with <IP> 22: no matching key exchange method found. Their offer: diffie-hellman-group1-sha1,diffie-hellman-group14-sha1,diffie-hellman-group-exchange-sha256Wijzig uw SSH-configuratie om uw beveiligingsinstellingen voor Azure DevOps te downgraden door het volgende toe te voegen aan uw

~/.ssh/config(%UserProfile%\.ssh\configin Windows)-bestand:Host ssh.dev.azure.com vs-ssh.visualstudio.com KexAlgorithms +diffie-hellman-group-exchange-sha256,+diffie-hellman-group14-sha1,+diffie-hellman-group1-sha1Belangrijk

Het algoritme

diffie-hellman-group1-sha1voor sleuteluitwisseling is standaard uitgeschakeld in versie 6.9 van OpenSSH endiffie-hellman-group14-sha1in versie 8.2.

Aanbeveling

Voor zelf-hostende exemplaren van Azure DevOps Server en TFS gebruikt u de juiste hostnaam in de Host regel in plaats van ssh.dev.azure.com vs-ssh.visualstudio.com.

V: Hoe kan ik git de wachtwoordzin voor mijn sleutel onthouden?

A: U kunt een SSH-agent gebruiken. Linux, macOS en Windows (beginnend met Windows 10 (build 1809) of met behulp van Git voor Windows met Git Bash) worden allemaal geleverd met een SSH-agent. De SSH-agent kan worden gebruikt om uw SSH-sleutels in de cache op te slaan voor herhaald gebruik. Raadpleeg de handleiding van uw SSH-leverancier voor meer informatie over het gebruik ervan.

V: Ik gebruik PuTTY als mijn SSH-client en heb mijn sleutels gegenereerd met PuTTYgen. Kan ik deze sleutels gebruiken met Azure DevOps Services?

A: Ja. Laad de persoonlijke sleutel met PuTTYgen, ga naar het menu Conversies en selecteer OpenSSH-sleutel exporteren. Sla het bestand met de persoonlijke sleutel op en volg de stappen om niet-standaardsleutels in te stellen. Kopieer uw openbare sleutel rechtstreeks vanuit het puTTYgen-venster en plak deze in het veld Sleutelgegevens in uw beveiligingsinstellingen.

V: Hoe kan ik controleren of de openbare sleutel die ik heb geüpload dezelfde sleutel is als mijn lokale sleutel?

A: U kunt de vingerafdruk controleren van de openbare sleutel die is geüpload met de vingerafdruk die in uw profiel wordt weergegeven door de volgende ssh-keygen opdracht uit te voeren op uw openbare sleutel met behulp van de opdrachtregel. U moet het pad en de bestandsnaam van de openbare sleutel wijzigen als u de standaardinstellingen niet gebruikt.

Notitie

Vanaf augustus/september 2024 migreren we van MD5 naar SHA-256 hashes. Mogelijk moet u de juiste functie kiezen tijdens de overgangsperiode.

ssh-keygen -l -E md5 -f <path_to_your_public_key> -- use this for MD5 fingerprints

ssh-keygen -l -E sha256 -f <path_to_your_public_key> -- use this for SHA-256 fingerprints

Vervolgens kunt u de handtekening vergelijken met de handtekening in uw profiel. Deze controle is handig als u verbindingsproblemen ondervindt of zorgen hebt over onjuist plakken in de openbare sleutel in het veld Sleutelgegevens bij het toevoegen van de sleutel aan Azure DevOps.

V: Hoe kan ik SSH gaan gebruiken in een opslagplaats waar ik momenteel HTTPS gebruik?

A: U moet de origin remote in Git bijwerken om over te schakelen van een HTTPS-URL naar een SSH-URL. Nadat u de SSH-kloon-URL hebt, voert u de volgende opdracht uit:

git remote set-url origin <SSH URL to your repository>

Git-opdrachten die toegang hebben tot de remote genaamd origin maken gebruik van SSH.

V: Ik gebruik Git LFS met Azure DevOps Services en ik krijg fouten bij het ophalen van bestanden die worden bijgehouden met Git LFS.

A: Azure DevOps Services biedt momenteel geen ondersteuning voor LFS via SSH. Gebruik HTTPS om verbinding te maken met opslagplaatsen met door Git LFS bijgehouden bestanden.

V: Hoe kan ik een niet-standaardsleutellocatie gebruiken, dat wil zeggen, niet ~/.ssh/id_rsa en ~/.ssh/id_rsa.pub?

A: Als u een sleutel wilt gebruiken die op een andere locatie is opgeslagen dan de standaardinstelling, voert u de volgende twee taken uit:

De sleutels moeten zich in een map bevinden die alleen u kunt lezen of bewerken. Als de map bredere machtigingen heeft, gebruikt SSH de sleutels niet.

U moet SSH bijvoorbeeld de locatie van de sleutel laten weten door deze op te geven als een 'Identiteit' in de SSH-configuratie:

Host ssh.dev.azure.com IdentityFile ~/.ssh/id_rsa_azure IdentitiesOnly yes

De IdentitiesOnly yes instelling zorgt ervoor dat SSH geen andere beschikbare identiteit gebruikt om te verifiëren. Deze instelling is met name belangrijk als er meer dan één identiteit beschikbaar is.

V: Ik heb meerdere SSH-sleutels. Hoe kan ik de juiste SSH-sleutel voor Azure DevOps gebruiken?

A: Wanneer u meerdere sleutels voor een SSH-client configureert, probeert de client zich met elke sleutel opeenvolgend te verifiëren totdat de SSH-server er een accepteert.

Deze benadering werkt echter niet met Azure DevOps vanwege technische beperkingen met betrekking tot het SSH-protocol en de structuur van onze Git SSH-URL's. Azure DevOps accepteert de eerste sleutel die door de client wordt geleverd tijdens verificatie. Als deze sleutel ongeldig is voor de aangevraagde opslagplaats, mislukt de aanvraag zonder andere beschikbare sleutels uit te voeren, wat resulteert in de volgende fout:

remote: Public key authentication failed.

fatal: Could not read from remote repository.

Voor Azure DevOps moet u SSH configureren om expliciet een specifiek sleutelbestand te gebruiken. De procedure is hetzelfde als wanneer u een sleutel gebruikt die is opgeslagen op een niet-standaardlocatie. Vraag SSH om de juiste SSH-sleutel te gebruiken voor de Azure DevOps-host.

V: Hoe kan ik verschillende SSH-sleutels gebruiken voor verschillende organisaties in Azure DevOps?

A: Azure DevOps accepteert blind de eerste sleutel die de client biedt tijdens de verificatie. Als deze sleutel ongeldig is voor de aangevraagde opslagplaats, mislukt de aanvraag met de volgende fout:

remote: Public key authentication failed.

fatal: Could not read from remote repository.

Deze fout komt doordat alle Azure DevOps-URL's dezelfde hostnaam (ssh.dev.azure.com) delen, waardoor SSH standaard geen onderscheid kan maken tussen deze URL's. U kunt uw SSH-configuratie echter wijzigen om onderscheid te maken tussen verschillende organisaties door afzonderlijke sleutels voor elk van beide te bieden. Gebruik hostaliassen om afzonderlijke Host secties te maken in uw SSH-configuratiebestand.

# The settings in each Host section are applied to any Git SSH remote URL with a

# matching hostname.

# Generally:

# * SSH uses the first matching line for each parameter name, e.g. if there's

# multiple values for a parameter across multiple matching Host sections

# * "IdentitiesOnly yes" prevents keys cached in ssh-agent from being tried before

# the IdentityFile values we explicitly set.

# * On Windows, ~/.ssh/your_private_key maps to %USERPROFILE%\.ssh\your_private_key,

# e.g. C:\Users\<username>\.ssh\your_private_key.

# Imagine that we have the following two SSH URLs:

# * git@ssh.dev.azure.com:v3/Fabrikam/Project1/fab_repo

# * For this, we want to use `fabrikamkey`, so we'll create `devops_fabrikam` as

# a Host alias and tell SSH to use `fabrikamkey`.

# * git@ssh.dev.azure.com:v3/Contoso/Project2/con_repo

# * For this, we want to use `contosokey`, so we'll create `devops_contoso` as

# a Host alias and tell SSH to use `contosokey`.

#

# To set explicit keys for the two host aliases and to tell SSH to use the correct

# actual hostname, add the next two Host sections:

Host devops_fabrikam

HostName ssh.dev.azure.com

IdentityFile ~/.ssh/private_key_for_fabrikam

IdentitiesOnly yes

Host devops_contoso

HostName ssh.dev.azure.com

IdentityFile ~/.ssh/private_key_for_contoso

IdentitiesOnly yes

Nadat u dit heeft gedaan, in plaats van de echte URL's te gebruiken, geeft u Git aan dat u deze URL's voor elke opslagplaats voor externe instellingen wilt gebruiken door de hostnaam in de bestaande remotes te vervangen door respectievelijk devops_fabrikam en devops_contoso. Zo zou git@ssh.dev.azure.com:v3/Fabrikam/Project1/fab_repo bijvoorbeeld git@devops_fabrikam:v3/Fabrikam/Project1/fab_repo worden.

V: Welke meldingen kan ik ontvangen over mijn SSH-sleutel(en)?

Een: Er zijn enkele meldingen die u kunt ontvangen met betrekking tot uw SSH-sleutel(en).

Er is een nieuwe SSH-sleutel toegevoegd aan uw organisatie

Een SSH-sleutel die is gekoppeld aan uw account verloopt over zeven dagen en is niet geldig voor verificatie.

Een SSH-sleutel die aan uw account is gekoppeld, is verlopen en is niet meer geldig voor verificatie.

Voorbeeldmelding

V: Wat moet ik doen als ik geloof dat iemand anders dan ik SSH-sleutels toevoegt aan mijn account?

A: Als u een registratiemelding voor de SSH-sleutel ontvangt die u niet hebt gestart, kunnen uw referenties worden aangetast.

De volgende stap is om te onderzoeken of uw wachtwoord al dan niet is aangetast. Het wijzigen van uw wachtwoord is altijd een goede eerste stap om u te beschermen tegen deze aanvalsvector. Als u een Microsoft Entra-gebruiker bent, neem dan contact op met uw beheerder om te controleren of uw account is gebruikt vanuit een onbekende bron/locatie.

V: Wat moet ik doen als ik nog steeds om mijn wachtwoord wordt gevraagd en GIT_SSH_COMMAND="ssh -v" git fetch deze weergeeft no mutual signature algorithm of corresponding algo not in PubkeyAcceptedAlgorithms?

A: Sommige Linux-distributies, zoals Fedora Linux, hebben cryptobeleid dat sterkere SSH-handtekeningalgoritmen vereist dan Azure DevOps ondersteunt (vanaf januari 2021). Er is een open functieaanvraag om deze ondersteuning toe te voegen.

U kunt het probleem omzeilen door de volgende code toe te voegen aan uw SSH-configuratie (~/.ssh/config):

Host ssh.dev.azure.com vs-ssh.visualstudio.com

PubkeyAcceptedKeyTypes +ssh-rsa

Aanbeveling

Voor zelf-hostende exemplaren van Azure DevOps Server en TFS gebruikt u de juiste hostnaam in de Host regel in plaats van ssh.dev.azure.com vs-ssh.visualstudio.com.