Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Azure biedt geïntegreerd beheer van toegangsbeheer voor resources en toepassingen op basis van Microsoft Entra-id. Een belangrijk voordeel van het gebruik van Microsoft Entra ID met Azure Event Hubs is dat u uw referenties niet meer hoeft op te slaan in de code. In plaats daarvan kunt u een OAuth 2.0-toegangstoken aanvragen via het Microsoft Identity Platform. De resourcenaam voor het aanvragen van een token is https://eventhubs.azure.net/en is hetzelfde voor alle clouds/tenants (voor Kafka-clients is de resource die een token aanvraagt https://<namespace>.servicebus.windows.net). Microsoft Entra verifieert de beveiligingsprincipaal (een gebruiker, groep, service-principal of beheerde identiteit) die de toepassing uitvoert. Als de verificatie slaagt, retourneert Microsoft Entra-id een toegangstoken naar de toepassing en kan de toepassing vervolgens het toegangstoken gebruiken om aanvragen te autoriseren voor Azure Event Hubs-resources.

Wanneer een rol wordt toegewezen aan een Microsoft Entra-beveiligingsprincipaal, verleent Azure toegang tot deze resources voor die beveiligingsprincipaal. Toegang kan worden beperkt tot het niveau van het abonnement, de resourcegroep, de Event Hubs-naamruimte of een resource eronder. Een Microsoft Entra-beveiliging kan rollen toewijzen aan een gebruiker, een groep, een toepassingsservice-principal of een beheerde identiteit voor Azure-resources.

Notitie

Een roldefinitie is een verzameling machtigingen. Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) bepaalt hoe deze machtigingen worden afgedwongen via roltoewijzing. Een roltoewijzing bestaat uit drie elementen: beveiligingsprincipal, roldefinitie en bereik. Zie Inzicht in de verschillende rollen voor meer informatie.

Ingebouwde rollen voor Azure Event Hubs

Azure biedt de volgende ingebouwde Azure-rollen voor het autoriseren van toegang tot Event Hubs-gegevens met behulp van Microsoft Entra ID en OAuth:

- Azure Event Hubs-gegevenseigenaar: gebruik deze rol om volledige toegang te verlenen tot Event Hubs-resources.

- Azure Event Hubs-gegevenszender: Een beveiligingsprincipaal die aan deze rol is toegewezen, kan gebeurtenissen verzenden naar een specifieke Event Hub of alle Event Hubs in een naamruimte.

- Azure Event Hubs-gegevensontvanger: een beveiligingsprincipaal die aan deze rol is toegewezen, kan gebeurtenissen ontvangen van een specifieke Event Hub of alle Event Hubs in een naamruimte.

Zie voor ingebouwde rollen van de Schema Registry de Schema Registry-rollen.

Belangrijk

Onze preview-versie ondersteunde het toevoegen van bevoegdheden voor gegevenstoegang tot Event Hubs aan de rol Eigenaar of Inzender. Gegevenstoegangsbevoegdheden voor de rol Eigenaar en Inzender worden echter niet meer gehonoreerd. Als u de rol Eigenaar of Inzender gebruikt, schakelt u over naar de rol Gegevenseigenaar van Azure Event Hubs.

Verifiëren vanuit een toepassing

Een belangrijk voordeel van het gebruik van Microsoft Entra-id met Event Hubs is dat uw referenties niet meer hoeven te worden opgeslagen in uw code. In plaats daarvan kunt u een OAuth 2.0-toegangstoken aanvragen bij het Microsoft Identity Platform. Microsoft Entra verifieert de beveiligingsprincipaal (een gebruiker, een groep of service-principal) die de toepassing uitvoert. Als de verificatie slaagt, retourneert Microsoft Entra-id het toegangstoken naar de toepassing en kan de toepassing vervolgens het toegangstoken gebruiken om aanvragen voor Azure Event Hubs te autoriseren.

In de volgende secties ziet u hoe u uw systeemeigen toepassing of webtoepassing configureert voor verificatie met Microsoft Identity Platform 2.0. Zie het overzicht van Microsoft Identity Platform (v2.0) voor meer informatie over Microsoft Identity Platform 2.0.

Voor een overzicht van de stroom voor het verlenen van de OAuth 2.0-code, zie Toegang verlenen tot Microsoft Entra-webtoepassingen met de OAuth 2.0-code grant flow.

Uw toepassing registreren bij een Microsoft Entra-tenant

De eerste stap bij het gebruik van Microsoft Entra-id voor het autoriseren van Event Hubs-resources is het registreren van uw clienttoepassing bij een Microsoft Entra-tenant vanuit Azure Portal. Volg de stappen in de quickstart: Registreer een toepassing bij het Microsoft Identity Platform om een toepassing te registreren in Microsoft Entra ID die uw toepassing vertegenwoordigt die toegang probeert te krijgen tot Event Hubs-resources.

Wanneer u uw clienttoepassing registreert, geeft u informatie over de toepassing op. Microsoft Entra-id biedt vervolgens een client-id (ook wel een toepassings-id genoemd) die u kunt gebruiken om uw toepassing te koppelen aan Microsoft Entra Runtime. Zie Toepassings- en service-principalobjecten in Microsoft Entra-id voor meer informatie over de client-id.

Notitie

Als u uw toepassing registreert als een systeemeigen toepassing, kunt u elke geldige URI voor de omleidings-URI opgeven. Voor systeemeigen toepassingen hoeft deze waarde geen echte URL te zijn. Voor webtoepassingen moet de omleidings-URI een geldige URI zijn, omdat hiermee de URL wordt opgegeven waarnaar tokens worden opgegeven.

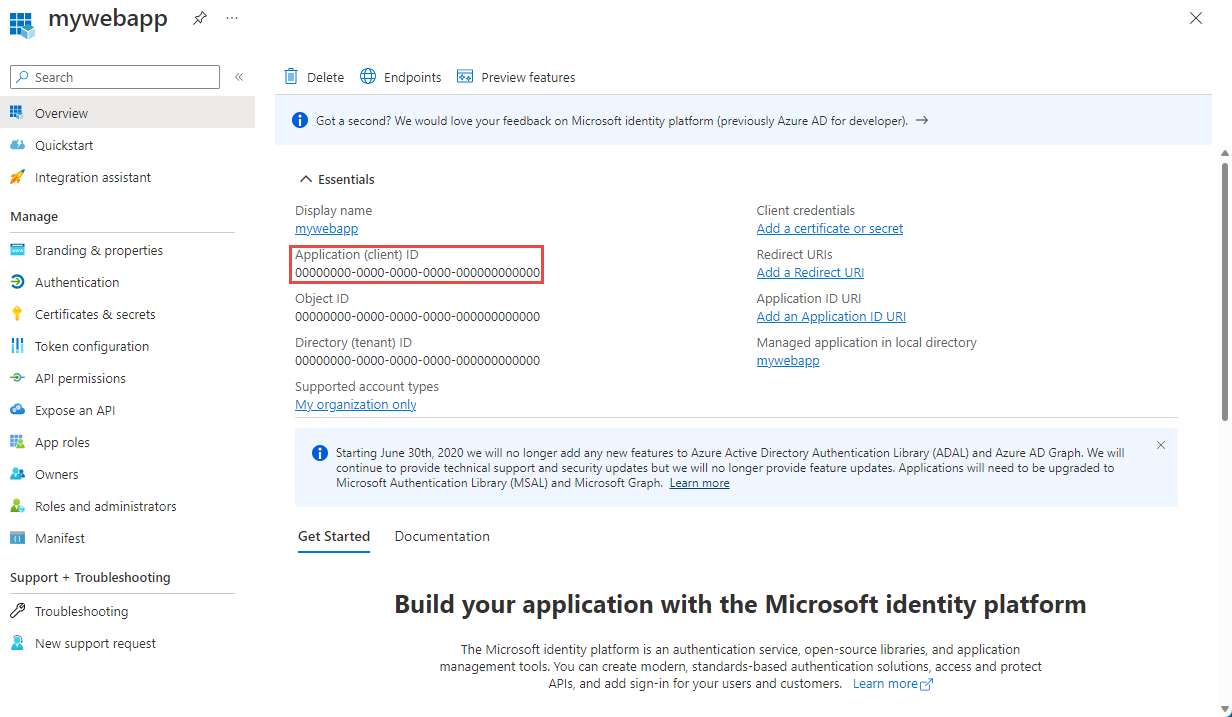

Nadat u uw toepassing hebt geregistreerd, ziet u de toepassings-id (client) onder Instellingen:

Een clientgeheim maken

De toepassing heeft een clientgeheim nodig om de identiteit ervan te bewijzen bij het aanvragen van een token. Volg de stappen van Een clientgeheim toevoegen om een clientgeheim te maken voor uw app in Microsoft Entra-id.

Azure-rollen toewijzen met behulp van het Azure Portal

Wijs een van de Event Hubs-rollen toe aan de service-principal van de toepassing op het gewenste bereik (Event Hubs-naamruimte, resourcegroep, abonnement). Raadpleeg Azure-rollen toewijzen met Azure Portal voor informatie over het toewijzen van rollen.

Zodra u de rol en het bereik ervan hebt gedefinieerd, kunt u dit gedrag testen met voorbeelden op deze GitHub-locatie. Zie dit artikel voor meer informatie over het beheren van toegang tot Azure-resources met behulp van op rollen gebaseerd toegangsbeheer (RBAC) van Azure en Azure Portal.

Clientbibliotheken voor het verkrijgen van tokens

Nadat u uw toepassing hebt geregistreerd en deze machtigingen hebt verleend voor het verzenden/ontvangen van gegevens in Azure Event Hubs, kunt u code toevoegen aan uw toepassing om een beveiligingsprincipaal te verifiëren en OAuth 2.0-token te verkrijgen. Als u het token wilt verifiëren en verkrijgen, kunt u een van de Microsoft Identity Platform-verificatiebibliotheken of een andere opensource-bibliotheek gebruiken die Ondersteuning biedt voor OpenID of Connect 1.0. Uw toepassing kan vervolgens het toegangstoken gebruiken om een aanvraag te autoriseren voor Azure Event Hubs.

Zie de sectie Scenario's van de MSAL (Microsoft Authentication Library) voor .NET GitHub-opslagplaats voor scenario's waarin het verkrijgen van tokens wordt ondersteund.

Voorbeelden

- RBAC-voorbeelden met behulp van het verouderde .NET Microsoft.Azure.EventHubs-pakket. We werken aan het maken van een nieuwe versie van dit voorbeeld met behulp van het nieuwste Pakket Azure.Messaging.EventHubs. Bekijk de al geconverteerde beheerde identiteit.

-

RBAC-voorbeeld met behulp van het verouderde Java com.microsoft.azure.eventhubs-pakket. U kunt de migratiehandleiding gebruiken om dit voorbeeld te migreren om het nieuwe pakket (

com.azure.messaging.eventhubs) te gebruiken. Zie de voorbeelden hier voor meer informatie over het gebruik van het nieuwe pakket.

Gerelateerde inhoud

- Voor meer informatie over Azure RBAC raadpleegt u Wat is op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC)?

- Zie de volgende artikelen voor meer informatie over het toewijzen en beheren van Azure-roltoewijzingen met Azure PowerShell, Azure CLI of de REST API:

- Azure-roltoewijzingen toevoegen of verwijderen met behulp van Azure PowerShell

- Azure-roltoewijzingen toevoegen of verwijderen met behulp van Azure CLI

- Azure-roltoewijzingen toevoegen of verwijderen met behulp van de REST API

- Azure-roltoewijzingen toevoegen met behulp van Azure Resource Manager-sjablonen

Zie de volgende gerelateerde artikelen:

- Een beheerde identiteit verifiëren met Microsoft Entra-id voor toegang tot Event Hubs-resources

- Aanvragen verifiëren bij Azure Event Hubs met behulp van Shared Access Signatures

- Toegang verlenen tot Event Hubs-resources met behulp van Microsoft Entra ID

- Toegang tot Event Hubs-resources autoriseren met Shared Access Signatures