Een beveiligingspartnerprovider implementeren

Met beveiligingspartnerproviders in Azure Firewall Manager kunt u uw vertrouwde, best-in-breed aanbod van externe services voor beveiliging als een dienst (SECaaS) gebruiken om internettoegang voor uw gebruikers te beveiligen.

Geïntegreerde SECaaS-partners (Security as a Service) van derden zijn nu beschikbaar:

- Zscaler

- Check Point

- iboss

Een externe beveiligingsprovider implementeren in een nieuwe hub

Sla deze sectie over als u een externe provider implementeert in een bestaande hub.

- Meld u aan bij het Azure-portaal.

- Typ Firewall Manager in Search en selecteer deze onder Services.

- Navigeer naar Overzicht. Selecteer Beveiligde virtuele hubs weergeven.

- Selecteer Nieuwe beveiligde virtuele hub maken.

- Voer uw abonnement en resourcegroep in, selecteer een ondersteunde regio en voeg uw hub- en virtual WAN-gegevens toe.

- Selecteer VPN-gateway opnemen om providers van beveiligingspartner in te schakelen.

- Selecteer de gatewayschaaleenheden die geschikt zijn voor uw vereisten.

- Volgende selecteren: Azure Firewall

Notitie

Providers van beveiligingspartner maken verbinding met uw hub met behulp van VPN Gateway-tunnels. Als u de VPN Gateway verwijdert, gaan de verbindingen met uw beveiligingspartnerproviders verloren.

- Als u Azure Firewall wilt implementeren om privéverkeer samen met externe serviceproviders te filteren om internetverkeer te filteren, selecteert u een beleid voor Azure Firewall. Bekijk de ondersteunde scenario's.

- Als u alleen een externe beveiligingsprovider in de hub wilt implementeren, selecteert u Azure Firewall: Ingeschakeld/Uitgeschakeld om deze in te stellen op Uitgeschakeld.

- Selecteer Volgende: Provider van beveiligingspartner.

- Stel de beveiligingspartnerprovider in op Ingeschakeld.

- Selecteer een partner.

- Selecteer Volgende: Beoordelen en maken.

- Controleer de inhoud en selecteer Vervolgens Maken.

De implementatie van de VPN-gateway kan meer dan 30 minuten duren.

Als u wilt controleren of de hub is gemaakt, gaat u naar beveiligde virtuele hubs van Azure Firewall Manager-Overview-View>>. U ziet de naam van de provider van de beveiligingspartner en de status van de beveiligingspartner als Security Verbinding maken ion Pending.

Zodra de hub is gemaakt en de beveiligingspartner is ingesteld, gaat u verder met het verbinden van de beveiligingsprovider met de hub.

Een externe beveiligingsprovider implementeren in een bestaande hub

U kunt ook een bestaande hub in een Virtual WAN selecteren en deze converteren naar een beveiligde virtuele hub.

- Selecteer In Aan de slag, Overzicht, beveiligde virtuele hubs weergeven.

- Selecteer Bestaande hubs converteren.

- Selecteer een abonnement en een bestaande hub. Volg de rest van de stappen voor het implementeren van een externe provider in een nieuwe hub.

Houd er rekening mee dat een VPN-gateway moet worden geïmplementeerd om een bestaande hub te converteren naar een beveiligde hub met externe providers.

Externe beveiligingsproviders configureren om verbinding te maken met een beveiligde hub

Als u tunnels wilt instellen voor de VPN Gateway van uw virtuele hub, hebben externe providers toegangsrechten nodig voor uw hub. Hiervoor koppelt u een service-principal aan uw abonnement of resourcegroep en verleent u toegangsrechten. Vervolgens moet u deze referenties aan de derde partij verstrekken via hun portal.

Notitie

Externe beveiligingsproviders maken namens u een VPN-site. Deze VPN-site wordt niet weergegeven in Azure Portal.

Een service-principal maken en autoriseren

Microsoft Entra-service-principal maken: u kunt de omleidings-URL overslaan.

Voeg toegangsrechten en het bereik voor de service-principal toe. Procedure: Gebruik de portal voor het maken van een Microsoft Entra-toepassing en service-principal die toegang hebben tot resources

Notitie

U kunt de toegang tot alleen uw resourcegroep beperken voor gedetailleerdere controle.

Ga naar de partnerportal

Volg de door uw partner verstrekte instructies om de installatie te voltooien. Dit omvat het verzenden van Microsoft Entra-informatie om de hub te detecteren en er verbinding mee te maken, het uitgaand beleid bij te werken en de connectiviteitsstatus en logboeken te controleren.

- Zscaler: Microsoft Azure Virtual WAN-integratie configureren.

- Check Point: Microsoft Azure Virtual WAN-integratie configureren.

- iboss: Microsoft Azure Virtual WAN-integratie configureren.

U kunt de status van het maken van de tunnel bekijken in de Azure Virtual WAN-portal in Azure. Zodra de tunnels zijn verbonden in zowel Azure als de partnerportal, gaat u verder met de volgende stappen om routes in te stellen om te selecteren welke vertakkingen en VNets internetverkeer naar de partner moeten verzenden.

Beveiliging configureren met Firewall Manager

Blader naar Azure Firewall Manager -> Beveiligde hubs.

Selecteer een hub. De hubstatus moet nu ingericht worden weergegeven in plaats van Beveiliging Verbinding maken ion In behandeling.

Zorg ervoor dat de externe provider verbinding kan maken met de hub. De tunnels op de VPN-gateway moeten de status Verbinding maken hebben. Deze status is meer weerspiegelend van de verbindingsstatus tussen de hub en de partner van derden, vergeleken met de vorige status.

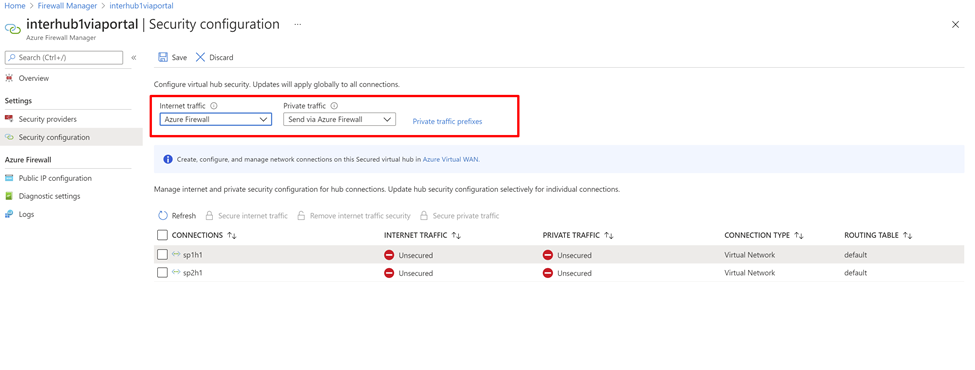

Selecteer de hub en navigeer naar Beveiligingsconfiguraties.

Wanneer u een externe provider in de hub implementeert, wordt de hub geconverteerd naar een beveiligde virtuele hub. Dit zorgt ervoor dat de externe provider een route van 0.0.0.0/0 (standaard) naar de hub adverteert. Virtuele netwerkverbindingen en sites die zijn verbonden met de hub krijgen deze route echter niet, tenzij u zich aanmeldt voor welke verbindingen deze standaardroute moeten worden verkregen.

Notitie

Maak niet handmatig een route 0.0.0.0/0 (standaard) via BGP voor vertakkingsadvertenties. Dit wordt automatisch gedaan voor beveiligde implementaties van virtuele hubs met externe beveiligingsproviders. Als u dit doet, kan het implementatieproces worden verbroken.

Configureer virtual WAN-beveiliging door internetverkeer in te stellen via Azure Firewall en privéverkeer via een vertrouwde beveiligingspartner. Hierdoor worden afzonderlijke verbindingen in virtual WAN automatisch beveiligd.

Als uw organisatie ook openbare IP-bereiken gebruikt in virtuele netwerken en filialen, moet u deze IP-voorvoegsels expliciet opgeven met behulp van voorvoegsels voor privéverkeer. De voorvoegsels van het openbare IP-adres kunnen afzonderlijk of als aggregaties worden opgegeven.

Als u niet-RFC1918 adressen gebruikt voor uw voorvoegsels voor privéverkeer, moet u mogelijk SNAT-beleid configureren voor uw firewall om SNAT uit te schakelen voor niet-RFC1918 privéverkeer. Standaard worden alle niet-RFC1918 verkeer van Azure Firewall-SNATs gebruikt.

Internetverkeer van vertakking of virtueel netwerk via service van derden

Vervolgens kunt u controleren of virtuele netwerkmachines of de vertakkingssite toegang heeft tot internet en controleert u of het verkeer naar de service van derden stroomt.

Nadat u de stappen voor de route-instelling hebt voltooid, worden de virtuele machines van het virtuele netwerk en de vertakkingssites een 0/0 verzonden naar de serviceroute van derden. U kunt geen RDP of SSH gebruiken voor deze virtuele machines. Als u zich wilt aanmelden, kunt u de Azure Bastion-service implementeren in een gekoppeld virtueel netwerk.

Regelconfiguratie

Gebruik de partnerportal om firewallregels te configureren. Azure Firewall geeft het verkeer door.

U kunt bijvoorbeeld toegestaan verkeer via De Azure Firewall observeren, ook al is er geen expliciete regel om het verkeer toe te staan. Dit komt doordat Azure Firewall het verkeer doorgeeft aan de volgende hopbeveiligingspartnerprovider (ZScalar, CheckPoint of iBoss). Azure Firewall heeft nog steeds regels om uitgaand verkeer toe te staan, maar de regelnaam wordt niet vastgelegd.

Zie de partnerdocumentatie voor meer informatie.