Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

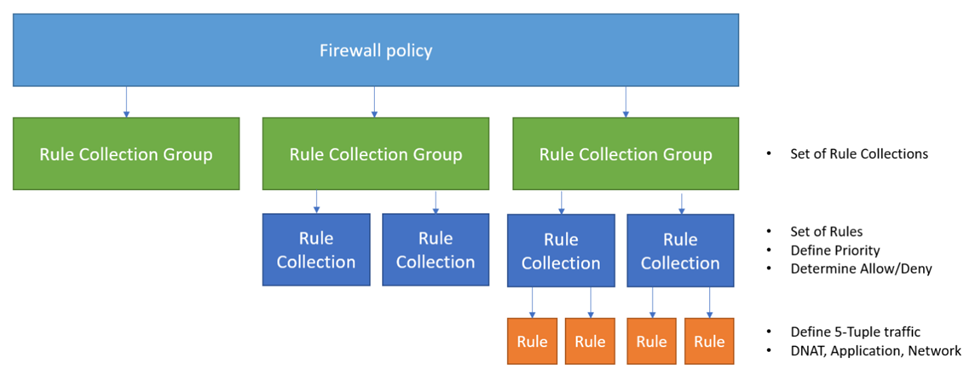

Firewallbeleid is een resource op het hoogste niveau die beveiligings- en operationele instellingen voor Azure Firewall bevat. Hiermee kunt u regelsets beheren die door Azure Firewall worden gebruikt om verkeer te filteren. Firewallbeleid ordent, prioriteert en verwerkt regelsets op basis van een hiërarchie met de volgende onderdelen: regelverzamelingsgroepen, regelverzamelingen en regels.

Regelverzamelingsgroepen

Een regelverzamelingsgroep wordt gebruikt om regelverzamelingen te groeperen. Het is de eerste eenheid die door de firewall wordt verwerkt en volgt een prioriteitsvolgorde op basis van waarden. Er zijn drie standaardgroepen voor regelverzamelingen met vooraf ingestelde prioriteitswaarden, verwerkt in de volgende volgorde:

| Naam van regelverzamelingsgroep | Prioriteit |

|---|---|

| Standaard-DNAT-regelverzamelingsgroep (Doelnetwerkadresomzetting) | 100 |

| Standaard netwerkregelverzamelingsgroep | 200 |

| Standaard verzamelinggroep van applicatieregels | 300 |

Hoewel u de standaardgroepen voor regelverzamelingen niet kunt verwijderen of hun prioriteitswaarden kunt wijzigen, kunt u de verwerkingsvolgorde wijzigen door aangepaste regelverzamelingsgroepen te maken met de gewenste prioriteitswaarden. In dit geval gebruikt u niet de standaardgroepen voor regelverzamelingen en gebruikt u in plaats daarvan alleen de aangepaste groepen om de verwerkingslogica te definiëren.

Regelverzamelingsgroepen bevatten een of meerdere regelverzamelingen, die van het type DNAT, het netwerk of de toepassing kunnen zijn. U kunt bijvoorbeeld regels groeperen die behoren tot dezelfde werkbelastingen of een virtueel netwerk in een regelverzamelingsgroep.

Voor informatie over limieten voor groepsgroottes van regelverzamelingen, zie Azure-abonnementen en -diensten: limieten, quota en beperkingen.

Regelverzamelingen

Een regelverzameling behoort tot een regelverzamelingsgroep en bevat een of meer regels. Het is de tweede eenheid die door de firewall wordt verwerkt en volgt een prioriteitsvolgorde op basis van waarden. Elke regelverzameling moet een gedefinieerde actie (toestaan of weigeren) en een prioriteitswaarde hebben. De actie is van toepassing op alle regels binnen de verzameling en de prioriteitswaarde bepaalt de volgorde waarin de regelverzamelingen worden verwerkt.

Er zijn drie typen regelverzamelingen:

- DNAT

- Netwerk

- Toepassing

De regeltypen moeten overeenkomen met de categorie van de bovenliggende regelverzameling. Een DNAT-regel kan bijvoorbeeld alleen deel uitmaken van een DNAT-regelverzameling.

Regels

Een regel behoort tot een regelverzameling en geeft aan welk verkeer in uw netwerk is toegestaan of geweigerd. Het is de derde eenheid die door de firewall wordt verwerkt en volgt geen prioriteitsvolgorde op basis van waarden. De firewall verwerkt regels in een top-down benadering en evalueert al het verkeer op basis van de gedefinieerde regels om te bepalen of deze overeenkomt met een voorwaarde voor toestaan of weigeren. Als er geen regel toestaat dat het verkeer wordt toegestaan, wordt deze standaard geweigerd.

Onze ingebouwde infrastructuurregelverzameling verwerkt verkeer voor toepassingsregels voordat het verkeer standaard wordt geweigerd.

Inkomend versus uitgaand

Een binnenkomende firewallregel beveiligt uw netwerk tegen bedreigingen die afkomstig zijn van buiten uw netwerk (verkeer dat afkomstig is van internet) die naar binnen proberen te infiltreren.

Een uitgaande firewallregel beschermt tegen schadelijk verkeer dat intern afkomstig is (verkeer afkomstig van een privé-IP-adres in Azure) en naar buiten reist. Dit omvat doorgaans verkeer vanuit Azure-resources dat wordt omgeleid via de firewall voordat u een bestemming bereikt.

Regeltypen

Er zijn drie soorten regels:

- DNAT

- Netwerk

- Applicatie

DNAT-regels

DNAT-regels beheren binnenkomend verkeer via een of meer openbare IP-adressen van de firewall. Gebruik een DNAT-regel om een openbaar IP-adres te vertalen naar een privé-IP-adres. Openbare IP-adressen van Azure Firewall kunnen luisteren naar binnenkomend verkeer van internet, deze filteren en vertalen naar interne Azure-resources.

Netwerkregels

Netwerkregels beheren inkomend, uitgaand en oost-west verkeer op basis van de netwerklaag (L3) en transportlaag (L4). Gebruik een netwerkregel om verkeer te filteren op basis van IP-adressen, poorten en protocollen.

Toepassingsregels

Toepassingsregels beheren uitgaand en oost-west-verkeer op basis van de toepassingslaag (L7). Gebruik een toepassingsregel om verkeer te filteren op basis van FQDN's (Fully Qualified Domain Names), URL's en HTTP/HTTPS-protocollen.

Volgende stappen

- Zie Azure Firewall-regels configurerenvoor meer informatie over hoe Azure Firewall-regels worden verwerkt.