Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

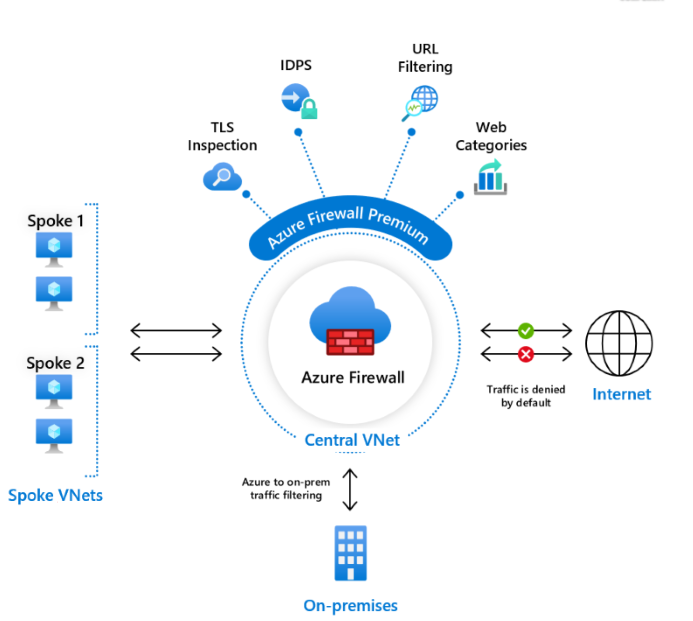

Azure Firewall Premium biedt geavanceerde bedreigingsbeveiliging die geschikt is voor zeer gevoelige en gereguleerde omgevingen, zoals betalingen en gezondheidszorg.

Organisaties kunnen gebruikmaken van Premium SKU-functies zoals IDPS- en TLS-inspectie om te voorkomen dat malware en virussen zich verspreiden over netwerken. Om te voldoen aan de verhoogde prestatievereisten van deze functies, maakt Azure Firewall Premium gebruik van een krachtigere SKU voor virtuele machines. Net als bij de Standard-SKU kan de Premium-SKU omhoog worden geschaald tot 100 Gbps en worden geïntegreerd met beschikbaarheidszones ter ondersteuning van een SLA van 99,99%. De Premium SKU voldoet aan de PCI DSS-vereisten (Payment Card Industry Data Security Standard).

Azure Firewall Premium bevat de volgende functies:

- TLS-inspectie: ontsleutelt uitgaand verkeer, verwerkt het en versleutelt het vervolgens opnieuw en verzendt het naar de bestemming.

- IDPS: Bewaakt netwerkactiviteiten op schadelijke activiteiten, registreert informatie, rapporteert deze en blokkeert deze optioneel.

- URL-filtering: breidt FQDN-filtering uit om rekening te houden met de volledige URL, inclusief eventuele extra paden.

- Webcategorieën: hiermee staat u gebruikerstoegang tot websitecategorieën toe of weigert deze, zoals gokken of sociale media.

Als u Azure Firewall-functies voor alle SKU's wilt vergelijken, raadpleegt u De juiste Azure Firewall-SKU kiezen om aan uw behoeften te voldoen.

Inspectie van TLS

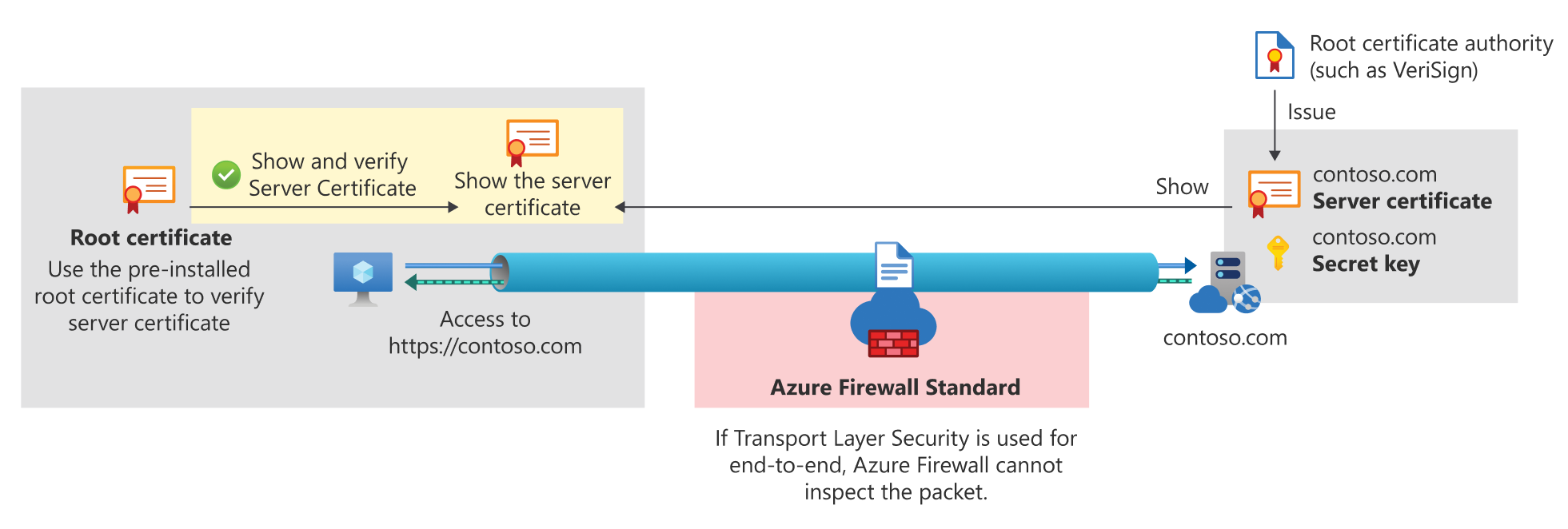

Het TLS-protocol (Transport Layer Security) biedt cryptografie voor privacy, integriteit en echtheid met behulp van certificaten tussen communicatietoepassingen. Het versleutelt HTTP-verkeer, waardoor illegale gebruikersactiviteiten en schadelijk verkeer kunnen worden verborgen.

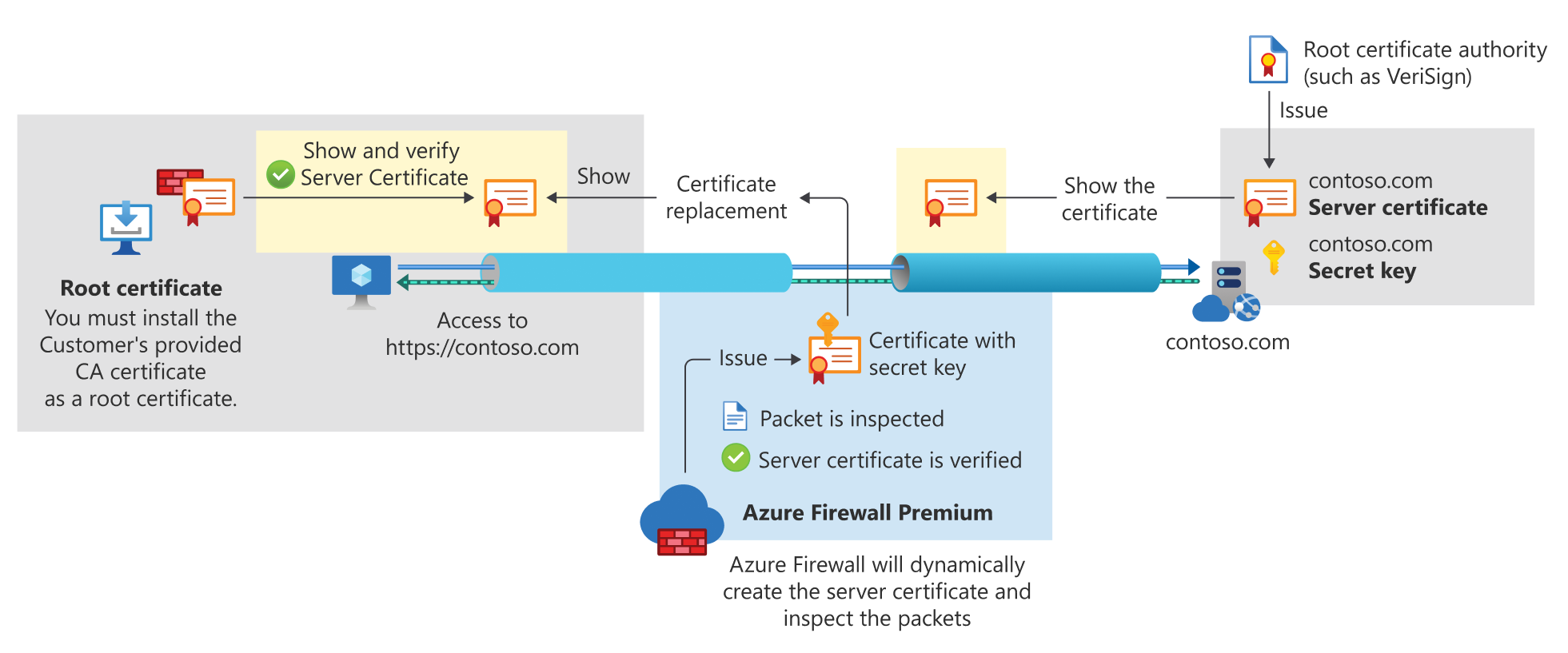

Zonder TLS-inspectie kan Azure Firewall de gegevens in de versleutelde TLS-tunnel niet zien, waardoor de beveiligingsmogelijkheden worden beperkt. Azure Firewall Premium beëindigt en inspecteert ECHTER TLS-verbindingen om schadelijke activiteiten in HTTPS te detecteren, te waarschuwen en te beperken. Er worden twee TLS-verbindingen gemaakt: een met de webserver en een met de client. Met behulp van een door de klant opgegeven CA-certificaat genereert het een on-the-fly-certificaat om het webservercertificaat te vervangen en te delen met de client om de TLS-verbinding tot stand te brengen.

Azure Firewall zonder TLS-inspectie:

Azure Firewall met TLS-inspectie:

De volgende gebruiksvoorbeelden worden ondersteund met Azure Firewall:

- Uitgaande TLS-inspectie: beschermt tegen schadelijk verkeer dat wordt verzonden van een interne client die wordt gehost in Azure naar internet.

- East-West TLS-inspectie: Beveiligt Azure-workloads tegen mogelijk schadelijk verkeer dat wordt verzonden in Azure, inclusief verkeer naar/van een on-premises netwerk.

De volgende gebruiksgeval wordt ondersteund door de Azure Web Application Firewall op Azure Application Gateway:

- Binnenkomende TLS-inspectie: beveiligt interne servers of toepassingen die worden gehost in Azure tegen schadelijke aanvragen die binnenkomen via internet of een extern netwerk. Application Gateway biedt end-to-end-versleuteling.

Zie voor verwante informatie:

Tip

TLS 1.0 en 1.1 worden afgeschaft en worden niet ondersteund. Deze versies zijn kwetsbaar gevonden. Hoewel ze nog steeds voor achterwaartse compatibiliteit werken, worden ze niet aanbevolen. Migreer zo snel mogelijk naar TLS 1.2.

Zie Azure Firewall Premium Premium-certificaten voor meer informatie over de vereisten voor tussenliggende CA-certificaten van Azure Firewall Premium.

Zie Een POC bouwen voor TLS-inspectie in Azure Firewall voor meer informatie over TLS-inspectie.

Indringingsdetectie- en preventiesysteem (IDPS)

Een netwerkinbraakdetectie en -preventiesysteem (IDPS) bewaakt uw netwerk op schadelijke activiteiten, registreert informatie, rapporteert het en blokkeert het optioneel.

Azure Firewall Premium biedt op handtekeningen gebaseerde IDPS om snel aanvallen te detecteren door specifieke patronen te identificeren, zoals bytereeksen in netwerkverkeer of bekende schadelijke instructiereeksen die door malware worden gebruikt. Deze IDPS-handtekeningen zijn van toepassing op zowel toepassings- als netwerkverkeer (laag 3-7). Ze worden volledig beheerd en continu bijgewerkt. IDPS kan worden toegepast op inkomend, spoke-to-spoke (East-West), en uitgaand verkeer, inclusief verkeer naar/van een lokaal netwerk. U kunt uw privé-IP-adresbereiken voor IDPS configureren met behulp van de functie Privé-IP-adresbereiken . Zie IDPS Private IP-bereiken voor meer informatie.

De Azure Firewall-handtekeningen/regelsets omvatten:

- Richt u op het identificeren van werkelijke malware, Command and Control, exploit kits en schadelijke activiteiten die worden gemist door traditionele methoden.

- Meer dan 67.000 regels in meer dan 50 categorieën, waaronder malware-opdrachten en -controle, phishing, trojans, botnets, informatieve gebeurtenissen, aanvallen, beveiligingsproblemen, SCADA-netwerkprotocollen en exploit kit-activiteit.

- Er zijn dagelijks 20 tot 40 nieuwe regels uitgebracht.

- Lage aantal fout-positieven met behulp van geavanceerde technieken voor malwaredetectie, zoals de feedbackloop van een wereldwijd sensornetwerk.

IDPS detecteert aanvallen op alle poorten en protocollen voor niet-versleuteld verkeer. Voor HTTPS-verkeersinspectie kan Azure Firewall de TLS-inspectiefunctie gebruiken om het verkeer te ontsleutelen en schadelijke activiteiten beter te detecteren.

De IDPS-bypasslijst stelt u in staat specifieke IP-adressen, reeksen en subnetten uit te sluiten van filtering. Houd er rekening mee dat de bypasslijst niet bedoeld is om de doorvoerprestaties te verbeteren, omdat de prestaties van de firewall nog steeds onderhevig zijn aan uw use-case. Zie voor meer informatie Azure Firewall-prestaties.

PRIVÉ-IP-adresbereiken van IDPS

In Azure Firewall Premium IDPS worden privé-IP-adresbereiken gebruikt om te bepalen of verkeer inkomend, uitgaand of intern (East-West) is. Elke handtekening wordt toegepast op specifieke verkeersrichtingen, zoals aangegeven in de tabel handtekeningregels. Standaard worden alleen reeksen die door IANA RFC 1918 zijn gedefinieerd beschouwd als privé-IP-adressen. Verkeer tussen privé-IP-adresbereiken wordt beschouwd als intern. U kunt eenvoudig privé-IP-adresbereiken bewerken, verwijderen of toevoegen, indien nodig.

IDPS-handtekeningregels

Met idPS-handtekeningregels kunt u het volgende doen:

- Pas handtekeningen aan door de modus Uitgeschakeld, Waarschuwing of Waarschuwing en Weigeren te wijzigen. U kunt maximaal 10.000 IDPS-regels aanpassen.

- Als een legitieme aanvraag bijvoorbeeld wordt geblokkeerd vanwege een onjuiste handtekening, kunt u die handtekening uitschakelen met behulp van de ID uit de logboeken voor netwerkregels om het probleem van de fout-positieve melding op te lossen.

- Verfijn handtekeningen die overmatige waarschuwingen met lage prioriteit genereren om de zichtbaarheid van waarschuwingen met hoge prioriteit te verbeteren.

- Bekijk alle 67.000+ handtekeningen.

- Gebruik slimme zoekopdrachten om handtekeningen te vinden op kenmerken, zoals CVE-ID.

IdPS-handtekeningregels hebben de volgende eigenschappen:

| Kolom | Beschrijving |

|---|---|

| Handtekening-id | Interne id voor elke handtekening, ook weergegeven in logboeken van Azure Firewall-netwerkregels. |

| Modus | Geeft aan of de handtekening actief is en of de firewall verkeer blokkeert of waarschuwingen geeft bij overeenkomend verkeer. Modi: - Uitgeschakeld: Handtekening is niet ingeschakeld. - Waarschuwing: waarschuwingen voor verdacht verkeer. - Waarschuwing en blokkeren: Geeft waarschuwingen en blokkeert verdacht verkeer. Sommige handtekeningen zijn standaard: "Alleen waarschuwing", maar kunnen worden aangepast aan "Waarschuwing en weigeren". De handtekeningmodus wordt bepaald door: 1. Beleidsmodus: afgeleid van de IDPS-modus van het beleid. 2. Bovenliggend beleid: afgeleid van de IDPS-modus van het oorspronkelijke beleid. 3. Overschreven – aangepast door de gebruiker. 4. Systeem - Ingesteld op "Alleen meldingen" door het systeem zelf vanwege de categorie, maar kan worden overschreven. IDPS-waarschuwingen zijn beschikbaar in het portaal via een query van het logboek van netwerkregels. |

| Ernst | Geeft de kans aan dat de handtekening een werkelijke aanval is: - Laag (prioriteit 3): Lage waarschijnlijkheid, informatieve gebeurtenissen. - Gemiddeld (prioriteit 2): Verdacht, vereist onderzoek. - Hoog (prioriteit 1): Ernstige aanval, hoge waarschijnlijkheid. |

| Richting | Verkeersrichting waarvoor de handtekening wordt toegepast: - Binnenkomend: Van internet naar uw privé-IP-bereik. - Uitgaand: Van uw privé-IP-bereik naar internet. - Intern: binnen uw privé-IP-bereik. - Intern/inkomend: Vanaf uw privé-IP-bereik of Internet naar uw privé-IP-bereik. - Intern/Uitgaand verkeer: Van uw privé-IP-bereik naar uw privé-IP-bereik of het Internet. - Any: Toegepast op een verkeersrichting. |

| Groep | De groepsnaam waartoe de handtekening behoort. |

| Beschrijving | Bevat: - Categorienaam: De categorie van de handtekening. - Beschrijving op hoog niveau. - CVE-ID (optioneel): Gekoppelde CVE. |

| Protocol | Het protocol dat is gekoppeld aan de handtekening. |

| Bron-/doelpoorten | De poorten die aan de handtekening zijn gekoppeld. |

| Laatst bijgewerkt | De datum waarop de handtekening voor het laatst is geïntroduceerd of gewijzigd. |

Zie Azure Firewall IDPS gebruiken op een teststation voor meer informatie over IDPS.

URL-filtering

URL-filtering breidt de FQDN-filtermogelijkheid van Azure Firewall uit om rekening te houden met de volledige URL, zoals www.contoso.com/a/c in plaats van alleen www.contoso.com.

URL-filtering kan worden toegepast op zowel HTTP- als HTTPS-verkeer. Bij het inspecteren van HTTPS-verkeer gebruikt Azure Firewall Premium de TLS-inspectiemogelijkheid om het verkeer te ontsleutelen, de doel-URL te extraheren en te controleren of toegang is toegestaan. TLS-inspectie moet zijn ingeschakeld op toepassingsregelniveau. Als dit is ingeschakeld, kunnen URL's worden gebruikt voor het filteren van HTTPS-verkeer.

Webcategorieën

Met webcategorieën kunnen beheerders gebruikerstoegang tot specifieke categorieën websites toestaan of weigeren, zoals gokken of sociale media. Hoewel deze functie beschikbaar is in zowel Azure Firewall Standard als Premium, biedt de Premium-SKU een gedetailleerdere controle door categorieën te vergelijken op basis van de volledige URL voor zowel HTTP- als HTTPS-verkeer.

Azure Firewall Premium-webcategorieën zijn alleen beschikbaar in firewallbeleid. Zorg ervoor dat uw beleid-SKU overeenkomt met de SKU van uw firewallinstantie. Voor een Firewall Premium-exemplaar is bijvoorbeeld een Firewall Premium-beleid vereist.

Als Azure Firewall bijvoorbeeld een HTTPS-aanvraag onderschept voor www.google.com/news:

- Firewall Standard onderzoekt alleen de FQDN, die als zoekmachine wordt gecategoraliseerd

www.google.com. - Firewall Premium onderzoekt de volledige URL en categoriseert

www.google.com/newsals Nieuws.

Categorieën zijn ingedeeld op ernst onder aansprakelijkheid, hoge bandbreedte, zakelijk gebruik, productiviteitsverlies, algemeen surfen en niet-gecategoriseerd. Zie Azure Firewall-webcategorieën voor gedetailleerde beschrijvingen.

Logboekregistratie van webcategorie

Verkeer dat wordt gefilterd op webcategorieën, wordt vastgelegd in de toepassingslogboeken. Het veld Webcategorieën wordt alleen weergegeven als dit expliciet is geconfigureerd in de toepassingsregels van uw firewallbeleid. Als bijvoorbeeld geen regel expliciet zoekmachines en gebruikersaanvragen www.bing.comweigert, wordt alleen een standaardbericht voor weigeren weergegeven.

Categorie-uitzonderingen

U kunt uitzonderingen maken op webcategorieregels door afzonderlijke regelverzamelingen voor toestaan of weigeren met een hogere prioriteit te configureren. Sta bijvoorbeeld toe www.linkedin.com met prioriteit 100 en weigeren sociale netwerken met prioriteit 200 om een uitzondering te maken voor de categorie Sociale netwerken .

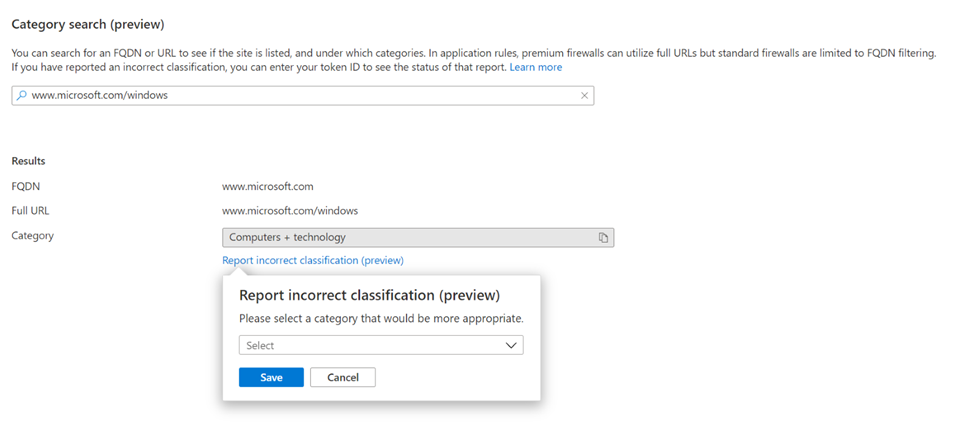

Zoeken in webcategorie

Identificeer de categorie van een FQDN of URL met behulp van de functie Webcategorie controleren onder Instellingen voor firewallbeleid. Dit helpt bij het definiëren van toepassingsregels voor doelverkeer.

Belangrijk

Als u de functie Webcategoriecontrole wilt gebruiken, moet de gebruiker toegang hebben tot Microsoft.Network/azureWebCategories/* op abonnementsniveau.

Categoriewijziging

Op het tabblad Webcategorieën in Instellingen voor firewallbeleid kunt u een categoriewijziging aanvragen als u denkt dat een FQDN of URL in een andere categorie moet staan of een suggestie moet hebben voor een niet-gecategoriseerde FQDN of URL. Nadat u een rapport over het wijzigen van een categorie hebt ingediend, ontvangt u een token om de status van de aanvraag bij te houden.

Webcategorieën die geen ondersteuning bieden voor TLS-beëindiging

Bepaald webverkeer, zoals gezondheidsgegevens van werknemers, kan niet worden ontsleuteld met TLS-beëindiging vanwege privacy- en nalevingsredenen. De volgende webcategorieën bieden geen ondersteuning voor TLS-beëindiging:

- Onderwijs

- Financiën

- Overheid

- Gezondheid en geneeskunde

Als u TLS-beëindiging voor specifieke URL's wilt ondersteunen, voegt u deze handmatig toe aan toepassingsregels. Voeg bijvoorbeeld toe www.princeton.edu om deze website toe te staan.

Ondersteunde regio’s

Zie Azure-producten die beschikbaar zijn per regio voor een lijst met regio's waar Azure Firewall beschikbaar is.