Azure Firewall implementeren en configureren met Azure Portal

Het beheren van toegang tot uitgaande netwerken is een belangrijk onderdeel van een algemeen netwerkbeveiligingsabonnement. U kunt bijvoorbeeld de toegang tot websites beperken. Of misschien wilt u de uitgaande IP-adressen en poorten beperken die toegankelijk zijn.

Een van de manieren waarop u de toegang tot uitgaande netwerken kunt beheren vanaf een Azure-subnet is met Azure Firewall. Met Azure Firewall kunt u het volgende configureren:

- Toepassingsregels die volledig gekwalificeerde domeinnamen (FQDN's) definiëren waartoe toegang kan worden verkregen via een subnet.

- Netwerkregels die een bronadres, protocol, doelpoort en doeladres definiëren.

Netwerkverkeer is onderhevig aan de geconfigureerde firewallregels wanneer u het routeert naar de firewall als standaardgateway van het subnet.

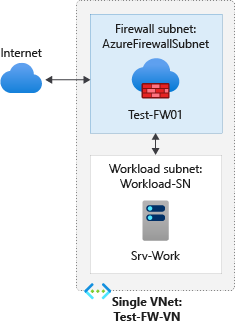

Voor dit artikel maakt u een vereenvoudigd virtueel netwerk met twee subnetten voor eenvoudige implementatie.

Voor productie-implementaties wordt een hub- en spoke-model aanbevolen, waarbij de firewall zich in een eigen virtueel netwerk bevindt. De workloadservers bevinden zich in gekoppelde virtuele netwerken in dezelfde regio met een of meer subnetten.

- AzureFirewallSubnet – De firewall bevindt zich in dit subnet.

- Workload-SN – De workloadserver bevindt zich in dit subnet. Het netwerkverkeer van dit subnet gaat via de firewall.

In dit artikel leert u het volgende:

- Een testnetwerkomgeving instellen

- Een firewall implementeren

- Een standaardroute maken

- Een toepassingsregel configureren om toegang tot www.google.com toe te staan

- Een netwerkregel configureren om toegang tot externe DNS-servers toe te staan

- Een NAT-regel configureren om een extern bureaublad op de testserver toe te staan

- De firewall testen

Notitie

In dit artikel worden klassieke firewallregels gebruikt om de firewall te beheren. De voorkeursmethode is het gebruik van firewallbeleid. Zie zelfstudie: Azure Firewall en beleid implementeren en configureren met behulp van Azure Portal om deze procedure te voltooien met behulp van firewallbeleid

U kunt deze procedure desgewenst voltooien met behulp van Azure PowerShell.

Vereisten

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Het netwerk instellen

Maak eerst een resourcegroep met de resources die nodig zijn om de firewall te implementeren. Maak vervolgens een virtueel netwerk, subnetten en een testserver.

Een brongroep maken

De resourcegroep bevat alle resources die in deze procedure worden gebruikt.

- Meld u aan bij het Azure-portaal.

- Selecteer in het menu van Azure-portal de optie Resourcegroepen of zoek ernaar en selecteer Resourcegroepen vanaf een willekeurige pagina. Selecteer vervolgens Maken.

- Selecteer uw abonnement bij Abonnement.

- Bij Resourcegroepnaam typt u Test-FW-RG.

- Selecteer een regio voor Regio. Alle andere resources die u maakt, moeten zich in dezelfde regio bevinden.

- Selecteer Controleren + maken.

- Selecteer Maken.

Een virtueel netwerk maken

Dit virtuele netwerk heeft twee subnetten.

Notitie

De grootte van het subnet AzureFirewallSubnet is /26. Zie Veelgestelde vragen over Azure Firewall voor meer informatie over de grootte van het subnet.

- Zoek in het menu van Azure Portal of op de startpagina naar virtuele netwerken.

- Selecteer Virtuele netwerken in het resultaatvenster.

- Selecteer Maken.

- Selecteer uw abonnement bij Abonnement.

- Bij Resourcegroep selecteert u Test-FW-RG.

- Typ Test-FW-VN voor de naam van het virtuele netwerk.

- Bij Regio selecteert u dezelfde regio die u eerder hebt gebruikt.

- Selecteer Volgende.

- Selecteer Azure Firewall inschakelen op het tabblad Beveiliging.

- Typ Test-FW01 voor de naam van Azure Firewall.

- Selecteer voor het openbare IP-adres van Azure Firewall een openbaar IP-adres maken.

- Bij Naam typt u fw-pip en selecteert u OK.

- Selecteer Volgende.

- Als Adresruimte accepteert u de standaardinstelling 10.0.0.0/16.

- Selecteer onder Subnet de standaardwaarde en wijzig de naam in Workload-SN.

- Voor het beginadres wijzigt u het in 10.0.2.0/24.

- Selecteer Opslaan.

- Selecteer Controleren + maken.

- Selecteer Maken.

Notitie

Azure Firewall gebruikt indien nodig openbare IP-adressen op basis van beschikbare poorten. Nadat u willekeurig een openbaar IP-adres hebt geselecteerd om uitgaand verbinding te maken, wordt alleen het volgende beschikbare openbare IP-adres gebruikt nadat er geen verbindingen meer kunnen worden gemaakt vanaf het huidige openbare IP-adres. In scenario's met veel verkeer en doorvoer wordt aanbevolen om een NAT-gateway te gebruiken om uitgaande connectiviteit te bieden. SNAT-poorten worden dynamisch toegewezen aan alle openbare IP-adressen die zijn gekoppeld aan NAT Gateway. Zie NAT Gateway integreren met Azure Firewall voor meer informatie.

Maak een virtuele machine

Maak nu de virtuele machine voor de werkbelasting en plaats deze in het subnet Workload-SN.

Selecteer in het menu van Azure Portal of op de startpagina de optie Een resource maken.

Selecteer Windows Server 2019 Datacenter.

Voer deze waarden in voor de virtuele machine:

Instelling Weergegeven als Resourcegroep Test-FW-RG Virtual machine name Srv-Work Regio Hetzelfde als vorige Afbeelding Windows Server 2019 Datacenter Beheerdersgebruikersnaam Typ een gebruikersnaam Wachtwoord Typ een wachtwoord Selecteer onder Regels voor binnenkomende poort, Openbare binnenkomende poorten de optie Geen.

Accepteer de overige standaardwaarden en selecteer Volgende: Schijven.

Accepteer de standaardwaarden van de schijf en selecteer Volgende: Netwerken.

Zorg ervoor dat Test-FW-VN is geselecteerd voor het virtuele netwerk en dat het subnet Workload-SN is.

Selecteer Geen voor Openbaar IP.

Accepteer de overige standaardwaarden en selecteer Volgende: Beheer.

Accepteer de standaardwaarden en selecteer Volgende: Bewaking.

Voor diagnostische gegevens over opstarten selecteert u Uitschakelen om diagnostische gegevens over opstarten uit te schakelen. Accepteer de overige standaardwaarden en selecteer Beoordelen en maken.

Controleer de instellingen op de overzichtspagina en selecteer Maken.

Nadat de implementatie is voltooid, selecteert u Ga naar de resource en noteert u het privé-IP-adres van Srv-Work dat u later moet gebruiken.

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

De firewall onderzoeken

- Ga naar de resourcegroep en selecteer de firewall.

- Noteer het privé- en openbare IP-adres van de firewall. U gebruikt deze adressen later.

Een standaardroute maken

Wanneer u een route maakt voor uitgaande en binnenkomende connectiviteit via de firewall, is een standaardroute naar 0.0.0.0/0 met het privé-IP-adres van het virtuele apparaat voldoende als volgende hop. Hiermee worden uitgaande en binnenkomende verbindingen via de firewall omgeslagen. Als de firewall bijvoorbeeld voldoet aan een TCP-handshake en reageert op een binnenkomende aanvraag, wordt het antwoord doorgestuurd naar het IP-adres dat het verkeer heeft verzonden. Dit is standaard.

Als gevolg hiervan hoeft u geen andere door de gebruiker gedefinieerde route te maken om het IP-bereik van AzureFirewallSubnet op te nemen. Dit kan leiden tot verbroken verbindingen. De oorspronkelijke standaardroute is voldoende.

Voor het subnet Workload-SN configureert u de standaardroute voor uitgaand verkeer om via de firewall te gaan.

- Zoek in Azure Portal naar routetabellen.

- Selecteer Routetabellen in het resultatenvenster.

- Selecteer Maken.

- Selecteer uw abonnement bij Abonnement.

- Bij Resourcegroep selecteert u Test-FW-RG.

- Bij Regio selecteert u dezelfde locatie die u eerder hebt gebruikt.

- Bij Naam typt u Firewall-route.

- Selecteer Controleren + maken.

- Selecteer Maken.

Nadat de implementatie is voltooid, selecteert u Ga naar de resource.

Selecteer op de pagina Firewallroute subnetten en selecteer vervolgens Koppelen.

Voor virtueel netwerk selecteert u Test-FW-VN.

Bij Subnet selecteert u Workload-SN. Zorg ervoor dat u alleen het subnet Workload-SN selecteert voor deze route, anders werkt de firewall niet correct.

Selecteer OK.

Selecteer Routes en vervolgens Toevoegen.

Bij Routenaam typt u fw-dg.

Selecteer IP-adressen voor doeltype.

Voor DOEL-IP-adressen/CIDR-bereiken typt u 0.0.0.0/0.

Bij Volgend hoptype selecteert u Virtueel apparaat.

Azure Firewall is eigenlijk een beheerde service, maar Virtueel apparaat werkt in deze situatie.

Bij Adres van de volgende hop typt u het privé-IP-adres voor de firewall dat u eerder hebt genoteerd.

Selecteer Toevoegen.

Een toepassingsregel configureren

Dit is de toepassingsregel waarmee uitgaande toegang tot www.google.com wordt toegestaan.

- Open de resourcegroep Test-FW-RG en selecteer de firewall Test-FW01.

- Selecteer Regels (klassiek) op de pagina Test-FW01 onder Instellingen.

- Selecteer het tabblad Verzameling met toepassingsregels.

- Selecteer Toepassingsregelverzameling toevoegen.

- Bij Naam typt u App-Coll01.

- Bij Prioriteit typt u 200.

- Bij Actie selecteert u Toestaan.

- Onder Regels, Doel-FQDN's, typt u bij NaamAllow-Google.

- Selecteer IP-adres bij Brontype.

- Typ bij Bron 10.0.2.0/24.

- Bij Protocol:poort typt u http, https.

- Bij Doel-FQDN's typt u

www.google.com - Selecteer Toevoegen.

Azure Firewall bevat een ingebouwde regelverzameling voor infrastructuur-FQDN’s die standaard zijn toegestaan. Deze FQDN’s zijn specifiek voor het platform en kunnen niet voor andere doeleinden worden gebruikt. Zie FQDN's voor infrastructuur voor meer informatie.

Een netwerkregel configureren

Dit is de netwerkregel waarmee uitgaande toegang tot twee IP-adressen op poort 53 (DNS) wordt toegestaan.

Selecteer het tabblad Verzameling met netwerkregels.

Selecteer Verzameling met netwerkregels toevoegen.

Bij Naam typt u Net-Coll01.

Bij Prioriteit typt u 200.

Bij Actie selecteert u Toestaan.

Onder Regels, IP-adressen, Naam typt u Allow-DNS.

Bij Protocol selecteert u UDP.

Selecteer IP-adres bij Brontype.

Typ bij Bron 10.0.2.0/24.

Bij Doeltype selecteert u IP-adres.

Typ bij Doeladres 209.244.0.3,209.244.0.4

Dit zijn openbare DNS-servers die worden beheerd door Level3.

Bij Doelpoorten typt u 53.

Selecteer Toevoegen.

Een DNAT-regel configureren

Met deze regel kunt u een extern bureaublad via de firewall verbinden met de virtuele machine Srv-Work.

- Selecteer het tabblad Verzameling van NAT-regels.

- Selecteer Verzameling van NAT-regels toevoegen.

- Typ rdp bij Naam.

- Bij Prioriteit typt u 200.

- Onder Regels typt u bij Naam de naam rdp-nat.

- Bij Protocol selecteert u TCP.

- Selecteer IP-adres bij Brontype.

- Typ bij Bron *.

- Bij Doeladressen typt u het openbare IP-adres van de firewall.

- Typ bij Doelpoorten 3389.

- Typ bij Vertaalde adressen het privé-IP-adres van Srv-work.

- Bij Vertaalde poort typt u 3389.

- Selecteer Toevoegen.

Het primaire en secundaire DNS-adres voor de netwerkinterface Srv-Work wijzigen

Configureer voor testdoeleinden de primaire en secundaire DNS-adressen van de server. Dit is geen algemene Azure Firewall-vereiste.

- Selecteer in het menu van Azure-portal de optie Resourcegroepen of zoek ernaar en selecteer Resourcegroepen vanaf een willekeurige pagina. Selecteer de resourcegroep Test-FW-RG.

- Selecteer de netwerkinterface voor de virtuele machine Srv-Work.

- Selecteer onder Instellingen de optie DNS-servers.

- Selecteer onder DNS-servers de optie Aangepast.

- Typ 209.244.0.3 en druk op Enter in het tekstvak DNS-server toevoegen en op 209.244.0.4 in het volgende tekstvak.

- Selecteer Opslaan.

- Start de virtuele machine Srv-Work opnieuw.

De firewall testen

Test nu de firewall om te controleren of deze werkt zoals verwacht.

Verbind een extern bureaublad met het openbare IP-adres van de firewall en meld u aan bij de virtuele Srv-Work-machine.

Open Internet Explorer en blader naar

https://www.google.com.Selecteer OK>Sluiten in de beveiligingswaarschuwingen van Internet Explorer.

U zou nu de startpagina van Google moeten zien.

Blader naar

https://www.microsoft.com.De firewall moet u blokkeren.

U hebt nu gecontroleerd of de firewallregels werken:

- U kunt verbinding maken met de virtuele machine met behulp van RDP.

- Kunt u bladeren naar de enige toegestane FQDN, maar niet naar andere.

- Kunt u DNS-namen omzetten met behulp van de geconfigureerde externe DNS-server.

Resources opschonen

U kunt uw firewallresources behouden om door te gaan met testen of als deze niet meer nodig zijn, de resourcegroep Test-FW-RG verwijderen om alle firewallgerelateerde resources te verwijderen.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor