Azure Firewall logboeken (verouderd) en metrische gegevens bewaken

Tip

Zie Azure Structured Firewall-logboeken voor een verbeterde methode voor het werken met firewalllogboeken.

U kunt Azure Firewall bewaken met behulp van firewall-logboeken. U kunt ook activiteitenlogboeken gebruiken om bewerkingen in Azure Firewall-resources te controleren. Met metrische gegevens kunt u prestatiemeteritems in de portal zien.

Via de portal kunt u toegang verkrijgen tot sommige van deze logboeken. Logboeken kunnen worden verzonden naar Azure Monitor-logboeken, Storage en Event Hubs en kunnen worden geanalyseerd in Azure Monitor-logboeken of door verschillende hulpprogramma's zoals Excel en Power BI.

Notitie

Dit artikel is onlangs bijgewerkt waarbij Log Analytics is vervangen door de term Azure Monitor-logboeken. Logboekgegevens worden nog steeds opgeslagen in een Log Analytics-werkruimte, en worden nog steeds verzameld en geanalyseerd met dezelfde Log Analytics-service. De terminologie wordt bijgewerkt om de rol van logboeken in Azure Monitor beter te weerspiegelen. Zie Wijzigingen in Azure Monitor-terminologie voor meer informatie.

Notitie

U wordt aangeraden de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Vereisten

Voordat u begint, moet u Azure Firewall logboeken en metrische gegevens lezen voor een overzicht van de diagnostische logboeken en metrische gegevens die beschikbaar zijn voor Azure Firewall.

Diagnostische logboekregistratie inschakelen via de Azure-portal

Nadat u deze procedure voor het inschakelen van diagnostische logboekregistratie hebt voltooid, kan het enkele minuten duren voordat de gegevens in uw logboeken verschijnen. Als u in eerste instantie niets ziet, controleert u het over een paar minuten opnieuw.

Open in de Azure Portal uw firewallresourcegroep en selecteer de firewall.

Selecteer Diagnostische instellingen onder Controle.

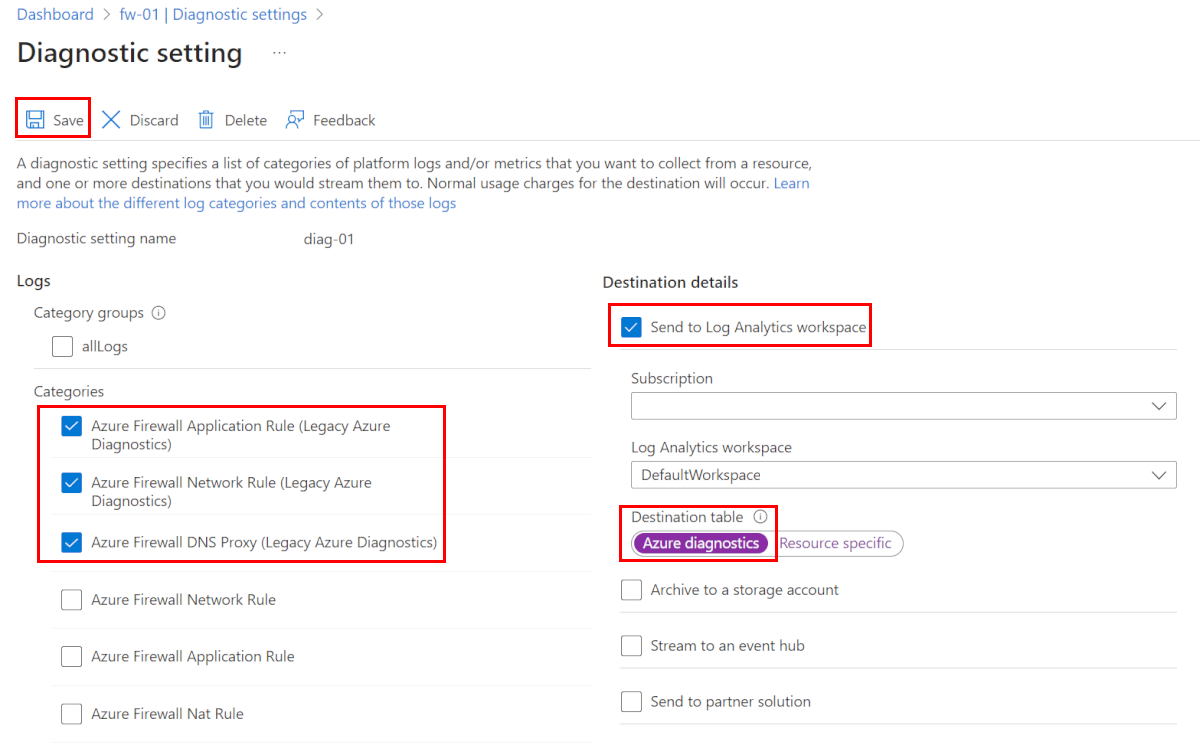

Voor Azure Firewall zijn er drie servicespecifieke verouderde logboeken beschikbaar:

- Azure Firewall-toepassingsregel (verouderd Azure Diagnostics)

- Azure Firewall-netwerkregel (verouderd Azure Diagnostics)

- Azure Firewall DNS-proxy (verouderde Azure Diagnostics)

Selecteer Diagnostische instellingen toevoegen. Op de pagina Diagnostische instellingen staan de instellingen voor de diagnostische logboeken.

Typ een naam voor de diagnostische instelling.

Selecteer onder LogboekenAzure Firewall Toepassingsregel (verouderde Azure Diagnostics), Azure Firewall netwerkregel (verouderde Azure Diagnostics) en Azure Firewall DNS-proxy (verouderd) Azure Diagnostics) om de logboeken te verzamelen.

Selecteer Verzenden naar Log Analytics om uw werkruimte te configureren.

Selecteer uw abonnement.

Voor de tabel Doel selecteert u Diagnostische gegevens van Azure.

Selecteer Opslaan.

Diagnostische logboekregistratie inschakelen met behulp van PowerShell

Activiteitenlogboekregistratie is automatisch ingeschakeld voor elke Resource Manager-resource. Diagnostische logboekregistratie moet worden ingeschakeld om te beginnen met het verzamelen van de gegevens die beschikbaar zijn via die logboeken.

Gebruik de volgende stappen om diagnostische logboekregistratie met PowerShell in te schakelen:

Noteer de resource-id van uw Log Analytics-werkruimte, waarin de logboekgegevens worden opgeslagen. Deze waarde heeft de volgende notatie:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>U kunt elke werkruimte in uw abonnement gebruiken. U kunt de Azure-portal gebruiken om deze informatie te vinden. De informatie bevindt zich op de pagina Eigenschappen van de resource.

Noteer de resource-id voor de firewall. Deze waarde heeft de volgende notatie:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>U kunt de portal gebruiken om deze informatie te vinden.

Schakel diagnostische logboekregistratie in voor alle logboeken en metrische gegevens met behulp van de volgende PowerShell-cmdlet:

$diagSettings = @{ Name = 'toLogAnalytics' ResourceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' WorkspaceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' } New-AzDiagnosticSetting @diagSettings

Diagnostische logboekregistratie inschakelen met behulp van de Azure CLI

Activiteitenlogboekregistratie is automatisch ingeschakeld voor elke Resource Manager-resource. Diagnostische logboekregistratie moet worden ingeschakeld om te beginnen met het verzamelen van de gegevens die beschikbaar zijn via die logboeken.

Voer de volgende stappen uit om diagnostische logboekregistratie in te schakelen met Azure CLI:

Noteer de resource-id van uw Log Analytics-werkruimte, waarin de logboekgegevens worden opgeslagen. Deze waarde heeft de volgende notatie:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>U kunt elke werkruimte in uw abonnement gebruiken. U kunt de Azure-portal gebruiken om deze informatie te vinden. De informatie bevindt zich op de pagina Eigenschappen van de resource.

Noteer de resource-id voor de firewall. Deze waarde heeft de volgende notatie:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>U kunt de portal gebruiken om deze informatie te vinden.

Schakel diagnostische logboekregistratie in voor alle logboeken en metrische gegevens met behulp van de volgende Azure CLI-opdracht:

az monitor diagnostic-settings create -n 'toLogAnalytics' --resource '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' --workspace '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' --logs "[{\"category\":\"AzureFirewallApplicationRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallNetworkRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallDnsProxy\",\"Enabled\":true}]" --metrics "[{\"category\": \"AllMetrics\",\"enabled\": true}]"

Het activiteitenlogboek bekijken en analyseren

U kunt activiteitenlogboekgegevens bekijken en analyseren via een van de volgende methoden:

Azure-hulpprogramma’s: Haal informatie uit het activiteitenlogboek op via Azure PowerShell, de Azure CLI, de Azure REST-API of de Azure-portal. In het artikel Activiteitsbewerkingen met Resource Manager staan stapsgewijze instructies voor elke methode.

Power BI: Als u nog geen Power BI-account hebt, kunt u het gratis uitproberen. Door het inhoudspakket voor Azure-activiteitenlogboeken voor Power BI te gebruiken, kunt u uw gegevens analyseren met vooraf geconfigureerde dashboards die u kunt gebruiken zoals geleverd of kunt aanpassen.

Microsoft Sentinel: U kunt Azure Firewall logboeken verbinden met Microsoft Sentinel, zodat u logboekgegevens in werkmappen kunt bekijken, gebruiken om aangepaste waarschuwingen te maken en deze kunt opnemen om uw onderzoek te verbeteren. De Azure Firewall-gegevensconnector in Microsoft Sentinel is momenteel beschikbaar als openbare preview. Zie Verbinding maken met gegevens uit Azure Firewall voor meer informatie.

Zie de volgende video van Mohit Kumar voor een overzicht:

De logboeken voor netwerk- en toepassingsregels bekijken en analyseren

Azure Firewall Workbook biedt een flexibel canvas voor Azure Firewall gegevensanalyse. U kunt het gebruiken om uitgebreide visuele rapporten te maken binnen de Azure Portal. U kunt gebruikmaken van meerdere firewalls die in Azure zijn geïmplementeerd en deze combineren tot geïntegreerde interactieve ervaringen.

U kunt ook verbinding maken met uw opslagaccount en de JSON-logboekitems voor toegangs- en prestatielogboeken ophalen. Nadat u de JSON-bestanden hebt gedownload, kunt u ze naar de CSV-indeling converteren en in Excel, Power BI of een ander hulpprogramma voor gegevensvisualisatie bekijken.

Tip

Als u bekend bent met Visual Studio en de basisconcepten van het wijzigen van waarden voor constanten en variabelen in C#, kunt u de logboekconversieprogramma’s gebruiken die beschikbaar zijn in GitHub.

Metrische gegevens bekijken

Blader naar een Azure Firewall. Selecteer Metrische gegevens onder Bewaking. Om de beschikbare waarden te zien, selecteert u de vervolgkeuzelijst METRISCH.

Volgende stappen

Nu u uw firewall hebt geconfigureerd om logboeken te verzamelen, kunt u Azure Monitor-logboeken verkennen om uw gegevens te bekijken.