Enterprise Security Package-clusters maken en configureren in Azure HDInsight

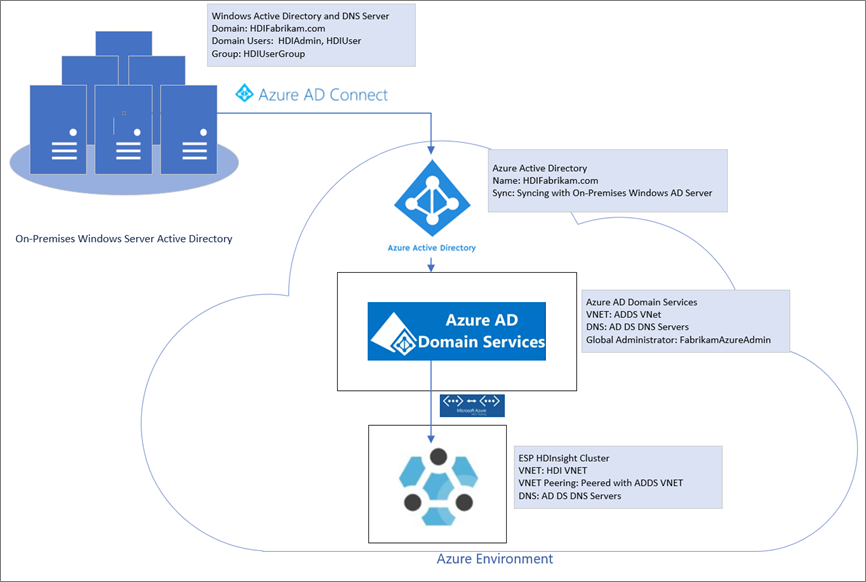

Enterprise Security Package (ESP) voor Azure HDInsight biedt u toegang tot verificatie op basis van Active Directory, ondersteuning voor meerdere gebruikers en op rollen gebaseerd toegangsbeheer voor uw Apache Hadoop-clusters in Azure. MET HDInsight ESP-clusters kunnen organisaties die voldoen aan strikt beveiligingsbeleid voor bedrijven, gevoelige gegevens veilig verwerken.

In deze handleiding ziet u hoe u een Azure HDInsight-cluster met ESP maakt. Ook ziet u hoe u een Windows IaaS-VM maakt waarop Active Directory en Domain Name System (DNS) zijn ingeschakeld. Gebruik deze handleiding om de benodigde resources zo te configureren dat on-premises gebruikers zich kunnen aanmelden bij een HDInsight-cluster met ESP.

De server die u maakt, fungeert als vervanging voor uw werkelijke on-premises omgeving. U gebruikt deze voor de installatie- en configuratiestappen. Later herhaalt u de stappen in uw eigen omgeving.

Deze handleiding helpt u ook bij het maken van een hybride identiteitsomgeving met behulp van wachtwoord-hashsynchronisatie met Microsoft Entra ID. De handleiding vormt een aanvulling op ESP gebruiken in HDInsight.

Voordat u dit proces in uw eigen omgeving gebruikt:

- Active Directory en DNS instellen.

- Schakel Microsoft Entra-id in.

- On-premises gebruikersaccounts synchroniseren met Microsoft Entra-id.

Een on-premises omgeving maken

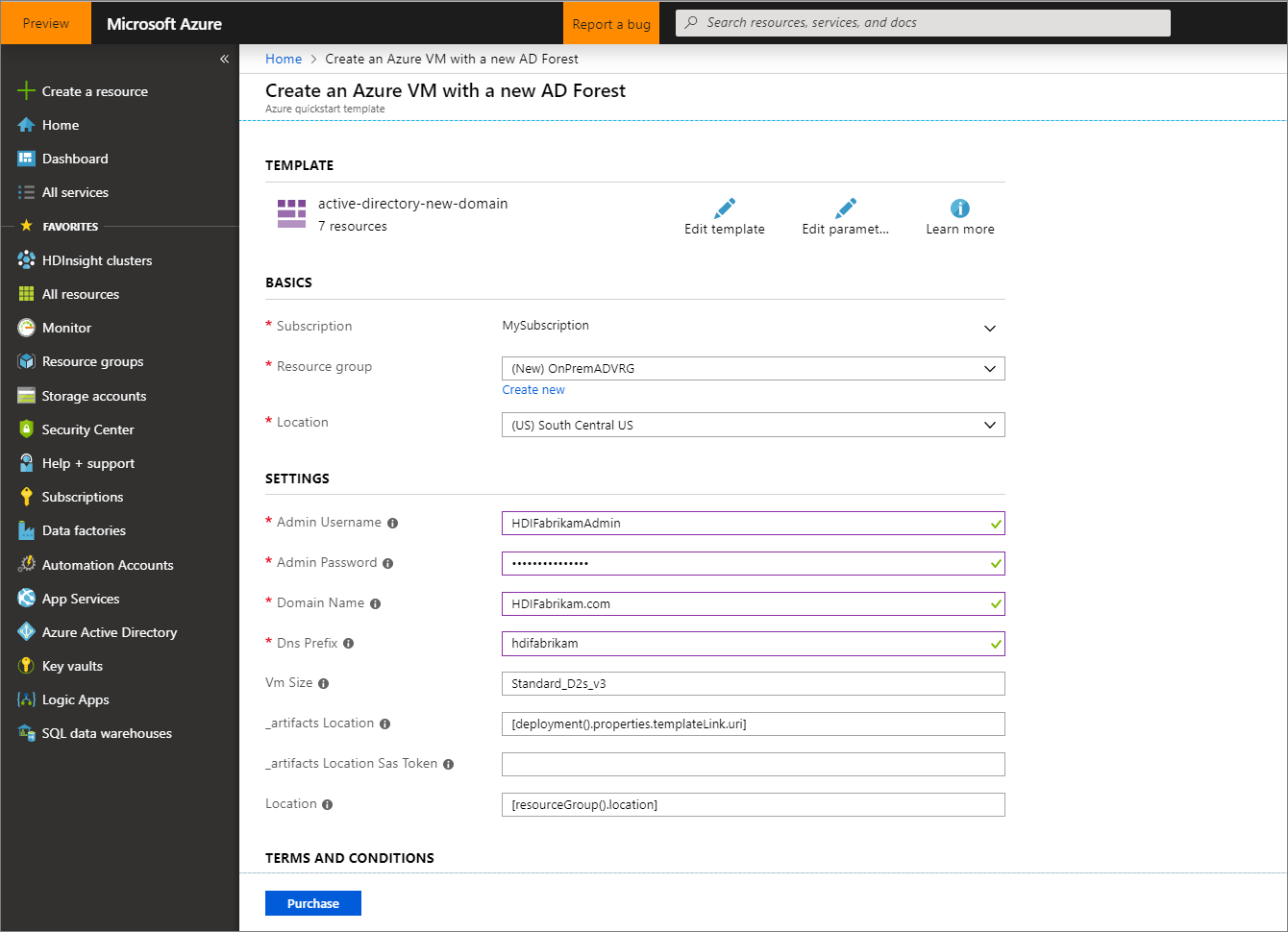

In deze sectie gebruikt u een Azure Quickstart-implementatiesjabloon om nieuwe VIRTUELE machines te maken, DNS te configureren en een nieuw Active Directory-forest toe te voegen.

Ga naar de quickstart-implementatiesjabloon om een Virtuele Azure-machine te maken met een nieuw Active Directory-forest.

Selecteer Implementeren in Azure.

Meld u aan bij uw Azure-abonnement.

Geef op de pagina Een virtuele Azure-machine maken met een nieuw AD-forest de volgende informatie op:

Eigenschappen Weergegeven als Abonnement Selecteer het abonnement waar u de resources wilt implementeren. Resourcegroep Selecteer Nieuwe maken en voer de naam in OnPremADVRGLocatie Selecteer een locatie. Gebruikersnaam van beheerder HDIFabrikamAdminWachtwoord beheerder Voer een wachtwoord in. Domeinnaam HDIFabrikam.comDns-voorvoegsel hdifabrikamLaat de resterende standaardwaarden staan.

Bekijk de voorwaarden en selecteer vervolgens ik ga akkoord met de bovenstaande voorwaarden.

Selecteer Kopen en controleer de implementatie en wacht tot deze is voltooid. De implementatie duurt ongeveer 30 minuten.

Gebruikers en groepen configureren voor clustertoegang

In deze sectie maakt u de gebruikers die aan het einde van deze handleiding toegang hebben tot het HDInsight-cluster.

Maak verbinding met de domeincontroller via Extern bureaublad.

- Navigeer vanuit Azure Portal naar Resourcegroepen>OnPremADVRG>adVM>Connect.

- Selecteer in de vervolgkeuzelijst MET IP-adressen het openbare IP-adres.

- Selecteer RDP-bestand downloaden en open het bestand.

- Gebruik

HDIFabrikam\HDIFabrikamAdmindeze naam als gebruikersnaam. - Voer het wachtwoord in dat u hebt gekozen voor het beheerdersaccount.

- Selecteer OK.

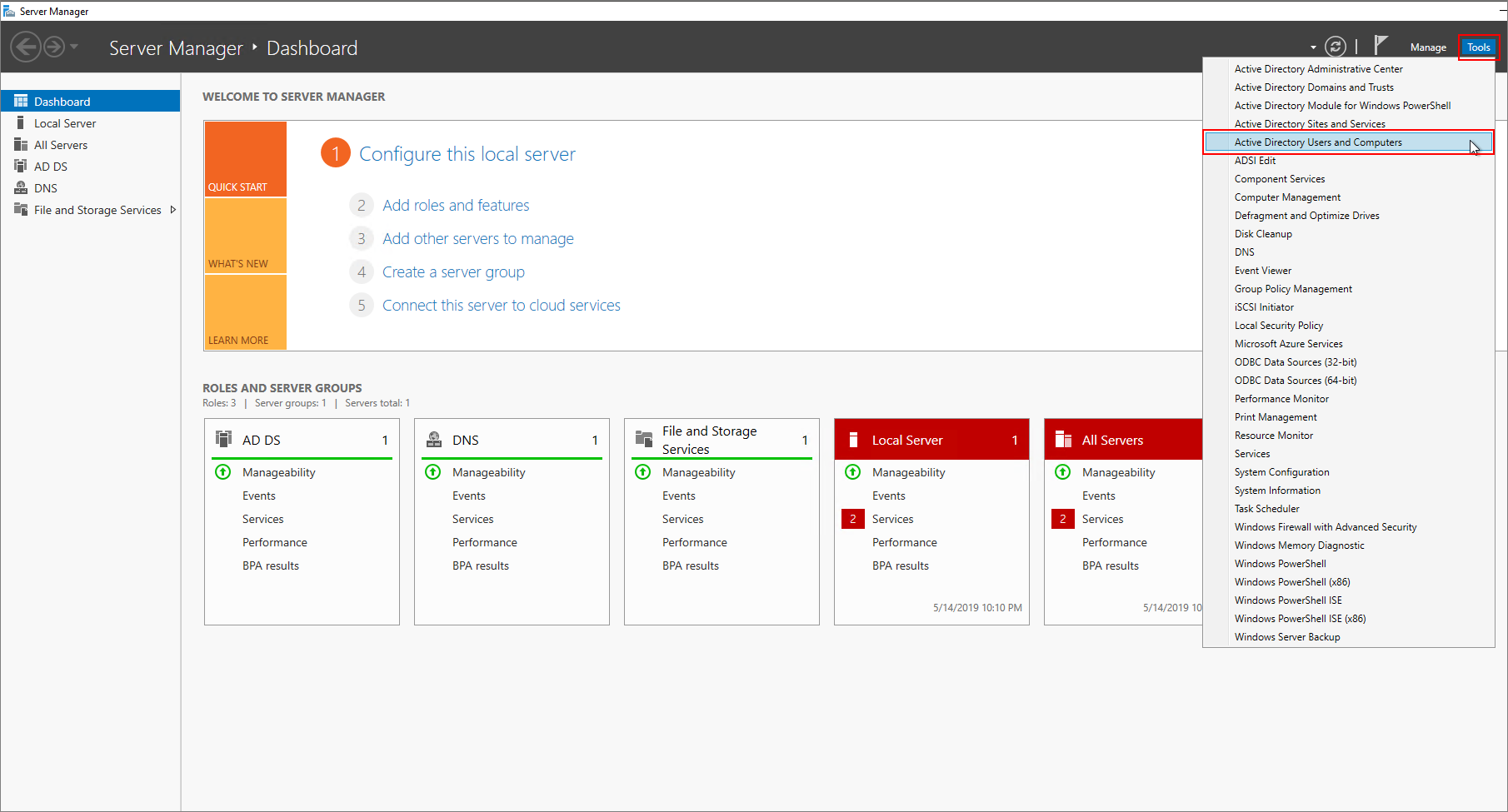

Ga vanaf de domeincontroller Serverbeheer dashboard naar Extra> Active Directory.

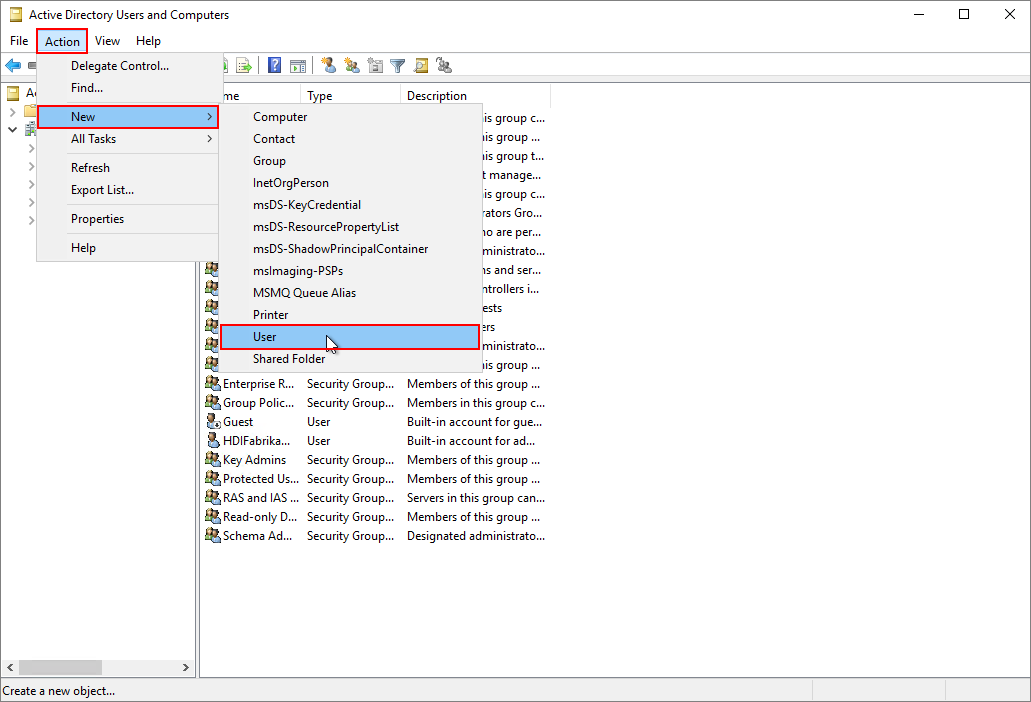

Maak twee nieuwe gebruikers: HDIAdmin en HDIUser. Deze twee gebruikers melden zich aan bij HDInsight-clusters.

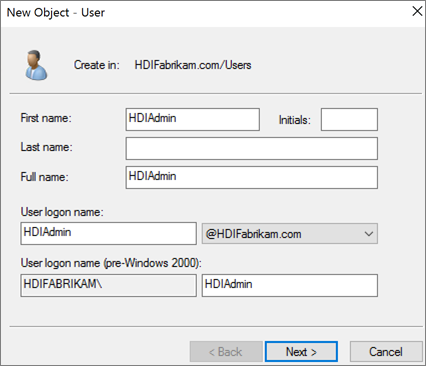

Klik op de pagina Active Directory met de rechtermuisknop

HDIFabrikam.comen navigeer naar Nieuwe>gebruiker.

Voer op de pagina Nieuw object - Gebruiker de voornaam en aanmeldingsnaam van de gebruiker

HDIUserin. De andere velden worden automatisch ingevuld. Selecteer Volgende.

Voer in het pop-upvenster dat wordt weergegeven een wachtwoord in voor het nieuwe account. Selecteer Wachtwoord verloopt nooit en klik op OK in het pop-upbericht.

Selecteer Volgende en vervolgens Voltooien om het nieuwe account te maken.

Herhaal de bovenstaande stappen om de gebruiker

HDIAdminte maken.

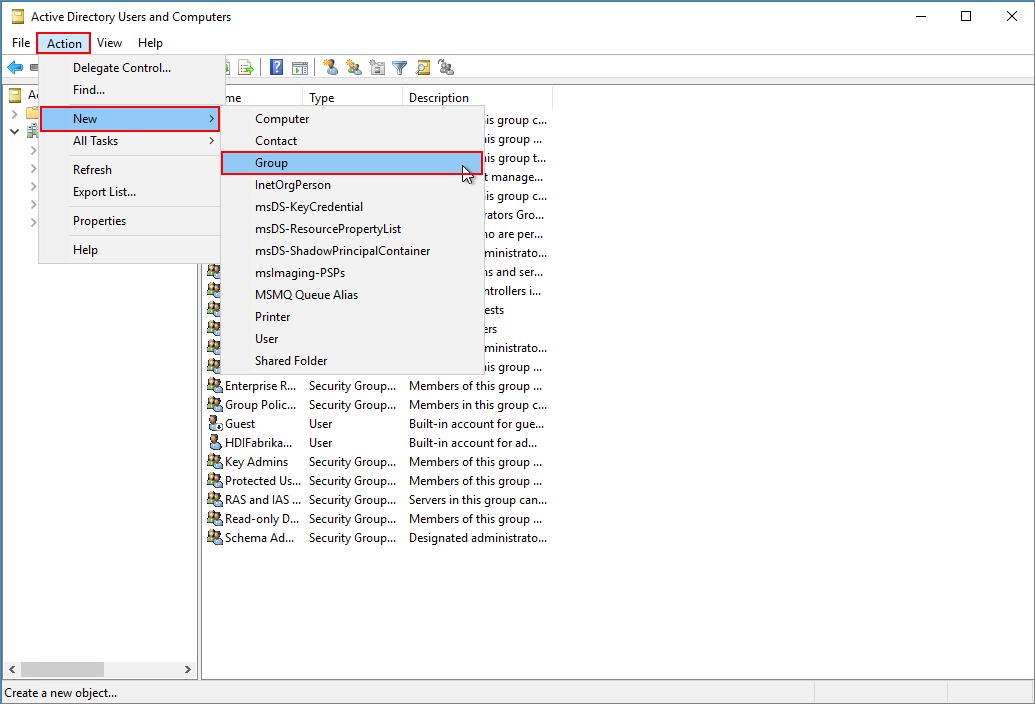

Maak een beveiligingsgroep.

Klik in Active Directory met de rechtermuisknop

HDIFabrikam.comen navigeer naar Nieuwe>groep.Voer

HDIUserGrouphet tekstvak Groepsnaam in.Selecteer OK.

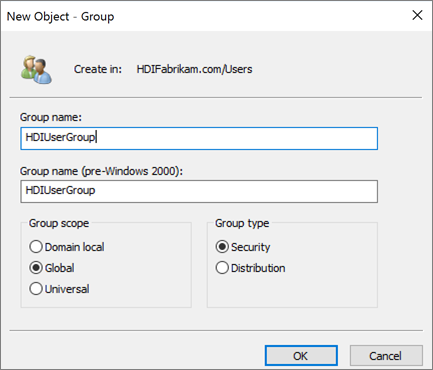

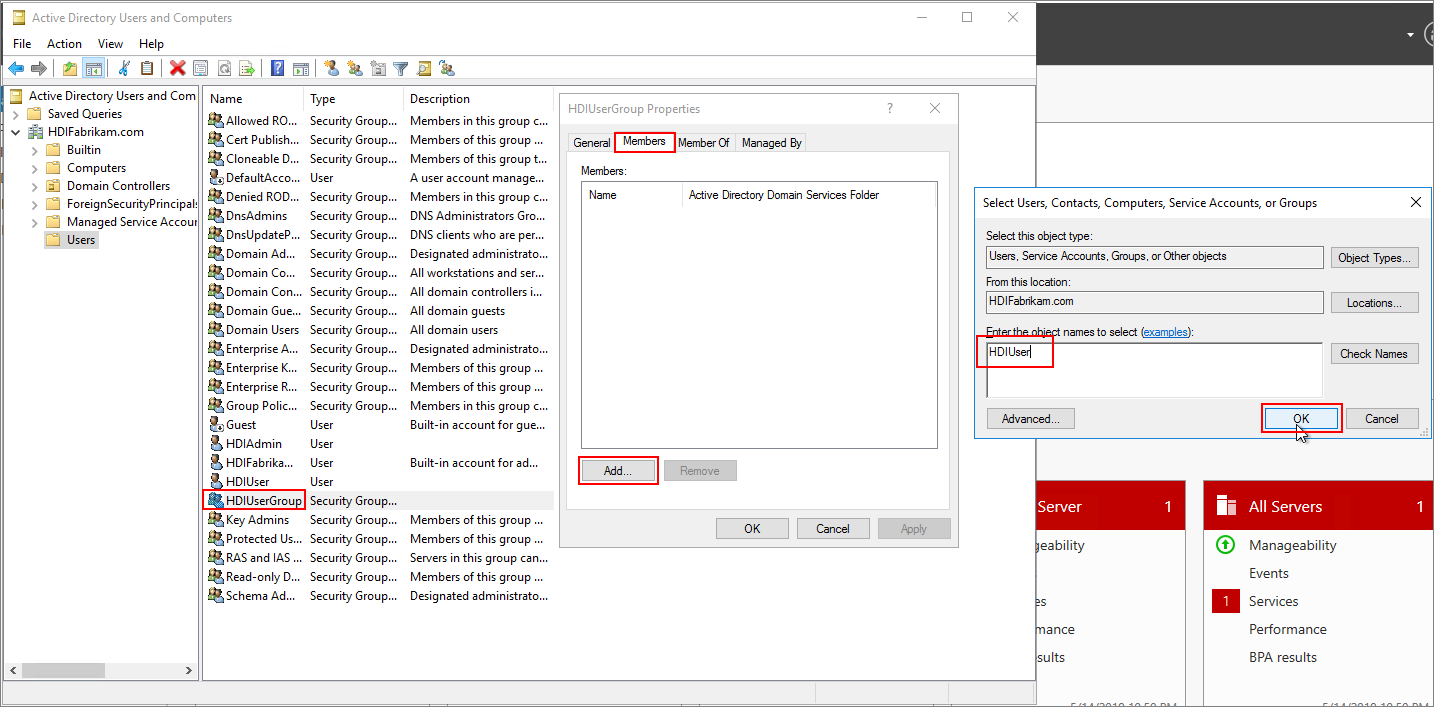

Voeg leden toe aan HDIUserGroup.

Klik met de rechtermuisknop op HDIUser en selecteer Toevoegen aan een groep....

Voer in het tekstvak De objectnamen invoeren

HDIUserGroupin om het tekstvak te selecteren. Selecteer vervolgens OK en ok opnieuw in het pop-upvenster.Herhaal de vorige stappen voor het HDIAdmin-account .

U hebt nu uw Active Directory-omgeving gemaakt. U hebt twee gebruikers en een gebruikersgroep toegevoegd die toegang hebben tot het HDInsight-cluster.

De gebruikers worden gesynchroniseerd met Microsoft Entra-id.

Een Microsoft Entra-map maken

Meld u aan bij het Azure-portaal.

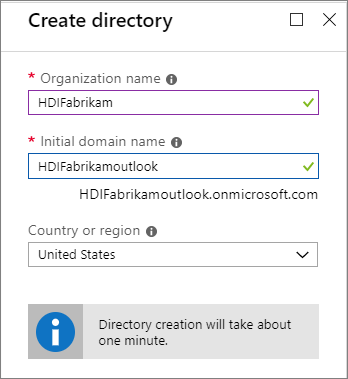

Selecteer Een resource maken en typ

directory. Selecteer Microsoft Entra ID>Maken.Voer onder De naam van de organisatie de naam in

HDIFabrikam.Voer onder De initiële domeinnaam in

HDIFabrikamoutlook.Selecteer Maken.

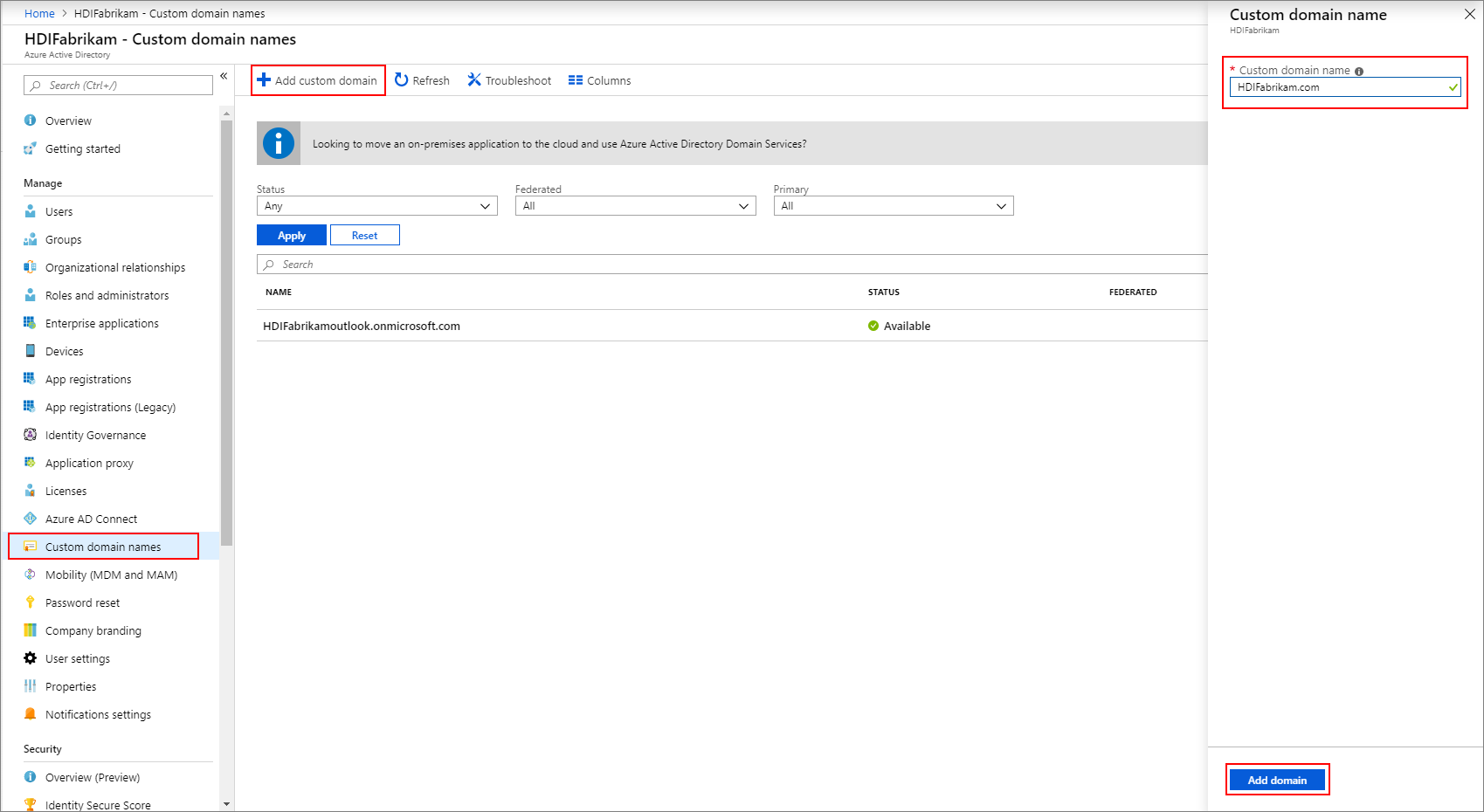

Een aangepast domein maken

Selecteer aangepaste domeinnamen in uw nieuwe Microsoft Entra-id onder Beheren.

Selecteer + Aangepast domein toevoegen.

Voer onder Aangepaste domeinnaam de naam in

HDIFabrikam.comen selecteer vervolgens Domein toevoegen.Vul vervolgens uw DNS-gegevens toe aan de domeinregistrar.

Een groep maken

- Selecteer Groepen in uw nieuwe Microsoft Entra-id onder Beheren.

- Selecteer + Nieuwe groep.

- Typ in

AAD DC Administratorshet tekstvak groepsnaam . - Selecteer Maken.

Uw Microsoft Entra-tenant configureren

Nu configureert u uw Microsoft Entra-tenant, zodat u gebruikers en groepen vanuit het on-premises Active Directory-exemplaar kunt synchroniseren met de cloud.

Maak een Active Directory-tenantbeheerder.

Meld u aan bij Azure Portal en selecteer uw Microsoft Entra-tenant, HDIFabrikam.

Navigeer naar Nieuwe>gebruiker beheren.>

Voer de volgende gegevens in voor de nieuwe gebruiker:

Identiteit

Eigenschappen Beschrijving User name Voer fabrikamazureadminhet tekstvak in. Selecteer in de vervolgkeuzelijst domeinnaamhdifabrikam.comNaam Voer fabrikamazureadminin.Wachtwoord

- Selecteer Laat me het wachtwoord maken.

- Voer een veilig wachtwoord van uw keuze in.

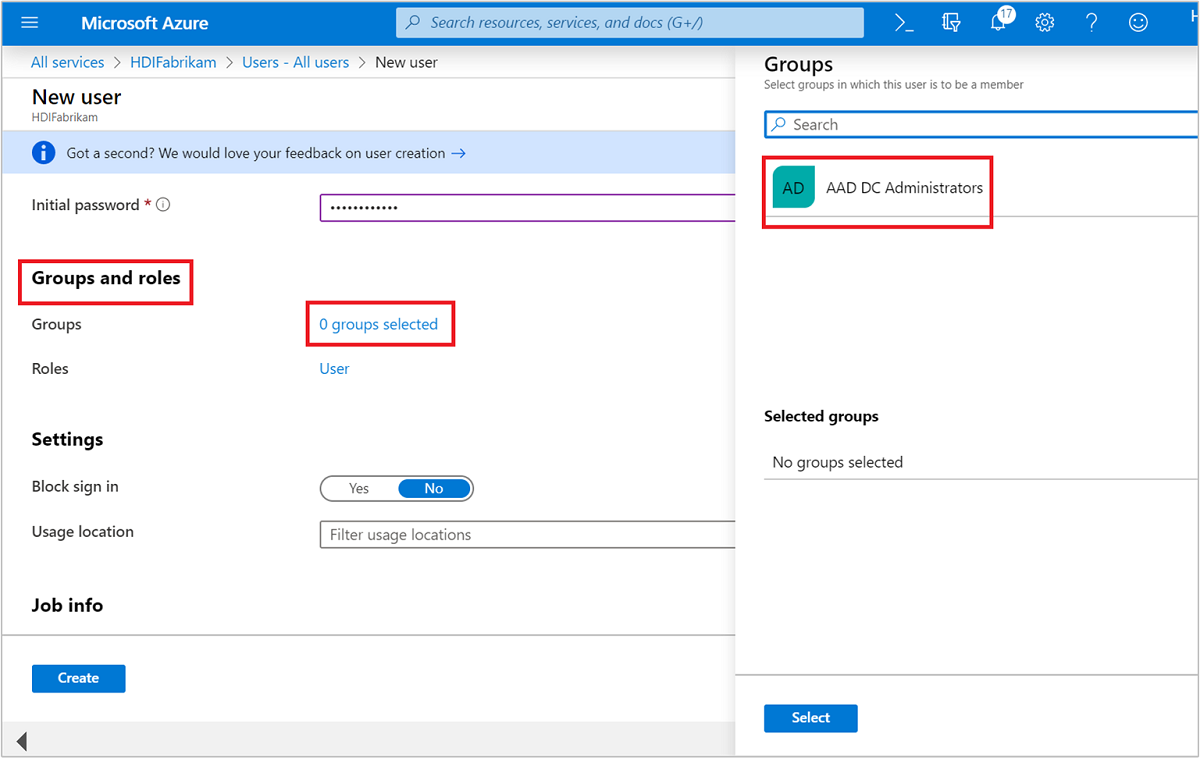

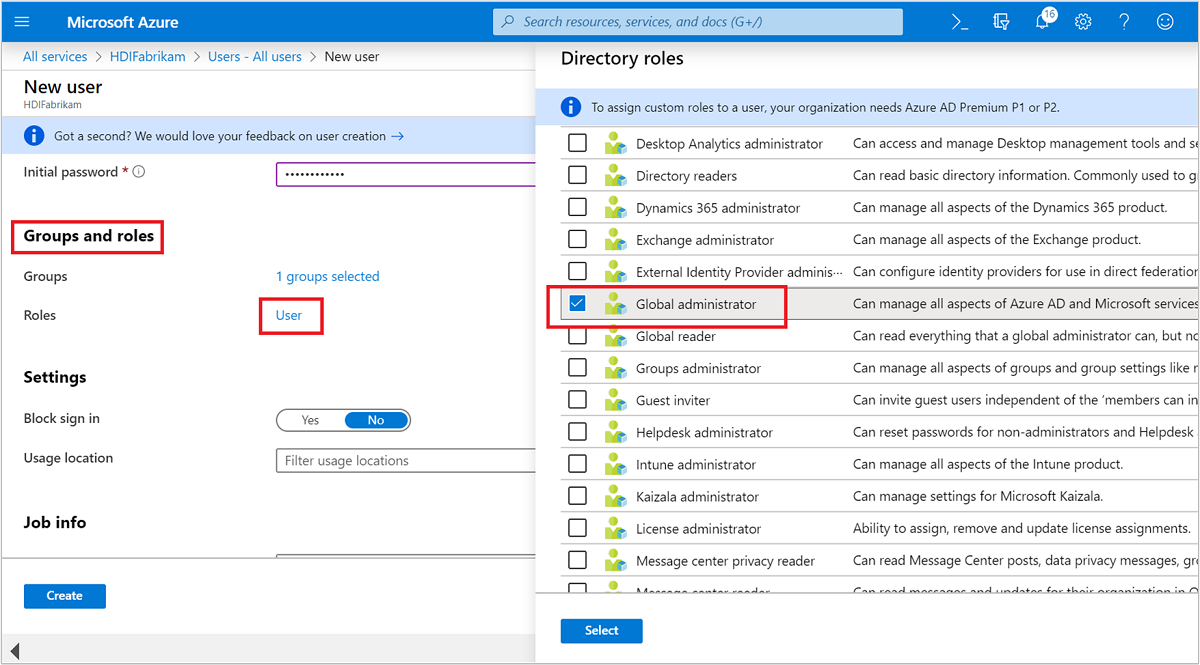

Groepen en rollen

Selecteer 0 groepen geselecteerd.

Selecteer

AAD DCBeheerders en selecteer vervolgens.

Selecteer Gebruiker.

Selecteer Administrator en selecteer vervolgens.

Selecteer Maken.

Laat de nieuwe gebruiker zich vervolgens aanmelden bij Azure Portal, waar het wordt gevraagd om het wachtwoord te wijzigen. U moet dit doen voordat u Microsoft Entra Connect configureert.

On-premises gebruikers synchroniseren met Microsoft Entra-id

Microsoft Entra Connect configureren

Download Microsoft Entra Connect vanaf de domeincontroller.

Open het uitvoerbare bestand dat u hebt gedownload en ga akkoord met de licentievoorwaarden. Selecteer Doorgaan.

Selecteer Snelle instellingen gebruiken.

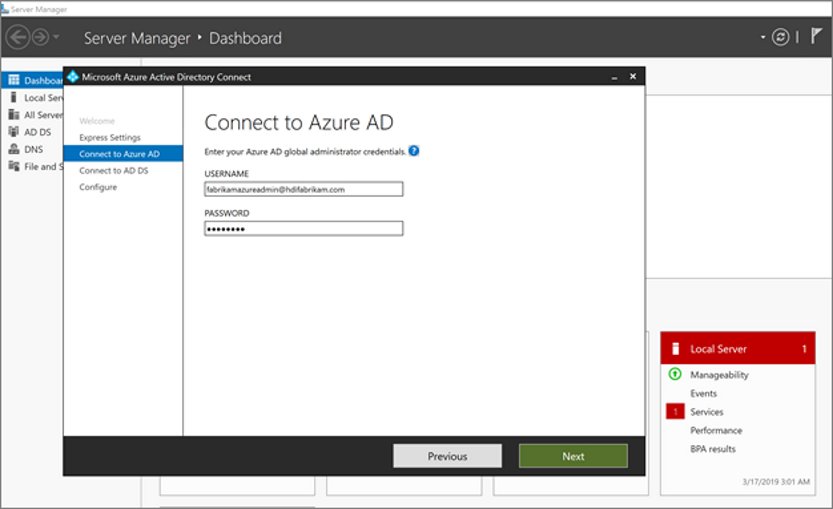

Voer op de pagina Verbinding maken met Microsoft Entra ID de gebruikersnaam en het wachtwoord van de beheerder voor Microsoft Entra-id in. Gebruik de gebruikersnaam

fabrikamazureadmin@hdifabrikam.comdie u hebt gemaakt toen u uw Active Directory-tenant hebt geconfigureerd. Selecteer Volgende.

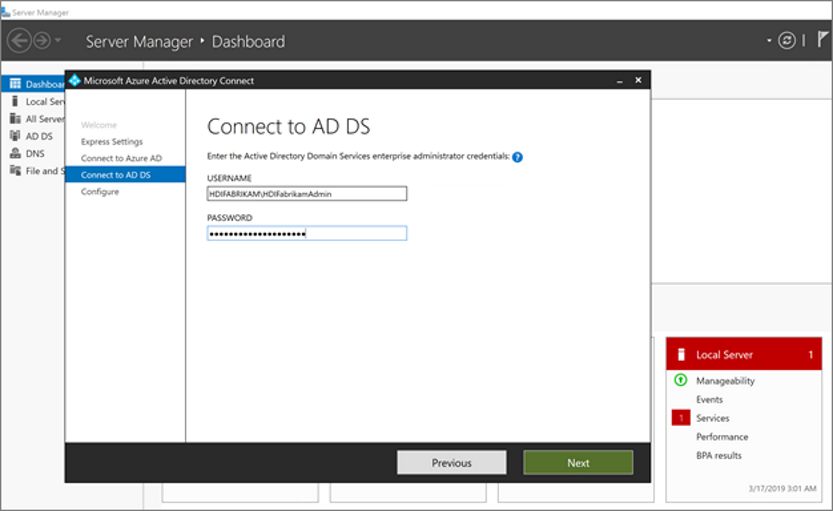

Voer op de pagina Verbinding maken met Active Directory-domein Services de gebruikersnaam en het wachtwoord voor een ondernemingsbeheerdersaccount in. Gebruik de gebruikersnaam

HDIFabrikam\HDIFabrikamAdminen het bijbehorende wachtwoord die u eerder hebt gemaakt. Selecteer Volgende.

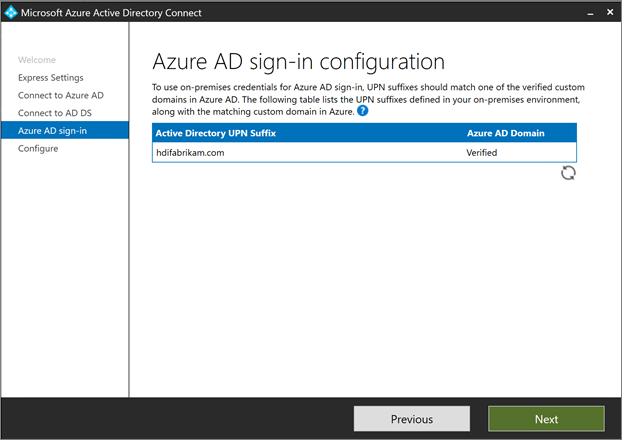

Selecteer Volgende op de aanmeldingsconfiguratiepagina van Microsoft Entra.

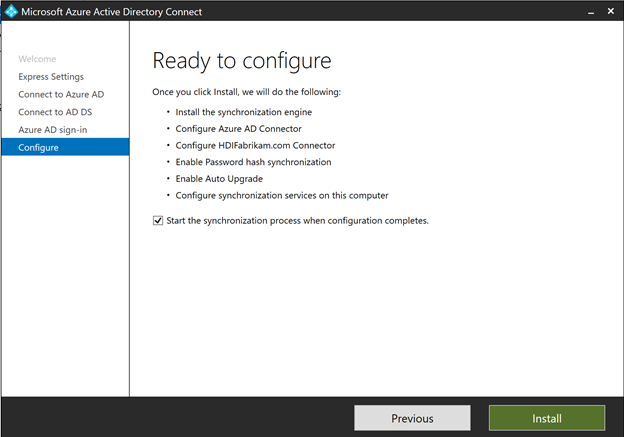

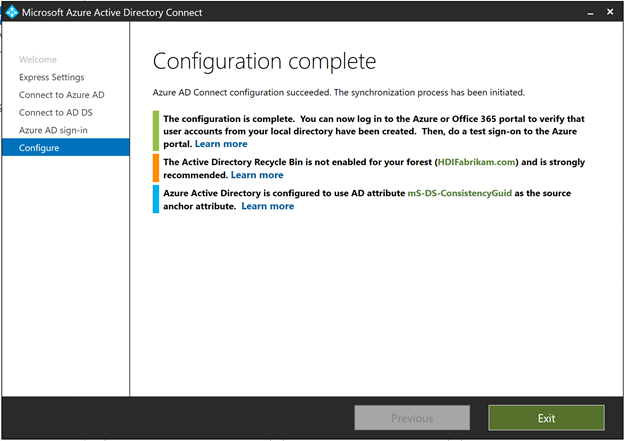

Selecteer Installeren op de pagina Gereed om te configureren.

Selecteer de pagina Configuratie voltooid op Afsluiten.

Nadat de synchronisatie is voltooid, controleert u of de gebruikers die u in de IaaS-directory hebt gemaakt, zijn gesynchroniseerd met Microsoft Entra-id.

- Meld u aan bij het Azure-portaal.

- Selecteer Microsoft Entra ID>HDIFabrikam-gebruikers.>

Een door de gebruiker toegewezen beheerde identiteit maken

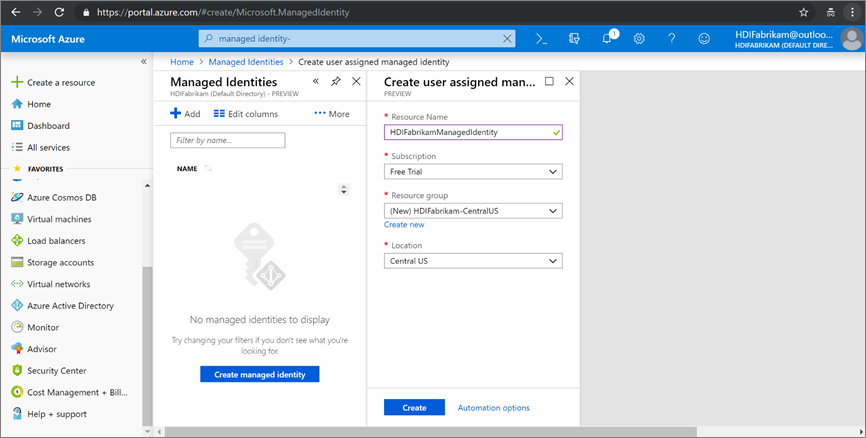

Maak een door de gebruiker toegewezen beheerde identiteit die u kunt gebruiken om Microsoft Entra Domain Services te configureren. Zie Een rol maken, weergeven, verwijderen of toewijzen aan een door de gebruiker toegewezen beheerde identiteit met behulp van Azure Portal voor meer informatie.

- Meld u aan bij het Azure-portaal.

- Selecteer Een resource maken en typ

managed identity. Selecteer Door de gebruiker toegewezen beheerde identiteit>maken. - Voer voor de resourcenaam de naam in

HDIFabrikamManagedIdentity. - Selecteer uw abonnement.

- Selecteer onder Resourcegroep Nieuwe maken en voer deze in

HDIFabrikam-CentralUS. - Selecteer ONDER Locatie VS - centraal.

- Selecteer Maken.

Microsoft Entra Domain Services inschakelen.

Volg deze stappen om Microsoft Entra Domain Services in te schakelen. Zie Microsoft Entra Domain Services inschakelen met behulp van Azure Portal voor meer informatie.

Maak een virtueel netwerk voor het hosten van Microsoft Entra Domain Services. Voer de volgende PowerShell-code uit.

# Sign in to your Azure subscription $sub = Get-AzSubscription -ErrorAction SilentlyContinue if(-not($sub)) { Connect-AzAccount } # If you have multiple subscriptions, set the one to use # Select-AzSubscription -SubscriptionId "<SUBSCRIPTIONID>" $virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS' -Location 'Central US' -Name 'HDIFabrikam-AADDSVNET' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'AADDS-subnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkMeld u aan bij het Azure-portaal.

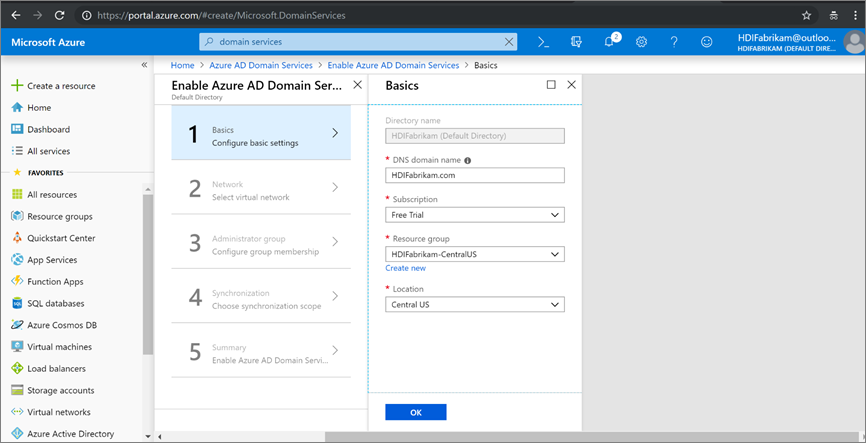

Selecteer Resource maken, voer

Domain servicesen selecteer Microsoft Entra Domain Services>Maken.Op de pagina Basisinformatie :

Selecteer onder Mapnaam de Microsoft Entra-map die u hebt gemaakt: HDIFabrikam.

Voer voor de DNS-domeinnaam HDIFabrikam.com in.

Selecteer uw abonnement.

Geef de resourcegroep HDIFabrikam-CentralUS op. Voor Locatie selecteert u VS - centraal.

Selecteer op de pagina Netwerk het netwerk (HDIFabrikam-VNET) en het subnet (AADDS-subnet) dat u hebt gemaakt met behulp van het PowerShell-script. Of kies Nieuwe maken om nu een virtueel netwerk te maken.

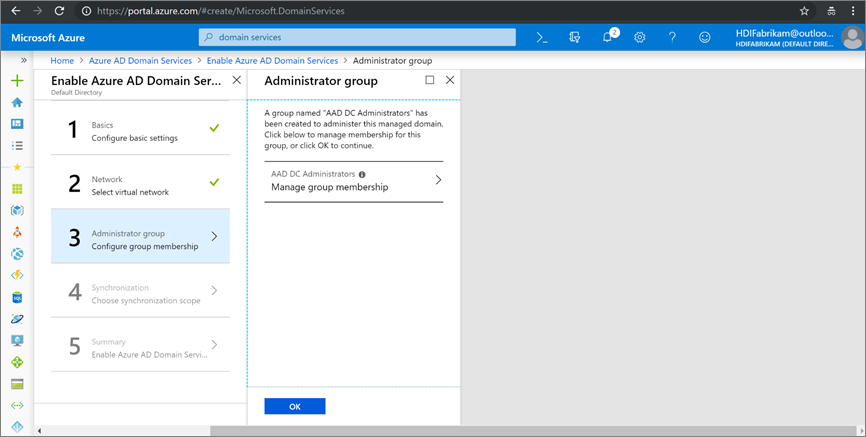

Op de pagina Beheerdersgroep ziet u een melding dat er al een groep met de naam

AAD DCAdministrators is gemaakt om deze groep te beheren. U kunt desgewenst het lidmaatschap van deze groep wijzigen, maar in dit geval hoeft u deze niet te wijzigen. Selecteer OK.

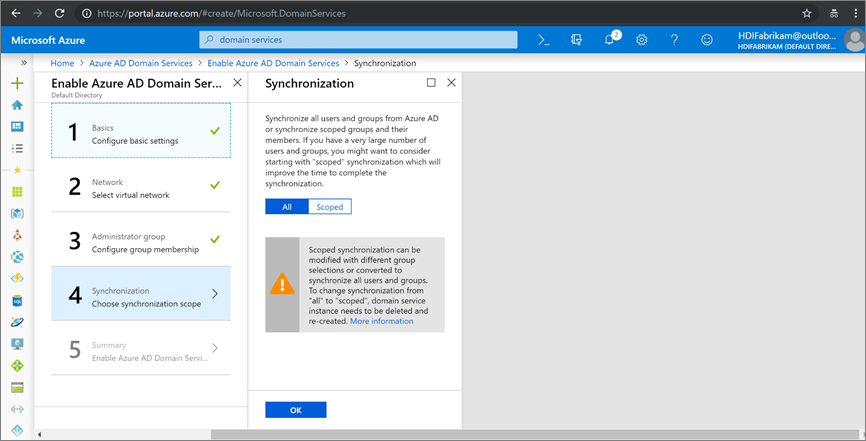

Schakel op de pagina Synchronisatie volledige synchronisatie in door Alles>ok te selecteren.

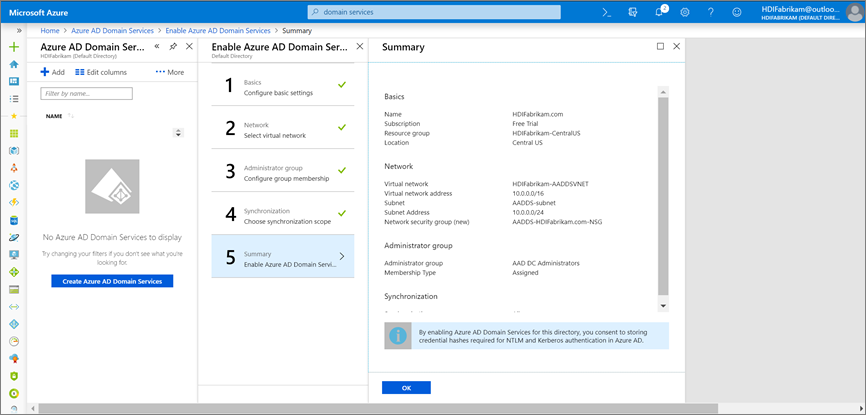

Controleer op de pagina Samenvatting de details voor Microsoft Entra Domain Services en selecteer OK.

Nadat u Microsoft Entra Domain Services hebt ingeschakeld, wordt een lokale DNS-server uitgevoerd op de Microsoft Entra-VM's.

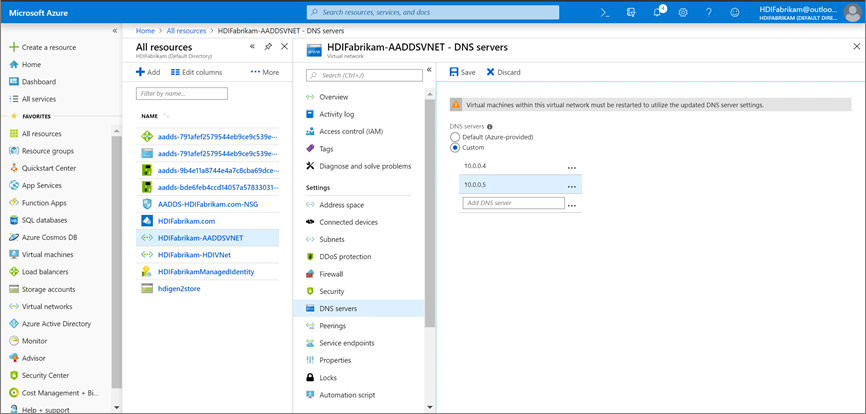

Uw virtuele Microsoft Entra Domain Services-netwerk configureren

Gebruik de volgende stappen om uw virtuele Microsoft Entra Domain Services-netwerk (HDIFabrikam-AADDSVNET) te configureren voor het gebruik van uw aangepaste DNS-servers.

Zoek de IP-adressen van uw aangepaste DNS-servers.

- Selecteer de

HDIFabrikam.comMicrosoft Entra Domain Services-resource. - Selecteer Eigenschappen onder Beheren.

- Zoek de IP-adressen onder IP-adres in het virtuele netwerk.

- Selecteer de

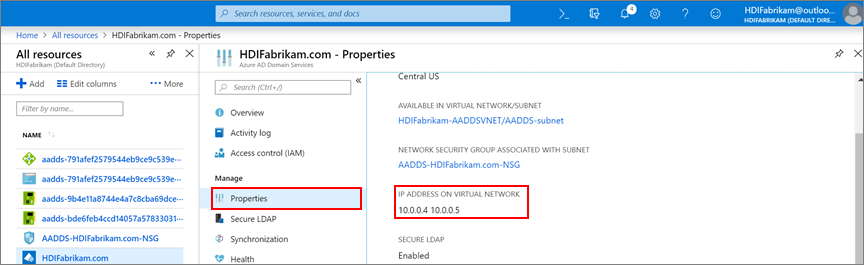

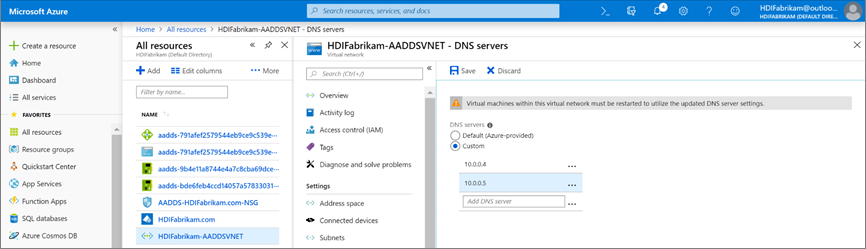

Configureer HDIFabrikam-AADDSVNET voor het gebruik van aangepaste IP-adressen 10.0.0.4 en 10.0.0.5.

- Selecteer dns-servers onder Instellingen.

- Selecteer Aangepast.

- Voer in het tekstvak het eerste IP-adres in (10.0.0.4).

- Selecteer Opslaan.

- Herhaal de stappen om het andere IP-adres toe te voegen (10.0.0.5).

In ons scenario hebben we Microsoft Entra Domain Services geconfigureerd voor het gebruik van IP-adressen 10.0.0.4 en 10.0.0.5, waarbij hetzelfde IP-adres wordt ingesteld op het virtuele netwerk van Microsoft Entra Domain Services:

LDAP-verkeer beveiligen

Lightweight Directory Access Protocol (LDAP) wordt gebruikt voor het lezen van en schrijven naar Microsoft Entra-id. U kunt LDAP-verkeer vertrouwelijk en veilig maken met behulp van SSL-technologie (Secure Sockets Layer) of TLS-technologie (Transport Layer Security). U kunt LDAP via SSL (LDAPS) inschakelen door een correct opgemaakt certificaat te installeren.

Zie LDAPS configureren voor een door Microsoft Entra Domain Services beheerd domein voor meer informatie over Secure LDAP.

In deze sectie maakt u een zelfondertekend certificaat, downloadt u het certificaat en configureert u LDAPS voor het beheerde domein HDIDownloadam Microsoft Entra Domain Services.

Met het volgende script maakt u een certificaat voor HDIFabrikam. Het certificaat wordt opgeslagen in het pad LocalMachine .

$lifetime = Get-Date

New-SelfSignedCertificate -Subject hdifabrikam.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.hdifabrikam.com, hdifabrikam.com

Notitie

Elk hulpprogramma of elke toepassing die een geldige PKCS-aanvraag (Public Key Cryptography Standards) #10 maakt, kan worden gebruikt om de TLS/SSL-certificaataanvraag te maken.

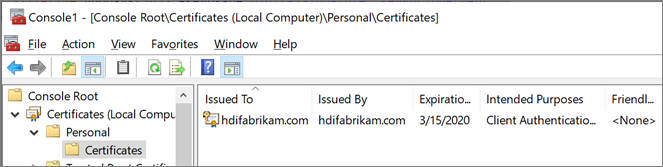

Controleer of het certificaat is geïnstalleerd in het persoonlijke archief van de computer:

Start Microsoft Management Console (MMC).

Voeg de module Certificaten toe waarmee certificaten op de lokale computer worden beheerd.

Vouw certificaten (lokale computer)>persoonlijke>certificaten uit. Er moet een nieuw certificaat aanwezig zijn in het persoonlijke archief. Dit certificaat wordt uitgegeven aan de volledig gekwalificeerde hostnaam.

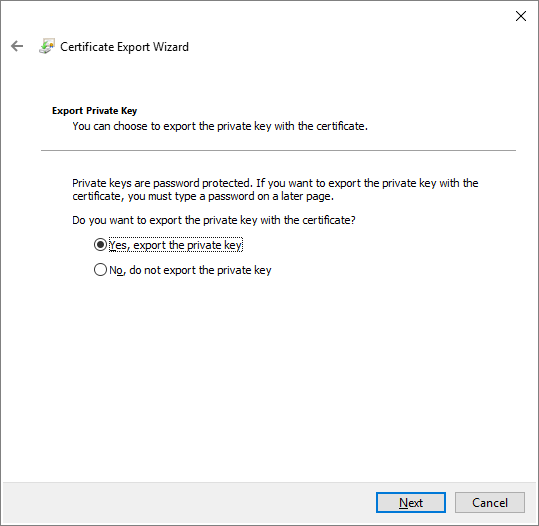

Klik in het deelvenster aan de rechterkant met de rechtermuisknop op het certificaat dat u hebt gemaakt. Wijs Alle taken aan en selecteer Exporteren.

Selecteer Ja op de pagina Persoonlijke sleutel exporteren de persoonlijke sleutel exporteren. De computer waarop de sleutel wordt geïmporteerd, heeft de persoonlijke sleutel nodig om de versleutelde berichten te lezen.

Laat op de pagina Bestandsindeling exporteren de standaardinstellingen staan en selecteer vervolgens Volgende.

Typ op de pagina Wachtwoord een wachtwoord voor de persoonlijke sleutel. Voor Versleuteling selecteert u TripleDES-SHA1. Selecteer Volgende.

Typ op de pagina Bestand om te exporteren het pad en de naam voor het geëxporteerde certificaatbestand en selecteer vervolgens Volgende. De bestandsnaam moet een PFX-extensie hebben. Dit bestand is geconfigureerd in Azure Portal om een beveiligde verbinding tot stand te brengen.

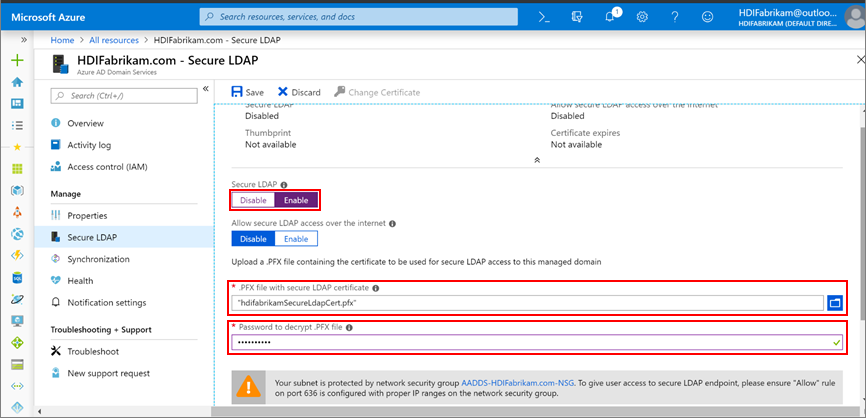

Schakel LDAPS in voor een door Microsoft Entra Domain Services beheerd domein.

- Selecteer in De Azure-portal het domein

HDIFabrikam.com. - Selecteer Secure LDAP onder Beheren.

- Selecteer Inschakelen op de pagina Secure LDAP onder Secure LDAP.

- Blader naar het PFX-certificaatbestand dat u op uw computer hebt geëxporteerd.

- Voer het certificaatwachtwoord in.

- Selecteer in De Azure-portal het domein

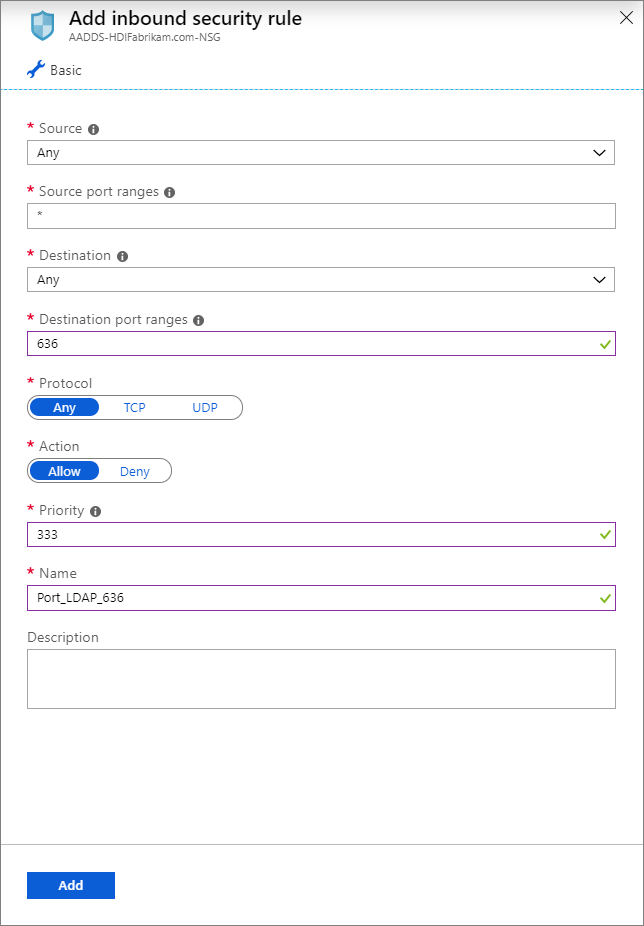

Nu u LDAPS hebt ingeschakeld, controleert u of deze bereikbaar is door poort 636 in te schakelen.

Selecteer in de resourcegroep HDIFabrikam-CentralUS de netwerkbeveiligingsgroep AADDS-HDIFabrikam.com-NSG.

Selecteer onder Instellingen de optie Inkomende beveiligingsregels>toevoegen.

Voer op de pagina Binnenkomende beveiligingsregel toevoegen de volgende eigenschappen in en selecteer Toevoegen:

Eigenschappen Waarde Bron Alle Poortbereiken van bron * Bestemming Alle Doelpoortbereik 636 Protocol Alle Actie Toestaan Prioriteit <Gewenst getal> Naam Port_LDAP_636

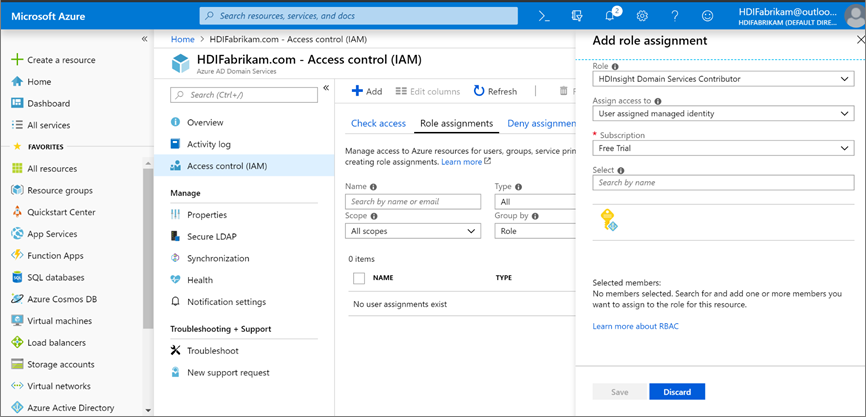

HDIFabrikamManagedIdentity is de door de gebruiker toegewezen beheerde identiteit. De rol HDInsight Domain Services-inzender is ingeschakeld voor de beheerde identiteit waarmee deze identiteit bewerkingen voor domeinservices kan lezen, maken, wijzigen en verwijderen.

Een HDInsight-cluster met ESP maken

Voor deze stap zijn de volgende vereisten vereist:

Maak een nieuwe resourcegroep HDIFabrikam-WestUS op de locatie VS - west.

Maak een virtueel netwerk waarop het HDInsight-cluster met ESP wordt gehost.

$virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS' -Location 'West US' -Name 'HDIFabrikam-HDIVNet' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'SparkSubnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkMaak een peerrelatie tussen het virtuele netwerk dat als host fungeert voor Microsoft Entra Domain Services (

HDIFabrikam-AADDSVNET) en het virtuele netwerk waarop het HDInsight-cluster met ESP wordt gehost (HDIFabrikam-HDIVNet). Gebruik de volgende PowerShell-code om de twee virtuele netwerken te koppelen.Add-AzVirtualNetworkPeering -Name 'HDIVNet-AADDSVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS') Add-AzVirtualNetworkPeering -Name 'AADDSVNet-HDIVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS')Maak een nieuw Azure Data Lake Storage Gen2-account met de naam Hdigen2store. Configureer het account met de door de gebruiker beheerde identiteit HDIFabrikamManagedIdentity. Zie Azure Data Lake Storage Gen2 gebruiken met Azure HDInsight-clusters gebruiken voor meer informatie.

Stel aangepaste DNS in het virtuele netwerk HDIFabrikam-AADDSVNET in.

Ga naar azure Portal-resourcegroepen >>OnPremADVRG>HDIFabrikam-AADDSVNET>DNS-servers.

Selecteer Aangepast en voer 10.0.0.4 en 10.0.0.5 in.

Selecteer Opslaan.

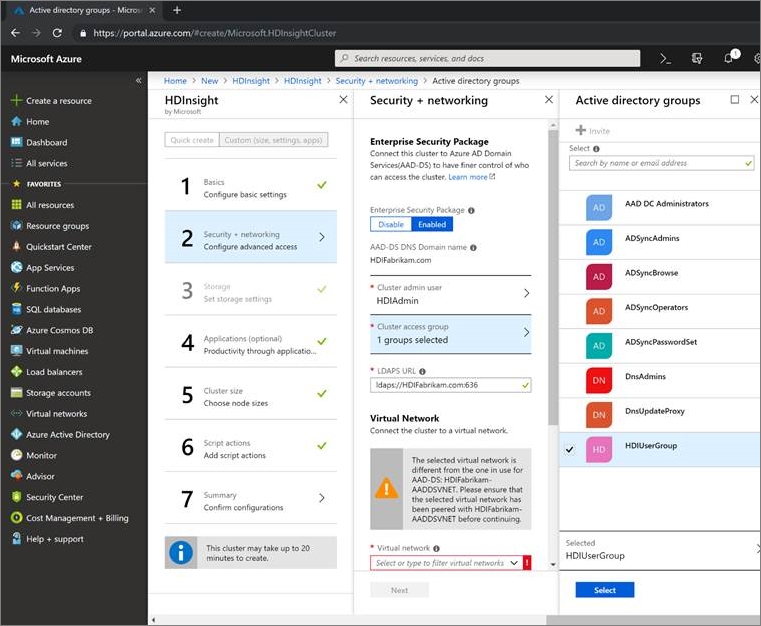

Maak een nieuw HDInsight Spark-cluster met ESP-functionaliteit.

Selecteer Aangepast (grootte, instellingen, apps).>

Voer details in voor basisbeginselen (sectie 1). Zorg ervoor dat het clustertype Spark 2.3 (HDI 3.6) is. Zorg ervoor dat de resourcegroep HDIFabrikam-CentralUS is.

Vul voor Beveiliging en netwerken (sectie 2) de volgende gegevens in:

Selecteer Ingeschakeld onder Enterprise Security Package.

Selecteer de gebruiker clusterbeheerder en selecteer het HDIAdmin-account dat u hebt gemaakt als de on-premises beheerdergebruiker. Klik op Selecteren.

Selecteer Clustertoegangsgroep>HDIUserGroup. Elke gebruiker die u in de toekomst aan deze groep toevoegt, heeft toegang tot HDInsight-clusters.

Voer de andere stappen van de clusterconfiguratie uit en controleer de details in het clusteroverzicht. Selecteer Maken.

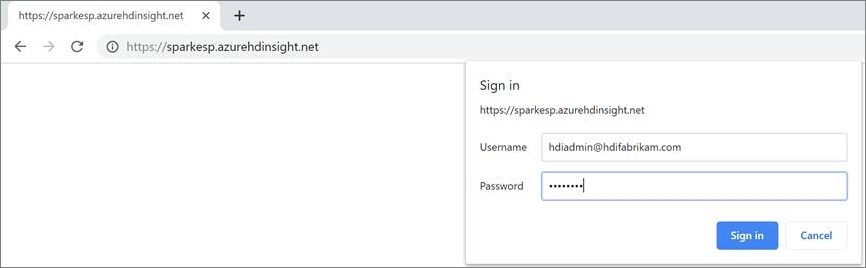

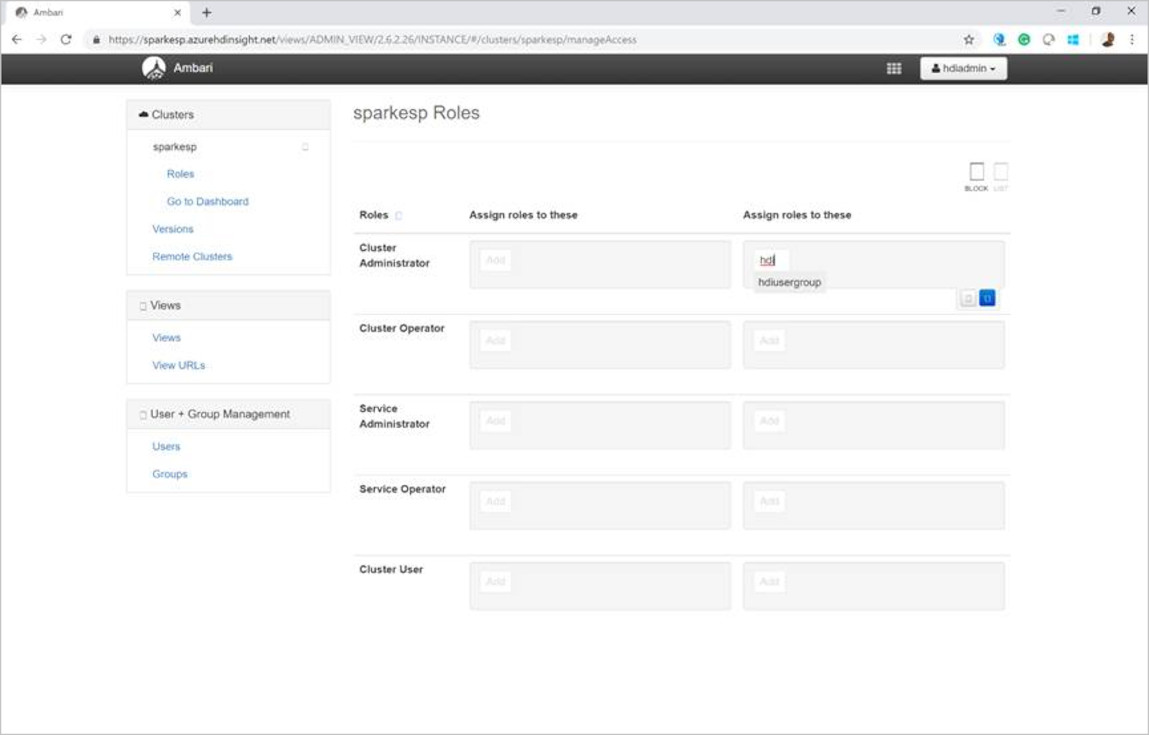

Meld u aan bij de Ambari-gebruikersinterface voor het zojuist gemaakte cluster op

https://CLUSTERNAME.azurehdinsight.net. Gebruik de gebruikersnaamhdiadmin@hdifabrikam.comen het bijbehorende wachtwoord van uw beheerder.

Selecteer Rollen in het clusterdashboard.

Voer op de pagina Rollen, onder Rollen toewijzen aan deze, naast de rol Clusterbeheerder, de groep hdiusergroup in.

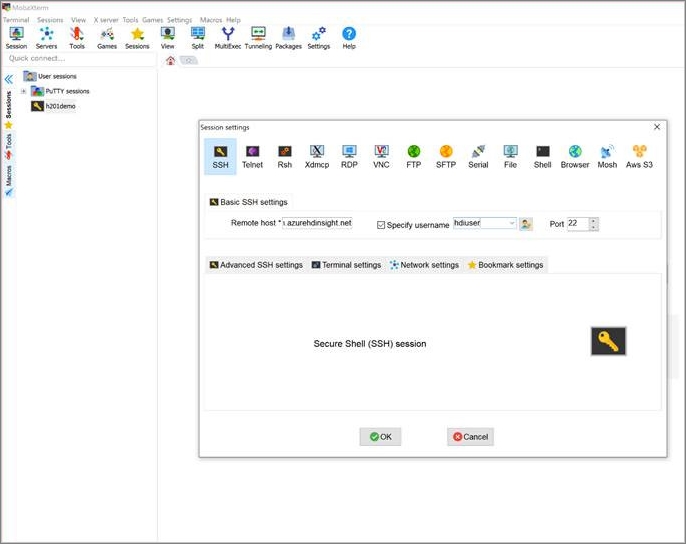

Open uw SSH-client (Secure Shell) en meld u aan bij het cluster. Gebruik de hdiuser die u hebt gemaakt in het on-premises Active Directory-exemplaar.

Als u zich met dit account kunt aanmelden, hebt u uw ESP-cluster correct geconfigureerd om te synchroniseren met uw on-premises Active Directory-exemplaar.