Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Azure API for FHIR wordt op 30 september 2026 buiten gebruik gesteld. Volg de migratiestrategieën om op die datum over te stappen naar de FHIR-service® van Azure Health Data Services. Vanwege de buitengebruikstelling van Azure API for FHIR zijn nieuwe implementaties vanaf 1 april 2025 niet toegestaan. De FHIR-service van Azure Health Data Services is de ontwikkelde versie van Azure API for FHIR waarmee klanten FHIR-, DICOM- en MedTech-services kunnen beheren met integraties in andere Azure-services.

In dit artikel wordt uitgelegd hoe u de Azure API for FHIR® configureert voor het gebruik van een secundaire Microsoft Entra-tenant voor gegevenstoegang. Gebruik deze modus alleen als het niet mogelijk is om de Microsoft Entra-tenant te gebruiken die is gekoppeld aan uw abonnement.

Notitie

Als uw FHIR-service is geconfigureerd voor het gebruik van uw primaire Microsoft Entra-tenant die is gekoppeld aan uw abonnement, gebruikt u Azure RBAC om gegevensvlakrollen toe te wijzen.

Een nieuwe service-principal toevoegen of een bestaande gebruiken

Met lokaal op rollen gebaseerd toegangsbeheer (RBAC) kunt u een service-principal gebruiken in de secundaire Microsoft Entra-tenant met uw FHIR-server. U kunt een nieuwe service-principal maken via de Azure-portal, PowerShell- of CLI-opdrachten of een bestaande service-principal gebruiken. Het proces wordt ook wel toepassingsregistratie genoemd. U kunt de service-principals bekijken en wijzigen via Microsoft Entra-id vanuit de portal of met behulp van scripts.

De volgende PowerShell- en CLI-scripts, die worden getest en gevalideerd in Visual Studio Code, een nieuwe service-principal (of clienttoepassing) maken en een clientgeheim toevoegen. De service-principal-id wordt gebruikt voor lokale RBAC en de toepassings-id en het clientgeheim worden later gebruikt voor toegang tot de FHIR-service.

U kunt de Az PowerShell-module gebruiken:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

of u kunt Azure CLI gebruiken:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Lokale RBAC configureren

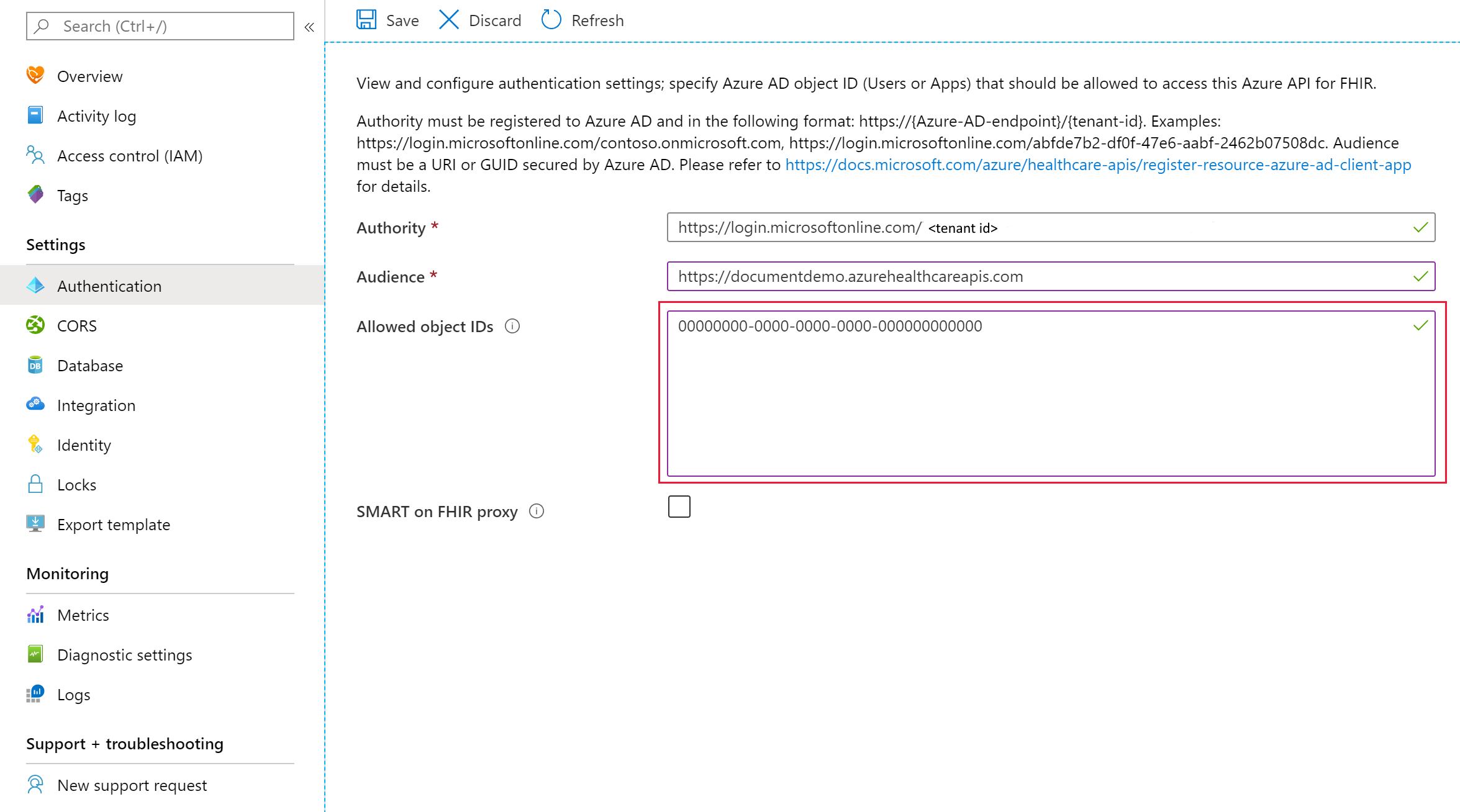

U kunt de Azure API for FHIR configureren voor het gebruik van een secundaire Microsoft Entra-tenant op de blade Verificatie .

Voer in het vak instantie een geldige secundaire Microsoft Entra-tenant in. Zodra de tenant is gevalideerd, moet het vak Toegestane object-id's worden geactiveerd en kunt u een of een lijst met object-id's van de Microsoft Entra-service-principal invoeren. Deze id's kunnen de id's van het identiteitsobject zijn van:

- Een Microsoft Entra-gebruiker.

- Een Microsoft Entra-service-principal.

- Een Microsoft Entra-beveiligingsgroep.

Lees het artikel over het vinden van id's van identiteitsobjecten voor meer informatie.

Nadat u de vereiste Microsoft Entra-object-id's hebt ingevoerd, selecteert u Opslaan en wacht u tot wijzigingen zijn opgeslagen voordat u toegang probeert te krijgen tot het gegevensvlak met behulp van de toegewezen gebruikers, service-principals of groepen. De object-id's worden verleend met alle machtigingen, een equivalent van de rol FHIR-gegevensbijdrager.

De lokale RBAC-instelling is alleen zichtbaar vanaf de verificatieblade; deze is niet zichtbaar op de blade Toegangsbeheer (IAM).

Notitie

Er wordt slechts één tenant ondersteund voor RBAC of lokale RBAC. Als u de lokale RBAC-functie wilt uitschakelen, kunt u deze weer wijzigen in de geldige tenant (of primaire tenant) die is gekoppeld aan uw abonnement en alle Object-id's van Microsoft Entra verwijderen in het vak Toegestane object-id's.

Cachinggedrag

De Azure API for FHIR slaat beslissingen maximaal 5 minuten in de cache op. Als u een gebruiker toegang verleent tot de FHIR-server door deze toe te voegen aan de lijst met toegestane object-id's, of als u ze uit de lijst verwijdert, moet u verwachten dat het maximaal vijf minuten duurt voordat wijzigingen in machtigingen zijn doorgegeven.

Volgende stappen

In dit artikel hebt u geleerd hoe u FHIR-gegevensvlaktoegang toewijst met behulp van een externe (secundaire) Microsoft Entra-tenant. Meer informatie over aanvullende instellingen voor de Azure API for FHIR.

Notitie

FHIR® is een geregistreerd handelsmerk van HL7 en wordt gebruikt met de machtiging HL7.