Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Gebruik deze informatie voor meer informatie over de Microsoft Rights Management-connector en hoe u deze vervolgens voor uw organisatie kunt implementeren. Deze connector biedt gegevensbeveiliging voor bestaande on-premises implementaties die gebruikmaken van Microsoft Exchange Server, SharePoint Server of bestandsservers waarop Windows Server en Infrastructuur voor bestandsclassificatie (FCI) worden uitgevoerd.

Overzicht van de Microsoft Rights Management-connector

Met de Microsoft Rights Management-connector (RMS) kunt u snel bestaande on-premises servers inschakelen om hun IRM-functionaliteit (Information Rights Management) te gebruiken met de cloudgebaseerde Microsoft Rights Management-service (Azure RMS). Met deze functionaliteit kunnen IT en gebruikers eenvoudig documenten en afbeeldingen beveiligen binnen uw organisatie en buiten, zonder dat ze extra infrastructuur hoeven te installeren of vertrouwensrelaties met andere organisaties tot stand moeten brengen.

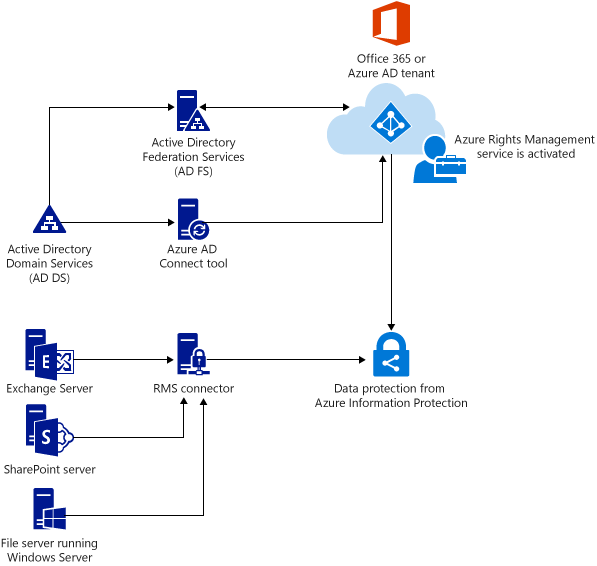

De RMS-connector is een service met een kleine footprint die u on-premises installeert op servers met Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. Naast het uitvoeren van de connector op fysieke computers, kunt u deze ook uitvoeren op virtuele machines, waaronder Azure IaaS-VM's. Nadat u de connector hebt geïmplementeerd, fungeert deze als een communicatie-interface (een relay) tussen de on-premises servers en de cloudservice, zoals wordt weergegeven in de volgende afbeelding. De pijlen geven de richting aan waarin netwerkverbindingen worden gestart.

Ondersteunde on-premises servers

De RMS-connector ondersteunt de volgende on-premises servers: Exchange Server, SharePoint Server en bestandsservers met Windows Server en bestandsclassificatieinfrastructuur gebruiken om beleid te classificeren en toe te passen op Office-documenten in een map.

Notitie

Als u meerdere bestandstypen (niet alleen Office-documenten) wilt beveiligen met infrastructuur voor bestandsclassificatie, gebruikt u niet de RMS-connector, maar gebruikt u in plaats daarvan de AzureInformationProtection-cmdlets.

Zie On-premises servers die Ondersteuning bieden voor Azure RMS voor de versies van deze on-premises servers die worden ondersteund door de RMS-connector.

Ondersteuning voor hybride scenario's

U kunt de RMS-connector gebruiken, zelfs als sommige gebruikers verbinding maken met onlineservices, in een hybride scenario. Sommige postvakken van gebruikers maken bijvoorbeeld gebruik van Exchange Online en de postvakken van sommige gebruikers maken gebruik van Exchange Server. Nadat u de RMS-connector hebt geïnstalleerd, kunnen alle gebruikers e-mailberichten en bijlagen beveiligen en gebruiken met behulp van Azure RMS, en informatiebeveiliging werkt naadloos tussen de twee implementatieconfiguraties.

Ondersteuning voor door de klant beheerde sleutels (BYOK)

Als u uw eigen tenantsleutel beheert voor Azure RMS (het BRING Your Own Key- of BYOK-scenario), hebben de RMS-connector en de on-premises servers die deze gebruiken geen toegang tot de HSM (Hardware Security Module) die uw tenantsleutel bevat. Dit komt doordat alle cryptografische bewerkingen die gebruikmaken van de tenantsleutel worden uitgevoerd in Azure RMS en niet on-premises.

Zie Uw Azure Information Protection-tenantsleutel plannen en implementeren als u meer wilt weten over dit scenario waarin u uw tenantsleutel beheert.

Vereisten voor de RMS-connector

Voordat u de RMS-connector installeert, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan.

| Vereiste | Meer informatie |

|---|---|

| De beveiligingsservice wordt geactiveerd | De beveiligingsservice activeren vanuit Azure Information Protection |

| Adreslijstsynchronisatie tussen uw on-premises Active Directory-forests en Microsoft Entra-id | Nadat RMS is geactiveerd, moet De Microsoft Entra-id zijn geconfigureerd voor gebruik met de gebruikers en groepen in uw Active Directory-database. Belangrijk: U moet deze stap voor adreslijstsynchronisatie uitvoeren om de RMS-connector te laten werken, zelfs voor een testnetwerk. Hoewel u Microsoft 365 en Microsoft Entra ID kunt gebruiken met behulp van accounts die u handmatig in Microsoft Entra ID maakt, vereist deze connector dat de accounts in Microsoft Entra ID worden gesynchroniseerd met Active Directory-domein Services; handmatige wachtwoordsynchronisatie is niet voldoende. Voor meer informatie raadpleegt u de volgende bronnen: - On-premises Active Directory-domeinen integreren met Microsoft Entra ID - Vergelijking van hulpprogramma's voor integratie van hybride identiteiten |

| Minimaal twee lidcomputers waarop de RMS-connector moet worden geïnstalleerd: - Een 64-bits fysieke of virtuele computer met een van de volgende besturingssystemen: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. - Ten minste 1 GB RAM-geheugen. - Minimaal 64 GB schijfruimte. - Ten minste één netwerkinterface. - Toegang tot internet via een firewall (of webproxy) waarvoor geen verificatie is vereist. - Moet zich in een forest of domein bevinden dat andere forests in de organisatie vertrouwt die installaties van Exchange- of SharePoint-servers bevatten die u wilt gebruiken met de RMS-connector. - .NET 4.7.2 geïnstalleerd. Afhankelijk van uw systeem moet u dit mogelijk afzonderlijk downloaden en installeren. |

Voor fouttolerantie en hoge beschikbaarheid moet u de RMS-connector op minimaal twee computers installeren. Tip: Als u Outlook Web Access of mobiele apparaten gebruikt die gebruikmaken van Exchange ActiveSync IRM en het is essentieel dat u toegang behoudt tot e-mailberichten en bijlagen die worden beveiligd door Azure RMS, raden we u aan een groep connectorservers met gelijke taakverdeling te implementeren om hoge beschikbaarheid te garanderen. U hebt geen toegewezen servers nodig om de connector uit te voeren, maar u moet deze installeren op een afzonderlijke computer van de servers die gebruikmaken van de connector. Belangrijk: Installeer de connector niet op een computer waarop Exchange Server, SharePoint Server of een bestandsserver wordt uitgevoerd die is geconfigureerd voor infrastructuur voor bestandsclassificatie als u de functionaliteit van deze services wilt gebruiken met Azure RMS. Installeer deze connector ook niet op een domeincontroller. Als u serverworkloads hebt die u wilt gebruiken met de RMS-connector, maar hun servers zich in domeinen bevinden die niet worden vertrouwd door het domein waaruit u de connector wilt uitvoeren, kunt u extra RMS-connectorservers installeren in deze niet-vertrouwde domeinen of andere domeinen in hun forest. Er is geen limiet voor het aantal connectorservers dat u kunt uitvoeren voor uw organisatie en alle connectorservers die in een organisatie zijn geïnstalleerd, dezelfde configuratie delen. Als u de connector wilt configureren om servers te autoriseren, moet u echter kunnen bladeren naar de server- of serviceaccounts die u wilt autoriseren. Dit betekent dat u het RMS-beheerprogramma moet uitvoeren in een forest waaruit u door deze accounts kunt bladeren. |

| TLS-versie 1.2 | Zie TLS 1.2 afdwingen voor de Azure RMS-Verbinding maken or voor meer informatie. |

Stappen voor het implementeren van de RMS-connector

De connector controleert niet automatisch alle vereisten die nodig zijn voor een geslaagde implementatie, dus zorg ervoor dat deze aanwezig zijn voordat u begint. Voor de implementatie moet u de connector installeren, de connector configureren en vervolgens de servers configureren die u de connector wilt gebruiken.

Stap 1: de RMS-connector installeren

Stap 2: Referenties invoeren

Stap 3: servers autoriseren voor het gebruik van de RMS-connector

Stap 5: servers configureren voor het gebruik van de RMS-connector

Volgende stappen

Ga naar stap 1: De Microsoft Rights Management-connector installeren en configureren.