IoT Edge maken en inrichten voor Linux op Windows-apparaten op schaal met X.509-certificaten

Van toepassing op:![]() IoT Edge 1.4

IoT Edge 1.4

Belangrijk

IoT Edge 1.4 is de ondersteunde release. Raadpleeg IoT Edge bijwerken als u een eerdere versie hebt.

Dit artikel bevat end-to-end instructies voor het automatisch inrichten van een of meer IoT Edge voor Linux op Windows-apparaten met X.509-certificaten. U kunt Automatisch Azure IoT Edge-apparaten inrichten met de Azure IoT Hub Device Provisioning Service (DPS). Als u niet bekend bent met het proces van automatische inrichting, raadpleegt u het inrichtingsoverzicht voordat u doorgaat.

De taken zijn als volgt:

- Certificaten en sleutels genereren.

- Maak een afzonderlijke inschrijving voor één apparaat of een groepsinschrijving voor een set apparaten.

- Implementeer een virtuele Linux-machine waarop de IoT Edge-runtime is geïnstalleerd en verbind deze met de IoT Hub.

Het gebruik van X.509-certificaten als attestation-mechanisme is een uitstekende manier om productie te schalen en het inrichten van apparaten te vereenvoudigen. Normaal gesproken worden X.509-certificaten gerangschikt in een certificaatketen van vertrouwen. Vanaf een zelfondertekend of vertrouwd basiscertificaat ondertekent elk certificaat in de keten het volgende lagere certificaat. Met dit patroon maakt u een gedelegeerde vertrouwensketen van het basiscertificaat tot en met elk tussenliggend certificaat tot het uiteindelijke downstreamapparaatcertificaat dat op een apparaat is geïnstalleerd.

Vereisten

Cloudresources

- Een actieve IoT-hub

- Een exemplaar van de IoT Hub Device Provisioning Service in Azure, gekoppeld aan uw IoT-hub

- Als u geen exemplaar van de apparaatinrichtingsservice hebt, kunt u de instructies volgen in de quickstart voor het maken van een nieuwe IoT Hub-apparaatinrichtingsservice en de IoT-hub en de secties voor de apparaatinrichtingsservice koppelen aan de IoT Hub-apparaatinrichtingsservice.

- Nadat de apparaatinrichtingsservice wordt uitgevoerd, kopieert u de waarde van het id-bereik op de overzichtspagina. U gebruikt deze waarde wanneer u de IoT Edge-runtime configureert.

Vereisten voor apparaten

Een Windows-apparaat met de volgende minimale vereisten:

Systeemvereisten

- Windows 101/11 (Pro, Enterprise, IoT Enterprise)

- Windows Server 20191/2022

1 Windows 10 en Windows Server 2019 minimum build 17763 met alle huidige cumulatieve updates geïnstalleerd.

Hardwarevereisten

- Minimaal gratis geheugen: 1 GB

- Minimale vrije schijfruimte: 10 GB

Ondersteuning voor virtualisatie

- Schakel In Windows 10 Hyper-V in. Zie Hyper-V installeren in Windows 10 voor meer informatie.

- Installeer de Hyper-V-functie op Windows Server en maak een standaardnetwerkswitch. Zie Geneste virtualisatie voor Azure IoT Edge voor Linux in Windows voor meer informatie.

- Configureer geneste virtualisatie op een virtuele machine. Zie geneste virtualisatie voor meer informatie.

Netwerkondersteuning

- Windows Server wordt niet geleverd met een standaardswitch. Voordat u EFLOW op een Windows Server-apparaat kunt implementeren, moet u een virtuele switch maken. Zie Virtuele switch maken voor Linux in Windows voor meer informatie.

- Windows Desktop-versies worden geleverd met een standaardswitch die kan worden gebruikt voor EFLOW-installatie. Indien nodig kunt u uw eigen aangepaste virtuele switch maken.

Fooi

Als u GPU-versnelde Linux-modules in uw Implementatie van Azure IoT Edge voor Linux in Windows wilt gebruiken, zijn er verschillende configuratieopties die u kunt overwegen.

U moet de juiste stuurprogramma's installeren, afhankelijk van uw GPU-architectuur en mogelijk hebt u toegang nodig tot een Build van het Windows Insider-programma. Zie GPU-versnelling voor Azure IoT Edge voor Linux in Windows om uw configuratiebehoeften te bepalen en aan deze vereisten te voldoen.

Zorg ervoor dat u de tijd neemt om nu aan de vereisten voor GPU-versnelling te voldoen. U moet het installatieproces opnieuw starten als u besluit dat u GPU-versnelling wilt tijdens de installatie.

Ontwikkelhulpprogramma's

Bereid uw doelapparaat voor op de installatie van Azure IoT Edge voor Linux in Windows en de implementatie van de virtuele Linux-machine:

Stel het uitvoeringsbeleid op het doelapparaat

AllSignedin op . U kunt het huidige uitvoeringsbeleid controleren in een PowerShell-prompt met verhoogde bevoegdheid met behulp van de volgende opdracht:Get-ExecutionPolicy -ListAls het uitvoeringsbeleid

local machinenietAllSignedis, kunt u het uitvoeringsbeleid instellen met behulp van:Set-ExecutionPolicy -ExecutionPolicy AllSigned -Force

Zie de powerShell-functiesverwijzing voor meer informatie over de Module Azure IoT Edge voor Linux in Windows PowerShell.

Apparaat-id-certificaten genereren

Het certificaat van de apparaat-id is een downstreamcertificaat dat via een certificaatketen van vertrouwen verbinding maakt met het bovenste X.509-certificaat (CA). Voor het certificaat voor apparaat-id's moet de algemene naam (CN) zijn ingesteld op de apparaat-id die het apparaat in uw IoT-hub moet hebben.

Apparaat-id-certificaten worden alleen gebruikt voor het inrichten van het IoT Edge-apparaat en het verifiëren van het apparaat met Azure IoT Hub. Ze ondertekenen geen certificaten, in tegenstelling tot de CA-certificaten die het IoT Edge-apparaat presenteert aan modules of downstreamapparaten voor verificatie. Zie de details van het gebruik van Azure IoT Edge-certificaten voor meer informatie.

Nadat u het certificaat voor apparaat-id's hebt gemaakt, moet u twee bestanden hebben: een CER- of PEM-bestand dat het openbare gedeelte van het certificaat bevat en een CER- of PEM-bestand met de persoonlijke sleutel van het certificaat. Als u van plan bent om groepsinschrijving in DPS te gebruiken, hebt u ook het openbare gedeelte van een tussenliggend of basis-CA-certificaat in dezelfde vertrouwensketen nodig.

U hebt de volgende bestanden nodig om automatische inrichting in te stellen met X.509:

- Het certificaat van de apparaat-id en het bijbehorende persoonlijke sleutelcertificaat. Het apparaat-id-certificaat wordt geüpload naar DPS als u een afzonderlijke inschrijving maakt. De persoonlijke sleutel wordt doorgegeven aan de IoT Edge-runtime.

- Een volledig ketencertificaat, dat ten minste de apparaat-id en de tussenliggende certificaten erin moet hebben. Het volledige ketencertificaat wordt doorgegeven aan de IoT Edge-runtime.

- Een tussenliggend of basis-CA-certificaat uit de certificaatketen van vertrouwen. Dit certificaat wordt geüpload naar DPS als u een groepsinschrijving maakt.

Notitie

Momenteel voorkomt een beperking in libiothsm het gebruik van certificaten die op of na 1 januari 2038 verlopen.

Testcertificaten gebruiken (optioneel)

Als u geen certificeringsinstantie hebt om nieuwe identiteitscertificaten te maken en dit scenario wilt uitproberen, bevat de Git-opslagplaats van Azure IoT Edge scripts die u kunt gebruiken om testcertificaten te genereren. Deze certificaten zijn alleen ontworpen voor ontwikkelingstests en mogen niet in productie worden gebruikt.

Als u testcertificaten wilt maken, volgt u de stappen in Democertificaten maken om ioT Edge-apparaatfuncties te testen. Voltooi de twee vereiste secties om de scripts voor het genereren van certificaten in te stellen en een basis-CA-certificaat te maken. Volg vervolgens de stappen om een apparaat-id-certificaat te maken. Wanneer u klaar bent, hebt u het volgende certificaatketen en sleutelpaar nodig:

<WRKDIR>\certs\iot-edge-device-identity-<name>-full-chain.cert.pem<WRKDIR>\private\iot-edge-device-identity-<name>.key.pem

U hebt beide certificaten nodig op het IoT Edge-apparaat. Als u afzonderlijke inschrijving in DPS gaat gebruiken, uploadt u het .cert.pem-bestand. Als u groepsinschrijving in DPS gaat gebruiken, hebt u ook een tussenliggend of basis-CA-certificaat in dezelfde vertrouwensketen nodig om te uploaden. Als u democertificaten gebruikt, gebruikt u het <WRKDIR>\certs\azure-iot-test-only.root.ca.cert.pem certificaat voor groepsinschrijving.

Een DPS-inschrijving maken

Gebruik uw gegenereerde certificaten en sleutels om een inschrijving in DPS te maken voor een of meer IoT Edge-apparaten.

Als u één IoT Edge-apparaat wilt inrichten, maakt u een afzonderlijke inschrijving. Als u meerdere apparaten wilt inrichten, volgt u de stappen voor het maken van een DPS-groepsinschrijving.

Wanneer u een inschrijving in DPS maakt, hebt u de mogelijkheid om een eerste apparaatdubbelstatus te declareren. In de apparaatdubbel kunt u tags instellen om apparaten te groeperen op basis van de metrische gegevens die u nodig hebt in uw oplossing, zoals regio, omgeving, locatie of apparaattype. Deze tags worden gebruikt om automatische implementaties te maken.

Zie Apparaatinschrijvingen beheren voor meer informatie over inschrijvingen in de device provisioning-service.

Een afzonderlijke DPS-inschrijving maken

Afzonderlijke inschrijvingen nemen het openbare gedeelte van het identiteitscertificaat van een apparaat op en komen overeen met het certificaat op het apparaat.

Fooi

De stappen in dit artikel zijn bedoeld voor Azure Portal, maar u kunt ook afzonderlijke inschrijvingen maken met behulp van de Azure CLI. Zie az iot dps enrollment voor meer informatie. Als onderdeel van de CLI-opdracht gebruikt u de vlag edge om op te geven dat de inschrijving voor een IoT Edge-apparaat is.

Navigeer in Azure Portal naar uw exemplaar van de IoT Hub-apparaatinrichtingsservice.

Selecteer inschrijvingen beheren onder Instellingen.

Selecteer Afzonderlijke inschrijving toevoegen en voer vervolgens de volgende stappen uit om de inschrijving te configureren:

Mechanisme: Selecteer X.509.

.pem- of CER-bestand van het primaire certificaat: upload het openbare bestand van het certificaat voor apparaatidentiteit. Als u de scripts hebt gebruikt om een testcertificaat te genereren, kiest u het volgende bestand:

<WRKDIR>\certs\iot-edge-device-identity-<name>.cert.pemIoT Hub-apparaat-id: geef desgewenst een id op voor uw apparaat. U kunt apparaat-id's gebruiken om een afzonderlijk apparaat te richten voor module-implementatie. Als u geen apparaat-id opgeeft, wordt de algemene naam (CN) in het X.509-certificaat gebruikt.

IoT Edge-apparaat: selecteer Waar om aan te geven dat de inschrijving voor een IoT Edge-apparaat is.

Selecteer de IoT-hubs waaraan dit apparaat kan worden toegewezen: Kies de gekoppelde IoT-hub waarmee u uw apparaat wilt verbinden. U kunt meerdere hubs kiezen en het apparaat wordt toegewezen aan een van deze hubs volgens het geselecteerde toewijzingsbeleid.

Initiële apparaatdubbelstatus: voeg desgewenst een tagwaarde toe aan de apparaatdubbel. U kunt tags gebruiken voor doelgroepen van apparaten voor automatische implementatie. Bijvoorbeeld:

{ "tags": { "environment": "test" }, "properties": { "desired": {} } }

Selecteer Opslaan.

Onder Inschrijvingen beheren ziet u de registratie-id voor de inschrijving die u zojuist hebt gemaakt. Noteer het, omdat deze kan worden gebruikt wanneer u uw apparaat inricht.

Nu er een inschrijving voor dit apparaat bestaat, kan de IoT Edge-runtime het apparaat automatisch inrichten tijdens de installatie.

IoT Edge installeren

Implementeer Azure IoT Edge voor Linux in Windows op uw doelapparaat.

Notitie

In het volgende PowerShell-proces wordt beschreven hoe u IoT Edge voor Linux op Windows implementeert op het lokale apparaat. Als u wilt implementeren op een extern doelapparaat met behulp van PowerShell, kunt u Externe PowerShell gebruiken om een verbinding met een extern apparaat tot stand te brengen en deze opdrachten op afstand op dat apparaat uit te voeren.

Voer in een PowerShell-sessie met verhoogde bevoegdheid een van de volgende opdrachten uit, afhankelijk van de architectuur van uw doelapparaat om IoT Edge voor Linux in Windows te downloaden.

X64/AMD64

$msiPath = $([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi')) $ProgressPreference = 'SilentlyContinue' Invoke-WebRequest "https://aka.ms/AzEFLOWMSI_1_4_LTS_X64" -OutFile $msiPathARM64

$msiPath = $([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi')) $ProgressPreference = 'SilentlyContinue' Invoke-WebRequest "https://aka.ms/AzEFLOWMSI_1_4_LTS_ARM64" -OutFile $msiPath

Installeer IoT Edge voor Linux in Windows op uw apparaat.

Start-Process -Wait msiexec -ArgumentList "/i","$([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi'))","/qn"U kunt aangepaste IoT Edge voor Linux opgeven in Windows-installatie- en VHDX-mappen door parameters toe te voegen

INSTALLDIR="<FULLY_QUALIFIED_PATH>"aanVHDXDIR="<FULLY_QUALIFIED_PATH>"de installatieopdracht. Als u bijvoorbeeld de map D:\EFLOW wilt gebruiken voor installatie en de D:\EFLOW-VHDX voor de VHDX, kunt u de volgende PowerShell-cmdlet gebruiken.Start-Process -Wait msiexec -ArgumentList "/i","$([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi'))","/qn","INSTALLDIR=D:\EFLOW", "VHDXDIR=D:\EFLOW-VHDX"Stel het uitvoeringsbeleid op het doelapparaat

AllSignedin op als dit nog niet is gebeurd. Zie de PowerShell-vereisten voor opdrachten om het huidige uitvoeringsbeleid te controleren en het uitvoeringsbeleid in te stellen opAllSigned.Maak de IoT Edge voor Linux-implementatie in Windows. De implementatie maakt uw virtuele Linux-machine en installeert de IoT Edge-runtime voor u.

Deploy-EflowFooi

Deploy-EflowDe opdracht maakt standaard uw virtuele Linux-machine met 1 GB RAM-geheugen, 1 vCPU-kern en 16 GB schijfruimte. De resources die uw VM nodig heeft, zijn echter sterk afhankelijk van de workloads die u implementeert. Als uw VIRTUELE machine onvoldoende geheugen heeft om uw workloads te ondersteunen, kan deze niet worden gestart.U kunt de beschikbare resources van de virtuele machine aanpassen met behulp van de optionele parameters van de

Deploy-Eflowopdracht. Dit is vereist voor het implementeren van EFLOW op een apparaat met de minimale hardwarevereisten.Met de onderstaande opdracht maakt u bijvoorbeeld een virtuele machine met 1 vCPU-kern, 1 GB RAM-geheugen (vertegenwoordigd in MB) en 2 GB schijfruimte:

Deploy-Eflow -cpuCount 1 -memoryInMB 1024 -vmDataSize 2Zie PowerShell-functies voor IoT Edge voor Linux in Windows voor informatie over alle beschikbare optionele parameters.

Waarschuwing

De virtuele EFLOW Linux-machine heeft standaard geen DNS-configuratie. Implementaties die DHCP gebruiken, proberen de DNS-configuratie te verkrijgen die wordt doorgegeven door de DHCP-server. Controleer uw DNS-configuratie om de internetverbinding te garanderen. Zie AzEFLOW-DNS voor meer informatie.

U kunt een GPU toewijzen aan uw implementatie om MET GPU versnelde Linux-modules in te schakelen. Als u toegang wilt krijgen tot deze functies, moet u de vereisten installeren die worden beschreven in GPU-versnelling voor Azure IoT Edge voor Linux in Windows.

Als u een GPU-passthrough wilt gebruiken, voegt u de parameters gpuName, gpuPassthroughType en gpuCount toe aan uw

Deploy-Eflowopdracht. Zie PowerShell-functies voor IoT Edge voor Linux in Windows voor informatie over alle beschikbare optionele parameters.Waarschuwing

Het inschakelen van passthrough voor hardwareapparaten kan de beveiligingsrisico's verhogen. Microsoft raadt een stuurprogramma voor apparaatbeperking aan bij de leverancier van uw GPU, indien van toepassing. Zie Grafische apparaten implementeren met discrete apparaattoewijzing voor meer informatie.

Voer 'Y' in om de licentievoorwaarden te accepteren.

Voer O of R in om optionele diagnostische gegevens in of uit te schakelen, afhankelijk van uw voorkeur.

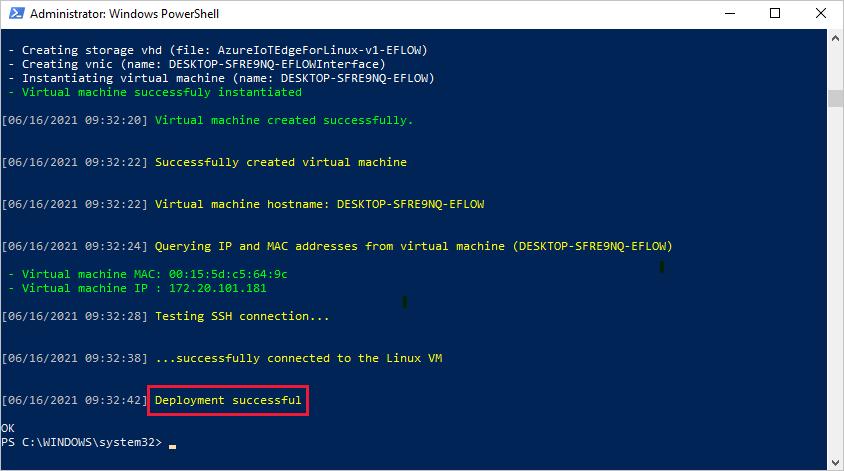

Zodra de implementatie is voltooid, wordt de implementatie gerapporteerd in het PowerShell-venster.

Na een geslaagde implementatie bent u klaar om uw apparaat in te richten.

Het apparaat inrichten met de cloudidentiteit

Zodra de runtime op uw apparaat is geïnstalleerd, configureert u het apparaat met de informatie die wordt gebruikt om verbinding te maken met de apparaatinrichtingsservice en IoT Hub.

Zorg ervoor dat de volgende informatie gereed is:

- De waarde van het DPS-id-bereik. U kunt deze waarde ophalen op de overzichtspagina van uw DPS-exemplaar in Azure Portal.

- Het certificaatketenbestand van de apparaatidentiteit op het apparaat.

- Het apparaat-id-sleutelbestand op het apparaat.

Voer de volgende opdracht uit in een PowerShell-sessie met verhoogde bevoegdheid, waarbij de tijdelijke aanduidingen zijn bijgewerkt met uw eigen waarden:

Provision-EflowVm -provisioningType DpsX509 -scopeId PASTE_YOUR_ID_SCOPE_HERE -registrationId PASTE_YOUR_REGISTRATION_ID_HERE -identityCertPath PASTE_ABSOLUTE_PATH_TO_IDENTITY_CERTIFICATE_HERE -identityPrivateKey PASTE_ABSOLUTE_PATH_TO_IDENTITY_PRIVATE_KEY_HERE

Geslaagde installatie controleren

Controleer of IoT Edge voor Linux in Windows is geïnstalleerd en geconfigureerd op uw IoT Edge-apparaat.

U kunt controleren of de afzonderlijke inschrijving die u hebt gemaakt in de Device Provisioning Service is gebruikt. Navigeer naar uw exemplaar van de device provisioning service in Azure Portal. Open de inschrijvingsgegevens voor de afzonderlijke inschrijving die u hebt gemaakt. U ziet dat de status van de inschrijving is toegewezen en dat de apparaat-id wordt vermeld.

Meld u aan bij uw IoT Edge voor Linux op een virtuele Windows-machine met behulp van de volgende opdracht in uw PowerShell-sessie:

Connect-EflowVmNotitie

Het enige account dat is toegestaan om SSH naar de virtuele machine toe te staan, is de gebruiker die deze heeft gemaakt.

Zodra u bent aangemeld, kunt u de lijst met actieve IoT Edge-modules controleren met behulp van de volgende Linux-opdracht:

sudo iotedge listAls u problemen met de IoT Edge-service wilt oplossen, gebruikt u de volgende Linux-opdrachten.

Als u problemen met de service moet oplossen, haalt u de servicelogboeken op.

sudo iotedge system logsGebruik het hulpprogramma om de

checkconfiguratie- en verbindingsstatus van het apparaat te controleren.sudo iotedge check

Notitie

Op een nieuw ingericht apparaat ziet u mogelijk een fout met betrekking tot IoT Edge Hub:

× productiegereedheid: de opslagmap van Edge Hub blijft behouden in het hostbestandssysteem - Fout

Kan de huidige status van de EdgeHub-container niet controleren

Deze fout wordt verwacht op een nieuw ingericht apparaat omdat de IoT Edge Hub-module niet wordt uitgevoerd. Als u de fout wilt oplossen, stelt u in IoT Hub de modules voor het apparaat in en maakt u een implementatie. Als u een implementatie voor het apparaat maakt, worden de modules op het apparaat gestart, inclusief de IoT Edge Hub-module.

Wanneer u een nieuw IoT Edge-apparaat maakt, wordt de statuscode 417 -- The device's deployment configuration is not set weergegeven in Azure Portal. Deze status is normaal en betekent dat het apparaat gereed is voor het ontvangen van een module-implementatie.

IoT Edge voor Linux verwijderen in Windows

Als u de Installatie van Azure IoT Edge voor Linux op Windows wilt verwijderen van uw apparaat, gebruikt u de volgende opdrachten.

- Instellingen openen in Windows

- Programma's toevoegen of verwijderen selecteren

- Azure IoT Edge-app selecteren

- Verwijderen selecteren

Volgende stappen

Met het registratieproces van de device provisioning service kunt u de apparaat-id en apparaatdubbeltags instellen op hetzelfde moment als u het nieuwe apparaat inricht. U kunt deze waarden gebruiken om afzonderlijke apparaten of groepen apparaten te richten met behulp van automatisch apparaatbeheer. Leer hoe u IoT Edge-modules op schaal implementeert en bewaakt met behulp van Azure Portal of met behulp van Azure CLI.

U kunt ook het volgende doen:

- Ga door met het implementeren van IoT Edge-modules voor meer informatie over het implementeren van modules op uw apparaat.

- Meer informatie over het beheren van certificaten in uw IoT Edge voor Linux op een virtuele Windows-machine en het overdragen van bestanden van het host-besturingssysteem naar uw virtuele Linux-machine.

- Meer informatie over het configureren van uw IoT Edge-apparaten om te communiceren via een proxyserver.