Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

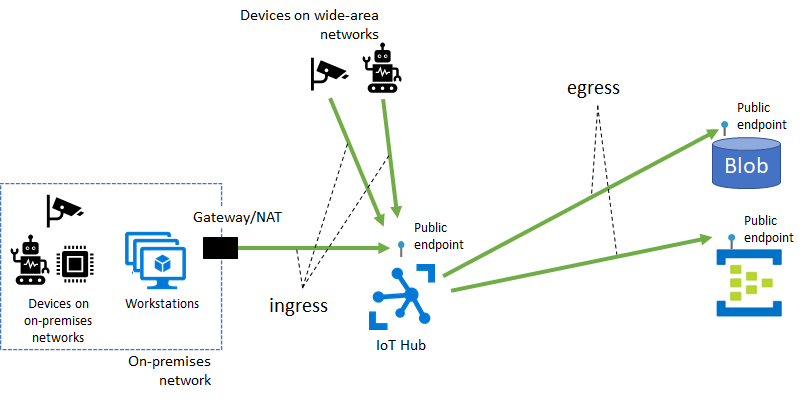

Standaard worden de hostnamen van IoT Hub toegewezen aan een openbaar eindpunt met een openbaar routeerbaar IP-adres via internet. Verschillende klanten delen dit IoT Hub openbaar eindpunt en IoT-apparaten in wide area networks en on-premises netwerken hebben allemaal toegang tot dit eindpunt.

Sommige IoT Hub-functies, waaronder berichtroutering, bestandsupload en bulksgewijs importeren/exporteren van apparaten, vereisen ook connectiviteit van IoT Hub naar een Azure-resource die eigendom is van de klant via het openbare eindpunt. Deze connectiviteitspaden vormen het uitgaande verkeer van IoT Hub naar klantresources.

Mogelijk wilt u de connectiviteit met uw Azure-resources (inclusief IoT Hub) beperken via een virtueel netwerk waarvan u de eigenaar bent en om verschillende redenen werkt, waaronder:

Introductie van netwerkisolatie voor uw IoT-hub door blootstelling aan de connectiviteit met het openbare internet te voorkomen.

Het inschakelen van een privéverbindingservaring van uw on-premises netwerkassets, waardoor uw gegevens en verkeer rechtstreeks naar het Backbone-netwerk van Azure worden verzonden.

Exfiltratieaanvallen van gevoelige on-premises netwerken voorkomen.

Het volgen van vastgestelde Azure-wide connectiviteitspatronen met behulp van privé-eindpunten.

In dit artikel wordt beschreven hoe u deze doelen kunt bereiken met behulp van Azure Private Link voor inkomend verkeer met IoT Hub en het gebruik van vertrouwde Microsoft-servicesuitzonderingen voor uitgaande connectiviteit van IoT Hub naar andere Azure-resources.

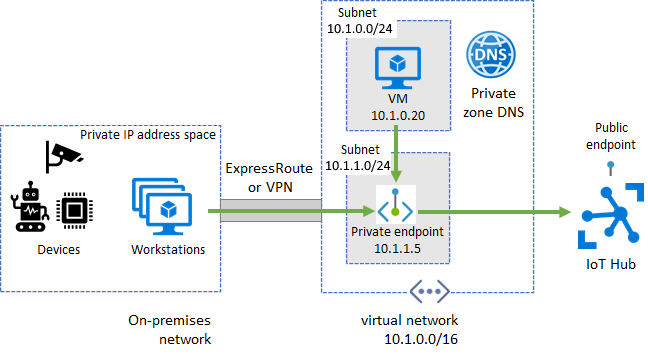

Ingangsconnectiviteit met IoT Hub via Azure Private Link

Een privé-eindpunt is een privé-IP-adres dat is toegewezen in een virtueel netwerk dat eigendom is van de klant, waarmee een Azure-resource bereikbaar is. Met Azure Private Link kunt u een privé-eindpunt instellen voor uw IoT-hub, zodat services in uw virtuele netwerk IoT Hub kunnen bereiken zonder dat verkeer naar het openbare eindpunt van IoT Hub moet worden verzonden. Op dezelfde manier kunnen uw on-premises apparaten Azure VPN Gateway of Azure ExpressRoute-peering gebruiken om verbinding te maken met uw virtuele netwerk en uw IoT-hub (via het privé-eindpunt). Als gevolg hiervan kunt u de connectiviteit met de openbare eindpunten van uw IoT Hub beperken of volledig blokkeren met behulp van het IP-filter van ioT Hub of de wisselknop voor openbare netwerktoegang. Met deze benadering houd je de verbinding met je hub in stand via het privé-eindpunt voor apparaten. De belangrijkste focus van deze installatie is voor apparaten in een on-premises netwerk. Deze installatie wordt niet aanbevolen voor apparaten die zijn geïmplementeerd in een wide area-netwerk.

Voordat u doorgaat, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

U hebt een virtueel Azure-netwerk gemaakt met een subnet waarin u het privé-eindpunt kunt maken.

Voor apparaten die in on-premises netwerken werken, stelt u Azure VPN Gateway of Persoonlijke Azure ExpressRoute-peering in uw virtuele Azure-netwerk in.

Een privé-eindpunt instellen voor IoT Hub-ingress

Privé-eindpunten werken voor IoT Hub-apparaat-API's (zoals apparaat-naar-cloud-berichten) en service-API's (zoals het maken en bijwerken van apparaten).

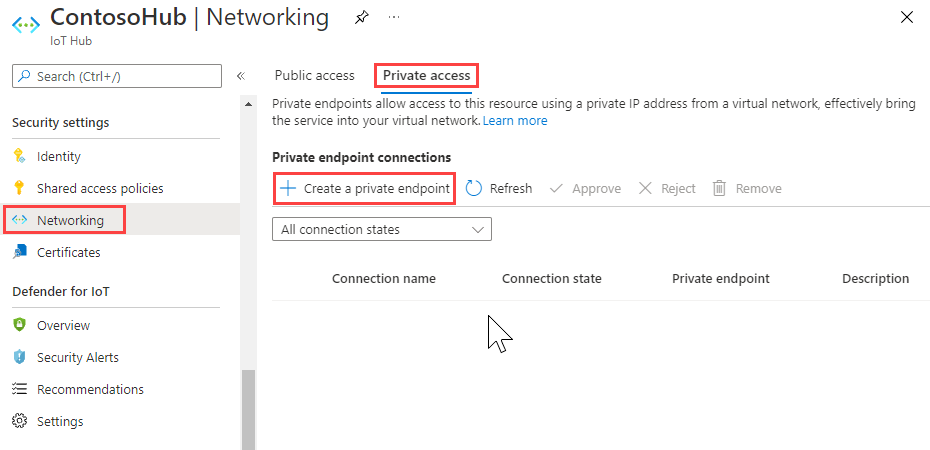

Navigeer in Azure Portal naar uw IoT-hub.

Selecteer in het linkerdeelvenster onder Beveiligingsinstellingen de optiePrivétoegangvoor netwerken> en selecteer vervolgens Een privé-eindpunt maken.

Geef het abonnement, de resourcegroep, de naam, de naam van de netwerkinterface en de regio op om het nieuwe privé-eindpunt te maken. In het ideale geval moet er een privé-eindpunt worden gemaakt in dezelfde regio als uw hub.

Selecteer Volgende: Resource en geef het abonnement op voor uw IoT Hub-resource. Selecteer vervolgens Microsoft.Devices/IotHubs voor het resourcetype, de naam van uw IoT-hub als de resource en iotHub als doelsubresource.

Selecteer Volgende: Virtueel netwerk en geef uw virtuele netwerk en subnet op waarin u het privé-eindpunt wilt maken.

Selecteer Volgende: DNS en selecteer desgewenst de optie om te integreren met een privé-DNS-zone.

Selecteer Volgende: Tags en eventueel eventuele tags voor uw resource opgeven.

Selecteer Volgende: Beoordelen en maken om de details voor uw Private Link-resource te controleren en selecteer vervolgens Maken om de resource te maken.

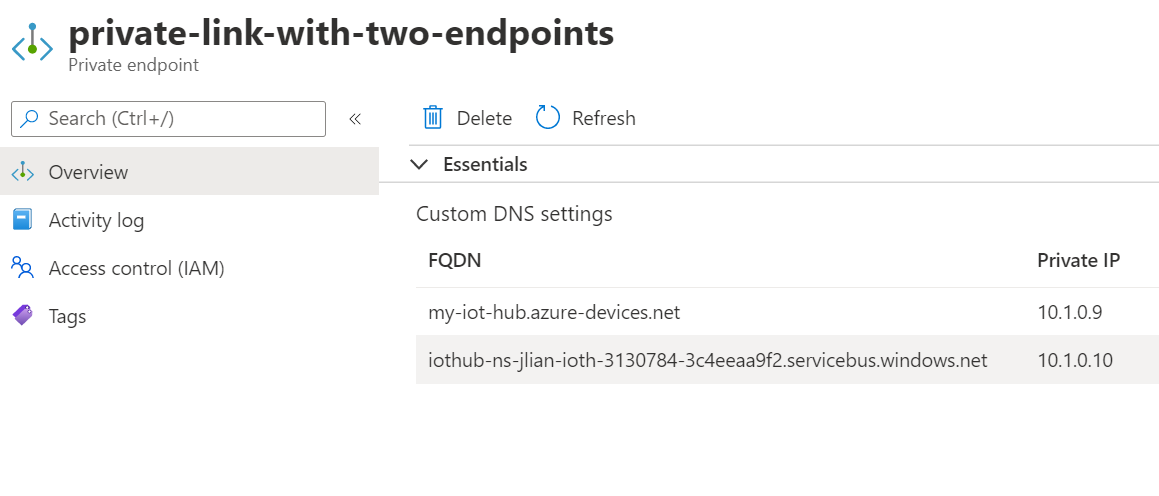

Ingebouwd Event Hubs-compatibel eindpunt

Het ingebouwde eindpunt dat compatibel is met Event Hubs , kan ook worden geopend via een privé-eindpunt. Wanneer private link is geconfigureerd, ziet u een andere privé-eindpuntverbinding en -configuratie voor het ingebouwde eindpunt. Het is degene met servicebus.windows.net in de FQDN.

met IoT Hub IP-filter kunt u desgewenst openbare toegang tot het ingebouwde eindpunt bepalen.

Als u de toegang tot uw IoT-hub volledig wilt blokkeren, schakelt u openbare netwerktoegang uit of gebruikt u IP-filter om alle IP-adressen te blokkeren en selecteert u de optie om regels toe te passen op het ingebouwde eindpunt.

Prijzen voor Private Link

Voor prijsdetails, zie Azure Private Link pricing.

Uitgaande connectiviteit van IoT Hub naar andere Azure-resources

IoT Hub kunt verbinding maken met uw Azure Blob Storage, Event Hub, Service Bus-resources voor berichtroutering, het uploaden van bestanden en bulksgewijs importeren/exporteren van apparaten via het openbare eindpunt van de resources. Als u uw resource aan een virtueel netwerk bindt, wordt de verbinding met de resource standaard geblokkeerd. Als gevolg hiervan voorkomt deze configuratie dat IoT-hubs gegevens naar uw resources verzenden. U kunt dit probleem oplossen door connectiviteit vanuit uw IoT Hub-resource in te schakelen naar uw opslagaccount, Event Hub of Service Bus-resources via de vertrouwde Microsoft-serviceoptie .

Als u wilt dat andere services uw IoT-hub kunnen vinden als een vertrouwde Microsoft-service, moet uw hub een beheerde identiteit gebruiken. Zodra een beheerde identiteit is ingericht, verleent u toestemming aan de beheerde identiteit van uw hub om toegang te krijgen tot uw aangepaste eindpunt. Volg de procedures in ioT Hub-ondersteuning voor beheerde identiteiten voor het inrichten van een beheerde identiteit met een RBAC-machtiging (op rollen gebaseerd toegangsbeheer) van Azure en voeg het aangepaste eindpunt toe aan uw IoT-hub. Als u uw IoT-hubs toegang wilt geven tot het aangepaste eindpunt, moet u de uitzondering van de vertrouwde Microsoft first party inschakelen als u de firewallconfiguraties hebt geïnstalleerd.

Prijzen voor vertrouwde Microsoft-serviceoptie

De uitzonderingsfunctie voor vertrouwde services van Microsoft is gratis. De kosten voor de ingerichte opslagaccounts, Event Hubs of Service Bus-resources zijn afzonderlijk van toepassing.

Volgende stappen

Gebruik de volgende koppelingen voor meer informatie over IoT Hub-functies: